TorLocker Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-256 + RSA-2048, а затем требует выкуп в $300, чтобы вернуть файлы. Оригинальное название: TorLocker.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: TorLocker: версии 1.0.1 и 2.0

К зашифрованным файлам никакое расширение не добавляется.

Имена и расширения шифруемых файлов не изменяются.

Активность этого крипто-вымогателя пришлась на вторую половину октября 2014 и продолжилась в 2015 году. Ориентирован на англоязычных и японских пользователей, что не мешало распространять его по всему миру.

Известны две версии: 1.0.1 (на английском языке) и 2.0 (на английском и японском языках).

Запиской с требованием выкупа выступает изображение, заменяющее обои на Рабочем столе.

Содержание текста о выкупе:

TorLocker

Your important files produced in this computer and network shares: photos, videos, documents, pdf, music, autocad, spreadsheets, etc., were encrypted.

If you see this text but do not see the "TorLocker" window, then your antivirus removed "TorLocker" from your computer.

If you need your files back, you have to recover "TorLocker" from the antivirus quarantine, or find a copy of "TorLocker" in the internet and start it again.

Please disable any Firewall or Antivirus permanently if the Payment address don't show to you

You can download "TorLocker" from the link given below, using the tool "Tor Browser Bundle"

xxxx://************.onion/851B1EA29B9323685D6812D6D9F9D660.exe

Перевод текста на русский язык:

Ваши важные файлы, созданные на этом компьютере и сетевых ресурсах: фотографии, видео, документы, PDF, музыка, autocad, электронные таблицы и т.д, были зашифрованы.

Если вы видите этот текст, но не видите окно "TorLocker", ваш антивирус удалил "TorLocker" с вашего компьютера.

Если вам нужны ваши файлы, вам надо восстановить "TorLocker" из антивирусного карантина или найти копию "TorLocker" в Интернете и запустить её снова.

Пожалуйста, отключите любой брандмауэр или антивирус на постоянно, если платежный адрес вам не показывается

Вы можете скачать "TorLocker" по приведенной ниже ссылке, используя инструмент "Tor Browser Bundle"

xxxx://************.onion/851B1EA29B9323685D6812D6D9F9D660.exe

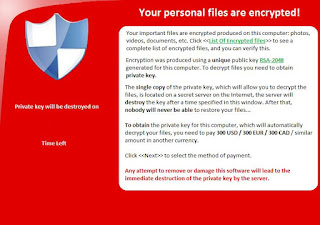

Другим информатором жертвы выступает экран блокировки (английский или японский).

Английский и японский экрана блокировки

Содержание текста о выкупе:

Your personal files are encrypted!

Your important files are encrypted produced on this computer: photos, videos, documents, etc. Click «List Of Encrypted files» to see a complete list of encrypted files, and you can verify this.

Encryption was produced using a unique public key RSA-2048 generated for this computer. To decrypt files you need to obtain private key.

The single copy of the private key, which will allow you to decrypt the files, is located on a secret server on the Internet, the server will destroy the key after a time specified in this window. After that, nobody will never be able to restore your files...

To obtain the private key for this computer, which will automatically decrypt your files, you need to pay 300 USD / 300 EUR / 300 CAD / similar amount in another currency.

Click «Next» to select the method of payment.

Any attempt to remove or damage this software will lead to the immediate destruction of the private key by the server.

Private key will be destroyed on xx.xx.xx

Time Left xx.xx.xx

Перевод текста на русский язык:

Ваши личные файлы зашифрованы!

Ваши важные файлы зашифрованы на этом компьютере: фотографии, видео, документы и т.д. Нажмите «List Of Encrypted files», чтобы просмотреть полный список зашифрованных файлов, и вы можете это проверить.

Шифрование было создано с использованием уникального открытого ключа RSA-2048, сгенерированного для этого компьютера. Чтобы расшифровать файлы, вам нужно получить секретный ключ.

Отдельная копия закрытого ключа, которая позволит вам расшифровать файлы, расположена на секретном сервере в Интернете, сервер уничтожит ключ по истечении времени, указанного в этом окне. После этого никто никогда не сможет восстановить ваши файлы ...

Чтобы получить секретный ключ для этого компьютера, который автоматически расшифрует ваши файлы, вам нужно заплатить 300 долларов / 300 евро / 300 CAD / аналогичную сумму в другой валюте.

Нажмите «Next», чтобы выбрать способ оплаты.

Любая попытка удалить или повредить это программное обеспечение приведет к немедленному уничтожению закрытого ключа сервером.

Закрытый ключ будет уничтожен на xx.xx.xx

Время осталось xx.xx.xx

Хоть вымогатели и грозятся в случае неполучения оплаты удалить приватный ключ, нужный для расшифровки файлов, но в действительности RSA-ключи не удаляются, т.к. они привязаны к сэмплу, а не к конкретному пользователю, в связи с чем один и тот же ключ RSA используется сразу у нескольких пользователей.

Технические детали

Распространялся через через бот-сеть Andromeda, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Для связи c операторами вымогателей использовалась сеть Tor и прокси-сервер Polipo. Похоже, что использование Tor-сети становится нормой среди вымогателей.

✔ TorLocker завершает системные процессы: taskmgr.exe, regedit.exe, procexp.exe, procexp64.exe

✔ Удаляет все точки восстановления системы.

✔ Скачивает по заданным в конфигурации ссылкам (TorLocker 2.0) или извлекает из секции данных (TorLocker 1.0) файлы tor.exe и polipo.exe, необходимые для связи с C&C-серверами.

✔ Запускает экран блокировки (английский или японский) с предложением заплатить выкуп вымогателям. Поддерживаемые методы оплаты: BitCoin, UKash, PaySafeCard.

✔ Определяет IP-адреса ПК через сайты www.iplocation.net, www.seuip.com.br, whatismyipaddress.com, checkip.dyndns.org

✔ Устанавливает связь с C&C сервером в onion-домене через прокси-сервер polipo 127.0.0.1:57223.

✔ Если жертва заплатила выкуп, то после установки связи с C&C и отправки информации о клиенте (публичный ключ RSA, количество зашифрованных файлов, IP-адрес и ID клиента, способ оплаты и номер банковской карты), троянец в ответ получает закрытый RSA-ключ для расшифровки файлов (в этом случае создается поток для расшифровки файлов). Иначе отправляется сообщение о том, что оплата не поступила. В каждом сэмпле шифровальщика прописаны десятки доменных имен серверов, они не меняются и, видимо, ведут на один и тот же сервер.

Особенности шифрования

Файлы шифруются AES-256 со случайно сгенерированным одноразовым ключом, при этом для каждого файла создается свой ключ шифрования. Далее в конец каждого файла дописывается служебная структура размером 512 байт: 32 байта паддинга, 4 байта идентификатора троянца и 476 байт – использованный ключ AES, зашифрованный RSA-2048.

Если размер файла больше 512 Мб + 1 байт, то шифруются лишь первые 512 Мб файла. Шифрованные данные пишутся непосредственно поверх незашифрованных, создания нового файла и удаления старого не происходит.

Интернет-доступ во время шифрования файлов шифровальщику не нужен.

Список файловых расширений, подвергающихся шифрованию:

.3gp, .7z, .accdb, .ai, .aiff, .arw, .avi, .backup, .bay, .bin, .blend, .cdr, .cer, .cr2, .crt, .crw, .dat, .dbf, .dcr, .der, .dit, .dng, .doc, .docm, .docx, .dwg, .dxf, .dxg, .edb, .eps, .erf, .flac, .gif, .hdd, .indd, .jpe, .jpeg, .jpg, .kdc, .kwm, .log, .m2ts, .m4p, .mdb, .mdf, .mef, .mkv, .mov, .mp3, .mp4, .mpeg, .mpg, .mrw, .ndf, .nef, .nrw, .nvram, .odb, .odm, .odp, .ods, .odt, .ogg, .orf, .p12, .p7b, .p7c, .pdd, .pdf, .pef, .pem, .pfx, .pif, .png, .ppt, .pptm, .pptx, .psd, .pst, .ptx, .pwm, .qcow, .qcow2, .qed, .r3d, .raf, .rar, .raw, .rtf, .rvt, .rw2, .rwl, .sav, .sql, .srf, .srw, .stm, .txt, .vbox, .vdi, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .vob, .wav, .wb2, .wma, .wmv, .wpd, .wps, .xlk, .xls, .xlsb, .xlsm, .xlsx, .zip (119 расширений).

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, сертификаты, резервные копии, архивы и пр.

При шифровании пропускаются файлы, находящиеся в директориях %windir% и %temp%.

Файлы, связанные с этим Ransomware:

torlocker.exe

<image>.bmp

Расположения:

\Desktop\ ->

\User_folders\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: была высокая.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Для зашифрованных файлов есть декриптер Скачать ScraperDecryptor для дешифровки >> Более чем в 70% случаев файлы можно дешифровать *

Read to links: Tweet on Twitter ID Ransomware (n/a) Write-up, Topic of Support *

Thanks: Securelist.ru: Виктор Алюшин, Федор Синицын * *

© Amigo-A (Andrew Ivanov): All blog articles.