AES_KEY_GEN_ASSIST Ransomware

(шифровальщик-вымогатель)

Как удалить? Как расшифровать? Как вернуть данные?

По ссылке выберите Управление "К" МВД России и подайте онлайн-заявление.

См. также статьи УК РФ:

ст. 272 "Неправомерный доступ к компьютерной информации"

ст. 273 "Создание, использование и распространение вредоносных компьютерных программ"

Как удалить? Как расшифровать? Как вернуть данные?

Информация о шифровальщике

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-256 (ECB-режим) + RSA-2048, а затем требует связаться с вымогателями, чтобы уплатить выкуп за секретный ключ и дешифратор, чтобы вернуть файлы. Название оригинальное. Есть сведения о том, что это разработка украинских вымогателей.

© Генеалогия: DXXD > AES_KEY_GEN_ASSIST.

К зашифрованным файлам добавляется расширение .pre_alpha

Активность этого криптовымогателя пришлась на декабрь 2016 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

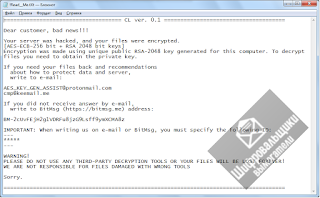

Записки с требованием выкупа называются: !Read__Me.tXt

Содержание записки о выкупе:

Dear customer, bad news!!!

Your server was hacked, and your files were encrypted.

[AES-ECB-256 bit + RSA 2048 bit keys]

Encryption was made using unique public RSA-2048 key generated for this computer. To decrypt files you need to obtain the private key.

If you need your files back and recommendations

about how to protect data and server,

write to e-mail:

AES_KEY_GEN_ASSIST@protonmail.com

cmp@keemail.me

If you did not receive answer by e-mail,

write to BitMsg (https://bitmsg.me) address:

BM-2cUvFEjH2g1VDRFu8jzG9Lsff9ymXCMA8z

IMPORTANT: When writing us on e-mail or BitMsg, you must specify the following ID:

*****

WARNING!

PLEASE DO NOT USE ANY THIRD-PARTY DECRYPTION TOOLS OR YOUR FILES WILL BE LOST FOREVER!

WE ARE NOT RESPONSIBLE FOR FILES DAMAGED WITH WRONG TOOLS

Sorry.

Перевод записки на русский язык:

Уважаемый клиент, плохая новость!!!

Ваш сервер был взломан, а ваши файлы были зашифрованы.

[AES-ECB-256 бит + RSA 2048-битные ключи]

Шифрование было сделано используя уникальный открытый ключ RSA-2048, созданного для этого компьютера. Для расшифровки файлов вам необходимо получить закрытый ключ.

Если вам нужны ваши файлы обратно и рекомендации о том, как защитить данные и сервер, пишите на email:

AES_KEY_GEN_ASSIST@protonmail.com

cmp@keemail.me

Если вы не получили ответа по email, напишите d BitMsg (https://bitmsg.me) Адрес:

БМ-2cUvFEjH2g1VDRFu8jzG9Lsff9ymXCMA8z

ВАЖНО: При написании нам по email или BitMsg, надо указать следующий ID:

*****

ПРЕДУПРЕЖДЕНИЕ!

ПОЖАЛУЙСТА, НЕ ИСПОЛЬЗУЙТЕ СРЕДСТВА ДЕШИФРОВАНИЯ ОТ ТРЕТЬИХ ЛИЦ ИЛИ ВАШИ ФАЙЛЫ БУДУТ ПОТЕРЯНЫ НАВСЕГДА!

МЫ НЕ НЕСЕМ ОТВЕТСТВЕННОСТЬ ЗА ФАЙЛЫ, ПОВРЕЖДЕННЫЕ НЕПРАВИЛЬНЫМИ ИНСТРУМЕНТАМИ.

Сожалею.

Распространяется с помощью email-спама и вредоносных вложений, эксплойтов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Список файловых расширений, подвергающихся шифрованию:

документы MS Office, PDF, базы данных, фотографии, музыка, видео, общие сетевые папки и пр.

Файлы, связанные с этим Ransomware:

!Read__Me.tXt

Записи реестра, связанные с этим Ransomware:

***

Сетевые подключения и связи:

AES_KEY_GEN_ASSIST@protonmail.com

cmp@keemail.me

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Malwr анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

Read to links: Topic on BC ID Ransomware (as AES_KEY_GEN_ASSIST) Write-up * *

Thanks: Michael Gillespie * * *

© Amigo-A (Andrew Ivanov): All blog articles.