Matrix Ransomware

Malta Ransomware

(шифровальщик-вымогатель) (первоисточник на русском)

Translation into English

.matrix, .MATRIX, .b10cked, .<email>, _[<email>], _[<email1>][<email2>], .MTXLOCK, .ANN, .CORE, .FOX, .KOK8, .NEWRAR, .FASTBOB, .KOK08, .ITLOCK, .EMAN, .GMAN, .EMAN50, .THDA, .GMPF, .NOBAD, .SPCT, .GRHAN, .GMBN, _Write_To_Emails_[<email_1>][<email_2>], .PLANT, .PEDANT, .GBLOCK, .SBLOCK, .SCR, .CRYPTO, .MDEN, .SDEN, .PLANT, .NGSC, .PRCP, .enc, .RAD, .QH24, .MDRL, .YDHM, .DECP, .ABAT, .YDH3, .PSAFE, .DRSC, .BDDY, .MT88, .TMS5, .BWNG, .PSAFE, .FDFK и другие

.matrix, .MATRIX, .b10cked, .<email>, _[<email>], _[<email1>][<email2>], .MTXLOCK, .ANN, .CORE, .FOX, .KOK8, .NEWRAR, .FASTBOB, .KOK08, .ITLOCK, .EMAN, .GMAN, .EMAN50, .THDA, .GMPF, .NOBAD, .SPCT, .GRHAN, .GMBN, _Write_To_Emails_[<email_1>][<email_2>], .PLANT, .PEDANT, .GBLOCK, .SBLOCK, .SCR, .CRYPTO, .MDEN, .SDEN, .PLANT, .NGSC, .PRCP, .enc, .RAD, .QH24, .MDRL, .YDHM, .DECP, .ABAT, .YDH3, .PSAFE, .DRSC, .BDDY, .MT88, .TMS5, .BWNG, .PSAFE, .FDFK и другие

Этот крипто-вымогатель шифрует данные пользователей с помощью стандартной комбинации AES + RSA при использовании ПО для шифрования с открытым исходным кодом GNU Privacy Guard (GnuPG), а затем требует отправить на email вымогателей код ID, чтобы получить инструкции по уплате выкупа, чтобы вернуть файлы. Название получил от первого используемого логина email и первого добавляемого расширения. На файле написано: Malta (malta.exe). Разработка на Delphi.

Обнаружения:

DrWeb -> Trojan.Encoder.7206, Trojan.Encoder.12764, Trojan.Encoder.15073, Trojan.Encoder.15084, Trojan.Encoder.25814, Trojan.Encoder.26420, Trojan.Encoder.26927, Trojan.Encoder.28301 и более новые

BitDefender -> Generic.Ransom.Matrix.*, Gen:Variant.Matrix.1 и более новые

Malwarebytes -> Ransom.Matrix

ALYac -> Trojan.Ransom.Matrix

Microsoft -> Trojan:Win32/Dynamer!ac

Symantec -> Trojan.Gen, Ransom.Matrix

TrendMicro -> Ransom_MATRIX.A

Rising -> Trojan.MKT!1.B301 (CLASSIC)

Изображение — логотип статьи

К зашифрованным файлам добавляется расширение .matrix или .MATRIX

!!! В новых вариантах используются другие расширения и записки о выкупе. Смотрите раздел обновлений после статьи.

Оригинальное имя файла изменяется, таким образом зашифрованный файл будет выглядеть как [random_name].id-[ID_Encryption_Key].MATRIX

Например, 3T7irdExQcX.id-D31FE624BF22D8AF.MATRIX

Активность этого крипто-вымогателя пришлась на ноябрь-декабрь 2016 г. Ориентирован на русскоязычных и англоязычных пользователей, что не мешает распространять его по всему миру. При этом русский текст в послании вымогателей стоит первым. Позже остался только английский язык.

Записки с требованием выкупа называются: MATRIX-README.RTF

Но к этому названию спереди добавляются ещё 5 цифр по шаблону:

[5 numbers]-MATRIX-README.RTF

После основной статьи есть раздел обновлений, где есть множество более новых вариантов. Сверяйтесь регулярно.

Содержание записки о выкупе:

Текст на русском (первая часть записки):

Внимание! Все Ваши файлы были зашифрованы.

Чтобы расшифровать их, Вам необходимо отправить код:

ID-E4ACADFF7C070445

на электронный адрес: matrix9643@yahoo.com

Далее в ответном письме вы получите все необходимые инструкции.

Попытки расшифровать самостоятельно не приведут ни к чему, кроме безвозвратной потери информации.

Если вы всё же хотите попытаться, то предварительно сделайте резервные копии файлов, иначе в случае их изменения расшифровка станет невозможной ни при каких условиях.

Если вы не получили ответа по вышеуказанному адресу в течение 24 часов (и только в этом случае!), воспользуйтесь резервной почтой:

redtablet9643@yahoo.com

Текст на английском (вторая часть записки):

Attention! All your files was encrypted.

To decrypt the files, You have to should send the following code:

ID-E4ACADFF7C070445

to e-mail address: matrix9643@yahoo.com

Then You will recieve all necessary instructions.

All the attempts of decryption by yourself will result only in irrevocable loss of your data.

If you still want to try to decrypt them by yourself please make a backup at first because the decryption will become impossible in case of any changes inside the files.

If you did not receive the answer from the aforecited email for more thon 24 heurs (and only in this case!), use the reserve e-mail address:

redtablet9643@yahoo.com

Технические детали

Распространяется с помощью email-спама и вредоносных вложений, эксплойтов (RIG EK и EITest), фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

➤ Matrix Ransomware устанавливается на компьютеры, работающие под управлением ОС Windows, с помощью наборов эксплойтов на сайтах, демонстрирующих вредоносную и обычную рекламу, которые нацелены на уязвимости в Internet Explorer (CVE-2016-0189) и Flash (CVE-2015-8651). Обе эти уязвимости нацелены на посетителей этих сайтов, использующих уже неподдерживаемые и устаревшие версии Internet Explorer и Flash Player. Чтобы заразиться, пользователю достаточно просто открыть такой сайт в своем браузере и эксплойт сработает в любом случае, доставив на уязвимый компьютер крипто-вымогатель.

!!! Отключите RDP вообще. Раз и навсегда забудьте про него!!!

Даже если вы купите новый сервер и включите его, то вас сразу же взломают через RDP!!!

Предупреждаю — сервер взломают СРАЗУ через RDP!!!

Повторяю ещё раз — СРАЗУ ВЗЛОМАЮТ и зашифруют файлы!!!

➤ Шифровальщик Matrix создаёт поддельные системные процессы.

После шифрования удаляются теневые копии файлов с помощью команды:

delete shadows /all /Quiet

Список файловых расширений, подвергающихся шифрованию:

документы MS Office, PDF, базы данных, фотографии, музыка, видео, общие сетевые папки и пр.

Файлы, связанные с этим Ransomware:

malta.exe

<random>.exe

<random>.cmd

[5 numbers]-MATRIX-README.RTF

svchost.exe - переименованная утилита GnuPG (v.1.4.20), которой шифруются файлы

ZHjl3j.vbs - скрипт на удаление теневых копий файлов

Много дроппированных файлов: cmd, mth, vbs, tmp и пр.

Расположения:

C:\Users\%USERNAME%\AppData\Local\Temp\<random>.exe

%User_name%\AppData\Roaming\Microsoft\ZHjl3j.vbs

%APPDATA%\Vc27GDr3Cbpv\<random>.cmd

%TEMP%\<random>.exe

HKEY_USERS\S-1-5-21-3521364462-1692195860-978169631-1001\Software\Microsoft\Windows\CurrentVersion\Run\ZHjl3j.vbs

См. также ниже результаты анализов.

Сетевые подключения и связи:

matrix9643@yahoo.com

redtablet9643@yahoo.com

thematrixhasyou9643@yahoo.com

noliberty9643@yahoo.com

См. также ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Malwr анализ >>

Дополнение от MalwareHunterTeam.

Более ранний текст вымогателей на русском языке:

........................................................................................................

Степень распространённости: высокая.

Подробные сведения собираются регулярно.

✋ Примечание:

В любых вариантах Матрицы используется приём, который был замечен и ранее, но сайты, специализирующиеся на исследовании вредоносных программ о нём молчат.

Этот приём называется 'буквозамена'. При этом используются буквы, которые пишутся одинаково в английском и русском языках, и вставляются в слова текста о выкупе. В английский текст добавляются русские буквы. В русский текст добавляются английские буквы.

Пользователи ПК могут читать этот текст почти без затруднений, а система проверки правописания будет подчеркивать неправильные буквы в этих словах. Если мы подредактируем такой текст, т.е. и вместо букв а, е, о, у и А, Е, О подставим выглядевшие также английские буквы, то красное подчеркивание исчезнет.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 24 февраля 2017:

Сообщение >>

Сообщение >>Файл: AAM Updates Notifier.exe

Фальш-имя: AAM Updates Notifier

Записка: Readme-Matrix.rtf

Email: bluetablet9643@yahoo.com и bluetablet9643@yandex.ru

Расширение: [A-F0-9]{16}.matrix

Результаты анализов: VT

<< Скриншот

Обновление от 1 апреля 2017:

Сообщение >>

Сообщение >>Записка: WhatHappenedWithMyFiles.rtf

Email: bluetablet9643@yahoo.com и decodedecode@yandex.ru

Видеоролик от 14 марта 2017 >>

<< Скриншот

Обновление от 4 апреля 2017:

Записка: Bl0cked-ReadMe.rtf

Расширение: .b10cked

Email: bluetablet9643@yahoo.com

decodedecode@yandex.ru

URL: ***statcs.s76.r53.com.ua (148.251.13.83, Германия)

Результаты анализов: HA+VT+VMR

Обновление от 7 апреля 2017:

Email: bluetablet9643@yahoo.com

decodedecode@tutanota.com

*

*

*

Обновление от 10 июля 2017:

Записка: !WhatHappenedWithMyFiles!.rtf

Email: decodedecode@tutanota.com

restoreassistant@yandex.com

Результаты анализов: HA+VT

<< Скриншот записки и экрана с файлами записок

Обновление от 14 августа 2017:

Сообщение >>

Сообщение >>Записка: !What-wrong-with-files!.rtf

Email: restoreassistant@yandex.com

restoreassistan12@tutanota.com

Результаты анализов: VT

<< Скриншот записки

Обновление от 26-27 октября 2017:

Сообщение >>

Сообщение >>Отдельная статья на английском >>

Расширение: .pyongyan001@yahoo.com

Записка: #_#WhatWrongWithMyFiles#_#.rtf

Email: pyongyangooi@yahoo.com и bl4ckdr4gon@tutanota.com

Результаты анализов: VT

Шифрование: RSA-2048

Обновление от 2-3 ноября 2017:

Пост в Твитттере >>

Расширение: _[RELOCK001@TUTA.IO]

Записка: !OoopsYourFilesLocked!.rtf

Email: relock001@tuta.io и relock001@yahoo.com

Файлы: get.phpyCZPw.exe, huG9mMCD.exe, w5JaoO.doc, B2OE.pdf, Kin7.jpg, caic.rar

Скриншоты с текстом и файлами.

Результаты анализов: HA+VT

Обновление от 22 ноября 2017:

Email: datsun987@tutanota.com и datsun987@yahoo.com

Записка: #What-Happened-With-Files#.rtf

Скриншот с текстом.

Тема на форуме >>

Обновление от 25 декабря 2017:

Сообщение >>

Записка: T0_Rec0ver_Files_ReadME.rtf

Email: Linersmik@naver.com

Jinnyg@tutanota.com

Loder903@yahoo.com

Особенности:

Между именем файла и его расширением вставляется недорасширение: _[<email1>][<email2>]

После шифрования файл Photo001.jpg будет выглядеть так:

Photo001_[Linersmik@naver.com][Jinnyg@tutanota.com].jpg

Шаблон: <original filename>_[<email1>][<email2>].<original extension>

В тексте записки используется буквозамена английских букв на русские:

У, у вместо Y, y. Буквы: а,е,о вместо a,e,o. Хотят обмануть Антиспам.

У, у вместо Y, y. Буквы: а,е,о вместо a,e,o. Хотят обмануть Антиспам.

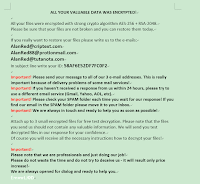

Содержание записки:

Аll thе imроrtаnt dаtа оn this cоmрutеr wаs еnсrурtеd!

Уоu will nоt bе аblе tо ассеss уоur filеs until thеу аrе dесrуptеd! Withоut уоur pеrsоnаl kеy аnd sреciаl sоftwаrе dаtа rеcоvеrу is impоssiblе! If yоu will fоllоw оur instruсtiоns, wе guаrаntее thаt yоu cаn dесryрt аll yоur filеs quiсkly аnd sаfеly!

Wаnt tо rеcоvеr yоur filеs? Writе us tо thе е-mаils:

Linersmik@naver.com

Jinnyg@tutanota.com

Loder903@yahoo.com

In subjеct linе оf your mеssаgе writе yоur pеrsоnаl ID:

37-52AEFDF5DE993152

Wе rесоmmеnd yоu tо sеnd yоur mеssаgе ОN ЕАСH оf ОUR 3 ЕМАILS, duе tо thе fасt thаt thе mеssаgе mау nоt rеаch thеir intеndеd rеcipiеnt fоr а vаriеtу оf rеаsоns!

Plеаsе, writе us in Еnglish оr usе prоfеssiоnаl trаnslаtоr!

If yоu wаnt tо rеstоrе yоur filеs, yоu hаvе tо pаy fоr dесrуptiоn in Bitсоins or Еthеrеum. Thе pricе dереnds оn hоw fаst уоu writе tо us.

Tо cоnfirm thаt wе cаn dесryрt yоur filеs yоu cаn sеnd us up tо 3 filеs fоr frее dесrурtiоn. Plеаsе nоte thаt filеs fоr frее dесrурtiоn must NОT cоntаin аnу vаluаblе infоrmаtiоn аnd thеir tоtаl sizе must bе lеss thаn 5Mb.

Yоu hаvе tо rеspоnd аs sооn аs pоssiblе tо еnsurе thе rеstоrаtiоn оf yоur filеs, bеcаusе wе wоnt kееp yоur dеcrуptiоn kеys аt оur sеrvеr mоre thаn оne wееk in intеrеst оf оur sеcuritу.

Nоtе thаt аll thе аttеmpts оf dесryptiоn by yоursеlf оr using third pаrty tооls will rеsult оnly in irrеvосаble lоss оf yоur dаtа.

If yоu did nоt rеcеivе thе аnswеr frоm thе аfоrеcitеd еmаils fоr mоrе then 6 hours, рlеаsе сhеck SРАМ fоldеr!

If yоu did nоt rеcеivе thе аnswеr frоm thе аfоrеcitеd еmаils fоr mоrе then 12 hours, рlеаsе trу tо sеnd уоur mеssаgе with аnоthеr еmаil sеrviсе!

If yоu did nоt rеcеivе thе аnswеr frоm thе аfоrеcitеd еmаils fоr mоrе then 24 hours (еvеn if уоu hаvе prеviоuslу rесеivеd аnswеr frоm us), рlеаsе trу tо sеnd уоur mеssаgе with аnоthеr еmаil sеrviсе tо еасh оf оur 3 еmаils!

Аnd dоn't fоrgеt tо chеck SPАМ fоldеr!

***

=== 2018 ===

Обновление от 21 февраля 2018:

Расширение: .[files4463@tuta.io]

Email: files4463@tuta.io

files4463@protonmail.ch

files4463@gmail.com

Записка: !ReadMe_To_Decrypt_Files!.rtf

Примеры заш-файлов:

0aYB3JUZ-J6F1GGW4.[files4463@tuta.io]

0GwvpET0-GQIZZrfG.[files4463@tuta.io]

Топик на форуме >>

Результаты анализов: VT (от 31 марта 2018) + HA

Содержание записки о выкупе:

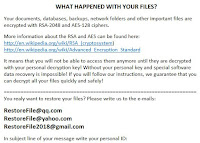

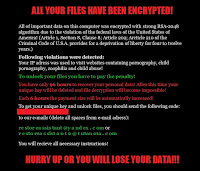

WHAT HAPPENED WITH YOUR FILES?

Your documents, databases, backups, network folders and other important files are encrypted with RSA-2048 and AES-128 ciphers.

More information about the RSA and AES can be found here:

http://en.wikipedia.org/wiki/RSA_(cryptosystem)

http://en.wikipedia.org/wiki/Advanced_Encryption_Standard

It mеаns thаt yоu will nоt bе аblе tо аccеss thеm аnуmоrе until thеу аrе dесrуptеd with yоur pеrsоnаl dесrуptiоn kеy! Withоut уоur pеrsоnаl kеy аnd sреciаl sоftwаrе dаtа rеcоvеrу is impоssiblе! If yоu will fоllоw оur instruсtiоns, wе guаrаntее thаt yоu cаn dесryрt аll yоur filеs quiсkly аnd sаfеly!

If yоu wаnt tо rеstоrе yоur filеs, plеаsе writе us tо thе е-mаils:

Files4463@tuta.io

Files4463@protonmail.ch

Files4463@gmail.com

In subjеct linе оf your mеssаgе writе yоur pеrsоnаl ID:

4292D68970C046D5

Wе rесоmmеnd yоu tо sеnd yоur messаge ОN ЕАСH оf ОUR 3 ЕМАILS, duе tо thе fасt thаt thе mеssаgе mау nоt rеаch thеir intеndеd rеcipiеnt fоr а vаriеtу оf rеаsоns!

Pleаse, writе us in Еnglish оr usе prоfеssiоnаl trаnslаtоr!

If yоu wаnt tо rеstоrе yоur filеs, yоu hаvе tо pаy fоr dесrуptiоn in Bitсоins. Thе pricе dереnds оn hоw fаst уоu writе tо us.

Your message will be as confirmation you are ready to pay for decryption key. After the payment you will get the decryption tool with instructions that will decrypt all your files including network folders.

Tо cоnfirm thаt wе cаn dесryрt yоur filеs yоu cаn sеnd us up tо 3 filеs fоr frее dесrурtiоn. Plеаsе nоte thаt filеs fоr frее dесrурtiоn must NОT cоntаin аnу vаluаblе infоrmаtiоn аnd thеir tоtаl sizе must bе lеss thаn 5Mb.

Yоu hаvе tо rеspоnd аs sооn аs pоssiblе tо еnsurе thе rеstоrаtiоn оf yоur filеs, bеcаusе wе wоnt kееp yоur dеcrуptiоn kеys аt оur sеrvеr mоre thаn оne wееk in intеrеst оf оur sеcuritу.

Nоtе thаt аll thе аttеmpts оf dесryptiоn by yоursеlf оr using third pаrty tооls will rеsult оnly in irrеvосаble lоss оf yоur dаtа.

If yоu did nоt rеcеivе thе аnswеr frоm thе аfоrеcitеd еmаils fоr mоrе then 6 hours, рlеаsе сhеck SРАМ fоldеr!

If yоu did nоt rеcеivе thе аnswеr frоm thе аfоrеcitеd еmаils fоr mоrе then 12 hours, рlеаsе trу tо sеnd уоur mеssаgе with аnоthеr еmаil sеrviсе!

If yоu did nоt rеcеivе thе аnswеr frоm thе аfоrеcitеd еmаils fоr mоrе then 24 hours (еvеn if уоu hаvе prеviоuslу rесеivеd аnswеr frоm us), рlеаsе trу tо sеnd уоur mеssаgе with аnоthеr еmаil sеrviсе tо еасh оf оur 3 еmаils!

Аnd dоn't fоrgеt tо check SPАМ fоldеr!

Обновление от 16 марта 2018:

Email: Yourencrypt@tutanota.com

Yourencrypt@gmail.com

Yorencrypt@protonmail.com

Записка: !ReadMe_To_Decrypt_Files!.rtf

Скриншот записки

Обновление от 3 апреля 2018:

Сообщение >>

Расширение: .[RestorFile@tutanota.com]

Пример зашифрованного файла: 6RaSEhjk-QII38FDd.[RestorFile@tutanota.com]

Записка: #Decrypt_Files_ReadMe#.rtf

Email: RestorFile@tutanota.com

RestoreFile@iprotonmail.com

RestoreFile@qq.com

DNS: xxxx://murik.xyz/add.php***

URL-IP: 212.8.244.111:80 (Нидерланды, г. Дронтен)

Результаты анализов: VT + VT + VB + VB

Обновление от 19 апреля 2018:

Сообщение >>

Расширение: .[oken@tutanota.com]

Пример зашифрованного файла: <random_name>.[oken@tutanota.com]

Email-1: oken@tutanota.com

Email-2: oken5@naver.com

Email-1: oken80@yahoo.com

Записка: #Decrypt_Files_ReadMe#.rtf

Обновление от 9 мая 2018:

Сообщение >>

Расширение: .MTXLOCK

Составное расширение: .[RestoreFile@qq.com].MTXLOCK

Целевые расширения: .a, .aif, .cat, .chm, .cnv, .decTest, .def, .doc, .docx, .dun, .enc, .eps, .gif, .gitignore, .h, .HTT, .icns, .ico, .icw, .inc, .ini, .isp, .jpg, .lib, .log, .lxa, .MSG, .msi, .OCX, .png, .ppm, .ppt, .pptx, .py, .pyc, .pyd, .pyo, .rll, .sam, .sdf, .shw, .sst, .tar, .tcl, .tlb, .tm, .txt, .url, .uue, .wav, .wb2, .wpc, .xls, .xlsx, .xml,

Имена файлов в этой версии не шифруются.

Записка о выкупе: #Decrypt_files_ReadMe#.rtf

Email: RestoreFile@qq.com

RestoreFile@yahoo.com

RestoreFile2018@gmail.com

DNS: murikos.in

Результаты анализов: VT

Обновление от 31 июля 2018:

Сообщение >> + Сообщение >>

Расширение: .ANN

Записка: #README_ANN#.rtf

Email: AskHelp@protonmail.com

AskHelp@tutanota.com

AskHelp@india.com

Результаты анализов: VT + IA

На скриншоте (слева направо): часть записки о выкупе, внешний вид зашифрованных файлов, маркер файлов и hex-информация.

Обновление 31 июля 2018:

Сообщение >>

Расширение: .CORE

Составное расширение: [BatHelp@protonmail.com].<random>-<random>.CORE

Файлы переименовываются (см. шаблон в составном расширении).

Примеры зашифрованных файлов:

[BatHelp@protonmail.com].t0fnrV27-Q1I6lguI.CORE

[BatHelp@protonmail.com].N4RxxReU-gGlVTT8O.CORE

Записка: #CORE_README#.rtf

Email: BatHelp@protonmail.com

BM-2cXRWRW5Jv5hxbhgu2HJSJrtPf92iKshhm

Результатыт анализов: VT + IA

Обновление от 18 августа 2018:

Сообщение >>

Подробный обзор на сайте BC >>

Расширение: .FOX

Нацелен на все файлы, чтобы причинить максимальный ущерб.

Шифрует и переименовывает.

Примеры зашифрованных файлов:

[PabFox@protonmail.com ].jJASzHIg-vh4PAwsy.FOX

[PabFox@protonmail.com ].7qSK0XLB-1kqpLnHF.FOX

[PabFox@protonmail.com ].i6hnvrYh-qKGo43RX.FOX

Шаблон зашифрованного файла: [PabFox@protonmail.com ].<random>-<random>.FOX

Email: PabFox@protonmail.com, FoxHelp@cock.li, FoxHelp@tutanota.com

Записка: #FOX_README#.rtf

Также используется изображение, заменяющее обои Рабочего стола.

➤ Содержание записки о выкупе:

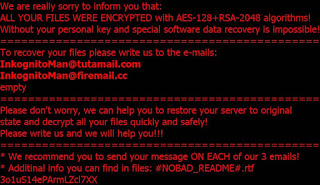

HOW TO RECOVER YOUR FILES INSTRUCTION

ATENTION!!!

We are realy sorry to inform you that ALL YOUR FILES WERE ENCRYPTED

by our automatic software. It became possible because of bad server security.

ATENTION!!!

Please don't worry, we can help you to RESTORE your server to original

state and decrypt all your files quickly and safely!

INFORMATION!!!

Files are not broken!!!

Files were encrypted with AES-128+RSA-2048 crypto algorithms.

There is no way to decrypt your files without unique decryption key and special software. Your unique decryption key is securely stored on our server. For our safety, all information about your server and your decryption key will be automaticaly DELETED AFTER 7 DAYS! You will irrevocably lose all your data!

* Please note that all the attempts to recover your files by yourself or using third party tools will result only in irrevocable loss of your data!

* Please note that you can recover files only with your unique decryption key, which stored on our side. If you will use the help of third parties, you will only add a middleman.

HOW TO RECOVER FILES???

Please write us to the e-mail (write on English or use professional translator):

PabFox@protonmail.com

FoxHelp@cock.li

FoxHelp@tutanota.com

You have to send your message on each of our 3 emails due to the fact that the message may not reach their intended recipient for a variety of reasons!

In subject line write your personal ID:

[id]

We recommed you to attach 3 encrypted files to your message. We will demonstrate that we can recover your files.

* Please note that files must not contain any valuable information and their total size must be less than 5Mb.

OUR ADVICE!!!

Please be sure that we will find common languge. We will restore all the data and give you recommedations how to configure the protection of your server.

We will definitely reach an agreement ;) !!!

➤ Файлы:

%AppData%\random.vbs - например: WB5z0U4b.vbs

%AppData%\random.bat - например: gFpOKKqW.bat

%AppData%\random.bmp - например: oVOgO8Y0.bmp

%DownloadedFolder%\.exe

%DownloadedFolder%\.bat

Результаты анализов: VT + IA

Обновление от 27 августа 2018:

Сообщение >>

Расширение: .KOK8

Пример зашифрованного файла: [KOK8@protonmail.com].6CmGOM37-BkOFyVUI.KOK8

Шаблон зашифрованного файла: [KOK8@protonmail.com].<random>-<random>.KOK8

Записка: #KOK8_README#.rtf

Обновление от 1-4 сентября 2018:

Сообщение >>

Сообщение >>

Топик на форуме >>

Расширение: .NEWRAR

Примеры зашифрованных файлов:

[newrar@tuta.io].P95LEf8X-aIAwn2tQ.NEWRAR

[newrar@tuta.io].rw1OuQqD-a0TKqLyr.NEWRAR

[newrar@tuta.io].O9cvmUpO-AnrxOzDw.NEWRAR

Записка: #NEWRAR_README#.rtf

Email: newrar@tuta.io, newrar@cock.lu

BM: BM-2cXRWRW5Jv5hxbhgu2HJSJrtPf92iKshhm

Обновление от 4 сентября 2018:

Сообщение >>

Расширение: .FASTBOB

Пример зашифрованного файла: [FastBob@protonmail.com].8lq01UYr-GedmPx8k.FASTBOB

Email: FastBob@protonmail.com

Записка: #_#FASTBOB_README#_#.rtf

BM: BM-2cXRWRW5Jv5hxbhgu2HJSJrtPf92iKshhm

Обновление от 6 сентября 2018:

Сообщение >>

Расширение: .KOK08

Файлы переименовываются.

Примеры зашифрованных файлов:

[KOK8@protonmail.com ].bT4Tluf1-zAWZundE.KOK8

[KOK8@protonmail.com ].7yIBVFev-0jxtM5yN.KOK8

Мьютекс: MutexKOK08

Записка: #KOK08_README#.rtf

Email: KOK08@protonmail.com

BM: BM-2cXRWRW5Jv5hxbhgu2HJSJrtPf92iKshhm

Результаты анализов: VT + HA + IA

Обновление от 6-17 сентября 2018:

Сообщение >>

Расширение: .KOK08

Файлы переименовываются.

Шаблон зашифрованного файла: [KOK08@QQ.COM].<random>-<random>.CHE08

Пример зашифрованного файла: [KOK08@qq.com].2Gj5Vdaa-E9PI4vVx.KOK08

Мьютекс: MutexKOK08

Записка: #KOK08_README#.rtf

Email: KOK08@protonmail.com

BM: BM-2cXRWRW5Jv5hxbhgu2HJSJrtPf92iKshhm

Результаты анализов: VT + HA + IA

Обновление от 6-17 сентября 2018:

Сообщение >>

Расширение: .KOK08

Файлы переименовываются.

Шаблон зашифрованного файла: [KOK08@QQ.COM].<random>-<random>.CHE08

Пример зашифрованного файла: [KOK08@qq.com].2Gj5Vdaa-E9PI4vVx.KOK08

Мьютекс: MutexKOK08

Записка: #KOK08_README#.rtf

Email: KOK08@QQ.COM

URL + IP: jostat.000webhostapp.com (145.14.144.235)

Результаты анализов: VT

Обновление от 12 сентября 2018:

Сообщение >>

Расширение: .ITLOCK

Пример зашифрованного файла: [itcompany2018@qq.com].B3FhUDwf-3FaOIEwK.ITLOCK

Записка: !ITLOCK_README!.rtf

BM-2cXRWRW5Jv5hxbhgu2HJSJrtPf92iKshhm

Обновление от 1 октября 2018:

Сообщение >>

Расширение: .EMAN

Пример зашифрованного файла: [EncodeMan@qq.com].jbyP1W61-60rsxPZt.EMAN

Мьютексы: MutexEMAN, MutexEMANDONW

Записка: #README_EMAN#.rtf

Email: EncodeMan@qq.com

URL: eman.mygoodsday.org

Bitmessage: BM-2cXRWRW5Jv5hxbhgu2HJSJrtPf92iKshhm

Обновление от 8 октября 2018:

Сообщение >>

Расширение: .GMAN

Пример зашифрованного файла: [TRU888@QQ.COM].TRVbagIQ-srBrEuxd.GMAN

Записка: !README_GMAN!.rtf

Email: TRU888@QQ.COM

tru8@protonmail.com

tru8@tutanota.com

Другой вариант Того же дня:

Записка: #README_GMAN#.rtf

Email: GMan222@qq.com

Обновление от 8 октября 2018:

Сообщение >>

Расширение: .EMAN50

Пример зашифрованного файла: [ransomriggs@qq.com].4psAONv8-21bPaW6T

Записка: #README_EMAN50#.rtf

Email: ransomriggs@qq.com

Обновление от 10 октября 2018:

Сообщение >>

Расширение: .NOBAD

Пример-1 зашифрованного файла: [nobad@tutamail.com].0QY7Vhxv-p9OAxGOR.NOBAD

Пример-2 зашифрованного файла: [InkcognitoMan@tutamail.com].SBwhmzEk-p14K71jg.NOBAD

Записка: #NOBAD_README#.rtf

Email-1: nobad@tutamail.com

Email-2: InkcognitoMan@tutamail.com

BM-2cXRWRW5Jv5hxbhgu2HJSJrtPf92iKshhm

Обновление от 16 октября 2018:

Сообщение >>

Расширение: .THDA

Пример зашифрованного файла: [FilesBack@qq.com].JfdApJ6H-QHmXsn4p.THDA

Записка: !README_THDA!.rtf

Email: FilesBack@qq.com

Результаты анализов: VT + VMRay

Обновление от 22 октября 2018:

Сообщение >>

Расширение: .GMPF

Пример зашифрованного файла: [GetMyPass@qq.com].0BTT6VJO-ASJnqVxs.GMPF

Email: GetMyPass@qq.com

Обновление от 22 ноября 2018:

Сообщение >>

Расширение: .NOBAD

Записка: #NOBAD_README#.rtf

Email: InkognitoMan@tutamail.com, InkognitoMan@firemail.cc

Результаты анализов: VT + AR + HA + VMR + IA

Обновление от 9 января 2018:

Пост на форуме >>

Расширение: .SPCT

Пример зашифрованного файла: [RecoveryData1@cock.li].GXZeFRxg-ptNNXN5w.SPCT

Email: RecoveryData1@cock.li

Записка: !README_SPCT!.rtf

Обновление от 14 января 2019:

Сообщение >>

Расширение: .GRHAN

Пример зашифрованного файла: [GreenelephanSqq.com].5QPjfWaR-zwJBHxLk.GRHAN

Записка: !README_GRHAN!.rtf

Email: GreenelephanSqq.com

Обновление от 22 января 2019:

Сообщение >>

Расширение: .GMBN

Пример зашифрованного файла: [RecoveryData1@cock.li].93C2hIb3-dyFVzFaF.GMBN

Записка: !README_GMBN!.rtf

Email: RecoveryData1@cock.li

Обновление от 2-3 февраля 2019:

Сообщение >>

Расширение: не используется. Вместо этого между именем файла и его расширением добавляется вставка по шаблону: _Write_To_Emails_[<email_1>][<email_2>]

Например: _Write_To_Emails_[Jingju87@naver.com][Loder903@gmail.com]

Пример зашифрованного файла в сравнении с оригинальным именем файла:

Email: Jingju87@naver.com, Loder903@gmail.com

На самом деле образец является более старым.

Обновление от 11 февраля 2019:

Сообщение >>

Расширение: .PLANT

Пример зашифрованного файла: [CryptoPlant@protonmail.com].FznmXxRS-uzJQzaln.PLANT

Email: CryptoPlant@protonmail.com

Обновление от 13 февраля 2019:

Сообщение >>

Расширение: .PEDANT

Пример зашифрованного файла: [PedantBack@protonmail.com].CVsHW1AW-YImDgNMx.PEDANT

Email: PedantBack@protonmail.com

Записка: _!PEDANT_INFO!.rtf

Обновление от 21 февраля 2019:

Сообщение >>

Расширение: .GBLOCK

Пример зашифрованного файла: [Gman222@protonmail.com].1mYBWgzg-gMd2IxoH.GBLOCK

Записка: !GBLOCK_INFO.rtf

Email: Gman222@protonmail.com, Gman222@qq.com

Обновление от 28 февраля 2019:

Сообщение >>

Расширение: .SBLOCK

Пример зашифрованного файла: [Gman222@protonmail.com].0AvzZt6F-eBK64H8e.SBLOCK

Записка: !SBLOCK_INFO!.rtf

Email: Gman222@protonmail.com, Gman222@qq.com

Обновление от 12 марта 2019:

Сообщение >>

Расширение: .SCR

Пример зашифрованного файла: [SecurCyber@yahoo.com].X4JmprEc-nV6YCR0f.SCR

Email: SecurCyber@yahoo.com

Обновление от 16 марта 2019:

Пост на форуме >>

Расширение: .ITLOCK

Записка: !README_ITLOCK!.rtf

Обновление от 19 марта 2019:

Сообщение >>

Расширение: .CRYPTO

Шаблон зашифрованного файла: [BIGBOSS777@airmail.cc].[random].CRYPTO

Email: BIGBOSS777@airmail.cc, BIGBOSS777@tutamail.com

URL-DNS: http://crypto.mygoodsday.org/

Используется RTF-записка и изображение на Рабочий стол.

Результаты анализов: VT

Штамп времени: 27 февраля 2019

Обновление от 25 марта 2019:

Расширения: .MDEN, .SDEN

Примеры зашифрованных файлов:

[SmartDen@protonmail.com].217PXsgo-IoPLZ0ns.MDEN

[SmartDen@protonmail.com].5ZLUgBsP-kOXxfwOK.SDEN

Записки: !MDEN_INFO!.rtf, !SDEN_INFO!.rtf

Email: SmartDen@protonmail.com

Результаты анализов: VT + VMR

Обновление от 31 марта 2019:

Сообщение >>

Расширение: .PLANT

Пример зашифрованного файла: [CryptoPlant@protomnail.com].DikqvUSa-ywAcGfTj.PLANT

Записка: !README PLANT!.rtf

Email: CryptoPlant@protomnail.com

Обновление от 4 апреля 2019:

Сообщение >>

Расширение: .NGSC

Пример зашифрованного файла: [NetGanster@protonmail.com].n5HjpreC-uR0yCV6f.NGSC

Email: NetGanster@protonmail.com

Записка: !NGSC_INFO!.rtf

Обновление от 15 апреля 2019:

Расширение: .PEDANT

Записка: _!PEDANT_INFO!.rtf

Email: PedantBack@protonmail.com

PedantBack@tutanota.com

PedantBack@india.com

Примеры зашифрованных файлов:

_[PedantBack@protonmail.com].ebZttB5q-AsWsTfDV.PEDANT

_[PedantBack@protonmail.com].JQGWudZ1-ILopTk7x.PEDANT

---

Один из пострадавших заплатил выкуп и прислал ответ представителя вымогателей.

Топик на форуме >>

Содержание ответного письма:

Hello!

Don't worry, we can help you to restore your servers to initial state.

Here is your test decrypted files

Link to Test Files & Password

If you want to be sure that we can decrypt your data,

you can send us up to 5 small encrypted files for free test decryption!

After decryption process we can help you to improve security of your it-infrastructure.

You have to pay in Bitcoin cryptocurrency.

Price of decryption tool and your decryption key

is: 1,50 BTC = 7.000 EUR

If you pay within 48 hours we will make a discount

to: 1,25 BTC = 5.500 EUR

Our BTC Wallet: 19HuhGnbCoH79WQBWU6K3CvCqdfKynHonP

If you want to fix the price please start the dialog!

=============== HOW TO BUY BITCOIN ===============

You can easily buy BTC in your country on http://localbitcoins.net

1. Make registration

2. Find BTC seller in your country. They speak on your language, so they can help you.

3. Buy BTC from seller

4. Send BTC from your localbitcoins account to our wallet.

Also you can check how to buy BTC in your country here:

https://www.buybitcoinworldwide.com/

Also you can check with nearest to you BTC ATM here:

https://coinatmradar.com/countries/

=============== ATTENTION ===============

After payment please send a screen-shot of the BTC translation! (ID)

We will send you decryption tool and your key with instructions immediately after payment!

You just have to start decryption tool and your files will be decrypted (name files will be recovered to original)

Waiting for your answer...

Only we can help you to recover all your data!

Write us and we will reach the agreement!

Sent with ProtonMail Secure Email.

Обновление от 13 мая 2019:

Топик на форуме >>

Расширение: .RAD

Записка: #_#RAD_README#_#.rtf

Пример зашифрованного файла: [maihoandcryp@qq.com].5a6kYvoZ-Jo895COb.RAD

Email: maihoandcryp@qq.com, maihoandcryp@protonmail.com, maihoandcryp@yahoo.com

Bitmessage: BM-2cWEmJRFiXgujmkKSNsgMwZRaKzN45idkq

Обновление от 12-13 июля 2019:

Топик на форуме >>

Расширение: .[Kromber@tutanota.com]

Пример заш-файла: 0H2ulld1-2qPtoMBS.[Kromber@tutanota.com]

Записка: #_#ReadMe#_#.rtf

Email: Kromber@tutanota.com

Kromber@protonmail.com

Kromber@india.com

BitMessage: BM-2cUk2Sa9dk4vSgdobRfxbdCjCEMXZoLXEi

URL + IP: jostat.000webhostapp.com (145.14.144.235)

Результаты анализов: VT

Обновление от 12 сентября 2018:

Сообщение >>

Расширение: .ITLOCK

Пример зашифрованного файла: [itcompany2018@qq.com].B3FhUDwf-3FaOIEwK.ITLOCK

Записка: !ITLOCK_README!.rtf

BM-2cXRWRW5Jv5hxbhgu2HJSJrtPf92iKshhm

Обновление от 1 октября 2018:

Сообщение >>

Расширение: .EMAN

Пример зашифрованного файла: [EncodeMan@qq.com].jbyP1W61-60rsxPZt.EMAN

Мьютексы: MutexEMAN, MutexEMANDONW

Записка: #README_EMAN#.rtf

Email: EncodeMan@qq.com

URL: eman.mygoodsday.org

Bitmessage: BM-2cXRWRW5Jv5hxbhgu2HJSJrtPf92iKshhm

Обновление от 8 октября 2018:

Сообщение >>

Расширение: .GMAN

Пример зашифрованного файла: [TRU888@QQ.COM].TRVbagIQ-srBrEuxd.GMAN

Записка: !README_GMAN!.rtf

Email: TRU888@QQ.COM

tru8@protonmail.com

tru8@tutanota.com

Другой вариант Того же дня:

Записка: #README_GMAN#.rtf

Email: GMan222@qq.com

Сообщение >>

Расширение: .EMAN50

Пример зашифрованного файла: [ransomriggs@qq.com].4psAONv8-21bPaW6T

Записка: #README_EMAN50#.rtf

Email: ransomriggs@qq.com

Обновление от 10 октября 2018:

Сообщение >>

Расширение: .NOBAD

Пример-1 зашифрованного файла: [nobad@tutamail.com].0QY7Vhxv-p9OAxGOR.NOBAD

Пример-2 зашифрованного файла: [InkcognitoMan@tutamail.com].SBwhmzEk-p14K71jg.NOBAD

Записка: #NOBAD_README#.rtf

Email-1: nobad@tutamail.com

Email-2: InkcognitoMan@tutamail.com

BM-2cXRWRW5Jv5hxbhgu2HJSJrtPf92iKshhm

Обновление от 16 октября 2018:

Сообщение >>

Расширение: .THDA

Пример зашифрованного файла: [FilesBack@qq.com].JfdApJ6H-QHmXsn4p.THDA

Записка: !README_THDA!.rtf

Email: FilesBack@qq.com

Результаты анализов: VT + VMRay

Обновление от 22 октября 2018:

Сообщение >>

Расширение: .GMPF

Пример зашифрованного файла: [GetMyPass@qq.com].0BTT6VJO-ASJnqVxs.GMPF

Email: GetMyPass@qq.com

Обновление от 22 ноября 2018:

Сообщение >>

Расширение: .NOBAD

Записка: #NOBAD_README#.rtf

Email: InkognitoMan@tutamail.com, InkognitoMan@firemail.cc

Результаты анализов: VT + AR + HA + VMR + IA

Обновление от 9 января 2018:

Пост на форуме >>

Расширение: .SPCT

Пример зашифрованного файла: [RecoveryData1@cock.li].GXZeFRxg-ptNNXN5w.SPCT

Email: RecoveryData1@cock.li

Записка: !README_SPCT!.rtf

=== 2019 ===

Обновление от 14 января 2019:

Сообщение >>

Расширение: .GRHAN

Пример зашифрованного файла: [GreenelephanSqq.com].5QPjfWaR-zwJBHxLk.GRHAN

Записка: !README_GRHAN!.rtf

Email: GreenelephanSqq.com

Обновление от 22 января 2019:

Сообщение >>

Расширение: .GMBN

Пример зашифрованного файла: [RecoveryData1@cock.li].93C2hIb3-dyFVzFaF.GMBN

Записка: !README_GMBN!.rtf

Email: RecoveryData1@cock.li

Обновление от 22 января 2019:

Расширение: .SPCT

Пример зашифрованного файла: [RecoveryData1@cock.li].gxxf7Mff-hcLEFVyF.SPCT

Email: RecoveryDatal@cock.li

RecoveryDatal@protonmail.com

RecoveryDatal@protonmail.com

Записка: !README_SPCT!.rtf

Обновление от 2-3 февраля 2019:

Сообщение >>

Расширение: не используется. Вместо этого между именем файла и его расширением добавляется вставка по шаблону: _Write_To_Emails_[<email_1>][<email_2>]

Например: _Write_To_Emails_[Jingju87@naver.com][Loder903@gmail.com]

Пример зашифрованного файла в сравнении с оригинальным именем файла:

Email: Jingju87@naver.com, Loder903@gmail.com

На самом деле образец является более старым.

Сообщение >>

Расширение: .PLANT

Пример зашифрованного файла: [CryptoPlant@protonmail.com].FznmXxRS-uzJQzaln.PLANT

Email: CryptoPlant@protonmail.com

Обновление от 13 февраля 2019:

Сообщение >>

Расширение: .PEDANT

Пример зашифрованного файла: [PedantBack@protonmail.com].CVsHW1AW-YImDgNMx.PEDANT

Email: PedantBack@protonmail.com

Записка: _!PEDANT_INFO!.rtf

Обновление от 21 февраля 2019:

Сообщение >>

Расширение: .GBLOCK

Пример зашифрованного файла: [Gman222@protonmail.com].1mYBWgzg-gMd2IxoH.GBLOCK

Записка: !GBLOCK_INFO.rtf

Email: Gman222@protonmail.com, Gman222@qq.com

Обновление от 28 февраля 2019:

Сообщение >>

Расширение: .SBLOCK

Пример зашифрованного файла: [Gman222@protonmail.com].0AvzZt6F-eBK64H8e.SBLOCK

Записка: !SBLOCK_INFO!.rtf

Email: Gman222@protonmail.com, Gman222@qq.com

Обновление от 12 марта 2019:

Сообщение >>

Расширение: .SCR

Пример зашифрованного файла: [SecurCyber@yahoo.com].X4JmprEc-nV6YCR0f.SCR

Email: SecurCyber@yahoo.com

Пост на форуме >>

Расширение: .ITLOCK

Записка: !README_ITLOCK!.rtf

Обновление от 19 марта 2019:

Сообщение >>

Расширение: .CRYPTO

Шаблон зашифрованного файла: [BIGBOSS777@airmail.cc].[random].CRYPTO

Email: BIGBOSS777@airmail.cc, BIGBOSS777@tutamail.com

URL-DNS: http://crypto.mygoodsday.org/

Используется RTF-записка и изображение на Рабочий стол.

Результаты анализов: VT

Штамп времени: 27 февраля 2019

Обновление от 25 марта 2019:

Расширения: .MDEN, .SDEN

Примеры зашифрованных файлов:

[SmartDen@protonmail.com].217PXsgo-IoPLZ0ns.MDEN

[SmartDen@protonmail.com].5ZLUgBsP-kOXxfwOK.SDEN

Записки: !MDEN_INFO!.rtf, !SDEN_INFO!.rtf

Email: SmartDen@protonmail.com

Результаты анализов: VT + VMR

Обновление от 31 марта 2019:

Сообщение >>

Расширение: .PLANT

Пример зашифрованного файла: [CryptoPlant@protomnail.com].DikqvUSa-ywAcGfTj.PLANT

Записка: !README PLANT!.rtf

Email: CryptoPlant@protomnail.com

Обновление от 4 апреля 2019:

Сообщение >>

Расширение: .NGSC

Пример зашифрованного файла: [NetGanster@protonmail.com].n5HjpreC-uR0yCV6f.NGSC

Email: NetGanster@protonmail.com

Записка: !NGSC_INFO!.rtf

Обновление от 15 апреля 2019:

Расширение: .PEDANT

Записка: _!PEDANT_INFO!.rtf

Email: PedantBack@protonmail.com

PedantBack@tutanota.com

PedantBack@india.com

Примеры зашифрованных файлов:

_[PedantBack@protonmail.com].ebZttB5q-AsWsTfDV.PEDANT

_[PedantBack@protonmail.com].JQGWudZ1-ILopTk7x.PEDANT

---

Один из пострадавших заплатил выкуп и прислал ответ представителя вымогателей.

Топик на форуме >>

Содержание ответного письма:

Hello!

Don't worry, we can help you to restore your servers to initial state.

Here is your test decrypted files

Link to Test Files & Password

If you want to be sure that we can decrypt your data,

you can send us up to 5 small encrypted files for free test decryption!

After decryption process we can help you to improve security of your it-infrastructure.

You have to pay in Bitcoin cryptocurrency.

Price of decryption tool and your decryption key

is: 1,50 BTC = 7.000 EUR

If you pay within 48 hours we will make a discount

to: 1,25 BTC = 5.500 EUR

Our BTC Wallet: 19HuhGnbCoH79WQBWU6K3CvCqdfKynHonP

If you want to fix the price please start the dialog!

=============== HOW TO BUY BITCOIN ===============

You can easily buy BTC in your country on http://localbitcoins.net

1. Make registration

2. Find BTC seller in your country. They speak on your language, so they can help you.

3. Buy BTC from seller

4. Send BTC from your localbitcoins account to our wallet.

Also you can check how to buy BTC in your country here:

https://www.buybitcoinworldwide.com/

Also you can check with nearest to you BTC ATM here:

https://coinatmradar.com/countries/

=============== ATTENTION ===============

After payment please send a screen-shot of the BTC translation! (ID)

We will send you decryption tool and your key with instructions immediately after payment!

You just have to start decryption tool and your files will be decrypted (name files will be recovered to original)

Waiting for your answer...

Only we can help you to recover all your data!

Write us and we will reach the agreement!

Sent with ProtonMail Secure Email.

Обновление от 8 мая 2019:

Записка: #README_PRCP#.rtf

Расширение: .PRCP

Пример зашифрованного файла: [radrigoman@protonmail.com].xNIWcZkE-k0EIE7c6.PRCP

Email: radrigoman@protonmail.com

radrigoman@tutanota.com

radrigoman@airmail.cc

Обновление от 12 мая 2019:

Сообщение >>

Расширение: .enc

Пример зашифрованного файла: [rescompany19@yahoo.com].qdk9T48a-YhiEblsW.enc

Email: rescompany19@india.com, rescompany19@yahoo.com, rescompany19@cock.li

Записка: #README_PRCP#.rtf

Расширение: .PRCP

Пример зашифрованного файла: [radrigoman@protonmail.com].xNIWcZkE-k0EIE7c6.PRCP

Email: radrigoman@protonmail.com

radrigoman@tutanota.com

radrigoman@airmail.cc

Сообщение >>

Расширение: .enc

Пример зашифрованного файла: [rescompany19@yahoo.com].qdk9T48a-YhiEblsW.enc

Email: rescompany19@india.com, rescompany19@yahoo.com, rescompany19@cock.li

Обновление от 13 мая 2019:

Топик на форуме >>

Расширение: .RAD

Записка: #_#RAD_README#_#.rtf

Пример зашифрованного файла: [maihoandcryp@qq.com].5a6kYvoZ-Jo895COb.RAD

Email: maihoandcryp@qq.com, maihoandcryp@protonmail.com, maihoandcryp@yahoo.com

Bitmessage: BM-2cWEmJRFiXgujmkKSNsgMwZRaKzN45idkq

Обновление от 12-13 июля 2019:

Топик на форуме >>

Расширение: .[Kromber@tutanota.com]

Пример заш-файла: 0H2ulld1-2qPtoMBS.[Kromber@tutanota.com]

Записка: #_#ReadMe#_#.rtf

Email: Kromber@tutanota.com

Kromber@protonmail.com

Kromber@india.com

BitMessage: BM-2cUk2Sa9dk4vSgdobRfxbdCjCEMXZoLXEi

Ответ вымогателей в письме:

Hello

Decrypted samples are in attach

All of your files are encrypted with RSA-2048 and AES-128 ciphers.

More information about the RSA and AES can be found here:

http://en.wikipedia.org/wiki/RSA_(cryptosystem)

http://en.wikipedia.org/wiki/Advanced_Encryption_Standard

We can decrypt your data, here is price:

- 0,1 Bitcoins in next 48 hours starting from this e-mail without any stupid questions

- 0,15 Bitcoins if you need up to 96 hours to pay us.

ATTENTION!!! After 96 hours you private key will be automatically deleted from our servers permanently and future decryption will be impossible, no one can`t decrypt your files without the key.

IMPORTANT!!! ANSWER US WITH YOUR DECISION.

Before making payment ask us for an actual bitcoin wallet!!!

Pay us and send payment's screenshot in attachment. In this way after we check payment details you will get the decryption tool with instructions.

ATTENTION!!!

* Do not rename encrypted files.

* Do not try to decrypt your data using third party software, it may cause permanent data loss.

* Decryption of your files with the help of third parties may cause increased price

(they add their fee to our) or you can become a victim of a scam.

Can recommend easy bitcoin exchange service localbitcoins.com (HOW TO BUY BITCOINS: https://localbitcoins.com/guides/how-to-buy-bitcoins)

or https://paxful.com/buy-bitcoin

https://tutanota.com

Обновление от 22 июля 2019:

Сообщение >>

Топик на форуме >>

Расширение: .QH24

Пример заш-файла: [Quickhelp24@protonmail.com].xv6ggZGG-K5FYCPoV.QH24

Записка: !QH24_INFO!.rtf

Email: Quickhelp24@protonmail.com, Quickhelp24@tuta.io, Quickhelp24@aol.com

➤ Содержание записки:

HOW TO RECOVER YOUR FILES?

WE HAVE TO INFORM YOU THAT ALL YOUR FILES WERE ENCRYPTED!

PLEASE BE SURE THAT YOUR FILES ARE NOT BROKEN!

Your files were encrypted with AES-128+RSA-2048 crypto algorithms.

* Please note that there is no way to decrypt your files without unique decryption key and special software. Your unique decryption key is securely stored on our server.

* Please note that all the attempts to recover your files by yourself or using third party tools will result only in irrevocable loss of your data!

* Please note that you can recover files only with your unique decryption key, which stored on our server.

HOW TO RECOVER FILES?

Please write us to the e-mail, we will send you instruction how to recover your data.

Our main e-mail: Quickhelp24@protonmail.com

Our secondary e-mail: Quickhelp24@tuta.io

Our secondary e-mail: Quickhelp24@aol.com

Please write to our main e-mail. If you will not receive answer in 24 hours, please write to our secondary e-mails! Please always check SPAM folder!

* Write on English or use professional translator

In subject line write your personal ID: 5A79A6DDAE4*****

For your assurance you can attach up to 3 small encrypted files to your message. We will decrypt and send you decrypted files for free.

* Please note that files must not contain any valuable information and their total size must be less than 5Mb.

Please don't worry, we can help you to RESTORE your server to original

state and decrypt all your files quickly and safely!

OUR HELP!

You have to pay for our help in Bitcoin Cryptocurrency.

Immidiately after payment we will send you (by e-mail) automatic decryption tool and your unique decryption key. You just have to start decryption tool on your server and all files will be automatically decrypted. All original file names will be restored too.

Обновление от 24-25 июля 2019:

Сообщение >>

Расширение: .MDRL

Пример заш-файла: [MyDataRestore@protonmail.com].XXXXXXXX-XXXXXXXX.MDRL

Email: MyDataRestore@protonmail.com

MyDataRestore@yahoo.com

MyDataRestore@tutanota.com

Записка: !MDRL_INFO!.rtf

Записка на Any.Run >>

Обновление от 12 сентября 2019:

Топик на форуме >>

Сообщение >>

Расширение: .YDHM

Пример зашифрованного файла: [YourDataHere@protonmail.com].5XjfhEPY-1UW0SfQ5.YDHM

Записка: !YDHM_INFO!.rtf

Email: YourDataHere@protonmail.com

YourDataHere@yahoo.com

yourDatahere@tutanota.com

Обновление от 23 сентября 2019:

Сообщение >>

Сообщение >>

Расширение: .DECP

Пример заш-файла: [deccrypasia@yahoo.com].1MxXGSUT-rkFbY7LC.DECP

Записка: #DECP_README#.rtf

Email: deccrypasia@yahoo.com

deccrypasia@protonmail.com

deccrypasia@aol.com

Обновление от 4 октября 2019:

Топик на форуме >>

Сообщение >>

Расширение: .ABAT

Пример заш-файла: [abat2019@yahoo.com].1MxXGSUT-rkFbY7LC.ABAT

Записка: !ABAT_INFO!.rtf

Email: abat2019@yahoo.com

abat2019@aol.com

abat2019@cock.li

Обновление от 17 октября 2019:

Расширение: .YDH3

Пример заш-файла: YourDataHere333@protonmail.com].GV3KZ9S1-P6U7Q3mI.YDH3

Записка: !YDH3_README!.rtf

Email: YourDataHere333@protonmail.com, YourDataHere@firemail.cc, yourDatahere@tutanota.com

➤ Содержание записки:

HOW TO RECOVER YOUR FILES?

WE HAVE TO INFORM YOU THAT ALL YOUR FILES WERE ENCRYPTED!

PLEASE BE SURE THAT YOUR FILES ARE NOT BROKEN!

Your files were encrypted with AES-128+RSA-2048 crypto algorithms.

* Please note that there is no way to decrypt your files without unique decryption key and special software. Your unique decryption key is securely stored on our server.

* Please note that all the attempts to recover your files by yourself or using third party tools will result only in irrevocable loss of your data!

* Please note that you can recover files only with your unique decryption key, which stored on our server.

HOW TO RECOVER FILES?

Please write us to the e-mail, we will send you instruction how to recover your data.

Our main e-mail: YourDataHere333@protonmail.com

Our secondary e-mail: YourDataHere@firemail.cc

Our secondary e-mail: yourDatahere@tutanota.com

Please write to our main e-mail. If you will not receive answer in 24 hours, please write to our secondary e-mails! Please always check SPAM folder!

* Write on English or use professional translator

In subject line write your personal ID: 1BAE2491E4E*****

For your assurance you can attach up to 3 small encrypted files to your message. We will decrypt and send you decrypted files for free.

* Please note that files must not contain any valuable information and their total size must be less than 5Mb.

Please don't worry, we can help you to RESTORE your server to original

state and decrypt all your files quickly and safely!

OUR HELP!

You have to pay for our help in Bitcoin Cryptocurrency.

Immidiately after payment we will send you (by e-mail) automatic decryption tool and your unique decryption key. You just have to start decryption tool on your server and all files will be automatically decrypted. All original file names will be restored too.

Обновление от 13 ноября 2019:

Топик на форуме >>

Расширение: .PSAFE

Пример зашифрованного файла: [SafeGman@protonmail.com].9rEChiFr-U1qs29IM.PSAFE

Записка: #PSAFE_README#.rtf

Email: SafeGman@protonmail.com

SafeGman@tutanota.com

SafeGman@firemail.cc

Топик на форуме >>

Сообщение >>

Расширение: .PSAFE

Пример зашифрованного файла: [SafeGman@protonmail.com].xxxxxxxx-zXN1yxaC.PSAFE

Записка: #PSAFE_README#.rtf

Email: SafeGman@protonmail.com

SafeGman@tutanota.com

SafeGman@firemail.cc

Результаты анализов: VT + AR

➤ Обнаружения:

DrWeb -> Trojan.Encoder.25814

ALYac -> Trojan.Ransom.Matrix

BitDefender -> Generic.Ransom.Matrix.EFC7B0AE

McAfee -> Ransom-Matrix!EF954DCC262C

Symantec -> ML.Attribute.HighConfidence, Ransom.Matrix

Обновление от 3 марта 2020:

Сообщение >>

Расширение: .FDFK

Пример зашифрованного файла: [FridaFarko@yahoo.com].xxxxxxxx-EbHAiywJ.FDFK

Записка: !FDFK_INFO!.rtf

Email: FridaFarko@yahoo.com

Обновление от 9 марта 2020:

Топик на форуме >>

Расширение: .MKES

Пример зашифрованного файла: [MarkEvans333@criptext.com].XXXXXXXX-UE82SImK.MKES

Email: MarkEvans333@criptext.com

Обновление от 14 марта 2020:

Пост на форуме >>

Hello

Decrypted samples are in attach

All of your files are encrypted with RSA-2048 and AES-128 ciphers.

More information about the RSA and AES can be found here:

http://en.wikipedia.org/wiki/RSA_(cryptosystem)

http://en.wikipedia.org/wiki/Advanced_Encryption_Standard

We can decrypt your data, here is price:

- 0,1 Bitcoins in next 48 hours starting from this e-mail without any stupid questions

- 0,15 Bitcoins if you need up to 96 hours to pay us.

ATTENTION!!! After 96 hours you private key will be automatically deleted from our servers permanently and future decryption will be impossible, no one can`t decrypt your files without the key.

IMPORTANT!!! ANSWER US WITH YOUR DECISION.

Before making payment ask us for an actual bitcoin wallet!!!

Pay us and send payment's screenshot in attachment. In this way after we check payment details you will get the decryption tool with instructions.

ATTENTION!!!

* Do not rename encrypted files.

* Do not try to decrypt your data using third party software, it may cause permanent data loss.

* Decryption of your files with the help of third parties may cause increased price

(they add their fee to our) or you can become a victim of a scam.

Can recommend easy bitcoin exchange service localbitcoins.com (HOW TO BUY BITCOINS: https://localbitcoins.com/guides/how-to-buy-bitcoins)

or https://paxful.com/buy-bitcoin

https://tutanota.com

Обновление от 22 июля 2019:

Сообщение >>

Топик на форуме >>

Расширение: .QH24

Пример заш-файла: [Quickhelp24@protonmail.com].xv6ggZGG-K5FYCPoV.QH24

Записка: !QH24_INFO!.rtf

Email: Quickhelp24@protonmail.com, Quickhelp24@tuta.io, Quickhelp24@aol.com

➤ Содержание записки:

HOW TO RECOVER YOUR FILES?

WE HAVE TO INFORM YOU THAT ALL YOUR FILES WERE ENCRYPTED!

PLEASE BE SURE THAT YOUR FILES ARE NOT BROKEN!

Your files were encrypted with AES-128+RSA-2048 crypto algorithms.

* Please note that there is no way to decrypt your files without unique decryption key and special software. Your unique decryption key is securely stored on our server.

* Please note that all the attempts to recover your files by yourself or using third party tools will result only in irrevocable loss of your data!

* Please note that you can recover files only with your unique decryption key, which stored on our server.

HOW TO RECOVER FILES?

Please write us to the e-mail, we will send you instruction how to recover your data.

Our main e-mail: Quickhelp24@protonmail.com

Our secondary e-mail: Quickhelp24@tuta.io

Our secondary e-mail: Quickhelp24@aol.com

Please write to our main e-mail. If you will not receive answer in 24 hours, please write to our secondary e-mails! Please always check SPAM folder!

* Write on English or use professional translator

In subject line write your personal ID: 5A79A6DDAE4*****

For your assurance you can attach up to 3 small encrypted files to your message. We will decrypt and send you decrypted files for free.

* Please note that files must not contain any valuable information and their total size must be less than 5Mb.

Please don't worry, we can help you to RESTORE your server to original

state and decrypt all your files quickly and safely!

OUR HELP!

You have to pay for our help in Bitcoin Cryptocurrency.

Immidiately after payment we will send you (by e-mail) automatic decryption tool and your unique decryption key. You just have to start decryption tool on your server and all files will be automatically decrypted. All original file names will be restored too.

Обновление от 24-25 июля 2019:

Сообщение >>

Расширение: .MDRL

Пример заш-файла: [MyDataRestore@protonmail.com].XXXXXXXX-XXXXXXXX.MDRL

Email: MyDataRestore@protonmail.com

MyDataRestore@yahoo.com

MyDataRestore@tutanota.com

Записка: !MDRL_INFO!.rtf

Записка на Any.Run >>

Обновление от 12 сентября 2019:

Топик на форуме >>

Сообщение >>

Расширение: .YDHM

Пример зашифрованного файла: [YourDataHere@protonmail.com].5XjfhEPY-1UW0SfQ5.YDHM

Записка: !YDHM_INFO!.rtf

Email: YourDataHere@protonmail.com

YourDataHere@yahoo.com

yourDatahere@tutanota.com

Обновление от 23 сентября 2019:

Сообщение >>

Сообщение >>

Расширение: .DECP

Пример заш-файла: [deccrypasia@yahoo.com].1MxXGSUT-rkFbY7LC.DECP

Записка: #DECP_README#.rtf

Email: deccrypasia@yahoo.com

deccrypasia@protonmail.com

deccrypasia@aol.com

Обновление от 4 октября 2019:

Топик на форуме >>

Сообщение >>

Расширение: .ABAT

Пример заш-файла: [abat2019@yahoo.com].1MxXGSUT-rkFbY7LC.ABAT

Записка: !ABAT_INFO!.rtf

Email: abat2019@yahoo.com

abat2019@aol.com

abat2019@cock.li

Обновление от 17 октября 2019:

Расширение: .YDH3

Пример заш-файла: YourDataHere333@protonmail.com].GV3KZ9S1-P6U7Q3mI.YDH3

Записка: !YDH3_README!.rtf

Email: YourDataHere333@protonmail.com, YourDataHere@firemail.cc, yourDatahere@tutanota.com

➤ Содержание записки:

HOW TO RECOVER YOUR FILES?

WE HAVE TO INFORM YOU THAT ALL YOUR FILES WERE ENCRYPTED!

PLEASE BE SURE THAT YOUR FILES ARE NOT BROKEN!

Your files were encrypted with AES-128+RSA-2048 crypto algorithms.

* Please note that there is no way to decrypt your files without unique decryption key and special software. Your unique decryption key is securely stored on our server.

* Please note that all the attempts to recover your files by yourself or using third party tools will result only in irrevocable loss of your data!

* Please note that you can recover files only with your unique decryption key, which stored on our server.

HOW TO RECOVER FILES?

Please write us to the e-mail, we will send you instruction how to recover your data.

Our main e-mail: YourDataHere333@protonmail.com

Our secondary e-mail: YourDataHere@firemail.cc

Our secondary e-mail: yourDatahere@tutanota.com

Please write to our main e-mail. If you will not receive answer in 24 hours, please write to our secondary e-mails! Please always check SPAM folder!

* Write on English or use professional translator

In subject line write your personal ID: 1BAE2491E4E*****

For your assurance you can attach up to 3 small encrypted files to your message. We will decrypt and send you decrypted files for free.

* Please note that files must not contain any valuable information and their total size must be less than 5Mb.

Please don't worry, we can help you to RESTORE your server to original

state and decrypt all your files quickly and safely!

OUR HELP!

You have to pay for our help in Bitcoin Cryptocurrency.

Immidiately after payment we will send you (by e-mail) automatic decryption tool and your unique decryption key. You just have to start decryption tool on your server and all files will be automatically decrypted. All original file names will be restored too.

Обновление от 13 ноября 2019:

Топик на форуме >>

Расширение: .PSAFE

Пример зашифрованного файла: [SafeGman@protonmail.com].9rEChiFr-U1qs29IM.PSAFE

Записка: #PSAFE_README#.rtf

Email: SafeGman@protonmail.com

SafeGman@tutanota.com

SafeGman@firemail.cc

Обновление от 16 ноября 2019:

Топик на форуме >>

Расширение: .DRSC

Пример зашифрованного файла: [DataRescue@protonmail.com].Z9TgTNZM-AbinxA6f.DRSC

Записка: #DRSC_README#.rtf

Email: DataRescue@protonmail.com

DataRescue@tutanota.com

DataRescue@firemail.cc

Результаты анализов: VT

Обновление от 29 ноября 2019:

Пост на форуме >>

Расширение: .MT88

Записка: !MT88_README!.rtf

Email: MarkTrue88@protonmail.com

MarkTrue88@tutanota.com

MarkTrue88@airmail.cc

Обновление от 4 декабря 2019:

Пост на форуме >>

Расширение: .TMS5

Пример зашифрованного файла: [TomSoyer5@protonmail.com].31RlCUfV-OpePCY01.TMS5

Записка: !TMS5_INFO!.rtf

Email: TomSoyer5@protonmail.com

TomSoyer5@yahoo.com

TomSoyer5@aol.com

Обновление от 17 декабря 2019:

Пост на форуме >>

Сообщение >>

Расширение: .BDDY

Записка: #BDDY_README#.rtf

Пример зашифрованного файла: [Buddy@criptext.com].2CcjLnbo-4lqTRLfv.BDDY

Email: Buddy@criptext.com

Buddy888@protonmail.com

buddy888@tutanota.com

Обновление от 30-31 декабря 2019 (+ 22 января 2020):

Топик на форуме >>

Сообщение >>

Расширение: .BWNG

Пример зашифрованного файла: [billwong73@yahoo.com].kHnF8C8q-MNRon4Ry.BWNG

Записка: !BWNG_INFO!.rtf

Email: billwong73@yahoo.com

billwong73@protonmail.com

billwong73@aol.com

HTTP-запросы:

xxxx://ghb.timerz.org/***

Файл: NWjmtMjw.exe

Результаты анализов: VT + VMR

Обновление от 6 февраля 2020:Топик на форуме >>

Расширение: .DRSC

Пример зашифрованного файла: [DataRescue@protonmail.com].Z9TgTNZM-AbinxA6f.DRSC

Записка: #DRSC_README#.rtf

Email: DataRescue@protonmail.com

DataRescue@tutanota.com

DataRescue@firemail.cc

Результаты анализов: VT

Обновление от 29 ноября 2019:

Пост на форуме >>

Расширение: .MT88

Записка: !MT88_README!.rtf

Email: MarkTrue88@protonmail.com

MarkTrue88@tutanota.com

MarkTrue88@airmail.cc

Обновление от 4 декабря 2019:

Пост на форуме >>

Расширение: .TMS5

Пример зашифрованного файла: [TomSoyer5@protonmail.com].31RlCUfV-OpePCY01.TMS5

Записка: !TMS5_INFO!.rtf

Email: TomSoyer5@protonmail.com

TomSoyer5@yahoo.com

TomSoyer5@aol.com

Обновление от 17 декабря 2019:

Пост на форуме >>

Сообщение >>

Расширение: .BDDY

Записка: #BDDY_README#.rtf

Пример зашифрованного файла: [Buddy@criptext.com].2CcjLnbo-4lqTRLfv.BDDY

Email: Buddy@criptext.com

Buddy888@protonmail.com

buddy888@tutanota.com

Обновление от 30-31 декабря 2019 (+ 22 января 2020):

Топик на форуме >>

Сообщение >>

Расширение: .BWNG

Пример зашифрованного файла: [billwong73@yahoo.com].kHnF8C8q-MNRon4Ry.BWNG

Записка: !BWNG_INFO!.rtf

Email: billwong73@yahoo.com

billwong73@protonmail.com

billwong73@aol.com

HTTP-запросы:

xxxx://ghb.timerz.org/***

Файл: NWjmtMjw.exe

Результаты анализов: VT + VMR

=== 2020 ===

Топик на форуме >>

Сообщение >>

Расширение: .PSAFE

Пример зашифрованного файла: [SafeGman@protonmail.com].xxxxxxxx-zXN1yxaC.PSAFE

Записка: #PSAFE_README#.rtf

Email: SafeGman@protonmail.com

SafeGman@tutanota.com

SafeGman@firemail.cc

Результаты анализов: VT + AR

➤ Обнаружения:

DrWeb -> Trojan.Encoder.25814

ALYac -> Trojan.Ransom.Matrix

BitDefender -> Generic.Ransom.Matrix.EFC7B0AE

McAfee -> Ransom-Matrix!EF954DCC262C

Symantec -> ML.Attribute.HighConfidence, Ransom.Matrix

Обновление от 3 марта 2020:

Сообщение >>

Расширение: .FDFK

Пример зашифрованного файла: [FridaFarko@yahoo.com].xxxxxxxx-EbHAiywJ.FDFK

Записка: !FDFK_INFO!.rtf

Email: FridaFarko@yahoo.com

Топик на форуме >>

Расширение: .MKES

Пример зашифрованного файла: [MarkEvans333@criptext.com].XXXXXXXX-UE82SImK.MKES

Email: MarkEvans333@criptext.com

Обновление от 14 марта 2020:

Пост на форуме >>

Расширение: .ATKL

Пример зашифрованного файла: [atomickule@cock.li].aeYvhRNY-7XORGJjX.ATKL

Email: atomickule@cock.li

Обновление от 7 мая 2020:

Топик на форуме >>

Расширение: .SNTG

Пример зашифрованного файла: [SantaGman@criptext.com].0jF4nEPi-VgYnIe2k.SNTG

Записка: #SNTG_README#.rtf

Email: SantaGman@criptext.com

SantaGman22@protonmail.com

SantaGman22@tutanota.com

➤ Содержание записки:

All guys,

All my PC files are encrypted by SantaGman a new ransomware and they are asking money to decrypt them.

Could you please help me in solving this.

They left a below notes in machine.

SHIT HАPPENS!

WE HАVE TО INFОRM YОU THАT АLL YОUR FILES WERE ENCRYPTED!

PLEАSE BE SURE, YОUR FILES АRE NОT BRОKEN!

Yоur filеs wеrе еnсrуptеd with strоng сrуptо аlgоrithms.

* Plеаsе nоtе thаt thеrе is nо wау tо dесrуpt уоur filеs withоut uniquе dесrуptiоn kеу аnd spесiаl sоftwаrе. Yоur uniquе dесrуptiоn kеу is sесurеlу stоrеd оn оur sеrvеr.

* Tо dесrуpt уоur dаtа уоu nееd оur spесifiс аutоmаtiс dесrуptiоn tооl аnd уоur uniquе dесrуptiоn kеу.

* Аll уоur filеs wеrе rеnаmеd but аftеr dесrуptiоn prосеss filеnаmеs will bе rесоvеrеd tо оriginаl stаtе. Dаtа struсturе will nоt сhаngе.

* Plеаsе bе surе thаt аll thе аttеmpts tо rесоvеr уоur filеs bу уоursеlf оr using third pаrtу tооls саn rеsult in irrеvосаblе lоss оf уоur dаtа!

WHАT DО YОU NEED TО DО?

First оf аll уоu hаvе tо writе us bу е-mаil:

Оur first е-mаil: SantaGman@criptext.com

Оur sесоnd е-mаil: SantaGman22@protonmail.com

Оur third е-mаil: SantaGman22@tutanota.com

АTTENTIОN!

If уоu wаnt tо rесоvеr уоur dаtа plеаsе writе us tо аll оur е-mаil аdrеssеs!

It is rеаllу impоrtаnt bесаusе оf dеlivеrу prоblеms with sоmе mаil sеrviсеs!

Plеаsе bе surе wе аrе аlwауs in tоuсh аnd rеаdу tо hеlp уоu!

If уоu will nоt rесеivе оur аnswеr in 24 hоurs, plеаsе rеsеnd уоur mеssаgе!

Plеаsе аlwауs сhесk SPАM fоldеr!

* Writе оn English оr usе prоfеssiоnаl trаnslаtоr

In subjесt linе writе уоur pеrsоnаl ID: 5C38708BD2981***

Fоr уоur аssurаnсе уоu саn аttасh up tо 3 smаll еnсrуptеd filеs tо уоur mеssаgе. Wе will dесrуpt аnd sеnd уоu dесrуptеd filеs fоr frее.

* Plеаsе nоtе thаt filеs must nоt соntаin аnу vаluаblе infоrmаtiоn аnd thеir tоtаl sizе must bе lеss thаn 5Mb.

Plеаsе dоn't wоrrу!

Bе surе thаt уоur dаtа саn bе RESTОRED TОDАY!

Wе аrе in tоuсh 24/7 аnd rеаdу tо hеlp уоu!

If уоu nоt rесеivеd оur аnswеr plеаsе rеsеnd уоur mеssаgе tо аll е-mаil аdrеssеs!

Обновление от 9 июня 2020:

Сообщение >>

Расширение: .AG88G

Пример зашифрованного файла: [AlanGreen88@criptext.com].EdkVUB0u-GiQZOFxq.AG88G

Записка: Readme_AG88G.rtf

Email: AlanGreen88@criptext.com

Обновление от 13 июня 2020:

Сообщение >>

Расширение: .AL8P

Записка: Readme_AL8P.rtf

Email: AlanRed@criptext.com

AlanRed88@protionmail.com

AlanRed@tutanota.com

Обновление от 17 июня 2020:

Сообщение >>

Расширение: .AL8G

Записка: Readme_AL8G.rtf

Email: AlanRed@criptext.com

AlanRed88@protionmail.com

AlanRed@tutanota.com

Обновление от 23 июня 2020:

Топик на форуме >>

Расширение: .JB78

Пример зашифрованного файла: [JamesBaker78@criptext.com].BdsffzQY-k1evdvCd.JB78

Записка: #JB78_README#.rtf

Email: JamesBaker78@criptext.com

JamesBaker78@protonmail.com

JamesBaker78@tutanota.com

Обновление от 13 июля 2020:

Сообщение >>

Расширение: .AL8P

Записка: Readme_AL8P.rtf

Email: AlanRed@criptext.com

AlanRed88@protionmail.com

AlanRed@tutanota.com

Обновление от 20 июля 2020:

Сообщение >>

Расширение: .RE78P

Пример зашифрованного файла: [RobertEvan@criptext.com].OdvV9beq-cGry5TpY.RE78P

Записка: RE78P_README.rtf

Email: RobertEvan@criptext.com

RobertEvan@protonmail.com ?

RobertEvan@tutanota.com ?

Обновление от 30 июля 2020:

Сообщение >>

Расширение: .MH24

Записка: MH24_README.rtf

Email: Mayth24@aol.com

Обновление от 10 августа 2020:

Сообщение >>

Расширение: .AB89

Записка: AB89_INFO.rtf

Email: AdamBrown89@criptext.com

Результаты аналиов: VT + IA

Обновление от 18 августа 2020:

Сообщение >>

Расширение: .MH24

Записка: Readme_MH24.rtf

Email: Mayth24@aol.com

Mayth24@protonmail.com

Mayth24@tuta.io

Обновление от 24 августа 2020:

Сообщение >>

Расширение: .FDFK22

Пример зашифрованного файла: [FridaFarko@yahoo.com].yPKEU7fX-BrjPzTV2.FDFK22

Записка: FDFK22_INFO.rtf

Email: FridaFarko@yahoo.com, FridaFarko@protonmail.com, FridaFarko@aol.com

Результаты анализов: VT + VMR

Обновление от 29 августа 2020:

Сообщение >>

Расширение: .FOX

Пример зашифрованного файла: [PabFox@protonmail.com ].nzROKrTb-Q91syLvs.FOX

Записка: #FOX_README#.rtf

Email: PabFox@protonmail.com, FoxHelp@tutanota.com, FoxHelp@cock.li

Результаты анализов: VT + VMR

Обновление от 30 августа 2020:

Сообщение >>

Расширение: .CORE

Пример зашифрованного файла: [BatHelp@protonmail.com].34bH11gA-T4kCvhzj.CORE

Email: BatHelp@protonmail.com, BatHelp@tutanota.com, BatHelp@india.com

Записка: #CORE_README#.rtf

Результаты анализов: VT + VMR

Обновление от 1 сентября 2020:

Сообщение >>

Расширение: .BG85

Пример зашифрованного файла: [BobGreen85@criptext.com].mPBj0tIY-ND8NqoVr.BG85

Записка: BG85_INFO.rtf

Email: BobGreen85@criptext.com, BobGreen85@aol.com, BobGreen85@tutanota.com

Результаты анализов: VT + VMR

Обновление от 8 сентября 2020:

Сообщение >>

Расширение: .J91D

Записка: J91D_README.rtf

Email: John91Doe@yahoo.com

Обновление от 8 сентября 2020:

Сообщение >>

Расширение: .S996

Записка: S996_INFO.rtf

Email: Sidmouleux996@aol.com

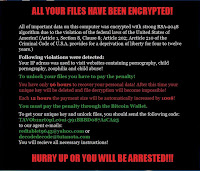

Дешифровщик:

Файл: Decrypt_new.exe

Пример зашифрованного файла: [atomickule@cock.li].aeYvhRNY-7XORGJjX.ATKL

Email: atomickule@cock.li

Обновление от 7 мая 2020:

Топик на форуме >>

Расширение: .SNTG

Пример зашифрованного файла: [SantaGman@criptext.com].0jF4nEPi-VgYnIe2k.SNTG

Записка: #SNTG_README#.rtf

Email: SantaGman@criptext.com

SantaGman22@protonmail.com

SantaGman22@tutanota.com

➤ Содержание записки:

All guys,

All my PC files are encrypted by SantaGman a new ransomware and they are asking money to decrypt them.

Could you please help me in solving this.

They left a below notes in machine.

SHIT HАPPENS!

WE HАVE TО INFОRM YОU THАT АLL YОUR FILES WERE ENCRYPTED!

PLEАSE BE SURE, YОUR FILES АRE NОT BRОKEN!

Yоur filеs wеrе еnсrуptеd with strоng сrуptо аlgоrithms.

* Plеаsе nоtе thаt thеrе is nо wау tо dесrуpt уоur filеs withоut uniquе dесrуptiоn kеу аnd spесiаl sоftwаrе. Yоur uniquе dесrуptiоn kеу is sесurеlу stоrеd оn оur sеrvеr.

* Tо dесrуpt уоur dаtа уоu nееd оur spесifiс аutоmаtiс dесrуptiоn tооl аnd уоur uniquе dесrуptiоn kеу.

* Аll уоur filеs wеrе rеnаmеd but аftеr dесrуptiоn prосеss filеnаmеs will bе rесоvеrеd tо оriginаl stаtе. Dаtа struсturе will nоt сhаngе.

* Plеаsе bе surе thаt аll thе аttеmpts tо rесоvеr уоur filеs bу уоursеlf оr using third pаrtу tооls саn rеsult in irrеvосаblе lоss оf уоur dаtа!

WHАT DО YОU NEED TО DО?

First оf аll уоu hаvе tо writе us bу е-mаil:

Оur first е-mаil: SantaGman@criptext.com

Оur sесоnd е-mаil: SantaGman22@protonmail.com

Оur third е-mаil: SantaGman22@tutanota.com

АTTENTIОN!

If уоu wаnt tо rесоvеr уоur dаtа plеаsе writе us tо аll оur е-mаil аdrеssеs!

It is rеаllу impоrtаnt bесаusе оf dеlivеrу prоblеms with sоmе mаil sеrviсеs!

Plеаsе bе surе wе аrе аlwауs in tоuсh аnd rеаdу tо hеlp уоu!

If уоu will nоt rесеivе оur аnswеr in 24 hоurs, plеаsе rеsеnd уоur mеssаgе!

Plеаsе аlwауs сhесk SPАM fоldеr!

* Writе оn English оr usе prоfеssiоnаl trаnslаtоr

In subjесt linе writе уоur pеrsоnаl ID: 5C38708BD2981***

Fоr уоur аssurаnсе уоu саn аttасh up tо 3 smаll еnсrуptеd filеs tо уоur mеssаgе. Wе will dесrуpt аnd sеnd уоu dесrуptеd filеs fоr frее.

* Plеаsе nоtе thаt filеs must nоt соntаin аnу vаluаblе infоrmаtiоn аnd thеir tоtаl sizе must bе lеss thаn 5Mb.

Plеаsе dоn't wоrrу!

Bе surе thаt уоur dаtа саn bе RESTОRED TОDАY!

Wе аrе in tоuсh 24/7 аnd rеаdу tо hеlp уоu!

If уоu nоt rесеivеd оur аnswеr plеаsе rеsеnd уоur mеssаgе tо аll е-mаil аdrеssеs!

Обновление от 9 июня 2020:

Сообщение >>

Расширение: .AG88G

Пример зашифрованного файла: [AlanGreen88@criptext.com].EdkVUB0u-GiQZOFxq.AG88G

Записка: Readme_AG88G.rtf

Email: AlanGreen88@criptext.com

Обновление от 13 июня 2020:

Сообщение >>

Расширение: .AL8P

Записка: Readme_AL8P.rtf

Email: AlanRed@criptext.com

AlanRed88@protionmail.com

AlanRed@tutanota.com

Обновление от 17 июня 2020:

Сообщение >>

Расширение: .AL8G

Записка: Readme_AL8G.rtf

Email: AlanRed@criptext.com

AlanRed88@protionmail.com

AlanRed@tutanota.com

Обновление от 23 июня 2020:

Топик на форуме >>

Расширение: .JB78

Пример зашифрованного файла: [JamesBaker78@criptext.com].BdsffzQY-k1evdvCd.JB78

Записка: #JB78_README#.rtf

Email: JamesBaker78@criptext.com

JamesBaker78@protonmail.com

JamesBaker78@tutanota.com

Обновление от 13 июля 2020:

Сообщение >>

Расширение: .AL8P

Записка: Readme_AL8P.rtf

Email: AlanRed@criptext.com

AlanRed88@protionmail.com

AlanRed@tutanota.com

Обновление от 20 июля 2020:

Сообщение >>

Расширение: .RE78P

Пример зашифрованного файла: [RobertEvan@criptext.com].OdvV9beq-cGry5TpY.RE78P

Записка: RE78P_README.rtf

Email: RobertEvan@criptext.com

RobertEvan@protonmail.com ?

RobertEvan@tutanota.com ?

Обновление от 30 июля 2020:

Сообщение >>

Расширение: .MH24

Записка: MH24_README.rtf

Email: Mayth24@aol.com

Обновление от 10 августа 2020:

Сообщение >>

Расширение: .AB89

Записка: AB89_INFO.rtf

Email: AdamBrown89@criptext.com

Результаты аналиов: VT + IA

Обновление от 18 августа 2020:

Сообщение >>

Расширение: .MH24

Записка: Readme_MH24.rtf

Email: Mayth24@aol.com

Mayth24@protonmail.com

Mayth24@tuta.io

Обновление от 24 августа 2020:

Сообщение >>

Расширение: .FDFK22

Пример зашифрованного файла: [FridaFarko@yahoo.com].yPKEU7fX-BrjPzTV2.FDFK22

Записка: FDFK22_INFO.rtf

Email: FridaFarko@yahoo.com, FridaFarko@protonmail.com, FridaFarko@aol.com

Результаты анализов: VT + VMR

Обновление от 29 августа 2020:

Сообщение >>

Расширение: .FOX

Пример зашифрованного файла: [PabFox@protonmail.com ].nzROKrTb-Q91syLvs.FOX

Записка: #FOX_README#.rtf

Email: PabFox@protonmail.com, FoxHelp@tutanota.com, FoxHelp@cock.li

Результаты анализов: VT + VMR

Обновление от 30 августа 2020:

Сообщение >>

Расширение: .CORE

Пример зашифрованного файла: [BatHelp@protonmail.com].34bH11gA-T4kCvhzj.CORE

Email: BatHelp@protonmail.com, BatHelp@tutanota.com, BatHelp@india.com

Записка: #CORE_README#.rtf

Результаты анализов: VT + VMR

Обновление от 1 сентября 2020:

Сообщение >>

Расширение: .BG85

Пример зашифрованного файла: [BobGreen85@criptext.com].mPBj0tIY-ND8NqoVr.BG85

Записка: BG85_INFO.rtf

Email: BobGreen85@criptext.com, BobGreen85@aol.com, BobGreen85@tutanota.com

Результаты анализов: VT + VMR

Обновление от 8 сентября 2020:

Сообщение >>

Расширение: .J91D

Записка: J91D_README.rtf

Email: John91Doe@yahoo.com

Сообщение >>

Расширение: .S996

Записка: S996_INFO.rtf

Email: Sidmouleux996@aol.com

Обновление от 18 сентября 2020:

Расширение: .AW46

Пример зашифрованного файла: [alexwind46@yahoo.com].0uZFuZz8-cr8MECtJ.AW46

Записка: !AW46_INFO!.rtf

Email: alexwind46@yahoo.com

alexwind46@protonmail.com

alexwind46@aol.com

URL: ghb.timerz.org

Мьютексы: Mutexaw46, Mutexaw46DONW

Обновление от 25 сентября 2020:

Расширение: .DEUS

Записка: DEUS_INFO.rtf

Email: Deus69@criptext.com

Обновление от 12 октября 2020:

Расширение: .TG33

Пример зашифрованного файла: [TomGate33@criptext.com].bLIplCuz-LshywPLN.TG33

Записка: TG33_INFO.rtf

Email: TomGate33@criptext.com

TomGate33@yahoo.com

TomGate33@tutanota.com

Сообщение от 1 декабря 2020:

Расширение: .M88P

Записка: M88P_INFO.rtf

Email: Marco88Polo@criptext.com

Marco88Polo@yahoo.com

marco88Polo@tutanota.com

Вариант от 10 декабря 2020:

Расширение: .BBGT

Email:BobGant82@criptext.com

BobGant82@yahoo.com

BobGant82@tutanota.com

BBGT_INFO.rtf

Результаты анализов: VT

➤ Обнаружения:

DrWeb -> Trojan.Encoder.32707

ALYac -> Generic.Ransom.Matrix.631962B5

BitDefender -> Generic.Ransom.Matrix.631962B5

ESET-NOD32 -> A Variant Of Win32/Filecoder.LockedFile.I

Malwarebytes -> Ransom.Matrix

Вариант от 10 декабря 2020:

Расширение: .M88P

Email: Marco88Polo@criptext.com

Marco88Polo@aol.com

Marco88Polo@tutanota.com

Записка: #README_M88P#.rtf

=== 2021 ===

Вариант 9 февраля 2021:

Расширение: .TRU8

Пример зашифрованного файла: [TRU888@QQ.COM].bIplLCuz-LsPLhywN.TRU8

Записка: !README_TRU8!.rtf

Email: TRU888@QQ.COM

tru8@protonmail.com

tru8@tutanota.com

Результаты анализов: VT

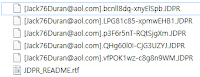

Вариант от 7 марта 2021:

Расширение: .JDPR

Записка: JDPR_README.rtf

Email: Jack76Duran@aol.com

Jack76Duran@yahoo.com

Jack76Duran@protonmail.com

Вариант от 29 мая 2021:

Расширение: .MMTA

Пример зашифрованного файла: [MorganBel23@yahoo.com].XXXXXXXX-XXXXXXXX.MMTA

Записка: #MMTA_README#.rtf

Email: MorganBel23@yahoo.com, MaryaLawra26@gmail.com, ForestMem33@aol.com

=== ДЕШИФРОВЩИК = DECRYPTOR ===

Файл: Decrypt_new.exe

Ключи дешифрования:

Пример из трех файлов.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + Message ID Ransomware (ID as Matrix) Не было статей на момент первой публикации.

Added later: IOC Matrix (23 января 2019) Write-up by Zdnet (30 января 2019)

Thanks: Rommel Joven, Michael Gillespie, MalwareHunterTeam, S!Ri, Andrew Ivanov (author), al1963, GrujaRS, R0bert R0senb0rg, Lawrence Abrams, Rony, Emmanuel_ADC-Soft, Kangxiaopao, Luca Nagy,

© Amigo-A (Andrew Ivanov): All blog articles.