vCrypt Ransomware

vCrypt1 Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью XOR (в записке RSA), а затем требует написать на email вымогателей, чтобы вернуть файлы. Оригинальное название vCrypt, версия 1 (точнее 1.0.0.17 и 1.0.0.20). В тексте записки указан как vCrypt1.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: выясняется.

К зашифрованным файлам добавляется расширение .vCrypt1

👉 Шифруется максимум 102400 байт. Для шифрования используется простой XOR с каждым байтом строки gnk98a^%IHKJOIY8348923ggROihIjoi

Активность этого крипто-вымогателя пришлась на начало мая 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется:

КАК_РАСШИФРОВАТЬ_ФАЙЛЫ.txt

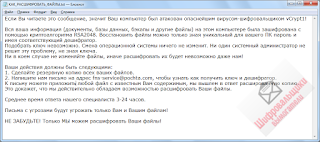

Содержание записки о выкупе:

Если Вы читаете это сообщение, значит Ваш компьютер был атакован опаснейшим вирусом-шифровальщиком vCrypt1!

Вся ваша информация (документы, базы данных, бэкапы и другие файлы) на этом компьютере была зашифрована с помощью криптоалгоритма RSA2048. Восстановить файлы можно только зная уникальный для вашего ПК пароль и имея соответствующий дешифратор.

Подобрать ключ невозможно. Смена операционной системы ничего не изменит. Ни один системный администратор не решит эту проблему, не зная ключа.

Ни в коем случае не изменяйте файлы, иначе расшифровать их будет невозможно даже нам!

Ваши действия должны быть следующими:

1. Сделайте резервную копию всех ваших файлов.

2. Напишите нам письмо на адрес fns-service@pochta.com, чтобы узнать как получить ключ и дешифратор.

К письму можете приложить любой файл с известным Вам содержимым, мы вышлем в ответ расшированную копию.

Это докажет, что мы действительно обладаем возможностью расшифровать Ваши файлы.

Среднее время ответа нашего специалиста 3-24 часов.

Письма с угрозами будут угрожать только Вам и Вашим файлам!

НЕ ЗАБУДЬТЕ! Только МЫ можем расшифровать Ваши файлы!

Перевод записки на английский язык (Google translation):

If you are reading this message, then your computer was attacked by the most dangerous virus-encryptor vCrypt1!

All of your information (documents, databases, backups and other files) on this computer was encrypted using the RSA2048 cryptographic algorithm. You can recover files only knowing a unique password for your PC and having the appropriate decoder.

You can not find the key. Changing the operating system will not change anything. No system administrator will solve this problem without knowing the key.

Do not change the files at all, otherwise it will be impossible to decipher them even to us!

Your actions should be as follows:

1. Make a backup of all your files.

2. Write us a letter to fns-service@pochta.com to find out how to get the key and decoder.

To the letter you can attach any file with the content known to you, we will send an decrypted copy in response.

This will prove that we really have the ability to decrypt your files.

The average response time of our specialist is 3-24 hours.

Threatened letters will threaten only you and your files!

DO NOT FORGET! Only we can decrypt your files!

Распространяется или может распространяться с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Примеры вредоносных вложений:

Интернет-обращение-лкип.zip

tblr4O83.zip

Список файловых расширений, подвергающихся шифрованию:

.ai, .cdr, .cdw, .doc, .docx, .dwg, .dxf, .jpg, .mdb, .mdf, .ods,

.odt, .pdf, .ppt, .pptx, .psd, .rtf, .xls, .xlsx (19 расширений).

Это документы MS Office, OpenOffice, PDF, текстовые файлы, файлы образов и пр. Файлы, связанные с этим Ransomware:

КАК_РАСШИФРОВАТЬ_ФАЙЛЫ.txt

vCrypt.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

fns-service@pochta.com

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ для 1.0.0.20 >>

VirusTotal анализ для 1.0.0.20 >>

VirusTotal анализ для 1.0.0.17 >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

Обновление от 10 мая 2017:

Пост в Твиттере >>

Версия: aCrypt v.1.1.0.31

Файлы: Счет-фактура.txt.exe и aCrypt.exe

Расширение: .aCrypt

Результаты анализов: VT

Обновление от 12 мая 2017:

Пост в Твиттере >>

Версия: bCrypt v.1.0.0.44

Файл: bCrypt.exe

Расширение: .bCrypt

Результаты анализов: VT

Обновление от 14 мая 2017:

Пост в Твиттере >>

Версия: xCrypt25 v.1.0.0.0

Файл: xCrypt.exe

Расширение: .xCrypt25

Целевые файлы: .doc, .jpg, .ppt, .xls

Результаты анализов: VT

Read to links: Tweet on Twitter ID Ransomware (ID as vCrypt) Write-up, Topic *

Thanks: MalwareHunterTeam Alex Svirid Michael Gillespie *

© Amigo-A (Andrew Ivanov): All blog articles.