Storm Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название. На файле написано: Stub.exe.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: выясняется.

К зашифрованным файлам добавляется расширение *нет данных*.

Активность этого крипто-вымогателя пришлась на конец июля 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

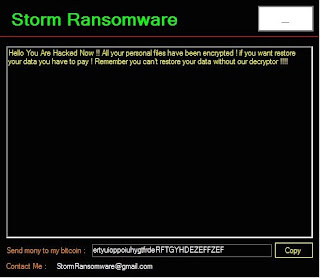

Запиской с требованием выкупа выступает экран блокировки:

Содержание записки о выкупе:

Hello You Are Hacked Now !! All your personal files have been encrypted ! if you want restore your data you have to pay ! Remember you can't restore your data without our decryptor !!!!

Send mony to my bitcoin: ertyuioppoiuhygtfrdeRFTGYHDEZEFFZEF [Copy]

Contact Me: StormRansomware@gmail.com

Перевод записки на русский язык:

Привет, вы взломаны! Все ваши личные файлы зашифрованы! Если хотите восстановить свои данные, то вам придется платить! Помните, что вы не сможете восстановить свои данные без нашего дешифратора !!!!

***

***

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Список файловых расширений, подвергающихся шифрованию:

.accdb, .aepx, .class, .docb, .docm, .docx, .dotm, .dotx, .idml, .indb, .indd, .indl, .indt, .java, .jpeg, .m3u8, .mpeg, .potm, .potx, .ppam, .ppsm, .ppsx, .pptm, .pptx, .prel, .prproj, .sldm, .sldx, .xlam, .xlsb, .xlsm, .xlsx, .xltm, .xltx (34 расширения).

Это документы MS Office, текстовые файлы, базы данных, фотографии, видео и пр.

Файлы, связанные с этим Ransomware:

Stub.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: StormRansomware@gmail.com

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

Read to links: Tweet on Twitter ID Ransomware (ID as Storm) Write-up, Topic of Support *

Thanks: MalwareHunterTeam Michael Gillespie Lawrence Abrams *

© Amigo-A (Andrew Ivanov): All blog articles.

ВНИМАНИЕ!

1) Ваши комментарии после статьи появятся только после проверки. Дублировать их не нужно.

2) В своём сообщение в форме обратной связи обязательно укажите название шифровальщика.