DataKeeper Ransomware

(шифровальщик-вымогатель, RaaS)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES и RSA-4096, а затем требует выкуп в 0.03 BTC (сумма разная), чтобы вернуть файлы. Оригинальное название: Data Keeper. На файле написано: Contriver и Upgrowth.

Обнаружение:

DrWeb -> Trojan.Encoder.25154

BitDefender -> Trojan.GenericKD.30359996, Trojan.GenericKD.30359425, Trojan.GenericKD.40150037

Malwarebytes -> Ransom.DataKeeper

ALYac -> Trojan.Ransom.DataKeeper

ESET-NOD32 -> A Variant Of MSIL/Filecoder.DataKeeper.A

© Генеалогия: выясняется.

К зашифрованным файлам никакое расширение не добавляется.

Активность этого крипто-вымогателя пришлась на вторую половину февраля 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется: !!! ##### === ReadMe === ##### !!!.htm

Содержание записки о выкупе:

All files in this directory have been encrypted.

For decrypt files:

Download Tor Browser

Run it

For create decryption keys, copy link at the bottom of this page and paste to the address bar and go it

If count of links greather than one, next link must be added ONLY AFTER PAYMENT FOR PREVIOUS KEY.

Links for create decryption keys:

(Do not change the "token" parameter otherwise your data will be lost)

[***URL***]

Перевод записки на русский язык:

Все файлы в этой директории зашифрованы.

Для расшифровки файлов:

Скачайте Tor Browser

Запустите его

Для создания ключей дешифрования скопируйте ссылку внизу страницы и вставьте её в адресную строку и перейдите по ней

Если ссылок больше одной, следующая ссылка должна быть добавлена ТОЛЬКО ПОСЛЕ ОПЛАТЫ ЗА ПРЕДЫДУЩИЙ КЛЮЧ.

Ссылки для создания ключей дешифрования:

(Не изменяйте параметр «токен», иначе ваши данные будут потеряны)

[***URL***]

Платежное сообщение на сайте вымогателей

При распространении как RaaS предлагается следующее описание.

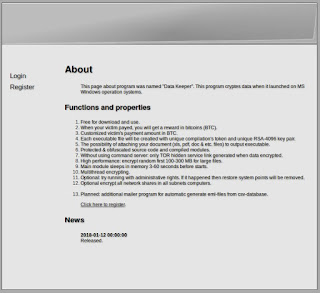

Страница "About"

Содержание описания:

About

This page about program was named "Data Keeper". This program cryptes data when it launched on MS Windows operation systems.

Functions and properties

1. Free for download and use.

2. When your victim payed, you will get a reward in bitcoins (BTC).

3. Customized victim's payment amount in BTC.

4. Each executable file will be creatied with unique compilation's token and unique RSA-4096 key pair.

5. The possibility of attaching your document (xls, pdf, doc & etc. files) to output executable.

6. Protected & obfuscated source code and compiled modules.

7. Without using command server: only TOR hidden service link generated when data encrypted.

8. High performance: encrypt random first 100-300 MB for large files.

9. Main module sleeps in memory 3-60 seconds before starts.

10. Multithread encrypting.

11. Optional: try running with administrative rights. If it happened then restore system points will be removed.

12. Optional encrypt all network shares in all subnets computers.

13. Planned: additional mailer program for automatic generate eml-files from csv-database.

Click here to register.

News

2018-01-12 00:00:00

Released.

Перевод на русский язык:

О программе

Эта страница о программе была названа "Data Keeper". Эта программа шифрует данные при запуске ОС Windows.

Функции и свойства

1. Бесплатно для скачивания и использования.

2. Когда ваша жертва заплатит, вы получите вознаграждение в биткоbнах (BTC).

3. Индивидуальная сумма оплаты жертвы в BTC.

4. Каждый исполняемый файл будет создан с уникальным маркером компиляции и уникальной парой ключей RSA-4096.

5. Возможность подключения вашего документа (файлы xls, pdf, doc и т.д.) для вывода исполняемого файла.

6. Защищенный и запутанный исходный код и скомпилированные модули.

7. Без использования командного сервера: только скрытая служебная ссылка TOR, сгенерированная при шифровании данных.

8. Высокая производительность: шифрование случайных первых 100-300 МБ для больших файлов.

9. Главный модуль спит в памяти 3-6 секунд до начала.

10. Многопоточное шифрование.

11. Необязательно: попробуйте запустить с правами администратора. Если это произойдет, восстановление системных точек будет удалено.

12. Дополнительно шифруйте все сетевые ресурсы на всех компьютерах подсетей.

13. Запланировано: дополнительная почтовая программа для автоматической генерации eml-файлов из csv-базы данных.

Нажмите здесь, чтобы зарегистрироваться.

Новости

2018-01-12 00:00:00

Выпущен.

Представлено также описание декриптера.

Другие скриншоты можно увидеть в статье на BC, которая была написана на три дня позже моей (ссылка от 24 февраля в "блоке ссылок и спасибок" ниже).

Технические детали

Распространяется как RaaS на форумах киберподполья.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

DataKeeper.exe.exe (DataKeeper.exe)

random.exe - случайное название

Decryptor.exe

!!! ##### === ReadMe === ##### !!!.htm

Расположения:

\Desktop\ ->

\User_folders\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

xxxx://3whyfziey2vr4lyq.onion/

См. ниже результаты анализов.

Результаты анализов:

Hybrid анализ >> HA>>

VirusTotal анализ >>

VirusTotal анализ >>

VirusTotal анализ Decryptor.exe >>

Intezer анализ >> IA>>

VMR анализ >> VMR>>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 7 апреля 2018:

Пост в Твиттере >>

Записка: !!! ##### === ReadMe === ##### !!!.htm

Результаты анализов: VT + HA + IA + AR

На файле написано: (c) Measondue (tm) и Cachunde Measondue

См. видеообзор ниже.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter ID Ransomware (ID as DataKeeper) Write-up, Topic of Support 🎥 Video review >>

- видеообзор от GrujaRS

Added later: Write-up (added on February 24, 2018) Tweet by CyberSecurity GrujaRS (April 7, 2018)

Thanks: S!Ri, Michael Gillespie, MalwareHunterTeam Andrew Ivanov (article author)

© Amigo-A (Andrew Ivanov): All blog articles.