GandCrab-3 Ransomware

(шифровальщик-вымогатель)

Translation into English

Как удалить? Как расшифровать? Как вернуть данные?

По ссылке выберите Управление "К" МВД России и подайте онлайн-заявление.

См. также статьи УК РФ:

ст. 159.6 "Мошенничество в сфере компьютерной информации" (подробнее)

ст. 272 "Неправомерный доступ к компьютерной информации"

ст. 273 "Создание, использование и распространение вредоносных компьютерных программ"

Информация о шифровальщике

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-256 (режим CBC) + RSA-2048 для ключа, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: GandCrab Ransomware v3. На файле написано: toalatspring.exe. Есть сведения, что вымогатели действуют из Румынии. Среди распространителей шифровальщика есть знающие русский язык. Для вас подготовлен видеообзор.

Обнаружения:

DrWeb -> Trojan.DownLoader26.42166, Trojan.Encoder.24384

BitDefender -> Trojan.GenericKD.30681749, Trojan.GenericKD.30770008, Trojan.Ransom.GandCrab.Gen.2

Malwarebytes -> Ransom.GandCrab, Trojan.MalPack

Tencent -> Trojan.Win32.Gandcrab.j

TrendMicro -> Ransom_GANDCRAB.THEAEAH, Ransom.Win32.GANDCRAB.SMLA.hp

Symantec -> Ransom.GandCrab

© Генеалогия: GandCrab > GandCrab-2 > GandCrab-3 > GandCrab-4 > GandCrab-5 > ...

К зашифрованным файлам добавляется расширение .CRAB

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на конец апреля 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется: CRAB-DECRYPT.txt

Содержание записки о выкупе:

---= GANDCRAB V3 =---

Attention!

All your files documents, photos, databases and other important files are encrypted and have the extension: .CRAB

The only method of recovering files is to purchase a private key. It is on our server and only we can recover your files.

The server with your key is in a closed network TOR. You can get there by the following ways:

0. Download Tor browser - https://www.torproject.org/

1. Install Tor browser

2. Open Tor Browser

3. Open link in TOR browser:

4. Follow the instructions on this page

On our page you will see instructions on payment and get the opportunity to decrypt 1 file for free.

The alternative way to contact us is to use Jabber messanger. Read how to:

0. Download Psi-Plus Jabber Client: https://psi-im.org/download/

1. Register new account: http://sj.ms/register.php

0) Enter "username": 21b1a2d1729f0695

1) Enter "password": your password

2. Add new account in Psi

3. Add and write Jabber ID: ransomware@sj.ms any message

4. Follow instruction bot

ATTENTION!

It is a bot! It's fully automated artificial system without human control!

To contact us use TOR links. We can provide you all required proofs of decryption availibility anytime. We are open to conversations.

You can read instructions how to install and use jabber here http://www.sfu.ca/jabber/Psi_Jabber_PC.pdf

CAUGHTION!

Do not try to modify files or use your own private key. This will result in the loss of your data forever!

*| CAUGHTION! - видимо они хотели написать CAUTION! (ОСТОРОЖНО!)

Перевод записки на русский язык:

Внимание!

Все ваши файлы, фото, базы данных и другие важные файлы зашифрованы и имеют расширение: .CRAB

Единственный способ восстановления файлов - купить закрытый ключ. Это на нашем сервере, и только мы можем восстановить ваши файлы.

Сервер с вашим ключом находится в закрытом сетевом TOR. Вы можете добраться туда следующими способами:

0. Загрузите Tor-браузер - https://www.torproject.org/

1. Установите Tor-браузер

2. Откройте Tor-браузер

3. Откройте ссылку в Tor-браузере: ***

4. Следуйте инструкциям на этой странице

На нашей странице вы увидите инструкции по оплате и получите возможность дешифровать 1 файл бесплатно.

Альтернативный способ связаться с нами - использовать Jabber messanger. Узнайте, как:

0. Загрузите Psi-Plus Jabber Client: https://psi-im.org/download/

1. Зарегистрируйте новую учетную запись: http://sj.ms/register.php

0) Введите "имя пользователя": 21b1a2d1729f0695

1) Введите "пароль": ваш пароль

2. Добавьте новую учетную запись в Psi

3. Добавьте и напишите Jabber ID: ransomware@sj.ms любое сообщение

4. Следите инструкциям

ВНИМАНИЕ!

Это бот! Это полностью автоматизированная искусственная система без человеческого контроля!

Чтобы связаться с нами, используйте TOR-ссылки. Мы можем предоставить вам все необходимые доказательства доступности расшифровки в любое время. Мы открыты для разговоров.

Вы можете прочитать инструкции по установке и использованию jabber здесь http://www.sfu.ca/jabber/Psi_Jabber_PC.pdf

ОСТОРОЖНО!

Не пытайтесь модифицировать файлы или использовать свой закрытый ключ. Это приведет к потере ваших данных навсегда!

Эта версия теперь делает надпись на Рабочем столе, заменяя обои на свои с надписью, чей текст обращён к пользователю ПК.

Содержание текста:

ENCRYPTED BY GANDCRAB 3

DEAR [user_name],

YOUR FILES ARE UNDER STRONG PROTECTION BY OUR SOFTWARE. IN ORDER TO RESTORE IT YOU MUST BUY DECRYPTOR

For further steps read CRAB-DECRYPT.txt that is located in every encrypted folder.

GandCrab v3.0 активно распространяется помощью набора эксплойтов Magnitude, email-спама и вредоносных вложений. Может также распространяться путём взлома через незащищенную конфигурацию RDP, с помощью обманных загрузок, других эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов, торрент-файлов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Следует отметить, что GandCrab-3 Ransomware существенно отличается от 2-й версии. Сбрасываемый файл содержит закодированный двоичный файл и распаковывает его для создания итогового исполняемого EXE-файла в памяти. Этот исполняемый файл создает в памяти вредоносный DLL-файл, который выполняет фактическую функцию Ransomware и внедряет код в этот процесс после выполнения обычного процесса svchost.exe. Целевой процесс svchost.exe жестко закодирован в файле. Существующий бестелесный GandCrab сравнивается с тем, который вводится в процесс explorer.exe. DLL-файл, внедренный в процесс, похож на поток кода и метод работы с уже известным DLL-файлом.

➤ Визуальные отличия от предыдущих версий:

- изменение текста записки о выкупе;

- использование сайта carder.bit в качестве сервера;

- использование Psi-Plus Jabber для связи;

- добавление изображения с текстом на Рабочий стол;

- перезагрузка после шифрования и установки обоев;

- добавление своего ключа в Автозагрузку Windows.*

*| Для пользователей Windows 7 есть проблема с этим методом, поскольку ключ в Автозагрузке заставляет браузер открывать Tor-сайт и отображает фон, но не отображает Рабочий стол.

➤ Ресурсы шифровальщика забиты текстами на разных экзотических языках. Всё это кажется бессмысленным набором текста. На самом же деле этот приём уже известен исследователем и его участие в процессе шифрования понятно.

Список файловых расширений, подвергающихся шифрованию:

.accdb, .acl, .acrodata, .avi, .bak, .blf, .bmp, .conf, .contact, .crl, .csv, .dat, .db, .dic, .doc, .docx, .dotm, .dotx, .flv, .gif, .hve, .ini, .jpeg, .jpg, .js, .json, .laccdb, .lnk, .library-ms, .log, .log1, .m4a, .mdb, .mdw, .mkv, .mp3, .mp4, .mpt, .odp, .ods, .odt, .one, .onetoc2, .ots, .pdf, .pem, .png, .pps, .ppt, .pptx, .pst, .rdf, .rtf, .sdi, .search-ms, .sol, .sql, .sqlite, .srs, .swf, .txt, .url, .wav, .wim, wmv, .wtv, .xls, .xlsx, .xml, .xsl (70 или больше расширений), файлы без расширений, файл bootmgr, файлы, находящиеся в директориях System Volume Information.

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

CRAB-DECRYPT.txt

jin.exe (nslookup.exe)

kiqdsc.exe

kssbel.exe

apphelp.dll

<random>.exe - случайное название

Открытые мьютексы:

RasPbFile

ShimCacheMutex

Расположения:

\Desktop\ ->

\User_folders\ ->

%APPDATA%\Microsoft\kiqdsc.exe

%APPDATA%\Microsoft\kssbel.exe

%WINDIR%\system32\apphelp.dll

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Tor-URL: gandcrab2pie73et.onion

Psi-Plus Jabber Client: ransomware@sj.ms

ns2.wowservers.ru (94.249.60.127 Иордания)

ns1.wowservers.ru (94.249.60.127 Иордания)

ransomware.bit

carder.bit (66.171.248.178:80 США)

xxxx://ipv4bot.whatismyipaddress.com (66.171.248.178 TTL:299 США)

94.249.60.127:53 Иордания

xxxx://financialbroker.gq/***

xxxx://rated.dadsrnp.xyz/***

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >> HA>> HA>>

𝚺 VirusTotal анализ >> VT>> VT>>

ᕒ ANY.RUN анализ >> + AR RigEK>>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

ⴵ VMRay анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

GandCrab Ransomware

GandCrab RaaS Ransomware

GandCrab-2 Ransomware

GandCrab-3 Ransomware

GandCrab-4 Ransomware

Обновление от 10 мая 2018:

Пост в Твиттере >>

Расширение: .CRAB

Записка: CRAB-DECRYPT.txt

Файл: resume.js

Результаты анализов: HA + VT

Скриншоты записок и сайтов >>

Обновление от 11 мая 2018:

Списки URL-адресов сайтов-распространителей >>

Обновление от 14 мая 2018:

Пост в Твиттере >>

Расширение: .CRAB

Файлы: <random>.exe

\AppData\Local\Temp\\pidor.bmp

Список URL:

xxxxs://pastebin.com/XvxRyj0x

xxxxs://pastebin.com/Xyq634RE

Обновление от 29 мая 2018:

Расширение: .CRAB

Файлы: <random>.exe (примеры: rt0fv0ph.exe, nhkaro.exe)

\AppData\Local\Temp\\pidor.bmp - видимо изображение, встающее на обои

Использует вредоносные DOC-файлы с макросами для инфицирования при открытии.

Пример такого файла: dhl_invoice_18553.doc Документ на данный момент на корейском.

Ориентация: Windows7_64_sp1 MSOffice 2016 и старше

URL: xxxx://carder.bit/ (95.153.32.6)

xxxx://my-dhl-invoice.top/dhl_invoice_18553.doc***

Результаты анализов: HA + VT + VMRay + ANY.RUN

Дополнительно: v.3.0.1 - VMRay

© Amigo-A (Andrew Ivanov): All blog articles.

Внимание!

Все ваши файлы, фото, базы данных и другие важные файлы зашифрованы и имеют расширение: .CRAB

Единственный способ восстановления файлов - купить закрытый ключ. Это на нашем сервере, и только мы можем восстановить ваши файлы.

Сервер с вашим ключом находится в закрытом сетевом TOR. Вы можете добраться туда следующими способами:

0. Загрузите Tor-браузер - https://www.torproject.org/

1. Установите Tor-браузер

2. Откройте Tor-браузер

3. Откройте ссылку в Tor-браузере: ***

4. Следуйте инструкциям на этой странице

На нашей странице вы увидите инструкции по оплате и получите возможность дешифровать 1 файл бесплатно.

Альтернативный способ связаться с нами - использовать Jabber messanger. Узнайте, как:

0. Загрузите Psi-Plus Jabber Client: https://psi-im.org/download/

1. Зарегистрируйте новую учетную запись: http://sj.ms/register.php

0) Введите "имя пользователя": 21b1a2d1729f0695

1) Введите "пароль": ваш пароль

2. Добавьте новую учетную запись в Psi

3. Добавьте и напишите Jabber ID: ransomware@sj.ms любое сообщение

4. Следите инструкциям

ВНИМАНИЕ!

Это бот! Это полностью автоматизированная искусственная система без человеческого контроля!

Чтобы связаться с нами, используйте TOR-ссылки. Мы можем предоставить вам все необходимые доказательства доступности расшифровки в любое время. Мы открыты для разговоров.

Вы можете прочитать инструкции по установке и использованию jabber здесь http://www.sfu.ca/jabber/Psi_Jabber_PC.pdf

ОСТОРОЖНО!

Не пытайтесь модифицировать файлы или использовать свой закрытый ключ. Это приведет к потере ваших данных навсегда!

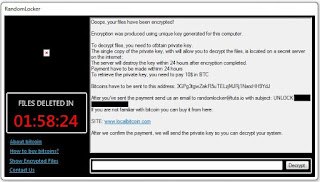

Скриншот Tor-сайта вымогателей

Эта версия теперь делает надпись на Рабочем столе, заменяя обои на свои с надписью, чей текст обращён к пользователю ПК.

Содержание текста:

ENCRYPTED BY GANDCRAB 3

DEAR [user_name],

YOUR FILES ARE UNDER STRONG PROTECTION BY OUR SOFTWARE. IN ORDER TO RESTORE IT YOU MUST BUY DECRYPTOR

For further steps read CRAB-DECRYPT.txt that is located in every encrypted folder.

Комбинированный скриншот: записка, сайт, зашифрованные файлы

Технические детали

GandCrab v3.0 активно распространяется помощью набора эксплойтов Magnitude, email-спама и вредоносных вложений. Может также распространяться путём взлома через незащищенную конфигурацию RDP, с помощью обманных загрузок, других эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов, торрент-файлов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Следует отметить, что GandCrab-3 Ransomware существенно отличается от 2-й версии. Сбрасываемый файл содержит закодированный двоичный файл и распаковывает его для создания итогового исполняемого EXE-файла в памяти. Этот исполняемый файл создает в памяти вредоносный DLL-файл, который выполняет фактическую функцию Ransomware и внедряет код в этот процесс после выполнения обычного процесса svchost.exe. Целевой процесс svchost.exe жестко закодирован в файле. Существующий бестелесный GandCrab сравнивается с тем, который вводится в процесс explorer.exe. DLL-файл, внедренный в процесс, похож на поток кода и метод работы с уже известным DLL-файлом.

➤ Визуальные отличия от предыдущих версий:

- изменение текста записки о выкупе;

- использование сайта carder.bit в качестве сервера;

- использование Psi-Plus Jabber для связи;

- добавление изображения с текстом на Рабочий стол;

- перезагрузка после шифрования и установки обоев;

- добавление своего ключа в Автозагрузку Windows.*

*| Для пользователей Windows 7 есть проблема с этим методом, поскольку ключ в Автозагрузке заставляет браузер открывать Tor-сайт и отображает фон, но не отображает Рабочий стол.

➤ Ресурсы шифровальщика забиты текстами на разных экзотических языках. Всё это кажется бессмысленным набором текста. На самом же деле этот приём уже известен исследователем и его участие в процессе шифрования понятно.

Список файловых расширений, подвергающихся шифрованию:

.accdb, .acl, .acrodata, .avi, .bak, .blf, .bmp, .conf, .contact, .crl, .csv, .dat, .db, .dic, .doc, .docx, .dotm, .dotx, .flv, .gif, .hve, .ini, .jpeg, .jpg, .js, .json, .laccdb, .lnk, .library-ms, .log, .log1, .m4a, .mdb, .mdw, .mkv, .mp3, .mp4, .mpt, .odp, .ods, .odt, .one, .onetoc2, .ots, .pdf, .pem, .png, .pps, .ppt, .pptx, .pst, .rdf, .rtf, .sdi, .search-ms, .sol, .sql, .sqlite, .srs, .swf, .txt, .url, .wav, .wim, wmv, .wtv, .xls, .xlsx, .xml, .xsl (70 или больше расширений), файлы без расширений, файл bootmgr, файлы, находящиеся в директориях System Volume Information.

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

CRAB-DECRYPT.txt

jin.exe (nslookup.exe)

kiqdsc.exe

kssbel.exe

apphelp.dll

<random>.exe - случайное название

Открытые мьютексы:

RasPbFile

ShimCacheMutex

Расположения:

\Desktop\ ->

\User_folders\ ->

%APPDATA%\Microsoft\kiqdsc.exe

%APPDATA%\Microsoft\kssbel.exe

%WINDIR%\system32\apphelp.dll

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Tor-URL: gandcrab2pie73et.onion

Psi-Plus Jabber Client: ransomware@sj.ms

ns2.wowservers.ru (94.249.60.127 Иордания)

ns1.wowservers.ru (94.249.60.127 Иордания)

ransomware.bit

carder.bit (66.171.248.178:80 США)

xxxx://ipv4bot.whatismyipaddress.com (66.171.248.178 TTL:299 США)

94.249.60.127:53 Иордания

xxxx://financialbroker.gq/***

xxxx://rated.dadsrnp.xyz/***

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >> HA>> HA>>

𝚺 VirusTotal анализ >> VT>> VT>>

ᕒ ANY.RUN анализ >> + AR RigEK>>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

ⴵ VMRay анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

GandCrab RaaS Ransomware

GandCrab-2 Ransomware

GandCrab-3 Ransomware

GandCrab-4 Ransomware

GandCrab-5 Ransomware

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 10 мая 2018:

Пост в Твиттере >>

Расширение: .CRAB

Записка: CRAB-DECRYPT.txt

Файл: resume.js

Результаты анализов: HA + VT

Скриншоты записок и сайтов >>

Обновление от 11 мая 2018:

Списки URL-адресов сайтов-распространителей >>

Обновление от 14 мая 2018:

Пост в Твиттере >>

Расширение: .CRAB

Файлы: <random>.exe

\AppData\Local\Temp\\pidor.bmp

Список URL:

xxxxs://pastebin.com/XvxRyj0x

xxxxs://pastebin.com/Xyq634RE

Обновление от 29 мая 2018:

Расширение: .CRAB

Файлы: <random>.exe (примеры: rt0fv0ph.exe, nhkaro.exe)

\AppData\Local\Temp\\pidor.bmp - видимо изображение, встающее на обои

Использует вредоносные DOC-файлы с макросами для инфицирования при открытии.

Пример такого файла: dhl_invoice_18553.doc Документ на данный момент на корейском.

Ориентация: Windows7_64_sp1 MSOffice 2016 и старше

URL: xxxx://carder.bit/ (95.153.32.6)

xxxx://my-dhl-invoice.top/dhl_invoice_18553.doc***

Результаты анализов: HA + VT + VMRay + ANY.RUN

Дополнительно: v.3.0.1 - VMRay

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter ID Ransomware (~ID as GandCrab3) Write-up, Post of Topic, Topic of Support 🎥 Video review >>

Added later: Write-up on BleepingComputer (on May 4, 2018) Write-up on VMRay (on June 5, 2018) *

- видеообзор от CyberSecurity GrujaRS

Thanks: (victim in the topics of support) Marcelo Rivero, Andrew Ivanov CyberSecurity GrujaRS Lawrence Abrams

© Amigo-A (Andrew Ivanov): All blog articles.