Scarab-Rebus Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: Rebus (указано в заголовке записки о выкупе). См. генеалогию семейства Scarab Ransomware ниже. Написан на Delphi.

© Генеалогия: Scarab >> Scarab Family >> Scarab-Amnesia > Scarab-Rebus > {update encryptor} > Scarab-Barracuda

Это изображение — логотип статьи. На нём скарабей с ребусом.

This image is the logo of the article. It depicts a scarab with rebus.

К зашифрованным файлам добавляется расширение / Appends to encrypted files the extension:

.REBUS

Сами файлы переименовываются с помощью Base64.

Примеры зашифрованных файлов / Examples of encrypted files:

z21Csbl0Vu35UD9yrom9e4Y35VMvA79EQfSQ3c3vF4LAzPipeQvk0MT.REBUS

WcWOrIQVNHqPW1pPHAVFo+jD2mjlk9e4QfSQyItgFr+zPiQvMTeRvk0.REBUS

3qn9NLavEeSVb4IFjxk6G3FzCNTXBjmi1JIN9E6oH=ds3KajfOVLs+QP1.REBUS

Записка с требованием выкупа называется / Name of ransom note:

REBUS RECOVERY INFORMATION.TXT

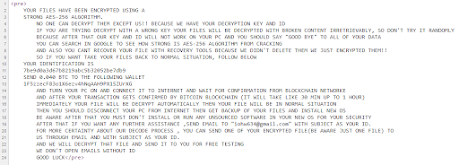

Содержание записки о выкупе / Contents of ransom note:

==============================

REBUS

==============================

YOUR FILES ARE ENCRYPTED!

Your personal ID

[redacted hex]

Your documents, photos, databases, save games and other important data was encrypted.

Data recovery the necessary decryption tool. To get the decryption tool, should send an email to:

rebushelp@airmail.cc or rebushelp@protonmail.com

If you dont get reply in 24 hours use jabber:

rebushelper@exploit.im

Letter must include Your personal ID (see the beginning of this document).

In the proof we have decryption tool, you can send us 1 file for test decryption.

Next, you need to pay for the decryption tool.

In response letter You will receive the address of Bitcoin wallet which you need to perform the transfer of funds.

If you have no bitcoins

* Create Bitcoin purse: https://blockchain.info

* Buy Bitcoin in the convenient way

https://localbitcoins.com/ (Visa/MasterCard)

https://www.buybitcoinworldwide.com/ (Visa/MasterCard)

https://en.wikipedia.org/wiki/Bitcoin (the instruction for beginners)

- It doesn't make sense to complain of us and to arrange a hysterics.

- Complaints having blocked e-mail, you deprive a possibility of the others, to decipher the computers.

Other people at whom computers are also ciphered you deprive of the ONLY hope to decipher. FOREVER.

- Just contact with us, we will stipulate conditions of interpretation of files and available payment,

in a friendly situation

- When money transfer is confirmed, You will receive the decrypter file for Your computer.

Attention!

* Do not attempt to remove a program or run the anti-virus tools

* Attempts to decrypt the files will lead to loss of Your data

* Decoders other users is incompatible with Your data, as each user unique encryption key

==============================

Перевод записки на русский язык:

==============================

REBUS

==============================

ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ!

Ваш личный ID

[hex]

Ваши документы, фото, базы данных, сохранения игр и другие важные данные были зашифрованы.

Восстановить данные нужен инструмент дешифрования. Для получения инструмента надо отправить email на адрес:

rebushelp@airmail.cc или rebushelp@protonmail.com

Если вы не получите ответ в течение 24 часов, используйте jabber:

rebushelper@exploit.im

Письмо должно содержать ваш личный идентификатор (см. начало этого документа).

В доказательство мы имеем инструмент дешифрования, вы можете прислать нам 1 файл для тест-дешифрования.

Затем вам нужно заплатить за инструмент дешифрования.

В ответном письме вы получите адрес биткоин-кошелька, который нужен для перевода средств.

Если у вас нет биткоинов

* Создайте биткоин-кошелек: https://blockchain.info

* Купите биткоин удобным способом

https://localbitcoins.com/ (Visa/MasterCard)

https://www.buybitcoinworldwide.com/ (Visa/MasterCard)

https://en.wikipedia.org/wiki/Bitcoin (the instruction for beginners)

- Не имеет смысла жаловаться на нас и устраивать истерику.

- Жалобы, заблокировавшие email, лишают возможности других расшифровывать компьютеры.

Других людей, чьи компьютеры также зашифрованы, вы лишаете ЕДИНСТВЕННОЙ надежды расшифровать. НАВСЕГДА.

- Просто свяжитесь с нами, мы предусмотрим условия интерпретации файлов и доступных платежей, в дружественной ситуации

- Когда денежный перевод будет подтвержден, вы получите файл декриптер для вашего компьютера.

Внимание!

* Не пытайтесь удалить программу или запустить антивирусные инструменты

* Попытки расшифровать файлы приведут к потере ваших данных

* Декодеры других пользователей несовместимы с вашими данными, т.к. каждый пользовательский ключ шифрования уникален

==============================

Технические детали / Technical details

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов (Necurs и других), эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию / Extensions of target files:

Большинство типов файлов. Это наверняка будут документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware / Files of Rw:

REBUS RECOVERY INFORMATION.TXT

<random>.exe - случайное название

Расположения / Files locations:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware / Registry entries of Rw:

См. ниже результаты анализов.

Сетевые подключения и связи / URLs, contacts, payments:

Email-1: rebushelp@airmail.cc

Email-2: rebushelp@protonmail.com

Jabber: rebushelper@exploit.im

См. ниже результаты анализов.

Результаты анализов / Online-analysis:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

ᕒ ANY.RUN анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

ⴵ VMRay анализ >>

⨇ MalShare анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Scarab Family (семейство Scarab):

Scarab (ScarabLocker) - июнь-август 2017, ноябрь 2017

Scarab-Scorpio (Scorpio) - июль 2017

Scarab-Jackie - октябрь 2017

Scarab-Russian (Scarabey) - декабрь 2017

Scarab-Decrypts - март 2018

Scarab-Crypto - март 2018

Scarab-Amnesia - март 2018

Scarab-Please - март 2018

Scarab-XTBL - апрель 2018

Scarab-Oblivion - апрель 2018

Scarab-Horsia - май 2018

Scarab-Walker - май 2018

Scarab-Osk - май 2018

Scarab-Rebus - май 2018

Scarab-DiskDoctor - июнь 2018

Scarab-Danger - июнь 2018

Scarab-Crypt000 - июнь 2018

Scarab-Bitcoin - июнь 2018

Scarab-Bomber - июнь 2018

Scarab-Omerta - июнь-июль 2018

Scarab-Bin - июль 2018

Scarab-Recovery - июль 2018

Scarab-Turkish - июль 2018

Scarab-Barracuda - июль 2018

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

➤ См. выше Историю семейства.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Файлы в некоторых случаях можно дешифровать! Изучите моё руководство в статье SCARAB DECODER Или прочтите инфу по ссылке. Мой перевод рядом. Or ask for help using this link. My translation beside.

Read to links: Tweet on Twitter ID Ransomware (ID as Scarab) Write-up, Topic of Support *

Thanks: Michael Gillespie Andrew Ivanov * *

© Amigo-A (Andrew Ivanov): All blog articles.