IEncrypt Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные компаний с помощью AES, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: IEncrypt. На файле написано: IEncrypt и IEncrypt.dll (отсюда его название). Фальш-копирайт: Microgaming, Free Audio Converter и прочее. Написан на AutoIt v3.

Обнаружения:

DrWeb -> Trojan.Encoder.26780

BitDefender -> Trojan.GenericKD.31364016

ALYac -> Trojan.Ransom.BitPaymer

Malwarebytes -> Ransom.FileLocker

Kaspersky -> Trojan-Banker.Win32.Emotet.brcl

© Генеалогия: Bitpaymer > Streamer ? > IEncrypt

Изображение — только логотип статьи

К зашифрованным файлам добавляется расширение по шаблону: .<PCname_of_company>

Иногда буквы меняются на похожие цифры и символы:

"o" на 0

"i" на 1

"e" на 3

Примеры таких замен:

company - c0mpany

next - n3xt

В представленном примере была атакована компания KRAUSS-MAFFEI (Германия) и использовано имя ПК. Таким образом расширение на файлах было дано по имени ПК: .kraussmfz

В другой компании и на других ПК используются другие расширения.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Ранняя активность этого крипто-вымогателя пришлась на первую половину ноября, новый экземпляр попался во второй половине ноября 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа создается на каждый зашифрованный файл, использует название зашифрованного ПК компании и оригинальное название файла, прибавляя к нему .kraussmfz_readme.txt

Шаблон записки: original_filename.PCname_readme.txt

Пример записок для зашифрованных файлов:

MyDocument.doc.kraussmfz_readme.txt

Penguins.jpg.kraussmfz_readme.txt

Содержание записки о выкупе:

Hello KRAUSS-MAFFEI,

Your network was hacked and encrypted.

No free decryption software is available on the web.

Email us at SARAH.BARRICK@PROTONMAIL.COM (or) LINDA.HARTLEY@TUTANOTA.COM to get the ransom amount.

Please, use your company name as the email subject.

TAiL:72nJfoO=

KEY:AQlAABBmAAAApAAAbcvdhz***

Перевод записки на русский язык:

Привет KRAUSS-MAFFEI,

Ваша сеть была взломана и зашифрована.

В Интернете нет бесплатной программы для дешифрования.

Email нам на SARAH.BARRICK@PROTONMAIL.COM (or) LINDA.HARTLEY@TUTANOTA.COM чтобы получить сумму выкупа.

Используйте название своей компании в качестве темы email.

TAiL:72nJfoO=

KEY:AQlAABBmAAAApAAAbcvdhz***

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

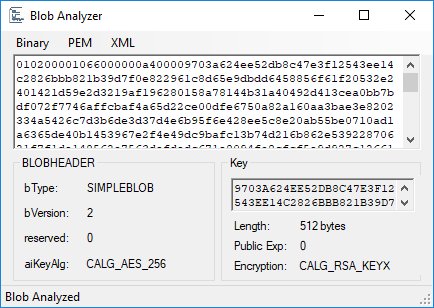

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1. ➤ Base64 в записке представляет собой BLOB-объект (CryptoAPI) с AES-256 ключом, зашифрованным RSA-512.

➤ Удаляет теневые копии файлов.

Пытается получить доступ к сетевым ресурсам.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

IEncrypt.dll

_ReadMe_.txt.kraussmfz_readme

ARP.EXE

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: sarah.barrick@protonmail.com, linda.hartley@tutanota.com

Отправка запросов:

1.56.168.192.in-addr.arpa

10.56.168.192.in-addr.arpa

22.0.0.224.in-addr.arpa

252.0.0.224.in-addr.arpa

255.56.168.192.in-addr.arpa

8.8.8.8.in-addr.arpa

igmp.mcast.net

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

🐞 Intezer анализ >>

ᕒ ANY.RUN анализ >>

Ⓥ VirusBay образец >>

ⴵ VMRay анализ >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

⨇ MalShare анализ >>

⟲ JOE Sandbox анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Bitpaymer Ransomware - июль 2017 - январь 2019

Bitpaymer NextGen - июнь-июль 2018

Streamer Ransomware - октябрь 2018

IEncrypt Ransomware - ноябрь 2018 - сентябрь 2019

DoppelPaymer Ransomware - июль 2019

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Предыстория. Ранний образец от 12 ноября 2018:

Пост в Твиттере >>

Страна пострадавшей компании: США

Email: mary.weston@protonmail.com, beryl.mclennan@tutanota.de

➤ Содержание ранней записки:

Hello [redacted],

Your network was hacked and encrypted.

No free decryption software is available on the web.

Email us at mary.weston@protonmail.com (or) beryl.mclennan@tutanota.de to get the ransom amount.

Please, use your company name as the email subject.

TAIL:[redacted 12 alphanum]

KEY:[redacted 0x20C bytes (BLOB)]

➤ Шаблон расширения и записки такой же, как я описал выше.

Название компании упоминается в записке. Данный случай связан с компанией из США.

Обновление от 26 ноября 2018:

Пост в Твиттере >>

Email: Shirley.Rourke@protonmail.com, Imran.Adil@tutanota.com

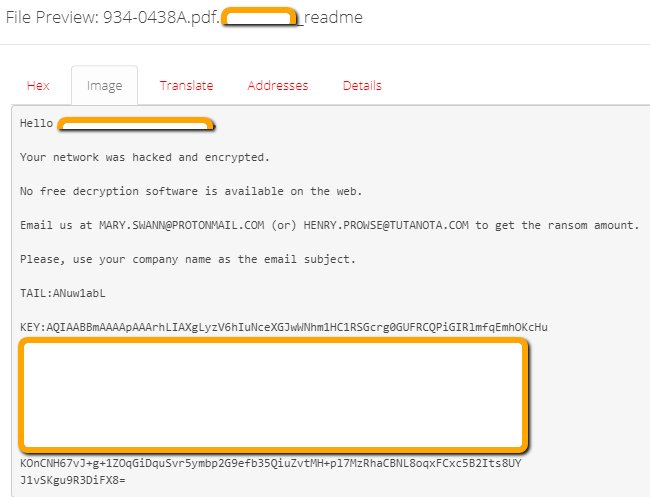

Обновление от 27 ноября 2018:

Пост в Твиттере >>

Страна пострадавшей компании: Канада

Email: MARY.SWANN@PROTONMAIL.COM, HENRY.PROWSE@TUTANOTA.COM

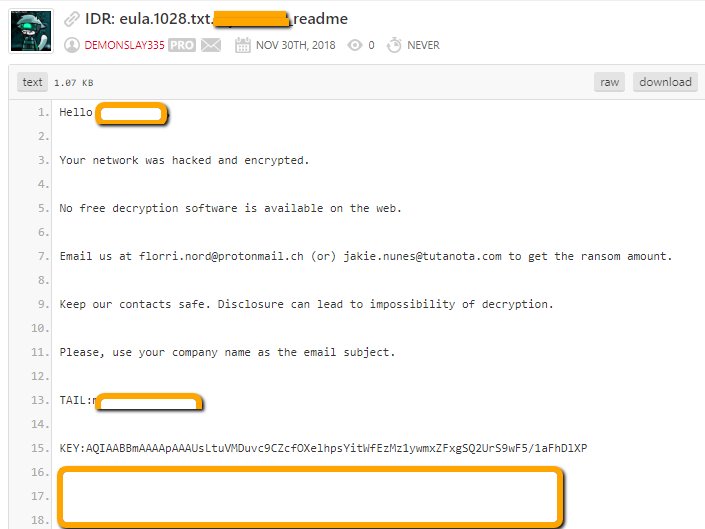

Обновление от 30 ноября 2018:

Пост в Твиттере >>

Email: florri.nord@protonmail.ch, jakie.nunes@tutanota.com

Обновление от 14 декабря 2018:

Пост в Твиттере >>

Расширение: .cmsnwned

Объект атаки: CMS Nextech

Записка о выкупе: original_filename.cmsnwned_readme

Email: mary.weston@protonmail.com, beryl.mclennan@tutanota.de

Результаты анализов: VT + AR + HA

➤ Содержание записки:

Hello CMS Nextech,

Your network was hacked and encrypted.

No free decryption software is available on the web.

Email us at mary.weston@protonmail.com (or) beryl.mclennan@tutanota.de to get the ransom amount.

Please, use your company name as the email subject.

TAIL:O7Js9a/WpwY=

KEY:AQIAABBmAAAApAAA***KFDWrlTs=

Обновление от 16 мая 2019:

Пост в Твиттере >>

Расширение: .ge0l0gic

Записка: original_filename.ge0l0gic_readme

Email: ELISABETH.TYLER@PROTONMAIL.COM, REGINA.SHELTON@TUTANOTA.COM

Результаты анализов: VT + HA + IA + AR

Обновление от 10-11 сентября 2019:

Пост в Твиттере >>

Расширение: .n3xtpharma

Записка: original_filename.n3xtpharma_readme

Пример такого файла: autoexec.bat.n3xtpharma_readme

Email: KAY.ROBERTSON@TUTANOTA.COM, HEATHER.JOSEPH@PROTONMAIL.COM

➤ Содержание записки:

Hello ***Pharma.

Your network was hacked and encrypted.

No free decryption software is available on the web.

Email us at KAY.ROBERTSON@TUTANOTA.COM (or) HEATHER.JOSEPH@PROTONMAIL.COM to get the ransom amount.

Keep our contacts safe. Disclosure can lead to impossibility of decryption.

Please, use your company name as the email subject.

TAIL:ejdl3Aw*****

KEY:AQIAABBmAAAApAAA***

---

Файл EXE: Locator.exe

Результаты анализов: VT + HA + IA + AR + JSB

➤ Обнаружения:

DrWeb -> Trojan.Encoder.28586

BitDefender -> Trojan.GenericKD.32408984

ALYac -> Trojan.Ransom.BitPaymer

Malwarebytes -> Ransom.Bitpaymer

Kaspersky -> Trojan.Win32.DelShad.ara

Обновление от 2-6 ноября 2019:

Пост в Твиттере >>

Пост в Твиттере >>

Расширение: .3v3r1s

Записка: original_filename.3v3r1s_readme.txt

Email: SYDNEY.WILEY@PROTONMAIL.COM, EVANGELINA.MATHEW@TUTANOTA.COM

Обновление от 20 января 2020:

Пост в Твиттере >>

Расширение: .al1b1nal1

Записка: original_filename.al1b1nal1_readme

Результаты анализов: VT + HA + VMR

Обновление от 28 января 2020:

Пост в Твиттере >>

Расширение: .un1que

Записка: original_filename.un1que_readme.txt

Email: WHITNEY.MCDOWELL@PROTONMAIL.COM, KOREY.COBB@TUTANOTA.COM

Результаты анализов: VT + HA + VMR

---

Обновление от 10 февраля 2020:

Пост в Твиттере >>

Расширение: .midwestsurinc

Записка: original_filename.midwestsurinc_readme

Email: LANA.OBRIEN@PROTONMAIL.COM, KERRI.DOUGHERTY@TUTANOTA.COM

Результаты анализов: VT + AR + VMR + IA

➤ Содержание записки:

Hello Midwest Surveys Inc.

Your network was hacked and encrypted.

No free decryption software is available on the web.

Email us at LANA.OBRIEN@PROTONMAIL.COM (or) KERRI.DOUGHERTY@TUTANOTA.COM to get the ransom amount.

Keep our contacts safe. Disclosure can lead to impossibility of decryption.

Please, use your company name as the email subject.

TAIL:AnSgVgKw9t0=

KEY:AQIAABBmAAAApAAAtnsuv5DO9xTiMfQOSybbAVSFA63MAOlCxztC*** [всего 700 знаков]

© Amigo-A (Andrew Ivanov): All blog articles.

Записка: original_filename.3v3r1s_readme.txt

Email: SYDNEY.WILEY@PROTONMAIL.COM, EVANGELINA.MATHEW@TUTANOTA.COM

Обновление от 7 ноября 2019:

Расширение: .0riz0n

Записка: original_filename.0riz0n_readme.txt

Email: BRYNN.WERNER@PROTONMAIL.COM, GRACIE.REED@TUTANOTA.COM

Обновление от 16 ноября 2019:

Расширение: .grupothermot3k

Записка: original_filename.grupothermot3k_readme

Email: COLBY.WEST@PROTONMAIL.COM, HILARY.BUSH@TUTANOTA.COM

Результаты анализов: VT + IA + VMR

Обновление от 21 декабря 2019:

Расширение: .parad1gm

Записка: original_filename.parad1gm_readme

Email: JEREMIAH.MAHONEY@PROTONMAIL.COM, ALISSA.CARNEY@TUTANOTA.COM

Обновление от 20 января 2020:

Пост в Твиттере >>

Расширение: .al1b1nal1

Записка: original_filename.al1b1nal1_readme

Результаты анализов: VT + HA + VMR

Обновление от 28 января 2020:

Пост в Твиттере >>

Расширение: .un1que

Записка: original_filename.un1que_readme.txt

Email: WHITNEY.MCDOWELL@PROTONMAIL.COM, KOREY.COBB@TUTANOTA.COM

Результаты анализов: VT + HA + VMR

---

Обновление от 10 февраля 2020:

Пост в Твиттере >>

Расширение: .midwestsurinc

Записка: original_filename.midwestsurinc_readme

Email: LANA.OBRIEN@PROTONMAIL.COM, KERRI.DOUGHERTY@TUTANOTA.COM

Результаты анализов: VT + AR + VMR + IA

➤ Содержание записки:

Hello Midwest Surveys Inc.

Your network was hacked and encrypted.

No free decryption software is available on the web.

Email us at LANA.OBRIEN@PROTONMAIL.COM (or) KERRI.DOUGHERTY@TUTANOTA.COM to get the ransom amount.

Keep our contacts safe. Disclosure can lead to impossibility of decryption.

Please, use your company name as the email subject.

TAIL:AnSgVgKw9t0=

KEY:AQIAABBmAAAApAAAtnsuv5DO9xTiMfQOSybbAVSFA63MAOlCxztC*** [всего 700 знаков]

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet ID Ransomware (ID as IEncrypt) Write-up, Topic of Support *

Thanks: S!Ri, Michael Gillespie, Vitali Kremez Andrew Ivanov (author) Emmanuel_ADC-Soft *

© Amigo-A (Andrew Ivanov): All blog articles.