Bluerose Ransomware

(шифровальщик-вымогатель, деструктор) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует или делает вид, что шифрует данные пользователей, а затем выводит сообщение, где только высказывает свою точку зрения, но не выдвигает никаких требований, чтобы сообщить пострадавшему, как вернуть файлы. Оригинальное название: Bluerose и BlueroseVirus. На файле написано: BlueroseVirus.exe. Разработчики из США.

Обнаружения:

DrWeb -> Trojan.Rat.2

BitDefender -> Gen:Heur.Bodegun.1

Symantec -> Trojan.Bodegun

ALYac -> Trojan.Agent.Casdet

Microsoft -> Trojan:Win32/Casdet!rfn

© Генеалогия: выясняется, явное родство с кем-то не доказано.

Изображение — логотип статьи

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Образец этого крипто-вымогателя был найден в конце декабря 2019 г. Время первой загрузки на сайт VT: 24 декабря 2019. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется: brehrose.txt

Содержание записки о выкупе:

BLUEROSE TERMINATED YOUR COMPUTER!

There is no way to fix your computer thanks Jared Valdez he learned my

ability flora rose ransom encryption of other pcs laptops

discord Jared Valdez from colorado yes he did make Blue rose with his partner julius cole from richmond

virginia street bryanwood rd 4000 he make Bluerose get a bunch finally mercedes benz ml 270

san mateo california computers are taken down roblox HQ users will no longer exist forever 0

Malicious code kidnapper information blackmailer data stealer encryptor of pcs laptops taken down

entire roblox website is the jared valdez and julius cole objective taken down other computer

workers

Перевод записки на русский язык:

BLUEROSE УНИЧТОЖИЛ ВАШ КОМПЬЮТЕР

Нет никакого способа исправить ваш компьютер, спасибо Джаред Вальдес, он узнал мою способность Flora Rose выкупа шифрования других ПК ноутбуков

Discord Jared Valdez из Колорадо да, он сделал Голубую розу со своим партнером Джулиусом Коулом из Ричмонда

Вирджиния-стрит Брайанвуд Rd 4000 он делает Bluerose получить букет, наконец, Mercedes-Benz ml 270

Сан-Матео Калифорния компьютеры сняты пользователи Roblox HQ не будет существовать вечно до 0

Вредоносный код похитителя информации, шантажист, данные, похититель, енкриптор, ПК ноутбуки сняты

Весь сайт Roblox - это цель Джареда Вальдеса и Джулиуса Коула, снятые с других компьютеров

рабочие

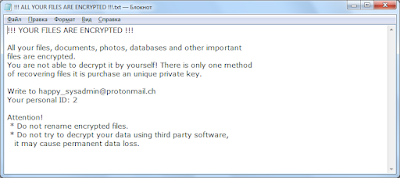

Записка вымогателей в виде изображения (файл brehrose.png) загружается онлайн с сайта discordapp.com:

Содержание записки о выкупе:

Bluerose terminated your computer

there no way to fix your computer thanks Jared valdez he learned my

ability flora rose ransom encryption of other pcs laptops

discord Jared valdez from Colorado yes he did make Blue rose with his partner julius cole from richmond

Virginia street bryanwood rd 4000 he make Bluerose get a bunch finally mercedes benz ml 270

san mateo California computers are taken down roblox HQ users will no exist forever to 0

Malicious code kidnapper information blackmailer data stealer ecryptor of pes laptops taken down

entire roblox website is the jared valdez and julius cole objective taken down other computers

workers

Перевод записки на русский язык:

Bluerose уничтожил ваш компьютер

нет никакого способа исправить ваш компьютер, спасибо Джаред Вальдес, он узнал мой

Способность Flora Rose выкупа шифрования других ПК ноутбуков

Раздор Джареда Вальдеса из Колорадо да, он сделал Голубую розу со своим партнером Джулиусом Коулом из Ричмонда

Вирджиния-стрит Брайанвуд Rd 4000 он делает Bluerose получить букет, наконец, Mercedes-Benz мл 270

Сан-Матео Калифорния компьютеры сняты пользователи Roblox HQ не будет существовать вечно до 0

Вредоносный код похитителя информации, шантажист, данные, похититель, екриптор, pes ноутбуки сняты

Весь сайт Roblox - это цель Джареда Вальдеса и Джулиуса Коула, снятые с других компьютеров

рабочие

---

Исследователь вредоносных программ с ником MalwareHunterTeam предоставил только следующие скриншоты из кода шифровальщика. Нет никаких пояснений, согласно утвержденному шаблону статьи, включающем текстовую записку. Видимо, это должно быть понятно априори.

Содержание текста со скриншота:

BLUEROSE TERMINATED YOUR COMPUTER!

There is no way to fix your computer thanks Jared Valdez he learned my

ability flora rose ransom encryption of other pcs laptops

discord Jared Valdez from Colorado yes he did make Blue rose with his partner julius cole from richmond

virginia street bryanwood rd 4000 he make Bluerose get a bunch finally mercedes benz ml 270

san mateo california computers are taken down roblox HQ users will no longer exist forever 0

Malicious code kidnapper information blackmailer data stealer encryptor of pcs laptops taken down

entire roblox website is the jared valdez and julius cole objective taken down other computer

workers

Перевод текста на русский язык:

BLUEROSE УНИЧТОЖИЛ ВАШ КОМПЬЮТЕР!

Нет никакого способа починить ваш компьютер, благодаря Джареду Вальдесу, он узнал о моих способностях шифрования с помощью выкупа других ПК ноутбуков.

Дискорд Джаред Вальдес из Колорадо, да, он сделал Голубую розу со своим партнером Джулиусом Коулом из Ричмонда

Вирджиния-стрит Брайанвуд RD 4000 он делает Bluerose получить букет, наконец, Mercedes-Benz мл 270

Сан-Матео, Калифорния, компьютеры сняты. Пользователи штаб-квартиры Roblox больше не будут существовать 0

Вредоносный код похититель информации шантажист данных похититель данных шт ноутбуки сняты

Весь сайт Roblox - это цель Джареда Вальдеса и Джулиуса Коула, снятая с другого компьютера

рабочие

---

Содержание текста со скриншота:

Hacked by bluerose

Imagine getting hacked by bluerose:tm:

MY PC IS DOING WEIRD THINGS WTF IS GOING ON PLS HELP OMG

julius coles is god

---

How to hack lego game working 2019

How do I get bluerose pls help

who is bluerose???

OMG GUYS I CAN HACK FE LOL OMG LOOK

1011101011100110111011

I will hack you with my Is and 0s bitch

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ UAC не обходит. Требуется разрешение на запуск. Из-за ошибок в программе шифрование не происходит. С помощью сервиса Any.Run я сохранил файл отладки new 1.txt, в котором содержится дополнительная информация.

➤ Используется троян удаленного доступа, известный с 2013 года или раньше. Одна из ранних ссылок на VT.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

brehrose.png

brehrose.txt

brehrose.mp3

EGJ5Kh2U8AAuFmb.png

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

xxxxs://cdn.discordapp.com/attachments/626218960483778560/657082039631216701/EGJ5Kh2U8AAuFmb.png

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email:

BTC:

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >>

🐞 Intezer analysis >>

ᕒ ANY.RUN analysis >> AR>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet + myTweet ID Ransomware (ID as ***) Write-up, Topic of Support *

Thanks: MalwareHunterTeam Andrew Ivanov (author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles.