Tellyouthepass Ransomware

TellYouThePass Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.Encoder.27818

BitDefender -> Trojan.Ransom.Tellpass.A

Emsisoft -> Trojan.Ransom.Tellpass.A (B)

ESET-NOD32 -> Win32/Filecoder.NVA

Kaspersky -> Trojan-Ransom.Win32.Encoder.bwf

Malwarebytes -> Ransom.FileCryptor

Microsoft -> Ransom:Win32/FileCoder.M!MTB

Symantec -> Downloader

Tencent -> Win32.Trojan.Encoder.Wtds

TrendMicro -> Ransom.Win32.BITLOCKED.A

---© Генеалогия: OpJerusalem, Golden Axe > TellYouThePass

Родство по коду дешифратора подтверждено сервисом IntezerAnalyze >>

Изображение — логотип статьи

К зашифрованным файлам добавляется расширение: .locked

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на вторую половину марта 2019 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется: README.html

Оригинальная записка

HTML-код записки

Содержание записки о выкупе:

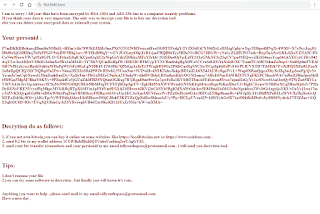

I am so sorry ! All your files have been encryptd by RSA-1024 and AES-256 due to a computer security problems.

If you think your data is very important .The only way to decrypt your file is to buy my decrytion tool .

else you can delete your encrypted data or reinstall your system.

Your personid :

P7mDKKBBohurqIDmd6z5OIk6L+HZm/yifu79W8tZJXHvfmcPXiN1N31WHTwnyzdFea***

Decrytion do as follows:

1. if you not own bitcoin,you can buy it online on some websites. like https://localbitcoins.net/ or https://www.coinbase.com/ .

2. send 0.2 btc to my wallet address 1CLWBxbBKddQTUuhsUsn8izq2crUAgGYZ1.

3. send your btc transfer screenshots and your persionid to my email tellyouthepass@protonmail.com . i will send you decrytion tool.

Tips:

1.don't rename your file

2.you can try some software to decrytion . but finally you will kown it's vain .

Anything you want to help . please send mail to my email tellyouthepass@protonmail.com.

Have a nice day .

Перевод записки на русский язык (грамота оригинала сохранена):

Мне так жаль ! Все ваши файлы были зашифрованы RSA-1024 и AES-256 из-за проблем с компьютерной безопасностью.

Если вы считаете ваши данные важными. Один способ расшифровать ваш файл - это купить мой дешифратор.

иначе вы можете удалить зашифрованные данные или переустановить систему.

Ваш персон-ID:

P7mDKKBBohurqIDmd6z5OIk6L+HZM/yifu79W8tZJXHvfmcPXiN1N31WHTwnyzdFea ***

Расшифровка делается следующим образом:

1. если у вас нет биткоина, вы можете купить его онлайн на некоторых сайтах. например https://localbitcoins.net/ или https://www.coinbase.com/.

2. Отправьте 0,2 BTC на мой адрес кошелька 1CLWBxbBKddQTUuhsUsn8izq2crUAgGYZ1.

3. присылайте свои скриншоты передачи btc и ваш персон-ID на мой email tellyouthepass@protonmail.com. Я пришлю вам инструмент расшифровки.

Подсказки:

1. не переименовывайте свой файл

2. Вы можете попробовать программу расшифровки. но в итоге вы поймете, это напрасно.

Все, что вы хотите помочь. пожалуйста, отправьте письмо на мой email tellyouthepass@protonmail.com.

Хорошего дня .

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

README.html

e3.exe

Enc.exe

Dec.exe (decrypt32.exe)

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

C:\Users\User\AppData\Local\Temp\e3.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Malware-URL: xxxx://193.56.28.203/*** - страна Великобритания

Email: tellyouthepass@protonmail.com

BTC: 1CLWBxbBKddQTUuhsUsn8izq2crUAgGYZ1

1KQasLZTH2cXBx1TMeLrkSJJY1YhkMH7YH

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis на файл e3.exe >>

Ⓗ Hybrid analysis на URL >>

𝚺 VirusTotal analysis на файл e3.exe >> VT>>

𝚺 VirusTotal analysis на файл decrypt32.exe >>

𝚺 VirusTotal analysis на файл hello.exe >>

🐞 Intezer analysis на файл e3.exe >>

🐞 Intezer analysis на файл decrypt32.exe >>

🐞 Intezer analysis на файл hello.exe >>

ⴵ VMRay analysis >> VMR >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

ᕒ ANY.RUN analysis на файл e3.exe >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Некоторые другие более новые образцы можно найти на сайте BA:

https://bazaar.abuse.ch/browse/tag/TellYouThePass/

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ДЕШИФРОВЩИК === ORIGINAL DECRYPTOR ===

Дешифратор-1 от вымогателей не может расшифровать зашифрованные файлы.

Ссылка на VT >>

Дешифратор-2 от вымогателей показывает следующую информацию.

Ссылка на VT >>

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

TellYouThePass Ransomware for Windows - март 2019

TellYouThePass Ransomware for Linux - декабрь 2021

Обновление от 13 июня 2019:

Пост на форуме >>

Расширение: .locked

Записка: README.html

Email: coinmoney@cock.li

BTC: 1Db8Ho7YjSipgzjNcK4bdSGeg12JrnKSSc

➤ Содержание записки:

I am so sorry ! All your files have been encryptd by RSA-1024 and AES-256 due to a computer security problems.

If you think your data is very important .The only way to decrypt your file is to buy my decrytion tool .

else you can delete your encrypted data or reinstall your system.

Your personid :

JwKK1NI3n2G+9Q3ja1sNCFrqLeLeNcRWejGci5d9IRCLIUu4KknNsNVXQ5jVougIXZTAsr***

Decrytion do as follows:

1. if you not own bitcoin,you can buy it online on some websites. like https://localbitcoins.net/ or https://www.coinbase.com/ .

2. send 0.15 btc to my wallet address 1Db8Ho7YjSipgzjNcK4bdSGeg12JrnKSSc.

3. send your btc transfer screenshots and your persionid to my email coinmoney@cock.li . i will send you decrytion tool.

Tips:

1.don't rename your file

2.you can try some software to decrytion . but finally you will kown it's vain .

3.if any way can't to contact to me .you can try send me bitcoin and paste your email in the transfer information. i will contact you and send you decrytion tools.

Anything you want to help . please send mail to my email coinmoney@cock.li.

Have a nice day .

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 13 июня 2019:

Пост на форуме >>

Расширение: .locked

Записка: README.html

Email: coinmoney@cock.li

BTC: 1Db8Ho7YjSipgzjNcK4bdSGeg12JrnKSSc

➤ Содержание записки:

I am so sorry ! All your files have been encryptd by RSA-1024 and AES-256 due to a computer security problems.

If you think your data is very important .The only way to decrypt your file is to buy my decrytion tool .

else you can delete your encrypted data or reinstall your system.

Your personid :

JwKK1NI3n2G+9Q3ja1sNCFrqLeLeNcRWejGci5d9IRCLIUu4KknNsNVXQ5jVougIXZTAsr***

Decrytion do as follows:

1. if you not own bitcoin,you can buy it online on some websites. like https://localbitcoins.net/ or https://www.coinbase.com/ .

2. send 0.15 btc to my wallet address 1Db8Ho7YjSipgzjNcK4bdSGeg12JrnKSSc.

3. send your btc transfer screenshots and your persionid to my email coinmoney@cock.li . i will send you decrytion tool.

Tips:

1.don't rename your file

2.you can try some software to decrytion . but finally you will kown it's vain .

3.if any way can't to contact to me .you can try send me bitcoin and paste your email in the transfer information. i will contact you and send you decrytion tools.

Anything you want to help . please send mail to my email coinmoney@cock.li.

Have a nice day .

Обновление от 14-16 июня 2019:

Пост в Твиттере >>

Пост на форуме >>

Пост на форуме >>

Расширение: .locked

Записка: README.html

Email: beautifulgirls@youknowmynameisbob.online

BTC: 1qopxAR7BuxnhK7UVFqcJtS2zGWZGWsC2

Обновление от 28 июня 2019:

Пост в Твиттере >>

Расширение: .locked

Записка: README.html

Email: coinmoney@cock.li

Результаты анализов: VT + VT + VT + VMR

Обновление от 22 июля 2019:

Пост в Твиттере >>

Расширение: .locked

Записка: README.html

Email: beautifulgirls@youknowmynameisbob.online

BTC: 1qopxAR7BuxnhK7UVFqcJtS2zGWZGWsC2

Результаты анализов: VT + VMR + AR + IA

Обновление от 14 января 2020:

Пост в Твиттере >>

Расширение: .locked

Записка: README.html

Email: beautifulgirls@youknowmynameisbob.online

Результаты анализов: VT + VMR + IA

Обнаружения:

DrWeb -> Trojan.Encoder.30554

BitDefender -> Trojan.GenericKD.42227291

Symantec -> ML.Attribute.HighConfidence

TrendMicro -> Ransom_Encoder.R011C0WAB20

ESET-NOD32 -> A Variant Of Win32/Filecoder.NVA

Обновление от 8 июля 2020:

Пост в Твиттере >>

Пост в Твиттере >>

Расширение: .locked

Записка: README.html

Email: service@goodluckday.xyz

BTC: 1MoP3ngmVFLnwSGjfL7CUfir51zdGFoven

Результаты анализов: VT + IA + HA

➤ Обнаружения:

DrWeb -> Trojan.Encoder.30554

BitDefender -> Trojan.GenericKD.34128275

ESET-NOD32 -> A Variant Of Win32/Filecoder.NVA

Tencent -> Win32.Trojan.Tellyouthepass.Vwhg

TrendMicro -> Ransom_Crypren.R011C0WG720

Теперь есть версия для Linux, которая собирает ключи SSH и перемещается по сетям жертв.

Возросшая активность дремавшего больше года TellYouThePass Ransomware была вызвана вымогательской эйфорией по поводу уязвимости Log4Shell, которую теперь используют все, кому не лень, а даже тем, кому было лень проявлять активность, нежась на пляжу под тёплым солнцем, после награбленных миллионов долларов. Следующий график отражает такую возросшую активность.

Сообщение >>

➤ Обнаружения:

© Amigo-A (Andrew Ivanov): All blog articles.

Расширение: .locked

Записка: README.html

Email: service@goodluckday.xyz

DrWeb -> Trojan.Encoder.34732

BitDefender -> Gen:Variant.Ransom.Hive.6

ESET-NOD32 -> A Variant Of WinGo/Filecoder.AW

Kaspersky -> Trojan-Ransom.Win32.Encoder.opi

Malwarebytes -> Malware.AI.2501709782

Microsoft -> Ransom:Win32/FileCoder.M!MTB

Symantec -> Ransom.Tellyouthepass

Tencent -> Trojan-Ransom.Win32.Crypren.16000120

TrendMicro -> Ransom_FileCoder.R002C0DLG21

=== 2022 ===

Вариант от 20 марта 2022:

Расширение: .locked

Записка: README.html

Email: service@goodluckday.xyz

BTC: 1K25DjGJuqpK3cgKW15WmHXahuvAfUomVU

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: myTweet ID Ransomware (ID as TellYouThePass) Write-up, Topic of Support *

Thanks: Andrew Ivanov (author) Michael Gillespie GrujaRS, xiaopao to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles.