HildaCrypt Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-256 + RSA-2048, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: HILDACRYPT v1.0. На файле написано: Encryptor.exe. На основе платформы .Net.

Обнаружения:

DrWeb -> Trojan.Encoder.29401

BitDefender -> Trojan.GenericKD.41676054

ALYac -> Trojan.Ransom.HILDA

Avira (no cloud) -> TR/ATRAPS.Gen

Symantec -> ML.Attribute.HighConfidence

Malwarebytes -> Ransom.HildaCrypt

© Генеалогия: Viagra, BWall, HildaCrypt > HildaCrypt-Stahp

К зашифрованным файлам добавляется расширение: .HILDA!

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на конец августа 2019 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

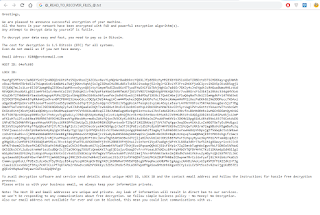

Записка с требованием выкупа называется: READ_IT.TXT

Содержание записки о выкупе:

---+ HILDACRYPT v1.0 +---

All the files on this computer have been encrypted with a RSA-4096 + AES-256

cryptographic combination. These algorithims are used by the NSA and other

top tier organisations.

Backups were encrypted, and shadow copies were removed. So F8 or any other

methods may damage encrypted data and make it unrecoverable.

We exclusively have decryption software for your situation.

More than a year ago, world experts have recognized the impossibility of

decrypting by any means without the original decryptor.

NO decryption software is available to the public.

Antivirus companies, researchers, IT specialists, and no one else can help

you recover your data.

DO NOT RESET OR SHUTDOWN - file may be damaged.

DO NOT DELETE readme files.

DO NOT REMOVE OR RENAME the encrypted files.

This may lead to the impossibility of your files being recovered.

To confirm our honest intentions, send us 2 different files and you well get

them decrypted. They must not contain any sensitive information and must not

be archived.

To get info (decrypt your files) contact us at:

hildaseriesnetflix125@tutanota.com

or

hildaseriesnetflix125@horsefucker.org

You well receive a BTC address for payment in the reply letter.

HILDACRYPT

No loli is safe :) -- https://www.youtube.com/watch?v=XCojP2Ubuto

Перевод записки на русский язык:

--- + HILDACRYPT v1.0 + ---

Все файлы на этом компьютере были зашифрованы с помощью криптографической комбинации RSA-4096 + AES-256. Эти алгоритмы используются АНБ и другими организациями высшего уровня.

Резервные копии были зашифрованы, а теневые копии были удалены. Таким образом, F8 или любые другие методы могут повредить зашифрованные данные и сделать их невосстановимыми.

У нас есть эксклюзивная программа для вашей ситуации.

Более года назад мировые эксперты признали невозможность расшифровки любым способом без первоначального расшифровщика.

Никакие программы для расшифровки недоступны для общественности.

Антивирусные компании, исследователи, ИТ-специалисты и никто другой не может помочь вам восстановить ваши данные.

НЕ ПЕРЕЗАГРУЖАЙТЕ И НЕ ВЫКЛЮЧАЙТЕ - файл может быть поврежден.

НЕ УДАЛЯЙТЕ файлы readme.

НЕ УДАЛЯЙТЕ И НЕ ПЕРЕИМЕНОВЫВАЙТЕ зашифрованные файлы.

Это может привести к невозможности восстановления ваших файлов.

Чтобы подтвердить наши честные намерения, отправьте нам 2 разных файла, и вы получите расшифровку. Они не должны содержать конфиденциальную информацию и не должны быть архивами.

Чтобы получить информацию (расшифровать ваши файлы), свяжитесь с нами по адресу:

hildaseriesnetflix125@tutanota.com

или же

hildaseriesnetflix125@horsefucker.org

Вы получите адрес BTC для оплаты в ответном письме.

HILDACRYPT

Лоли не безопасна :) - https://www.youtube.com/watch?v=XCojP2Ubuto

Технические детали

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ HildaCrypt останавливает службы Защитника Windows (WinDefend и MBAMService) с помощью следующих команд:

C:\Users\User\Desktop\Malware.exe

"net.exe" /stop Win Defend /y

C:\Windows\system32\net1 /stop Win Defend /y

"net.exe" /stop MBAMService /y

C:\Windows\system32\net1 /stop MBAMService /y

"vssadmin.exe" Delete Shadows /All /Quiet

➤ Удаляет теневые копии файлов с помощью команды:

vssadmin.exe Delete Shadows /All /Quiet

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

important company update september 2019.pdf.exe

Malware.exe

Encryptor.exe

READ_IT.TXT

HildaloliLOVESMHTandVK_Intel.exe

nflxcoreupdate_WOW64.exe

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

URL: https://www.youtube.com/watch?v=XCojP2Ubuto

Email: hildaseriesnetflix125@tutanota.com, hildaseriesnetflix125@horsefucker.org

BTC:

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >>

🐞 Intezer analysis >>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Список шифровальщиков от одного разработчика:

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Версия: 1.1

Расширение: .HCY!

Обновление от 3 октября 2019:

Пост в Твиттере >>

Версия: 1.2

Расширение: .liluzivert

Записка: YOUR_FILES_ARE_ENCRYPTED.TXT

Email: hildalolilovesyou@airmail.cc

hildalolilovesyou@memeware.net

Результаты анализов: VT + VMR

Обновление от 4-5 октября 2019:

Версия: HildaCrypt-Stahp (финальная):

Расширение: .mike

Записка: _readme.txt

Была заимствована записка о выкупе из STOP-Ransomware со всеми контактами.

См. отдельную статью "Mike NotSTOP!" или HildaCrypt-Stahp Ransomware >>

См. статью на BleepingComputer об этом и про выпуск дешифровщика >>

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Файлы можно расшифровать! Скачайте дешифровщик Emsisoft Decryptor for HildaCrypt >> * *

Read to links: Tweet on Twitter + Tweet + myTweet ID Ransomware (ID as HildaCrypt) Write-up, Topic of Support *

Thanks: CyberSecurity GrujaRS, Michael Gillespie Andrew Ivanov (author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles.