Crypt0L0cker

Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные с помощью AES-256, а

затем требует 2 биткоина за расшифровку. Не путайте его с CryptoLocker, т.к. у нового крипто-вымогателя буквы "o" в названии

заменены нулями. Это название дано самими разработчиками-вымогателями.

К зашифрованным файлам добавляется расширение

.encrypted.

С августа 2016 использовалось новое

расширение .enc

Специалисты считают Crypt0L0cker обновленной версией более раннего

вымогателя TorrentLocker. Впервые замечен в конце апреля 2015 в странах Европы, Азии и в Австралии.

© Генеалогия: TorrentLocker >

Crypt0L0cker

Crypt0L0cker прописывается в автозагрузку, запрещает браузеру Internet

Explorer использование антифишингового фильтра, создает папки и файлы со случайными именами в системных и программных

директориях. Теневые копии файлов удаляются, повреждаются или инфицируются.

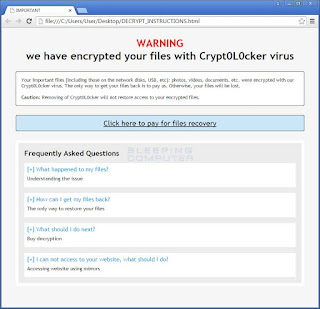

Записки о выкупе называются:

DECRYPT_INSTRUCTIONS.HTML

DECRYPT_INSTRUCTIONS.TXT

HTML-вариант записки о

выкупе

TXT-вариант записки о выкупе

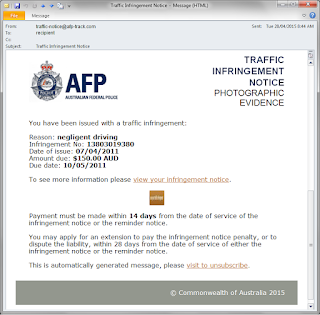

Crypt0L0cker распространяется по email, как уведомление от австралийской

федеральной полиции (AFP) за нарушения ПДД и превышения скорости.

Первоначально был ориентирован на Австралию и сопредельные страны Азии, но

на деле атакует практически все страны, кроме США. Компьютеры, использующие IP-адрес США пока не инфицируются.

C&C-сервера находятся в зоне .RU, но в данный момент эти домены свободны и не делегированы.

Список файловых расширений, НЕ подвергающихся

шифрованию:

.avi, .bat, .bmp, .chm, .cmd, .dll, .exe, .gif, .html, .ico, .inf, .ini, .lnk, .log, .manifest,

.mp3, .msi, .png, .scr, .sys, .tmp, .txt, .url, .wav (24 расширения).

Сетевые подключения и связи:

tidisow.ru (62.173.145.212)

lepodick.ru (62.173.145.212)

Степень распространённости: высокая.

Подробные сведения собираются.

=== БЛОК

ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление

от 12 августа 2016

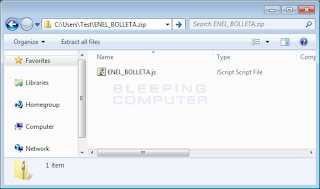

Новая спам-кампания по распространению

Crypt0L0cker использует email-спам, приходящий якобы от итальянской энергетической компании Enel. Письма содержат

вложения под названием ENEL_BOLLETA.zip, в котором находится JS-

файл ENEL_BOLLETA.js.

Если этот файл будет запущен на выполнение, то он

загрузит исполняемый файл TorrentLocker, сохранит его в папке %Temp% и запустит. После выполнения, он будет шифровать

файлы пользователя и добавлять к ним расширение .enc. Затем будет создана со случайным именем записка с

требованием выкупа, содержащая инструкции о том, как получить доступ к платежному сайту Crypt0L0cker. Ориентирован на

итальяноязычных пользователей.

Детект на VirusTotal >>

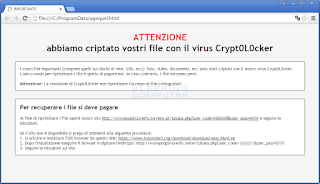

HTML-вариант записки о

выкупе (август 2016)

Содержание записки на

итальянском:

ATTENZIONE

abbiamo criptato vostri file

con il virus Crypt0L0cker

I vostri file importanti

(compresi quelli sui dischi di rete, USB, ecc): foto, video, documenti, ecc sono stati criptati con il nostro virus Crypt0L0cker.

L'unico modo per ripristinare i

file è quello di pagare noi. In caso contrario, i file verranno persi.

Attenzione: La rimozione di

Crypt0L0cker non ripristinare l'accesso ai file crittografati.

Per recuperare i file si deve

pagare

Al fine di

ripristinare i file aperti nostro sito http://vrvmpoqs5ra34nfo.torvievv.pl/tutu6a.php7*** e seguire le istruzioni.

Se il sito non è disponibile si

prega di attenersi alla seguente procedura:

1. Scaricare e installare

TOR-browser da questo link: https://www.torproject.org/download/dovvnload-easv.html.en

2. Dopo l'installazione

eseguire il browser e digitare l'indirizzo: http://vrympoqs5ra34nfo.onion/tutu6a.php? user_code***

3. Seguire le istruzioni sul

sito.

Перевод на русский:

ВНИМАНИЕ!

Мы зашифровали файлы

вирусом Crypt0L0cker

Ваши важные файлы

(также файлы на сетевых дисках, USB и т.д.): фото, видео, документы и пр. зашифрованы с помощью нашего вируса

Crypt0L0cker.

Единственный способ

вернуть файлы, это платить нам. Иначе файлы будут потеряны.

Знайте: Удаление

Crypt0L0cker не вернёт доступ к зашифрованным файлам.

Как мне вернуть файлы,

которые нужно оплатить

Для восстановления

файлов, откройте наш веб-сайт http://vrvmpoqs5ra34nfo.torvievv.pl/tutu6a.php7*** и следуйте инструкции.

Если сайт недоступен,

пожалуйста, выполните следующие действия:

1. Скачайте и установите

TOR-браузер по этой ссылке: https://www.torproject.org/download/dovvnload-easv.html.en

2. После установки,

запустите браузер и введите адрес: http://vrympoqs5ra34nfo.onion/tutu6a.php? user_code ***

3. Следуйте инструкциям на

сайте.

Обновление от 21 сентября

2018:

Расширение: .encrypted

URL: xxxx://2ymh2gnnbg6pgq2r.tigercity.pl

Tor-

URL: xxxx://gdzll7bykhnvtajj.onion

Записка: COMMENT_RESTAURER_DES_FICHIERS.txt

COMMENT_RESTAURER_DES_FICHIERS.html

➤ Содержание

текстовой записки:

==================================================================

!!! WE HAVE ENCRYPTED YOUR FILES WITH Crypt0L0cker !!!

==================================================================

Your important files (including

those on the network disks, USB, etc): photos,

videos, documents, etc.

were encrypted with our Crypt0L0cker. The only way to

get your files back is to pay

us. Otherwise, your files will be lost.

You have to pay us if you

want to recover your files.

In order to restore the files

open our website

http://2ymh2gnnbg6pgq2r.tigercity.pl/vcrriq.php?user_code=zs4zr&user_pass=4117

and follow the

instructions.

If the website is not available

please follow these steps:

1. Download and run TOR-

browser from this link: https://www.torproject.org/download/download-easy.html.en

2. After installation run the

browser and enter the address: http://gdzll7bykhnvtajj.onion/vcrriq.php?user_code=zs4zr&user_pass=4117

3. Follow the instructions on

the website.

==================================================================

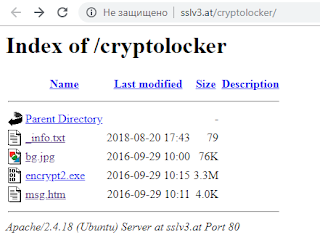

Обновление от 23 мая 2019:

Пост в Твиттере

>>

Расширение: .encrypted

Записка: wichtige information zum

wiederherstellen der daten.htm

Результаты анализов: VT

URL: xxxx://sslv3.at/ - редирект на

https://www.youtube.com/watch?v=ApfohIra5LA&feature=youtu.be

URL картинки:

xxxx://sslv3.at/cryptolocker/bg.jpg

URL записки: http://sslv3.at/cryptolocker/msg.htm

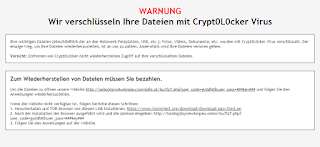

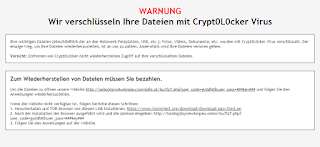

➤ Содержание записки (на немецком языке):

WARNUNG

Wir verschlüsseln Ihre

Dateien mit Crypt0L0cker Virus

Ihre wichtigen Dateien

(einschließlich der an den Netzwerk-Festplatten, USB, etc.): Fotos, Videos, Dokumente, etc. wurden mit Crypt0L0cker Virus

verschlüsselt. Der einzige Weg, um Ihre Dateien wiederherzustellen, ist an uns zu zahlen. Andernfalls wird Ihre Dateien verloren

gehen.

Vorsicht: Entfernen von

Crypt0L0cker nicht wiederherstellen Zugriff auf Ihre verschlüsselten Dateien.

Zum Wiederherstellen von

Dateien müssen Sie bezahlen.

Um die Dateien zu öffnen

unsere Website http://anbqjdoyw6wkmpeu.tormidle.at/isu7lz7.php?user_code=gyddh0&user_pass=###key### und folgen Sie den Anweisungen

wiederherzustellen.

Wenn die Website nicht

verfügbar ist, folgen Sie bitte diesen Schritten:

1. Herunterladen und TOR-

Browser von diesem Link installieren: https://www.torproject.org/download/download-easy.html.en

2. Nach der Installation der

Browser ausgeführt wird und die Adresse eingeben: http://banbqjdoyw6wkmpeu.onion/isu7lz7.php?

user_code=gyddh0&user_pass=###key###

3. Folgen Sie den

Anweisungen auf der Website.

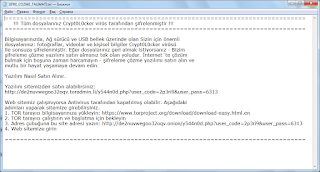

Обновление от 27 мая 2019:

Пост на форуме >>

Расширение: .encrypted

Записка (на турецком языке):

SIFRE_COZME_TALIMATI.txt

➤ Содержание

записки:

==========================================================================

!!!

Tüm dosyalarınız Crypt0L0cker virüs tarafından şifrelenmiştir !!!

==========================================================================

Bilgisayarınızda, Ağ sürücü ve

USB bellek üzerinde olan Sizin için önemli

dosyalarınız: fotoğraflar,

videolar ve kişisel bilgiler Crypt0L0cker virüsü

ile sonsuza şifrelenmiştir.

Eğer dosyalarınız geri almak istiyorsanız - Bizim

şifreleme çözme yazılımı

satın almanız tek olan yoludur. İnternet´te çözüm

bulmak için boşuna zaman

harcamayın - şifreleme çözme yazılımı satın alın ve

mutlu bir hayat yaşamaya

devam edin.

Yazılım Nasıl Satın

Alınır.

Yazılım sitemizden satın

alabilirsiniz:

http://de2nuvwegoo32oqv.toradmin.li/y544n0d.php?user_code=2p3ri9&user_pass=6313

Web sitemiz çalışmıyorsa

Antivirus tarafından kapatılmış olabilir. Aşağıdaki

adımları yaparak sitemize

girebilirsiniz.

1. TOR tarayıcı bilgisayarınıza

yükleyin: https://www.torproject.org/download/download-easy.html.en

2. TOR tarayıcı çalıştırın ve

başlatma için bekleyin

3. Adres çubuğuna bu site

adresi yazın: http://de2nuvwegoo32oqv.onion/y544n0d.php?user_code=2p3ri9&user_pass=6313

4. Web sitemize

girin

==========================================================================

=== БЛОК

ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Файлы, зашифрованные некоторыми вариантами TorrentLocker, могут быть дешифрованы!

Компания Dr.Web расшифрует после атаки TorrentLocker, Crypt0L0cker и др.

Что нужно сделать, чтобы дешифровать файлы?

- составить запрос на пробную дешифровку (бесплатно) - на русском или на

английском языках.

- приложить к запросу записку о выкупе и несколько зашифрованных файлов (doc, docx, jpg, png, pdf);

- терпеливо подождать несколько дней, пока вам не сообщат о результате в вашем тикете.

Файлы, зашифрованные некоторыми вариантами TorrentLocker, могут быть дешифрованы!

Компания Dr.Web расшифрует после атаки TorrentLocker, Crypt0L0cker и др.

Что нужно сделать, чтобы дешифровать файлы?

- составить запрос на пробную дешифровку (бесплатно) - на русском или на

английском языках.

- приложить к запросу записку о выкупе и несколько зашифрованных файлов (doc, docx, jpg, png, pdf);

- терпеливо подождать несколько дней, пока вам не сообщат о результате в вашем тикете.

Read to links:

Message

ID Ransomware (ID as Crypt0L0cker)

Topic of Support, Topic of Support

*

Read to links:

Message

ID Ransomware (ID as Crypt0L0cker)

Topic of Support, Topic of Support

*

Thanks:

Michael Gillespie, Lawrence Abrams

Andrew Ivanov (author)

to the victims who sent the samples

Thanks:

Michael Gillespie, Lawrence Abrams

Andrew Ivanov (author)

to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles.