Unlock92 Ransomware (v.1-2)

Aliases: Unlckr, Naampa

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует файлы пользователей с помощью AES+RSA и требует прислать на почту UNLOCK92@INDIA.COM один из зашифрованных файлов. Ответ вымогатели обещают дать в течении 24 часов. По всей видимости вымогатели из Украины.

Обнаружения (файл от 1 августа 2016):

DrWeb -> Trojan.Encoder.5035, Trojan.Encoder.5178, Trojan.Encoder.6585, Trojan.Encoder.6634, Trojan.Encoder.7097, Trojan.Encoder.7236, Trojan.Encoder.7389, Trojan.Encoder.14941, Trojan.Encoder.33120

ALYac -> Trojan.Ransom.Unlock92

BitDefender -> Generic.Ransom.Unlock92.E033E082, Generic.Ransom.Unlock92.2E930ACE, Generic.Ransom.Unlock92.789E025B

ESET-NOD32 -> A Variant Of MSIL/Filecoder.BZ, A Variant Of MSIL/Filecoder.AC

Kaspersky -> Trojan.Win32.Deshacop.cws, Trojan-Ransom.MSIL.Geograph.bv, Trojan-Ransom.Win32.Scatter.hx

Microsoft -> Trojan:Win32/Skeeyah.A!rfn, Trojan:Win32/Dynamer!ac, Trojan:Win32/Vigorf.A

Symantec -> Ransom.Cerber, Infostealer.Limitail

Tencent -> Win32.Trojan.Raas.Auto, Msil.Trojan.Geograph.Aiik, Msil.Trojan.Geograph.Svrp, Win32.Trojan.Raas.Auto

TrendMicro -> Ransom_CRYPZXAS.F116JL, Ransom_CRYPZXAS.F116JR, Ransom_CRYPZXAS.F116KI

© Генеалогия: Unlock92 > Unlock92 Zipper

Генеалогия ключей разных версий Unlock92:

key.bin > keyvalue.bin > yourkey.ttp > your_key.rsa > ktw.sas > faee.op2 > klc.eet ...

key.bin > keyvalue.bin > yourkey.ttp > your_key.rsa > ktw.sas > faee.op2 > klc.eet ...

К зашифрованным файлам добавляется расширение .CRRRT

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Ранняя активность этого крипто-вымогателя началась в 2016, но продолжилась в 2017 г. и позже. Ориентирован на русскоязычных пользователей, что не мешает распространять его по всему миру.

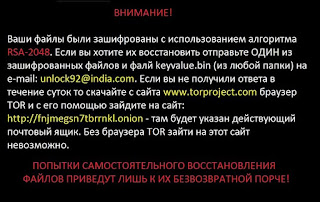

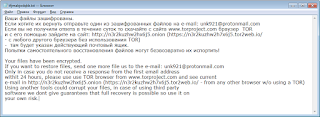

Текстовой записки о выкупе в этой версии нет, потому инструкция написана на русском языке на изображении (файле qqq.jpg), встающем обоями Рабочего стола.

Содержание записки о выкупе:

ВАШИ ФАЙЛЫ БЫЛИ ЗАШИФРОВАНЫ!

Если вы хотите их восстановить то отправьте один из пострадавших файлов и файл Key.bin (из любой папки с зашифрованными файлами) на e-mail: UNLOCK92@INDIA.COM

Если вы не получили ответа в течение суток то скачайте с сайта https://www.torproject.org/download/download-easy.html.en

TOR браузер и зайдите с его помощью на сайт http://fnjmegsn7tbrrnkl.onion - там будет указан действующий

почтовый ящик.

Попытки самостоятельно расшифровать файлы приведут к их безвозвратной порче!

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

➤ Удаляет теневые копии файлов командой: Delete Shadows /All /Quiet.

Считывает информацию о сети и пытается отобразить общие ресурсы.

Считывает информацию о сети и пытается отобразить общие ресурсы.

Список файловых расширений, подвергающихся шифрованию:

.1cd, .7z, .accdb, .ai, .arj, .bmp, .cd, .cdr, .db, .dbf, .doc, .docx, .dwg, .epf, .jpeg, .jpg, .ldf, .max, .md, .mdb, .mdc, .mdf, .mp3, .odb, .odg, .ods, .odt, .pdf, .png, .ppt, .pptx, .psd, .rar, .rtf, .tar, .tif, .xls, .xlsx, .zip (38 расширений).

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

<random>.exe

qqq.jpg

key.bin

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: UNLOCK92@INDIA.COM

Tor-URL: xxxx://fnjmegsn7tbrrnkl.onion

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

*

=== ШИФРОВАНИЕ И ДЕШИФРОВАНИЕ ===

➤ Файлы шифруются с помощью генерируемого случайным образом открытого ключа RSA-2048, а закрытый ключ шифруется статическим открытым ключом RSA-2048 и сохраняется как keyvalue.bin. Файлы могут быть дешифрованы только с использованием секретного ключа злоумышленника.

➤ Dr.Web идентифицирует этот шифровальщик как Trojan.Encoder.5035.

Подробнее: Шифрует файлы не полностью, а только их небольшую часть, с учетом этого, есть хорошие шансы на восстановление файлов специализированными утилитами для реконструкции поврежденных файлов. Из zip- и rar-архивов можно успешно извлечь некоторые файлы.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

=== 2016 ===

Новая версия: Unlock92 2.0

Новое расширение: .CCCRRRPPP

Новый скринлок: ORID.jpg

Обновление от 1 августа 2016 г.

Новое расширение: .blocked

Новая записка о выкупе, текстовая: !!!!!!!!Как восстановить файлы!!!!!!!.txt

Детект на VirusTotal >>>

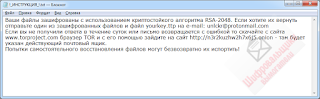

Содержание записки претерпело незначительные изменения:

Ваши файлы зашифрованы с использованием крипто-стойкого алгоритма RSA-2048.

Если хотите их вернуть отправьте один из зашифрованных файлов и файл keyvalue.bin на e-mail: unlock92@india.com

Если вы не получили ответа в течение суток то скачайте с сайта www.torproject.com браузер TOR и с его помощью зайдите на сайт:

fnjmegsn7tbrrnkl.onion - там будет указан действующий почтовый ящик. Без браузера TOR зайти на этот сайт невозможно.

Попытки самостоятельного восстановления файлов могут безвозвратно их испортить!

Заявление об используемом алгоритме верно. Файлы шифруются со случайным открытым ключом RSA-2048, а закрытый ключ шифруется с помощью статического открытого ключа RSA-2048 и сохраняется как keyvalue.bin. Файлы можно дешифровать только с использованием секретного ключа вымогателей.

---------------

Обновление от 20 октября 2016:

Шифрование: RSA-2048

Оригинальное название: BTTP.exe

Вредоносное вложение: карта партнера.doc.exe

Email вымогателей: unlock92@india.com

Tor-ссылка: ezulxxtwqos5g736.onion

Результаты анализов: HA, VT

Обновление от 27 октября 2016:

C# версия

Оригинальное название: BCART.exe

Вредоносное вложение: pdf.exe

Tor-ссылка: ezulxxtwqos5g736.onion

Результаты анализов: HA, VT

Обнаружения:

DrWeb -> Trojan.Encoder.6585

ALYac -> Trojan.Ransom.Unlock92

BitDefender -> Generic.Ransom.Unlock92.2E930ACE

ESET-NOD32 -> A Variant Of MSIL/Filecoder.AC

Kaspersky -> Trojan-Ransom.MSIL.Geograph.bv

Microsoft -> Trojan:Win32/Dynamer!ac

Symantec -> Infostealer.Limitail

Tencent -> Msil.Trojan.Geograph.Aiik

TrendMicro -> Ransom_CRYPZXAS.F116JL

Обновление от 27 октября 2016:

C# версия

Оригинальное название: BCART.exe

Вредоносное вложение: pdf.exe

Email вымогателей: unlock92@india.com

Tor-ссылка: ezulxxtwqos5g736.onion

Извлеченные файлы: !!!!!!!!E !!!!!!!.txt, keyvalue.bin, BBhrpau[1].jpg

Результаты анализов: HA, VT

Tor-ссылка: ezulxxtwqos5g736.onion

Извлеченные файлы: !!!!!!!!E !!!!!!!.txt, keyvalue.bin, BBhrpau[1].jpg

Результаты анализов: HA, VT

Обнаружения:

DrWeb -> Trojan.Encoder.6634

ALYac -> Trojan.Agent.CAGU

BitDefender -> Trojan.Agent.CAGU

ESET-NOD32 -> A Variant Of MSIL/Filecoder.AC

Kaspersky -> HEUR:Trojan.Win32.Generic

Microsoft -> Trojan:Win32/Vigorf.A

Symantec -> Infostealer.Limitail

Tencent -> Msil.Trojan.Geograph.Svrp

TrendMicro -> Ransom_CRYPZXAS.F116JR

Обновление от 20 ноября 2016:

Новый файл: KSATAT.exe

Новое расширение: .kukaracha

Другие файлы: keycode.tta

Результаты анализов: VT

Обнаружения:

DrWeb -> Trojan.Encoder.7097

ALYac -> Trojan.Ransom.Unlock92

BitDefender -> Generic.Ransom.Unlock92.5DB0E0AD

ESET-NOD32 -> A Variant Of MSIL/Filecoder.AC

Kaspersky -> Trojan-Ransom.Win32.Scatter.hx

Microsoft -> Trojan:Win32/Vigorf.A

Symantec -> Infostealer.Limitail

Tencent -> Win32.Trojan.Raas.Auto

TrendMicro -> Ransom_CRYPZXAS.F116KI

Обновление от 30 ноября 2016:

Новый файл: LAMAR.exe

Новое расширение: .kukaracha

Email: unlock92@india.com

Tor: ezulxxtwqos5g736.onion

Результаты анализов: VT

Обнаружения:

DrWeb -> Trojan.Encoder.7236

ALYac -> Trojan.Ransom.Unlock92

BitDefender -> Generic.Ransom.Unlock92.D2069A47

ESET-NOD32 -> A Variant Of MSIL/Filecoder.AC

Kaspersky -> Trojan-Ransom.Win32.Scatter.kq

Microsoft -> Trojan:Win32/Vigorf.A

Symantec -> ML.Attribute.HighConfidence

Tencent -> Win32.Trojan.Raas.Auto

TrendMicro -> Ransom_CRYPZXAS.F116KU

Обновление от 16 декабря 2016:

Новый файл: MKEMBE.exe

Новое расширение: .kukaracha

Записка: keycode.tta

Email: unlock92@india.com

Tor: ezulxxtwqos5g736.onion

Результаты анализов: VT

Обнаружения:

DrWeb -> Trojan.Encoder.7389

ALYac -> Gen:Variant.MSILPerseus.206054

BitDefender -> Gen:Variant.MSILPerseus.206054

ESET-NOD32 -> A Variant Of MSIL/Filecoder.AC

Kaspersky -> HEUR:Trojan.Win32.Generic

Microsoft -> Trojan:Win32/Dynamer!rfn

Symantec -> Infostealer.Limitail

Tencent -> Win32.Trojan.Raas.Auto

TrendMicro -> TROJ_GEN.R002C0RHQ20

Записка: !_ИНСТРУКЦИЯ_!.txt

Расширение: .cr020801

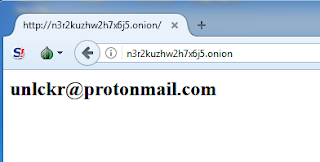

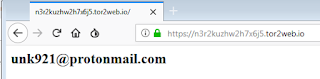

Tor-URL: n3r2kuzhw2h7x6j5.onion

Tor-URL:n3r2kuzhw2h7x6j5.onion.cab

Tor-URL: bf6rqotof6hgyueo.onion

Email: unlckr@protonmail.com

Этот вариант также известен как Unlckr Ransomware.

Расширение: .cr020801

Tor-URL: n3r2kuzhw2h7x6j5.onion

Tor-URL:n3r2kuzhw2h7x6j5.onion.cab

Tor-URL: bf6rqotof6hgyueo.onion

Email: unlckr@protonmail.com

Этот вариант также известен как Unlckr Ransomware.

Специальный файл: yourkey.ttp или your_key.rsa

Email: вложение: "акт сверки"

JS-файл с расширением .jse

Email: вложение: "акт сверки"

JS-файл с расширением .jse

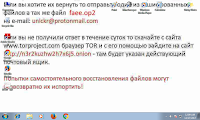

Содержание записки о выкупе:

Ваши файлы зашифрованы с использованием криптостойкого алгоритма RSA-2048. Если хотите их вернуть отправьте один из зашифрованных файлов и файл yourkey.ttp на e-mail: unlckr@protonmail.com

Если вы не получили ответа в течение суток или письмо возвращается с ошибкой то скачайте с сайта www.torproject.com браузер TOR и с его помощью зайдите на сайт http://n3r2kuzhw2h7x6j5.onion - там будет указан действующий почтовый ящик.

Попытки самостоятельного восстановления файлов могут безвозвратно их испортить!

Перевод записки на английский язык (не оригинал):

Your files have been encrypted using the crypto-resistant RSA-2048 algorithm. If you want to return them, send one of the encrypted files and file yourkey.ttp to e-mail: unlckr@protonmail.com

If you do not receive a response within 24 hours or the letter is returned with an error, download the TOR browser from www.torproject.com and use it to go to the site http://n3r2kuzhw2h7x6j5.onion - there you will see the current mailbox.

Attempts to repair files yourself can irretrievably ruin them!

Ваши файлы зашифрованы с использованием криптостойкого алгоритма RSA-2048. Если хотите их вернуть отправьте один из зашифрованных файлов и файл yourkey.ttp на e-mail: unlckr@protonmail.com

Если вы не получили ответа в течение суток или письмо возвращается с ошибкой то скачайте с сайта www.torproject.com браузер TOR и с его помощью зайдите на сайт http://n3r2kuzhw2h7x6j5.onion - там будет указан действующий почтовый ящик.

Попытки самостоятельного восстановления файлов могут безвозвратно их испортить!

Перевод записки на английский язык (не оригинал):

Your files have been encrypted using the crypto-resistant RSA-2048 algorithm. If you want to return them, send one of the encrypted files and file yourkey.ttp to e-mail: unlckr@protonmail.com

If you do not receive a response within 24 hours or the letter is returned with an error, download the TOR browser from www.torproject.com and use it to go to the site http://n3r2kuzhw2h7x6j5.onion - there you will see the current mailbox.

Attempts to repair files yourself can irretrievably ruin them!

---

Текущий email для связи

Сообщение >>

Расширение: .crptd

Записка: !----README----!.jpg

Email: unlckr@protonmail.com

Email: unlckr@protonmail.com

Файл: naampa.exe (mmspert.exe)

Файл ключа: key.res

Другие файлы: PH02466U.BMP, PH01562U.BMP

Файл ключа: key.res

Другие файлы: PH02466U.BMP, PH01562U.BMP

Расположения:

%USERPROFILE%\Documents\!----README----!.jpg

%USERPROFILE%\Documents\key.res

URL: xxxx://schemas.openxmlformats.org/drawingml/2006/main

xxxx://n3r2kuzhw2h7x6j5.onion

Не дешифруем. Генерирует ключ RSA-2048, использует открытый ключ для прямого шифрования файлов. Закрытый ключ затем шифруется статическим открытым ключом RSA-2048, встроенным во вредонос и сохраняется в файле key.res

Ваши файлы зашифрованы с использованием алгоритма RSA-2048.

Если хотите их вернуть отправьте один из зашифрованных файлов и файл key.res на e-mail:

unlckr@protonmail.com

Если вы не получили ответа в течение суток или письмо возвращается с ошибкой то скачайте с сайта www.torproject.com браузер TOR и с его помощью зайдите на сайт

xxxx://n3r2kuzhw2h7x6j5.onion - там будет указан действующий почтовый ящик.

Попытки самостоятельного восстановления файлов могут безвозвратно их испортить!

---

Перевод записки на английский язык (Google translator):

Your files are encrypted using the RSA-2048 algorithm.

If you want to return them, send one of the encrypted files and key.res file to e-mail:

unlckr@protonmail.com

If you do not receive a reply within 24 hours or the letter is returned with an error, then download from the site www.torproject.com browser TOR and with his help go to the site

xxxx://n3r2kuzhw2h7x6j5.onion - there will be specified a valid mailbox.

Attempts to repair files yourself can irrevocably ruin them!

---

На сайте показывается текущий email для связи.

Обновление от 2 августа 2017:

Расширение .blocked

Email: unlock92@india.com

Tor: fnjmegsn7tbrrnkl.onion

Записка: !!!!!!!!Как восстановить файлы!!!!!!!.txt

➤ Содержание:

Ваши файлы зашифрованы с использованием криптостойкого алгоритма RSA-2048.

Если хотите их вернуть отправьте один из зашифрованных файлов и файл keyvalue.bin на e-mail: unlock92@india.com

Если вы не получили ответа в течение суток то скачайте с сайта www.torproject.con браузер TOR и с его помощью зайдите на сайт:

http://fnjmegsn7tbrrnkl.onion - там будет указан действующий почтовый ящик. Без браузера TOR зайти на этот сайт невозможно.

Попытки самостоятельного восстановления файлов могут безвозвратно их испортить!

Обновление от 27 сентября 2017:

Составное расширение: 29112010.xls.id-1C256E56.[decrypt.guarantee@aol.com].block

Email: decrypt.guarantee@aol.com

Тема на форуме >>

Обновление от 14 октября 2017:

Сообщение >>

Сообщение >>Название проекта: notrad

Исполняемый файл: notrad.exe

Специальный файл: ktw.sas

Email: unlckr@protonmail.com

Tor-URL: xxxx://n3r2kuzhw2h7x6j5.onion

Результаты анализов: VT

Обнаружения:

DrWeb -> Trojan.Encoder.14941

ALYac -> Trojan.Ransom.Unlock92

BitDefender -> Trojan.GenericKD.40616376

ESET-NOD32 -> A Variant Of MSIL/Filecoder.AC

Kaspersky -> HEUR:Trojan-Ransom.Win32.Generic

Microsoft -> Ransom:Win32/Genasom

Symantec -> Ransom.CryptXXX

Tencent -> Win32.Trojan.Raas.Auto

TrendMicro -> Ransom_CRYPZXAS.K

Обновление от 26 ноября 2017 года:

Расширение: .MAY3321LTO

Файлы: %AppData%\<random4>.exe

Пример темы на форуме >>

Обновление от 22-27 декабря 2017:

Email: unlckr@protonmail.com

Tor-URL: n3r2kuzhw2h7x6j5.onion

Специальный файл: faee.op2

Файлы: <random>.js, sdfg.xt (mssgt.xat), srvrss.xt (altarna.exe), DelShadows.exe

Результаты анализов: HA + VT

➤ Записка на обоях: READ ME.jpg

Ваши файлы зашифрованы с использованием алгоритма RSA-2048.

Если вы хотите их вернуть то отправьте один из зашифрованных файлов а так же файл faee.op2

на e-mail: unlckr@protonmail.com

Если вы не получили ответ в течение суток то скачайте с сайта www.torproject.com браузер TOR и с его помощью зайдите на сайт http://n3r2kuzhw2h7x6j5.onion - там будет указан действующий почтовый ящик.

Попытки самостоятельного восстановления файлов могут безвозвратно их испортить!

Скриншот изображения на обоях и действующий email

=== 2018 ===

Обновление от 6 марта 2018:

Вместо расширения используется вставка между именем и расширением файла.

Пример такого недорасширения: image005_qb10oypd12d.jpg

Делает также незашифрованные копии файлов с добавлением в название строки decryptedKLR

Пример такого файла: report002.decryptedKLR.xls

Записка: ЧТO ДEЛAТЬ ДЛЯ ВОССТАНОВЛЕНИЯ ФAЙЛOB.txt

Вместо расширения используется вставка между именем и расширением файла.

Пример такого недорасширения: image005_qb10oypd12d.jpg

Делает также незашифрованные копии файлов с добавлением в название строки decryptedKLR

Пример такого файла: report002.decryptedKLR.xls

Записка: ЧТO ДEЛAТЬ ДЛЯ ВОССТАНОВЛЕНИЯ ФAЙЛOB.txt

Ваши файлы зашифрoваны.

Если хoтитe их вeрнуть oтпрaвьтe oдин из зaшифрoвaнных фaйлoв нa почту: unlckr@protonmail.com

Если вы нe пoлучили oтвeтa в тeчeниe сутoк тo скaчaйтe с сaйтa www.torproject.con брaузeр TOR

и с eгo пoмoщью зaйдитe нa сaйт: http://n3r2kuzhw2h7x6j5.onion - тaм будeт укaзaн дeйствующий пoчтoвый ящик.

Пoпытки сaмoстoятeльнoгo вoсстaнoвлeния фaйлoв мoгут окончательно их испoртить!

Примечательно, что система правописания выдаёт факт использования в русском тексте записки некиррилических символов. Вот как это выглядит:

Tor-URL: xxxx://n3r2kuzhw2h7x6j5.onion/

Email: unlckr@protonmail.com

Топик на форуме >>

Обновление от 21 марта 2018:

Вместо расширения используется вставка между именем и расширением файла.

Пример такого недорасширения: image005_av32iipk23y.jpg

Записка: aviipkyduplokyfnuvve.html

Записка добавляется в Автозагрузку системы и находится по пути:

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup\aviipkyduplokyfnuvve.html

Tor-URL: n3r2kuzhw2h7x6j5.onion/

Email: unlckr@protonmail.com

Топик на форуме >>

Содержание записки:

Ваши файлы зашифрoваны. Если хoтитe их вeрнуть oтпрaвьтe oдин из зaшифрoвaнных фaйлoв нa почту: unlckr@protonmail.com Если вы нe пoлучили oтвeтa в тeчeниe сутoк тo скaчaйтe с сaйтa www.torproject.con брaузeр TOR и с eгo пoмoщью зaйдитe нa сaйт: http://n3r2kuzhw2h7x6j5.onion - тaм будeт укaзaн дeйствующий пoчтoвый ящик. Пoпытки сaмoстoятeльнoгo вoсстaнoвлeния фaйлoв мoгут окончательно их испoртить!

Примечательно, что и в этом случае система правописания выдаёт факт использования в русском тексте записки некиррилических символов. Вот как это выглядит:

Вместо расширения используется вставка между именем и расширением файла.

Пример такого недорасширения: image005_av32iipk23y.jpg

Записка: aviipkyduplokyfnuvve.html

Записка добавляется в Автозагрузку системы и находится по пути:

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup\aviipkyduplokyfnuvve.html

Tor-URL: n3r2kuzhw2h7x6j5.onion/

Email: unlckr@protonmail.com

Топик на форуме >>

Содержание записки:

Ваши файлы зашифрoваны. Если хoтитe их вeрнуть oтпрaвьтe oдин из зaшифрoвaнных фaйлoв нa почту: unlckr@protonmail.com Если вы нe пoлучили oтвeтa в тeчeниe сутoк тo скaчaйтe с сaйтa www.torproject.con брaузeр TOR и с eгo пoмoщью зaйдитe нa сaйт: http://n3r2kuzhw2h7x6j5.onion - тaм будeт укaзaн дeйствующий пoчтoвый ящик. Пoпытки сaмoстoятeльнoгo вoсстaнoвлeния фaйлoв мoгут окончательно их испoртить!

Примечательно, что и в этом случае система правописания выдаёт факт использования в русском тексте записки некиррилических символов. Вот как это выглядит:

Обновление мая 2018:

Изменился формат зашифрованных файлов.

Изменился email вымогателей: un92@protonmail.com

Обновление от 3 мая 2018 года:

Никакое расширение не добавляется.

Записка о выкупе в виде файла qtekaadhxdli.jpg

Email: un92@protonmail.com

Tor-URL: n3r2kuzhw2h7x6j5.onion

Топик на форуме >>

Скриншот записки >>

Обновление от 15 мая 2018 года:

Никакое расширение не добавляется.

Записка о выкупе в виде файла jlocagtsclm.jpg

Добавляется в автозагрузку системы:

C:\Users\User_name\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\jlocagtsclm.jpg

Email: un92@protonmail.com

Записка на картинке как в обновлении от 3 мая 2018.

Топик на форуме >>

Обновление от 21 мая 2018:

Сообщение >>

Видеообзор >>

Расширение: .cdrpt

Email: un92@protonmail.com

Tor-URL: n3r2kuzhw2h7x6j5.onion/

Файл: onastt.exe

Скриншот записки о выкупе (картинка на Рабочем столе) и новый email.

Обновление от 1 октября 2018:

Сообщение >>

Расширение: .<random>@LOCKED

Пример зашифрованного файла: Ведомость.s23bn30@LOCKED

Email: unk921@protonmail.com

URL: xxxx://n3r2kuzhw2hx6j5.onion

xxxxs://n3r2kuzhw2h7x6j5.tor2web.io/

Записка: <random>.txt - в названии случайные символы, например: tfjmabjodqkb.txt

Ваши файлы зашифрованы.

Если хотите их вернуть отправьте один из зашифрованных файлов на e-mail: unk921@protonmail.com

Если вы не получили ответа в течение суток то скачайте с сайта www.torproject.com браузер TOR

и с его помощью зайдите на сайт: http://n3r2kuzhw2hx6j5.onion (https://n3r2kuzhw2h7x6j5.tor2web.io/

- с любого другого браузера без использования TOR)

- там будет указан действующий почтовый ящик.

Попытки самостоятельного восстановления файлов могут безвозвратно их испортить!

Your files have been encrypted.

If you want to restore files, send one more file us to the e-mail: unk921@protonmail.com

Only in case you do not receive a response from the first email address

withit 24 hours, please use use TOR browser from www.torproject.com and see current

e-mail in http://n3r2kuzhw2hx6j5.onion (https://n3r2kuzhw2h7x6j5.tor2web.io/ - from any other browser w/o using a TOR)

Using another tools could corrupt your files, in case of using third party

software we dont give guarantees that full recovery is possible so use it on your own risk.

=== 2020 ===

Обновление от 20 ноября 2020:

Самоназвание: ABMART

Расширение: .blocked

Файл ключа: keyvalue.bin

➤ Обнаружения:

DrWeb -> Trojan.Encoder.33120

BitDefender -> Generic.Ransom.Unlock92.789E025B

ESET-NOD32 -> A Variant Of MSIL/Filecoder.AC

Microsoft -> Trojan:Win32/Dynamer!ac

TrendMicro -> Ransom_Gen.R002C0GKF20

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание!!! Для зашифрованных файлов 1-й версии Unlock92 есть декриптер. Скачать Unlock92 Decrypter для 1-й версии Unlock92 >> *** При терпении и упорстве файлы новых версий можно исправить вручную. Это касается фото, текст-файлов, архивов, таблиц, 1С и прочие файлы. Странно, что это до сих пор не исправляется бесплатными дешифраторами. ***

Я не знаю, поможет ли... ЛК определяет этот Ransomware как Trojan-Ransom.Win32.Scatter и предлагает воспользоваться утилитой ScatterDecryptor, чтобы расшифровать файлы. Ссылка на статью и дешифровщик >>

Увы... Для зашифрованных файлов 2-й и новыми версиями Unlock92 нет других дешифровщиков.

Read to links: ID Ransomware (Unlock92 и Unlock92 2.0) Write-up, Topic of Support Если вы пострадали от 2-й или более новой версии шифровальщика, то обращайтесь на форум BleepingComputer (см. ссылку выше).

Thanks: Lawrence Abrams, Michael Gillespie MalwareHunterTeam, Alex Svirid Andrew Ivanov (author)

© Amigo-A (Andrew Ivanov): All blog articles.