Xorist-CerBerSysLock Ransomware

CerberImposter Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью XOR, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: не указано. Фальш-имя: Cerber Ransomware. Это можно назвать CerberImposter. т.к. он выдает себя за Cerber Ransomware.

© Генеалогия: Xorist >> Xorist-CerBerSysLock

К зашифрованным файлам добавляется расширение .CerBerSysLocked0009881

Этот шифровальщик не только шифрует файлы, но и забивает нулями начало файлов, а небольшие файлы только переименовывает.

Активность этого крипто-вымогателя пришлась на середину августа 2017 г. и продолжилась в декабре. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

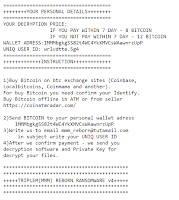

Записка с требованием выкупа называется: HOW TO DECRYPT FILES.txt

Записка, использованная в августе, не была предоставлена, потому для образца мы использовали запсику от 7 декбаря 2017. По сути они почти одинаковые.

Содержание записки о выкупе:

Problem with your Files ?

Don't worry! Your files are SAFE!

Files are Backed up by our Service!

***

Hi, I'am CERBER RANSOMWARE ;)

YOUR DOCUMENTS, PHOTOS, DATABASES AND OTHER IMPORTANT FILES HAVE BEEN ENCRYPTED!

The only way to decrypt your files is to receive the private key and decryption program.

Contact Email : TerraBytefiles@scryptmail.com

Subject PRIVATE-ID: CerBerSysLocked0009881

!!! ANY ATTEMPTS TO RESTORE YOUR FILES WITH THE THIRD-PARTY SOFTWARE WILL BE FATAL FOR YOUR FILES. !!!

!!! IF YOU ATTEMPT TO RECOVER YOUR DATA WITH OTHER SOFTWARE THE RANSOMWARE WILL SE THIS ACTION.!!!

!!! AND WILL GENERATE ANOTHER CODE ON THE FILES THAT WILL BE IMPOSSIBLE TO RECOVER THEM BACK.!!!

!!!!!PLEASE NE REZONABLE!!!!!

!!! AND FOLLOW THE INSTRUCTION BY CONTACTING THE EMAIL ADDRESS ABOVE. !!!

Перевод записки на русский язык:

Проблема с файлами?

Не волнуйтесь! Ваши файлы ЦЕЛЫ!

Файлы защищены нашим сервисом!

Привет, я CERBER RANSOMWARE;)

ВАШИ ДОКУМЕНТЫ, ФОТО, БАЗЫ ДАННЫХ И ДРУГИЕ ВАЖНЫЕ ФАЙЛЫ БЫЛИ ЗАШИФРОВАНЫ!

Единственный способ расшифровать ваши файлы - это получить секретный ключ и программу дешифрования.

Контактный email-адрес: TerraBytefiles@scryptmail.com

Тема письма PRIVATE-ID: CerBerSysLocked0009881

!!! ЛЮБЫЕ ПОПЫТКИ ВОССТАНОВЛЕНИЯ ВАШИХ ФАЙЛОВ С ПРОГРАММАМИ ТРЕТЬЕЙ СТОРОНЫ БУДУТ ФАТАЛЬНЫ ДЛЯ ВАШИХ ФАЙЛОВ. !!!

!!! ЕСЛИ ВЫ ПОПЫТАЕТЕСЬ ВОССТАНОВИТЬ ВАШИ ДАННЫЕ С ДРУГИМИ ПРОГРАММАМИ, RANSOMWARE ЗАМЕТИТ ЭТО ДЕЙСТВИЕ. !!!

!!! И СОЗДАСТ ДРУГОЙ КОД ДЛЯ ФАЙЛОВ, КОТОРЫЕ БУДЕТ НЕВОЗМОЖНО ВЕРНУТЬ НАЗАД. !!!

!!!!! ПОЖАЛУЙСТА, НЕ ПЕРЕДЕЛЫВАЙТЕ !!!!!

!!! И СЛЕДУЯ ИНСТРУКЦИИ НАПИШИТЕ НА EMAIL-АДРЕС ВЫШЕ. !!!

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, загрузчика Trickbot, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

asdofbuasdif.exe

<random>.exe

HOW TO DECRYPT FILES.txt

Расположения:

%APPDATA%\services\<random>.exe

\Desktop\ ->

\User_folders\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email-1: TerraBytefiles@scryptmail.comEmail-2: Cerber_RansomWare@qq.com

См. ниже результаты анализов.

Результаты анализов:

Hybrid Analysis - файл Trickbot >>

VirusTotal - файл Trickbot >>

VXvault.net на файл Trickbot >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 7 декабря 2017:

Записка: HOW TO DECRYPT FILES.txt

Расширение: .Cerber_RansomWare@qq.com

Email: TerraBytefiles@scryptmail.com, Cerber_RansomWare@qq.com

Записка: HOW TO DECRYPT FILES.txt

Содержание записки о выкупе:

Problem with your Files ?

Don't worry! Your files are SAFE!

Files are Backed up by our Service!

You need to buy Cerber Decryptor v5.0 updated 2017-November

Hi, I'am CERBER RANSOMWARE ;)

YOUR DOCUMENTS, PHOTOS, DATABASES AND OTHER IMPORTANT FILES HAVE BEEN ENCRYPTED!

The only way to decrypt your files is to receive the private key and decryption program.

Contact Email : TerraBytefiles@scryptmail.com

Subject PRIVATE-ID: CerBerSysLocked0009881

!!! ANY ATTEMPTS TO RESTORE YOUR FILES WITH THE THIRD-PARTY SOFTWARE WILL BE FATAL FOR YOUR FILES. !!!

!!! IF YOU ATTEMPT TO RECOVER YOUR DATA WITH OTHER SOFTWARE THE RANSOMWARE WILL SE THIS ACTION.!!!

!!! AND WILL GENERATE ANOTHER CODE ON THE FILES THAT WILL BE IMPOSSIBLE TO RECOVER THEM BACK.!!!

!!!!!PLEASE NE REZONABLE!!!!!

!!! AND FOLLOW THE INSTRUCTION BY CONTACTING THE EMAIL ADDRESS ABOVE. !!!

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links:

Tweet on Twitter + Tweet

ID Ransomware (ID as Xorist)

Write-up, Topic of Support

*

Read to links:

Tweet on Twitter + Tweet

ID Ransomware (ID as Xorist)

Write-up, Topic of Support

*

Внимание!

Для зашифрвоанных файлов есть дешифровщик.

Скачайте Emsisoft Decryptor for Xorist по ссылке >>

Внимание!

Для зашифрвоанных файлов есть дешифровщик.

Скачайте Emsisoft Decryptor for Xorist по ссылке >>

Thanks:

Michael Gillespie, S!Ri, Alex Svirid

Andrew Ivanov (article author)

***

Thanks:

Michael Gillespie, S!Ri, Alex Svirid

Andrew Ivanov (article author)

***

© Amigo-A (Andrew Ivanov): All blog articles.

Read to links: Tweet on Twitter ID Ransomware Write-up, Topic of Support *

Thanks: Karsten Hahn * * *