CryptConsole-2-2018 Ransomware

CryptConsole-3-2018-2021 Ransomware

sequre xzet xzer zizz helps szems desparo zeman

xser redbul heineken berr avira starbax

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные на серверах и ПК с помощью AES, а затем требует выкуп в 0.14 BTC, чтобы вернуть файлы. Оригинальное название: не указано. Написан на языке C# для платформы Microsoft .NET Framework.

Здесь описывается та же CryptConsole-2, которая шифрует файлы с добавлением приставки, а не расширения, но более новая, включая новые варианты. ---

Обнаружения:

ALYac -> Trojan.Ransom.CryptConsole

Avira (no cloud) -> TR/Dropper.MSIL.Gen

BitDefender -> Gen:Variant.Ransom.CryptConsole.4

DrWeb -> Trojan.Encoder.25180

ESET-NOD32 -> A Variant Of MSIL/Kryptik.QWC

Kaspersky -> HEUR:Trojan-Ransom.Win32.Generic

Malwarebytes -> Generic.Malware/Suspicious

Microsoft -> Ransom:Win32/Genasom

Rising -> Ransom.Generic!8.E315 (TFE:C:PyogrejDR6C)

Symantec -> Trojan.Gen.2

Tencent -> Win32.Trojan.Generic.Swkj

TrendMicro -> Ransom_SEQUR.THDBGAH

---

Файлы, зашифрованные 2-й версией, можно дешифровать! Ссылка внизу статьи - см. зелёный замок.

Файлы, зашифрованные 3-й версией, не дешифруются.

© Генеалогия: CryptConsole-1 > CryptConsole 2 > CryptConsole-2-2018 > CryptConsole-3

Изображение не принадлежит шифровальщику (это логотип статьи)

К зашифрованным файлам добавляется приставка, состоящая из email вымогателей и переведённого в hex имени файла. Т.е. имя файла переименовывается в hex и ставится после почты вымогателей. В результате чего получается нечто, состоящие из email вымогателей и набора букв и цифр.

Шаблон итогового зашифрованного файла можно записать как:

sequre@tuta.io_[hex] или sequre@tuta.io_[random_0-9A-Z]

или [ransom_email]_[0-9A-Z], как для всего семейства CryptConsole

Пример зашифрованного файла:

sequre@tuta.io_7654321757A6540747574612E696F5K123***

Активность этого крипто-вымогателя пришлась на вторую половину апреля 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру. На форума оказания помощи очень много пострадавших из России, Украины, других стран бывшего СССР.

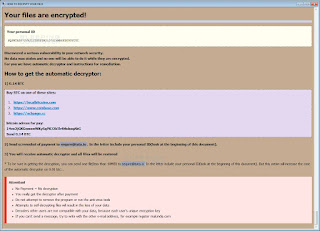

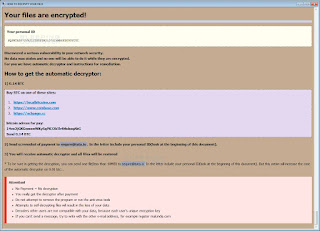

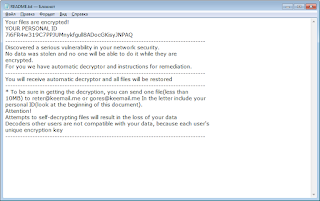

Записка с требованием выкупа называется: HOW DECRIPT FILES.hta

Содержание записки о выкупе:

Your files are encrypted!

Your personal ID

NQFWTAPP72VXJI2TKUFGN2107016WN0KDU9UYCUI

Discovered a serious vulnerability in your network security.

No data was stolen and no one will be able to do it while they are encrypted.

For you we have automatic decryptor and instructions for remediation.

How to get the automatic decryptor:

1) 0.14 BTC

Buy BTC on one of these sites:

1. https://localbitcoins.corn

2. https://www.coinbase.com

3. https://xchangetcc

bitcoin adress for pay:

14vo2jGKGemxwWKySqPKJ2kTh4MoboqAbG

Send 0.14 BTC

2) Send screenshot of payment to sequre@tuta.io . In the letter include your personal ID(look at the beginning of this document).

3) You will receive automatic decryptor and all files will be restored

* To be sure in getting the decryption, you can send one fie(iess than 10MB) to sequre@tuta.io In the letter ndude your personal ID(look at the beginning of this document). But ths action wi ncrease the cost of the automatic decryptor on 0.01 btc...

Attention!

• No Payment = No decryption

• You realy get the decryptor after payment

• Do not attempt to remove the program or run the anti-vrus tools

• Attempts to self-decrypting files will result in the loss of your data

• Decoders other users are not compatible wth your data, because each user's unique encryption key

• If you can't send a message, try to write with the other e-mail address, for example register mail.india.com

Перевод записки на русский язык:

Ваши файлы зашифрованы!

Ваш личный идентификатор

NQFWTAPP72VXJI2TKUFGN2107016WN0KDU9UYCUI

Обнаружена серьезная уязвимость в вашей сетевой безопасности.

Данные не украдены и никто не сможет это сделать, пока они зашифрованы.

Для вас у нас есть автоматический декриптор и инструкции по исправлению.

Как получить автоматический декриптор:

1) 0,14 BTC

Купите BTC на одном из этих сайтов:

1. https://localbitcoins.corn

2. https://www.coinbase.com

3. https://xchangetcc

биткоин-адрес для оплаты:

14vo2jGKGemxwWKySqPKJ2kTh4MoboqAbG

Пришли 0.14 BTC

2) Отправьте скриншот платежа на sequre@tuta.io. В письме укажите свой личный ID (смотрите начало этого документа).

3) Вы получите автоматический декриптор и все файлы будут восстановлены

* Чтобы убедиться в расшифровке, вы можете отправить один файл (до 10 МБ) на sequre@tuta.io. В письме укажите свой личный ID (смотрите начало этого документа). Бездействие будет увеличивать стоимость автоматического декриптора на 0,01 btc ...

Внимание!

• Нет оплаты = Нет расшифровки

• Вы действительно получите декриптор после оплаты

• Не пытайтесь удалить программу или запустить антивирусные инструменты

• Попытки самодешифрования файлов приведут к потере ваших данных

• Декодеры других пользователей несовместимы с вашими данными, поскольку каждый пользовательский ключ шифрования уникален

• Если вы не можете отправить сообщение, попробуйте написать с другого email-адреса, для примера, регистрируйтесь на mail.india.com

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Открытый Мьютекс: ShimCacheMutex

➤ Примечательно, что этот образец расшифровывает зашифрованный исходный код Ransomware, компилирует его в память и вызывает ENTRYPOINT скомпилированной сборки. Это делается для предотвращения обнаружения дроппера антивирусными программами.

Подробнее в статье Лоуренса Абрамса.

➤ Шифрование может перезапускаться и срабатывать несколько раз с разными ключами. Нужно просмотреть и собрать все записки README.hta, т.к. там могут быть разные ID жертвы.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

smsss.exe

HOW DECRIPT FILES.hta

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: sequre@tuta.io

BTC: 14vo2jGKGemxwWKySqPKJ2kTh4MoboqAbG

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

ᕒ ANY.RUN анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

Степень распространённости: высокая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

CryptConsole-1 Ransomware - январь 2017

CryptConsole-2 Ransomware - февраль - март 2017 - по апрель 2018

CryptConsole-2-2018 - новые версии с апреля 2018 и далее

CryptConsole-3 - новые версии с 19-20 июня 2018

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 22 апреля 2018:

CryptConsole-Xzet Ransomware

К файлам спереди добавляется xzet@tutanota.com_

🎥 Видеообзор от GrujaRS >>

Пост в Твиттере >>

Имя файла переименовывается в hex и ставится после почты вымогателей.

Пример зашифрованного файла: xzet@tutanota.com_736D7373732E657865***

Записка о выкупе: HOW DECRIPT FILES.hta

Email: xzet@tutanota.com

BTC: 171WytZSEVCCW1QcK1SWaGq2kZWbhy3dF2

Сумма выкупа: 0.112 BTC

Файл: smsss.exe

Результаты анализов: VT + VB + HA

Обновление от 30 апреля 2018:

CryptConsole-Xzer Ransomware

К файлам спереди добавляется .xzer@tutanota.com_

Записка о выкупе: HOW DECRIPT FILES.hta

Email: xzer@tutanota.com

BTC: 12hvCB5iC534V9oBgQTpXF5VmzguaMAzCM

Сумма выкупа: 1000 USD в BTC

Результаты анализов: VT

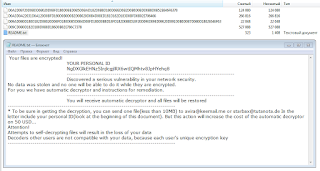

Содержание записки о выкупе:

Your files are encrypted!

Your personal ID

5MQ8LNVQBIIO7DODXK85SW5C1SE2QH1QFO525YEO

Discovered a serious vulnerability in your network security.

No data was stolen and no one will be able to do it while they are encrypted.

For you we have automatic decryptor and instructions for remediation.

How to get the automatic decryptor:

1) 1000 USD

Buy BTC on one of these sites:

https://localbitcoins.com

https://www.coinbase.com

https://xchange.cc

bitcoin adress for pay:

12hvCB5iC534V9oBgQTpXF5VmzguaMAzCM

Send 1000 USD

2) Send screenshot of payment toxzer@tutanota.com. In the letter include your personal ID(look at the beginning of this document).

3) You will receive automatic decryptor and all files will be restored

* To be sure in getting the decryption, you can send one file(less than 10MB) to xzer@tutanota.com In the letter include your personal ID(look at the beginning of this document). But this action will increase the cost of the automatic decryptor on 100 USD...

Attention!

No Payment = No decryption

You really get the decryptor after payment

Do not attempt to remove the program or run the anti-virus tools

Attempts to self-decrypting files will result in the loss of your data

Decoders other users are not compatible with your data, because each user's unique encryption key

If you can't send a message, try to write with the other e-mail address, for example register mail.india.com

Обновление от 18 мая 2018:

Шаблон зашифрованного файла:

zizz@tutanota.de_[hex] или zizz@tutanota.de_[random_0-9A-Z]

или [ransom_email]_[0-9A-Z], как для всего семейства CryptConsole

Записка: HOW DECRIPT FILES.hta

Email: zizz@tutanota.de

Результаты анализов: VT

Топик на форуме >>

Обновление от 23 мая 2018:

Шаблон зашифрованного файла:

helps@tutanota.com_[hex] или helps@tutanota.com_[random_0-9A-Z]

или [ransom_email]_[0-9A-Z], как для всего семейства CryptConsole

Записка: README.hta

Email: helps@tutanota.com

BTC: 1goXR1Msj8DbDVANesFo7BehZ3GUszvUn

Сумма выкупа: 1000$

Файлы: smsssA.exe, DontSleep.exe

Результаты анализов: VT

Обновление от 24 мая 2018:

Шаблон зашифрованного файла:

szems@tutanota.com_[hex] или szems@tutanota.com_[random_0-9A-Z]

или [ransom_email]_[0-9A-Z], как для всего семейства CryptConsole

Сумма выкупа: 1000$

Записка: README.hta

Email: szems@tutanota.com

➤ Шифрование может перезапускаться и срабатывать несколько раз с разными ключами. Нужно просмотреть и собрать все записки README.hta, т.к. там могут быть разные ID жертвы.

Результаты анализов: VT

Топик на форуме >>

Обновление от 25 мая 2018:

Пост в Твиттере >>

Шаблон зашифрованного файла:

desparo@tuta.io_[hex] или desparo@tuta.io_[random_0-9A-Z]

или [ransom_email]_[0-9A-Z], как для всего семейства CryptConsole

Email: desparo@tuta.io

BTC: 1FqxHMN54b8mU2tnBiNfdBCWRZ6HvLV7zx

Файл: systemA.exe

Результаты анализов: VT

Обновление от 29 мая 2019:

Шаблон зашифрованного файла: zeman@tutanota.de_[hex] или zeman@tutanota.de_[random_0-9A-Z]

или [ransom_email]_[0-9A-Z], как для всего семейства CryptConsole

Email: zeman@tutanota.de

BTC: 12akRNsz1fkwtXPgRWL4ThSp5PSsLpxmWd

Сумма выкупа: 1000$

Записка: HOW DECRIPT FILES.hta

Файлы: smsssA.exe, DontSleep.exeШаблон зашифрованного файла: xser@tutanota.com_[hex]

Email: xser@tutanota.com

Сумма выкупа: 50$

Записка: Readme.txt

Обновление от 6 июня 2018:

Пост в Твиттере >>

Шаблон зашифрованного файла: redbul@tutanota.com_[hex]

Пример зашифрованного файла: redbul@tutanota.com_5070744c522e636162

Email: redbul@tutanota.com

Сумма выкупа: 50$

Записка: README.txt или Readme.txt или readme.txt

На файле написано: GitHub Desktop

Результаты анализов: HA + VT + VB + IA + VMRay

Обновление от 7 июня 2018:

Пост в Твиттере >>

Шаблон зашифрованного файла: heineken@tuta.io_[hex]

Email: heineken@tuta.io

Записка: README.txt

Топик на форуме >>

Обновление от 19 июня 2018:

Условное название версии CryptConsole-3 (в IDR).

С этого варианта файлы уже не дешифруются.

Шаблон зашифрованного файла: [hex] - без указания email-адреса вымогателей

Пример зашифрованного файла: D09AD0B0D180D182D0B020D0BFD180D0B5D0B4D0BFD180D0B8D18F***

Записка: README.txt

Email: avira@keemail.me, starbax@tutanota.de

BTC-1: 1FqxHMN54b8mU2tnBiNfdBCWRZ6HvLV7zx

BTC-2: 1Hedsu5d7HQgZU39GTyTu9TsZni6CELWS8

Файл: Microsoft Updater.exe

Результаты анализов: VT

Ответное письмо вымогателей:

To get a decrypt you need send 1000 USD for this Bitcoin address 1FqxHMN54b8mU2tnBiNfdBCWRZ6HvLV7zx.

After payment we will send you the decryption tool that will decrypt all your files.

Before paying you can send to us up to 3 files for free decryption. Please note that files must NOT contain valuable information and their total size must be less than 10Mb.

Пример топика на форуме >>

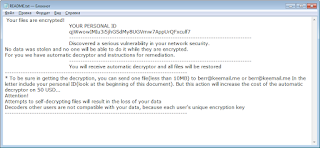

Обновление от 19 июня 2018:

Относится к CryptConsole-3 (в IDR).

Статус: Файлы не дешифруются.

Пример зашифрованного файла: D09FD180D0B8D0BBD0BED0B6D0B5D0BDD0B8D0B52036202D20D0A1D0BFD180D0B0D0B2D0BAD0B020D0BED0B120D0BED0B1D18FD0B7D0B0D182D0B5D0BBD18CD181D182D0B2D0B0D18520D0BDD0B02030312E30312E323031362E706466

Записка: README.txt

Email: berr@keemail.me, berr@keemail.me

Сумма выкупа: 50$

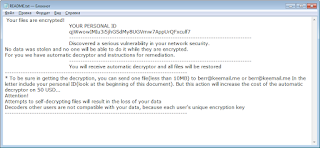

➤ Содержание записки о выкупе:

Your files are encrypted!

YOUR PERSONAL ID

qjWwowIMIu3i5jhGSdMy8UGVmw7AppUrQFxculf7

---------------------------------------------------------------------------------

Discovered a serious vulnerability in your network security.

No data was stolen and no one will be able to do it while they are encrypted.

For you we have automatic decryptor and instructions for remediation.

---------------------------------------------------------------------------------

You will receive automatic decryptor and all files will be restored

---------------------------------------------------------------------------------

* To be sure in getting the decryption, you can send one file(less than 10MB) to berr@keemail.me or berr@keemail.me In the letter include your personal ID(look at the beginning of this document). But this action will increase the cost of the automatic decryptor on 50 USD...

Attention!

Attempts to self-decrypting files will result in the loss of your data

Decoders other users are not compatible with your data, because each user's unique encryption key

---------------------------------------------------------------------------------

Обновление от 6 июля 2018:

Относится к CryptConsole-3 (в IDR).

Статус: Файлы не дешифруются.

Записка: README.txt

Email: excaliburarthur@protonmail.com, symbyosis@protonmail.com

➤ Содержание записки о выкупе:

Your files are encrypted!

YOUR PERSONAL ID

zWJzqdtdoI13AFRIwRMhI6G5IEVmC6W7NR8PU***

---------------------------------------------------------------------------------

Discovered a serious vulnerability in your network security.

No data was stolen and no one will be able to do it while they are encrypted.

For you we have automatic decryptor and instructions for remediation.

---------------------------------------------------------------------------------

You will receive automatic decryptor and all files will be restored

---------------------------------------------------------------------------------

* To be sure in getting the decryption, you can send one file(less than 10MB) to excaliburarthur@protonmail.com or symbyosis@protonmail.com In the letter include your personal ID(look at the beginning of this document).

Attention!

Attempts to self-decrypting files will result in the loss of your data

Decoders other users are not compatible with your data, because each user's unique encryption key

---------------------------------------------------------------------------------

Топик на форуме >>

Обновление от 14 июля 2018:

Относится к CryptConsole-3 (в IDR).

Статус: Файлы не дешифруются.

Записка: README.txt

Email: TaiLung@protonmail.com, lelouchlamperouge@keemail.me

➤ Содержание записки о выкупе:

Your files are encrypted!

YOUR PERSONAL ID iQPb3C4UEfifcT7PFFikNFSpL6VxZPSg55jM6***

---------------------------------------------------------------------------------

Discovered a serious vulnerability in your network security.

No data was stolen and no one will be able to do it while they are encrypted.

For you we have automatic decryptor and instructions for remediation.

---------------------------------------------------------------------------------

You will receive automatic decryptor and all files will be restored

---------------------------------------------------------------------------------

* To be sure in getting the decryption, you can send one file(less than 10MB) to TaiLung@protonmail.com or lelouchlamperouge@keemail.me In the letter include your personal ID(look at the beginning of this document).

Attention!

Attempts to self-decrypting files will result in the loss of your data

Decoders other users are not compatible with your data, because each user's unique encryption key

---------------------------------------------------------------------------------

Топик на форуме >>

Обновление от 31 июля 2018:

Относится к CryptConsole-3 (в IDR).

Статус: Файлы не дешифруются.

Пример зашифрованного файла: 48785f313033335f4d544f435f48782e487848

Записка: README.txt

Email: mirey@tutanota.com, teresa@tutanota.de

➤ Содержание записки о выкупе:

Your files are encrypted!

YOUR PERSONAL ID

PCm8e4MCRD988THVCkdOZiGgtVQyKLBuKCo*****

---------------------------------------------------------------------------------

Discovered a serious vulnerability in your network security.

No data was stolen and no one will be able to do it while they are encrypted.

For you we have automatic decryptor and instructions for remediation.

---------------------------------------------------------------------------------

You will receive automatic decryptor and all files will be restored

---------------------------------------------------------------------------------

* To be sure in getting the decryption, you can send one file(less than 10MB) to mirey@tutanota.com or teresa@tutanota.de In the letter include your personal ID(look at the beginning of this document).

Attention!

Attempts to self-decrypting files will result in the loss of your data

Decoders other users are not compatible with your data, because each user's unique encryption key

---------------------------------------------------------------------------------

Топик на форуме >>

Примеры исполняемых файлов: Microsoft Lan Updater 4.exe

Microsoft Updater 4.exe

Результаты анализов: VT + VT + VMRay

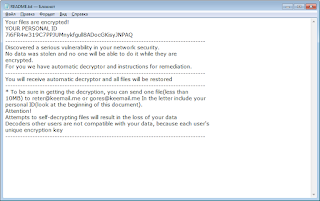

Обновление от 2 августа 2018:

Относится к CryptConsole-3 (в IDR).

Статус: Файлы не дешифруются.

Записка: README.txt

Email: reter@keemail.me, gores@keemail.me

➤ Содержание записки о выкупе:

Your files are encrypted!

YOUR PERSONAL ID

7i6FR4w319C7PPJUMnykfgull8ADocGKisy*****

---------------------------------------------------------------------------------

Discovered a serious vulnerability in your network security.

No data was stolen and no one will be able to do it while they are

encrypted.

For you we have automatic decryptor and instructions for remediation.

---------------------------------------------------------------------------------

You will receive automatic decryptor and all files will be restored

---------------------------------------------------------------------------------

* To be sure in getting the decryption, you can send one file(less than

10MB) to reter@keemail.me or gores@keemail.me In the letter include your

personal ID(look at the beginning of this document).

Attention!

Attempts to self-decrypting files will result in the loss of your data

Decoders other users are not compatible with your data, because each user's

unique encryption key

---------------------------------------------------------------------------------

Обновление от 14 августа 2018:

Относится к CryptConsole-3 (в IDR).

Статус: Файлы не дешифруются.

Записка: README.txt

Email: lelouchlamperouge@tutanota.com

MonkeyD.Luffy@keemail.me

Топик на форуме >>

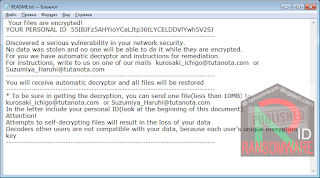

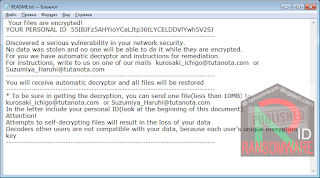

Обновление от 15 октября 2018:

Топик на форуме >>

Никакое расширение не добавляется.

Пример зашифрованного файла: 5255535FD090D0BDD0B3D0BBD0B8D0B9D181D1815F323031382D31392E786C7378

Записка: README.txt

Email: kurosaki_ichigo@tutanota.com, Suzumiya_Haruhi@tutanota.com

➤ Содержание записки:

Your files are encrypted!

YOUR PERSONAL ID 55IBJFz5AHYioYCaLJtp36tLYCELDDVlYwh5V2SJ

---------------------------------------------------------------------------------

Discovered a serious vulnerability in your network security.

No data was stolen and no one will be able to do it while they are encrypted.

For you we have automatic decryptor and instructions for remediation.

For instructions, write to us on one of our mails kurosaki_ichigo@tutanota.com or Suzumiya_Haruhi@tutanota.com

---------------------------------------------------------------------------------

You will receive automatic decryptor and all files will be restored

---------------------------------------------------------------------------------

* To be sure in getting the decryption, you can send one file(less than 10MB) to kurosaki_ichigo@tutanota.com or Suzumiya_Haruhi@tutanota.com

In the letter include your personal ID(look at the beginning of this document).

Attention!

Attempts to self-decrypting files will result in the loss of your data

Decoders other users are not compatible with your data, because each user's unique encryption key

---------------------------------------------------------------------------------

Обновление от 17 октября 2018:

Относится к CryptConsole-3 (в IDR).

Статус: Файлы не дешифруются.

Топик на форуме >>

Записка: README.txt

Email: lelouchlamperouge@tutanota.com, MonkeyD.Luffy@keemail.me

➤ Содержание записки:

Your files are encrypted!

YOUR PERSONAL ID [redacted 40 alpha]

---------------------------------------------------------------------------------

Discovered a serious vulnerability in your network security.

No data was stolen and no one will be able to do it while they are encrypted.

For you we have automatic decryptor and instructions for remediation.

For instructions, write to us on one of our mails lelouchlamperouge@tutanota.com or MonkeyD.Luffy@keemail.me

---------------------------------------------------------------------------------

You will receive automatic decryptor and all files will be restored

---------------------------------------------------------------------------------

* To be sure in getting the decryption, you can send one file(less than 10MB) to lelouchlamperouge@tutanota.com or MonkeyD.Luffy@keemail.me

In the letter include your personal ID(look at the beginning of this document).

Attention!

Attempts to self-decrypting files will result in the loss of your data

Decoders other users are not compatible with your data, because each user's unique encryption key

---------------------------------------------------------------------------------

Обновление от 22 октября 2018:

Относится к CryptConsole-3 (в IDR).

Статус: Файлы не дешифруются.

Пост в Твиттере >>

Записка: README.txt

Email: Light_Yagami@tuta.io

Vash_the_Stampede@keemail.me

➤ Содержание записки:

Your files are encrypted!

YOUR PERSONAL ID qhsEbrD4aBnpkUxBf***

---------------------------------------------------------------------------------

Discovered a serious vulnerability in your network security.

No data was stolen and no one will be able to do it while they are encrypted.

For you we have automatic decryptor and instructions for remediation.

For instructions, write to us on one of our mails Light_Yagami@tuta.io or Vash_the_Stampede@keemail.me

---------------------------------------------------------------------------------

You will receive automatic decryptor and all files will be restored

---------------------------------------------------------------------------------

* To be sure in getting the decryption, you can send one file(less than 10MB) to Light_Yagami@tuta.io or Vash_the_Stampede@keemail.me

In the letter include your personal ID(look at the beginning of this document).

Attention!

Attempts to self-decrypting files will result in the loss of your data

Decoders other users are not compatible with your data, because each user's unique encryption key

---------------------------------------------------------------------------------

Обновление от 12 декабря 2018:

Относится к CryptConsole-3 (в IDR).

Статус: Файлы не дешифруются.

Пост в Твиттере >>

Email: kares@keemail.me, kares@tuta.io

=== 2019 ===

Обновление от 14 февраля 2019:

Относится к CryptConsole-3 (в IDR).

Статус: Файлы не дешифруются.

Пост в Твиттере >>

Расширение: не используется.

Email: latry@tutanota.com, laraty@keemail.me

Записка: README.txt

Пример заш-файла: 766964656F5F323031362D31312D32385F31302D31322D34392E6D6F76

➤ Содержание записки:

Your files are encrypted!

YOUR PERSONAL ID

C3LEWKnX6CY3ABGs6nXaPUfAInZMRiH***

---------------------------------------------------------------------------------

For you we have automatic decryptor and instructions for remediation.

Email for message:

latry@tutanota.com or laraty@keemail.me

---------------------------------------------------------------------------------

You will receive automatic decryptor and all files will be restored

---------------------------------------------------------------------------------

* To be sure in getting the decryption, you can send one file(less than 10MB)

In the letter include YOUR PERSONAL ID(look at the beginning of this document).

---------------------------------------------------------------------------------

Attention!

Attempts to self-decrypting files will result in the loss of your data!!!

---------------------------------------------------------------------------------

Обновление от 31 мая 2019:

Пост в Твиттере >>

Пост на форуме >>

Email: leviakkerman@tuta.io

Записка: README.txt

➤ Содержание записки:

Your files are encrypted!

YOUR PERSONAL ID 7CVGgds2Z8N3kbrpHPHVs9YNPcU5oI1WT6km0***

For getting instructions write to us email:

leviakkerman@tuta.io

Обновление от 25 июня 2019:

Топик на форуме >>

Email: tatycom@tutanota.com

Дополнительные сведения:

В C:\Confused\ находится шифровальщик (сетевая и обычная версия) + программа, предотвращающая переход в спящий режим.

Записка: README.txt

➤ Содержание записки:

Your files are encrypted!

YOUR PERSONAL ID

o5y5Hg3Klk55WoxCFckEfzZTMDgihpinytYGP***

-------------------------------------------

Send to (YOUR PERSONAL ID) this email:

tatycom@tutanota.com

-------------------------------------------

Обновление от 2 июля 2019:

Пост в Твиттере >>

Email: kytahara@tutanota.com

Записка: README.txt

Обновление от 24 августа 2019:

Топик на форуме >>

Email: volfard@tutanota.com

➤ Содержание записки:

Your files are encrypted!

YOUR PERSONAL ID

YSxCkY6wAEh54DhpnVrAsJ0sHULOSn5B79CDH4LN

-------------------------------------------------------------

Send to (YOUR PERSONAL ID) this email:

volfard@tutanota.com

-------------------------------------------------------------

=== 2020 ===

Обновление от 17-19 марта 2020:

Топик на форуме >>

Топик на форуме >>

Записка: Readme.txt

Email: dalneken@tutanota.de

➤ Содержание записки:

Help with file recovery!

PERSONAL ID

YPI1TRBxVnrtJRVKYgHuX55TabpmNbxaDdYk8***

----------------------

Send (PERSONAL ID):

dalneken@tutanota.de

=== 2021 ===

Вариант от 29 апреля 2021 (может относиться к ранним вариантам):

Можно расшифровать!

Записка: FILE DECODER.txt

Email: dorges@keemail.me

Вариант от 15 июля 2021 (или раньше):

Записка: !!ReadmeForHelp!!.txt.

Email: falco.grice@yandex.ru, flockforster@tutanota.de, bertholdhoover@mail.ru

=== 2022 ===

Вариант от 1 февраля 2022 или раньше:

Записка: !!ReadmeForHelp!!

Email: charlydecr@keemail.me, felixunlock@inbox.ru, kryptonyx@onionmail.org

Содержание записки:

Your files are encrypted!

YOUR ID 86Qn5UUhkrVDn8GsBHSxM6NQHOjovrnDR4i8r4Zz

For get instructions write to email

charlydecr@keemail.me or felixunlock@inbox.ru

If you have not received an answer write here kryptonyx@onionmail.org

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание!

Для зашифрованных до 19 июня 2018 года файлов есть дешифровщик

Скачать CryptConsole Decrypter >>>

В первую очередь прочтите инструкцию и рекомендации.

Самое главное — не сделать себе хуже, чем уже есть.

Если не получается, обращайтесь к Майклу Джиллеспи >>

К сожалению...

Файлы, зашифрованные CryptConsole-3, пока не дешифруются.

Но в любом случае, обращайтесь к Майклу по ссылке выше.

К сожалению...

Файлы, зашифрованные CryptConsole-3, пока не дешифруются.

Но в любом случае, обращайтесь к Майклу по ссылке выше.

Read to links:

Tweet on Twitter

ID Ransomware (ID as CryptConsole, CryptConsole3)

Write-up, Topic of Support

*

Read to links:

Tweet on Twitter

ID Ransomware (ID as CryptConsole, CryptConsole3)

Write-up, Topic of Support

*

Thanks:

MalwareHunterTeam, Michael Gillespie

Lawrence Abrams

Alex Svirid, Andrew Ivanov

*

Thanks:

MalwareHunterTeam, Michael Gillespie

Lawrence Abrams

Alex Svirid, Andrew Ivanov

*

© Amigo-A (Andrew Ivanov): All blog articles.

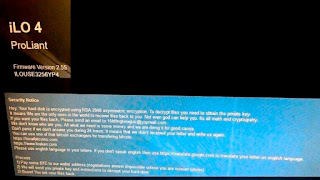

Read to links: Tweet on Twitter ID Ransomware (ID as HPE iLO Ransomware) Write-up, Topic of Support *

Thanks: M. Shahpasandi Lawrence Abrams Michael Gillespie *