Scarab-Osk Ransomware

Scarab-Osk-Cosmos Ransomware

Scarab-Osk-Frogo Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-256-CBC, а затем требует выкуп в 0.013 BTC, чтобы вернуть файлы. Оригинальное название: не указано. На файле написано: нет данных.

© Генеалогия / Genealogy: Scarab > Scarab Family > Scarab-Amnesia > Scarab-Walker > Scarab-Osk > Scarab-Bomber

Это изображение — логотип статьи. Изображает скарабея с комком "OSK".

This image is the logo of the article. It depicts a scarab with clod (ball) "OSK".

К зашифрованным файлам добавляется расширение / Appends to encrypted files the extension:

.osk

Сами файлы переименовываются с помощью Base64.

Примеры зашифрованных файлов / Examples of encrypted files:

2wHNr2=iP509GBmqO50aTPAu2mNNRi4fA2soVFTkoC4FJUQNMiYgc.osk

3avEeSVb4WcWOrIQVNHq5IFjxkNTXBjmi1JINs3KaFjfOVLs+=QP1qKt.osk

PW1pPHAVFbrkMqn9NLG66yItgFrHi+6G3FzCGobKH=d5IQW+jD2o+odLnf.osk

Активность этого крипто-вымогателя пришлась на вторую половину мая 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется / Name of ransom note:

HOW TO RECOVER ENCRYPTED FILES.TXT

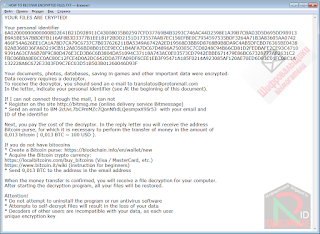

Содержание записки о выкупе / Contents of ransom note:

YOUR FILES ARE CRYPTED!

Your personal identifier

6A02000000000000***46D93F

Your documents, photos, databases, saving in games and other important data were encrypted.

Data recovery requires a decryptor.

To receive the decryptor, you should send an e-mail to translatos@protonmail.com

In the letter, indicate your personal identifier (see At the beginning of this document).

If I can not connect through the mail, I can not

* Register on the site http://bitmsg.me (online delivery service Bitmessage)

* Send an email to BM-2cUvL7bCPmMZc7QonNfrdLQesmpxX9Sr53 with your email and ID of the identifier

Next, you pay the cost of the decryptor. In the reply letter you will receive the address Bitcoin-purse, for which it is necessary to perform the transfer of money in the amount of 0,013 bitcoin ( 0,013 BTC ~ 100 $ ).

If you do not have bitocoins

* Create a Bitcoin purse: https://blockchain.info/en/wallet/new

* Acquire the Bitcoin crypto currency:

https://localbitcoins.com/buy_bitcoins (Visa / MasterCard, etc.)

https://www.bitcoin.it/wiki (instruction for beginners)

* Send 0,013 BTC to the address in the email address

When the money transfer is confirmed, you will receive a file decryption for your computer.

After starting the decryption program, all your files will be restored.

Attention!

* Do not attempt to uninstall the program or run antivirus software

* Attempts to self-decrypt files will result in the loss of your data

* Decoders of other users are incompatible with your data, as each user unique encryption key

Перевод записки на русский язык:

ВАШИ ФАЙЛЫ ШИФРОВАНЫ!

Ваш личный идентификатор

6A02000000000000 *** 46D93F

Ваши документы, фотографии, базы данных, сохранения в играх и другие важные данные были зашифрованы.

Для восстановления данных требуется декриптор.

Чтобы получить декриптор, вы должны отправить email на адрес translatos@protonmail.com.

В письме укажите свой личный идентификатор (см. На начало этого документа).

Если я не могу подключиться к почте, я не могу

* Регистрируйтесь на сайте http://bitmsg.me (услуга онлайн-передачи Bitmessage)

* Отправьте email на BM-2cUvL7bCPmMZc7QonNfrdLQesmpxX9Sr53 с вашим email и ID идентификатора

Затем вы оплатите стоимость декриптора. В ответном письме вы получите адрес биткоин-кошелька, на который надо сделать перевод денег в размере 0,013 биткоина (0,013 BTC ~ 100 USD).

Если у вас нет биткоинов

* Создайте биткоин-кошелек: https://blockchain.info/ru/wallet/new

* Приобретите криптовалюту Биткоин:

https://localbitcoins.com/buy_bitcoins (Visa / MasterCard и т. д.)

https://www.bitcoin.it/wiki (инструкция для новичков)

* Отправьте 0,013 BTC по адресу в email

Когда денежный перевод будет подтвержден, вы получите дешифровку файла для вашего компьютера.

После запуска программы дешифрования все ваши файлы будут восстановлены.

Внимание!

* Не пытайтесь удалить программу или запустить антивирусную программу

* Попытки самостоятельно расшифровать файлы приведут к потере ваших данных

* Декодеры других пользователей несовместимы с вашими данными, так как каждый пользователь уникальный ключ шифрования

---

✋ Вымогатели, распространяющие новые версии Scarab, каждый раз переписывают текст записок в требованиями выкупа, переставляя слова, в том числе добавляя слова с ошибками, порой даже берут из предыдущих версий и записок других вымогателей, а также меняют контакты и способы связи. Это уже стало их традицией и их "идентификационной карточкой". Впрочем, скарабей в природе действует тоже также, собирая в комок всё, что найдет на своём пути...

Технические детали / Technical details

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов (Necurs и других), эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ ID в этом варианте содержит 646 знаков.

Подробности шифрования файлов

При запуске шифровальщика на ПК генерируется пара сессионных ключей RSA, приватный сессионный ключ шифруется содержащимся в теле зловреда публичным ключом RSA злоумышленников. Данная информация затем записывается в файл с требованиями злоумышленников.

Файлы шифруются по алгоритму AES-256-CBC. Ключ и вектор AES для каждого файла генерируются перед шифрованием, шифруются сессионным публичным ключом RSA и записываются в конец зашифрованного файла.

В зависимости от указанной конфигурации, шифровальщики семейства Scarab также могут шифровать имена файлов, но в некторых итерациях имена не шифруются.

Scarab-Osk шифрует имя файла алгоритмом RC4, используя в качестве ключа строку, содержащую зашифрованные ключ и вектор AES. Полученный буфер будет закодирован алгоритмом Base64 с нестандартным алфавитом.

Список файловых расширений, подвергающихся шифрованию / Extensions of target files:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware / Files of Rw:

HOW TO RECOVER ENCRYPTED FILES.TXT

osk.exe

<random>.exe - случайное название

Расположения / Files locations:

\Desktop\ ->

\User_folders\ ->

\%AppData%\Roaming\osk.exe

C:\Windows\System32\config\systemprofile\AppData\Roaming\osk.exe

Записи реестра, связанные с этим Ransomware / Registry entries of Rw:

См. ниже результаты анализов.

Сетевые подключения и связи / URLs, contacts, payments:

Email: translatos@protonmail.com

BM: BM-2cUvL7bCPmMZc7QonNfrdLQesmpxX9Sr53

См. ниже результаты анализов.

Результаты анализов / Online-analysis:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

ᕒ ANY.RUN анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

ⴵ VMRay анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Scarab Family (семейство Scarab):

Scarab (ScarabLocker) - июнь-август 2017, ноябрь 2017

Scarab-Scorpio (Scorpio) - июль 2017

Scarab-Jackie - октябрь 2017

Scarab-Russian (Scarabey) - декабрь 2017

Scarab-Decrypts - март 2018

Scarab-Crypto - март 2018

Scarab-Amnesia - март 2018

Scarab-Please - март 2018

Scarab-XTBL - апрель 2018

Scarab-Oblivion - апрель 2018

Scarab-Horsia - май 2018

Scarab-Walker - май 2018

Scarab-Osk - май 2018

Scarab-Rebus - май 2018

Scarab-DiskDoctor - июнь 2018

Scarab-Danger - июнь 2018

Scarab-Crypt000 - июнь 2018

Scarab-Bitcoin - июнь 2018

Scarab-Bomber - июнь 2018

Scarab-Omerta - июнь-июль 2018

Scarab-Bin - июль 2018

Scarab-Recovery - июль 2018

Scarab-Turkish - июль 2018

Scarab-Barracuda - июль 2018

Scarab-CyberGod - август 2018

и другие...

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 15 июня 2018:

Расширение: .cosmos

Файлы переименовываются.

Пример зашифрованных файлов:

LQABNZyeSJwYLh7itPaVPM6ynIVbMATrGpt0E55NJ=G4wJ3mx8zL0dMY=971mk.cosmos

BHv98Xi6gcQ4b8dVdqWNGnyAnGLpIk%2BfWyEi7ZPkPN524nRP4%2Bl7BB78cP9zphWiLhGaO%3DKevHSfkhOb0yqpQ4.cosmos

8zNgqArm1YHvMnZMVGHipXZdmDkpuqKTVzFCsxKJI6iIk6rVPBZInAPMheDqNpqZdH%2B%3DcIMnSEPWReSd.cosmos

Email: mark.support@protonmail.com

Записка: HOW TO RECOVER ENCRYPTED FILES.TXT

➤ Содержание записки:

Your files are now encrypted!

-----BEGIN PERSONAL IDENTIFIER-----

6A02000000000000***E3DD0F

-----END PERSONAL IDENTIFIER-----

All your files have been encrypted due to a security problem with your PC.

Now you should send us email with your personal identifier.

This email will be as confirmation you are ready to pay for decryption key.

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us.

After payment we will send you the decryption tool that will decrypt all your files.

Contact us using this email address: mark.support@protonmail.com

Free decryption as guarantee!

Before paying you can send us up to 3 files for free decryption.

The total size of files must be less than 10Mb (non archived), and files should not contain

valuable information (databases, backups, large excel sheets, etc.).

How to obtain Bitcoins?

* Create a Bitcoin purse: https://blockchain.info/wallet/new

* The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click

'Buy bitcoins', and select the seller by payment method and price:

https://localbitcoins.com/buy_bitcoins (Visa/MasterCard, Perfect Money, WU etc.)

* Also you can find other places to buy Bitcoins and beginners guide here:

http://www.coindesk.com/information/how-can-i-buy-bitcoins

Attention!

* Do not rename encrypted files.

* Do not try to decrypt your data using third party software, it may cause permanent data loss.

* Decryption of your files with the help of third parties may cause increased price

(they add their fee to our) or you can become a victim of a scam.

Статус: Файлы можно дешифровать.

Обновление от 19-20 июня 2018:

В июне 2018 злоумышленники, распространяющие шифровальщики семейства Scarab, обновили основной крипто-конструктор.

В предыдущих версиях Scarab-шифровальщиков был Trojan.Encoder.18000 (по классификации Dr.Web). Файлы можно было дешифровать.

В новых версиях файл шифровальщика детектируется уже как Trojan.Encoder.25574 (по классификации Dr.Web).

Статус: Файлы не дешифруются при тех же условиях.

Внимание! Файлы зашифрованные новые версиями шифровальщика могут быть расшифрованы, если шифрование было прервано. Продолжением Scarab-Osk являются Scarab-Bomber и некоторые последующие версии. См. выше "Историю семейства".

Обновление от 14 января 2019:

Топик на форуме >>

Расширение: .frogo

Записка: HOW TO RECOVER ENCRYPTED FILES.TXT

BTC: 1HyasSC2VifTZo7YkUNn33udnWXw3Ffq7T

Email: frogo_my_frends@india.com

BM-2cVYzZcdhqApxNtp9te4N5jKHraYAmG7vv

➤ Содержание записки:

=============FROGO_RANSOMWARE=============

YOUR FILES ENCRYPTED!

Your personal id

6A02000000000000***A5FB00

Your documents, photos, databases, save games and other important data were encrypted.

Data recovery requires a decryptor.

To receive the decryptor, you should send an email to the email address frogo_my_frends@india.com.

In the letter, enter your personal ID (See at the beginning of this document).

If within 48 hours there will be no payment your files start to be deleted without a return of the not recovery !!

2-6 files will be deleted!!!

If within 90 hours there will be no payment all your data will be irretrievably removed !!

If I can not connect through the mail, I can not

* Register on the site http://bitmsg.me (Online sending service Bitmessage)

* Write an email to BM-2cVYzZcdhqApxNtp9te4N5jKHraYAmG7vv With your e-mail and

Personal id

Next, you pay the cost of the decryptor.price check write on mail frogo_my_frends@india.com .

If you do not have bitocoins

* Create a wallet Bitcoin: https://blockchain.info/ru/wallet/new

* Get Crypto Currency Bitcoin:

https://localbitcoins.com/ru/buy_bitcoins (Visa/MasterCard)

https://en.bitcoin.it/wiki/Bitcoin (What is bitcoin)

*= wallet 1HyasSC2VifTZo7YkUNn33udnWXw3Ffq7T

When the money transfer is confirmed, you will receive a file decryption for your computer.

After starting the decryption program all your files will be restored.

Attention!

* Do not try to uninstall the program or run antivirus software

* Attempts to self-decrypt the files will lead to the loss of your data

* Decoders of other users are incompatible with your data, since each user

Unique encryption key

=======================================

Обновление от 28 мая 2019:

Расширение: .frogo

Записка: HOW TO RECOVER ENCRYPTED FILES.TXT

Email: frogo_my_frend@protonmail.com

BTC: 1HyasSC2VifTZo7YkUNn33udnWXw3Ffq7T

➤ Содержание записки:

=============================FROGO_RANSOMWARE=============================

YOUR FILES ENCRYPTED!

Your personal id

6A02000000000000***AEC003

Your documents, photos, databases, save games and other important data were encrypted.

Data recovery requires a decryptor.

To receive the decryptor, you should send personal ID an email to the email address frogo_my_frend@protonmail.com

In the letter, enter your personal ID (See at the beginning of this document).

If within 48 hours there will be no payment your files start to be deleted without a return of the not recovery !!

2-6 files will be deleted!!!

If within 90 hours there will be no payment all your data will be irretrievably removed !!

* With your e-mail frogo_my_frend@protonmail.com

Personal id

If you do not have bitocoins

* Create a wallet Bitcoin: https://blockchain.info/ru/wallet/new

* Get Crypto Currency Bitcoin:

https://localbitcoins.com/ru/buy_bitcoins (Visa/MasterCard)

https://en.bitcoin.it/wiki/Bitcoin (What is bitcoin)

* wallet 1HyasSC2VifTZo7YkUNn33udnWXw3Ffq7T

When the money transfer is confirmed, you will receive a file decryption for your computer.

After starting the decryption program all your files will be restored.

Attention!

* Do not try to uninstall the program or run antivirus software

* Attempts to self-decrypt the files will lead to the loss of your data

* Decoders of other users are incompatible with your data, since each user

Unique encryption key

=============================================================================

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Файлы в некоторых случаях можно дешифровать! Изучите моё руководство в статье SCARAB DECODER Или прочтите инфу по ссылке. Мой перевод рядом. Or ask for help using this link. My translation beside.

Read to links: Tweet on Twitter ID Ransomware (ID as Scarab) Write-up, Topic of Support *

Thanks: Emmanuel_ADC-Soft Andrew Ivanov * *

© Amigo-A (Andrew Ivanov): All blog articles.