PedCont Ransomware

(шифровальщик-вымогатель, деструктор)

Translation into English

Этот крипто-вымогатель шифрует (или сообщает, что шифрует) данные пользователей с помощью AES, а затем требует выкуп в $50 или ~ 0.0065 BTC, чтобы вернуть файлы. Оригинальное название: PedCont (видимо сокращение от PedControl). На файле может быть написано, что попало.

© Генеалогия: выясняется.

К зашифрованным файлам добавляется расширение: *нет данных*.

Активность этого крипто-вымогателя пришлась на начало июня 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

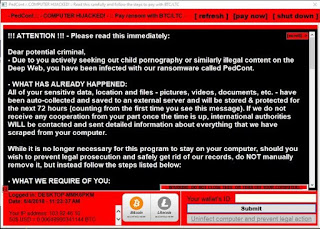

Запиской с требованием выкупа выступает следующий экран блокировки.

Содержание записки о выкупе:

PedCont :: COMPUTER HIJACKED! :: Pay ransom with BTC/LTC ***

!!! ATTENTION !!! - Please read this immediately:

Dear potential criminal,

- Due to you actively seeking out child pornography or similarly illegal content on the Deep Web, you have been infected with our ransomware called PedCont.

- WHAT HAS ALREADY HAPPENED:

All of your sensitive data, location and files - pictures, videos, documents, etc. - have been auto-collected and saved to an external server and will be stored & protected for the next 72 hours (counting from the first time you see this message). If we do not receive any cooperation from your part once the time is up, international authorities WILL be contacted and sent detailed information about everything that we have scraped from your computer.

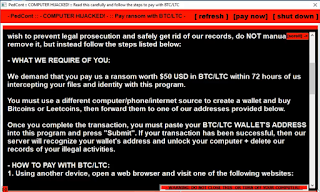

While it is no longer necessary for this program to stay on your computer, should you wish to prevent legal prosecution and safely get rid of our records, do NOT manually remove it, but instead follow the steps listed below:

- WHAT WE REQUIRE OF YOU:

We demand that you pay us a ransom worth $50 USD in BTC/LTC within 72 hours of us intercepting your files and identity with this program.

You must use a different computer/phone/internet source to create a wallet and buy Bitcoins or Leetcoins, then forward them to one of our addresses provided below.

Once you complete the transaction, you must paste your BTC/LTC WALLETS ADDRESS into this program and press "Submit". If your transaction has been successful, then our server will recognize your wallet's address and unlock your computer + delete our records of your illegal activities.

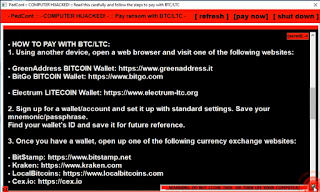

- HOW TO PAY WITH BTC/LTC:

1. Using another device, open a web browser and visit one of the following websites:

- GreenAddress BITCOIN Wallet: https://www.greenaddress.it

- BitGo BITCOIN Wallet: https://www.bitgo.com

- Electrum LITECOIN Wallet: https://www.electrum-ltc.org

2. Sign up for a wallet/account and set it up with standard settings. Save your mnemonic/passphrase.

Find your wallet's ID and save it for future reference.

3. Once you have a wallet, open up one of the following currency exchange websites:

- BitStamp: https://www.bitstamp.net

- Kraken: https://www.kraken.com

- LocalBitcoins: https://www.localbitcoins.com

- Cex.io: https://cex.io

These websites provide numerous easy ways to buy Bitcoins or Litecoins online.

Sign up to one of them and after reading how, make an exchange to buy BTC or LTC worth $50 USD - use your wallet's ID to receive it.

Once you have the funds visible in your wallet as either BTC or LTC, you must make the final transaction to one of our wallets listed below:

- IF you are paying with Bitcoins, send your funds to one of these addresses:

3J5iYJJYWduztWbVrEzMxdrSq2yHq3J63s

GAdfWTBkDaX4DBGw6zwgZbgEucs2G

3NNFC86T37qQYr2btGRnaCRM7BxhKQrL4P

***

---

WARNING: DO NOT CLOSE THIS OR TURNOFF YOUR COMPUTER!

---

Logged in: DESKTOP - MMK6PKM

Date: 6/4/2018 - 11:23:37 AM

Your IP address: 103.92.xx.xx

50$ USD = 0.00649990341144 BTC

---

Your wallet's ID [...]

[Submit]

[Uninfect computer and prevent legal action]

Перевод записки на русский язык:

PedCont :: КОМПЬЮТЕР ЗАХВАЧЕН! :: Плати выкуп в BTC / LTC ***

!!! ВНИМАНИЕ !!! - Прочтите это немедленно:

Дорогой потенциальный преступник,

- Из-за вашего активного поиска детской порнографии или подобного незаконного контента в Deep Web, вы были заражены с нашим ransomware под названием PedCont.

- ЧТО УЖЕ СЛУЧИЛОСЬ:

Все ваши конфиденциальные данные, локации и файлы - изображения, видео, документы и т.д. - были автоматически собраны и сохранены на внешнем сервере и будут сохранены и защищены в течение следующих 72 часов (считая с первого раза, когда вы увидите это сообщение). Если мы не получим какое-либо сотрудничество с вашей стороны, как только придет время, международные власти свяжутся с вами и отправят подробную информацию обо всем, что мы выгребли с вашего компьютера.

Хотя для этой программы больше не требуется оставаться на вашем компьютере, если вы хотите предотвратить судебное преследование и безопасно избавиться от наших записей, НЕ удаляйте его вручную, а вместо этого выполните следующие действия:

- ЧТО МЫ ТРЕБУЕМ У ВАС:

Мы требуем, чтобы вы заплатили нам выкуп в размере $ 50 USD в BTC / LTC в течение 72 часов после того, как мы перехватили ваши файлы и личные с помощью этой программы.

Вы должны использовать другой компьютер/телефон/интернет-источник, чтобы создать кошелек и купить биткоины или литкоины, а затем переслать их на один из наших адресов, приведенный ниже.

После завершения транзакции вы должны вставить адрес своего BTC / LTC кошелька в эту программу и нажать "Submit". Если ваша транзакция прошла успешно, наш сервер узнает адрес вашего кошелька и разблокирует ваш компьютер + удалит наши записи о ваших незаконных действиях.

***

---

ПРЕДУПРЕЖДЕНИЕ: НЕ ЗАКРЫВАЙТЕ ЭТО ИЛИ НЕ ВЫКЛЮЧАЙТЕ ВАШ КОМПЬЮТЕР!

---

Вход в систему: DESKTOP - MMK6PKM

Дата: 6/4/2018 - 11:23:37

Ваш IP-адрес: 103.92.xx.xx

50 $ USD = 0.00649990341144 BTC

---

ID вашего кошелька [...]

[Отправить]

[Вылечить компьютер и предотвратить судебный иск]

Технические детали

Замечено распространение с помощью фальшивых видео-файлов, упакованных с помощью возможностей программы WinRar в SFX-файл с опасным расширением. В данном случае замечен такой файл AliceRides.mp4_Unpack.WinRAR_SFX.scr

На сайте-распространителе срабатывает JavaScript. Атака производится с помощью команды:

"C:\Windows\System32\WScript.exe" "C:\Users\admin\AppData\Local\Temp\aes.js"

Может также начать распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1. Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

AliceRides.mp4_Unpack.WinRAR_SFX.scr

aes.js

<random>.exe - случайное название

Расположения:

\Downloads\ ->

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

\AppData\Local\Temp\aes.js

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютекс:

RasPbFile

Сетевые подключения и связи:

tigersweb.cf (185.27.134.130 - Великобритания) - считается занятым

greenaddress.it (104.25.241.29 - США)

См. ниже результаты анализов.

👉 Интересное замечание:

- атакующий домен tigersweb.cf считается свободным и предлагается к покупке;

- атакующий адрес tigersweb.cf при открытии определяет IP и указывает выкуп;

- 185.27.134.130 - IP адрес tigersweb.cf относится к Великобритании.

На скриншотах с разными IP одна и та же сумма выкупа, а на скриншоте в начале статьи - другая сумма. Значит, ещё смотрит на название ПК или ещё что-то.

https://www.iplocation.net/

https://whatismyipaddress.com/

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

ᕒ ANY.RUN анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

ⴵ VMRay анализ >>

⨇ MalShare анализ >>

⟲ JOE Sandbox анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet ID Ransomware (n/a) Write-up, Topic of Support 🎥 Video review >>

Видеообзор от CyberSecurity GrujaRS

Thanks: Leo Andrew Ivanov CyberSecurity GrujaRS *

© Amigo-A (Andrew Ivanov): All blog articles.