KingOuroboros Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в $30-$50-$80 в BTC, чтобы вернуть файлы. Название оригинальное. Написан на AutoIt. Фальш-имя: Java Update Scheduler. На файле написано: jusched.exe.

© Генеалогия: CryptoWire + AutoTRON >> KingOuroboros

Изображение Короля-Уробороса. Это логотип статьи.

К зашифрованным файлам добавляется расширение .king_ouroboros, но не к концу файла, а между оригинальным именем и оригинальным расширением файла по шаблону original_file_name.king_ouroboros.original_file_extension.

Пример зашифрованного файла: Chrysanthemum.king_ouroboros.jpg

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Примечательно, что участники группы, распространяющие этот шифровальщик, довольно часто снижают сумму выкупа для тех пострадавших, кто это просит, не имея указанной суммы в записке о выкупе. В июне 2018 сумма выкупа снижена аж до $30. Такая довольно небольшая плата за собственную безалаберность в компьютерных вопросах — очень редкое явление. Обычно вымогатели требуют выкуп по-максимуму и не идут на компромисс.

Не хотите попадаться на выкуп? Это просто! Изучите мои статьи:

Ранняя активность этого крипто-вымогателя пришлась на вторую половину июня 2018 г. Потом были выпущены новые версии. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Имеется текстовая записка о выкупе, но она первоначально не была представлена исследователями.

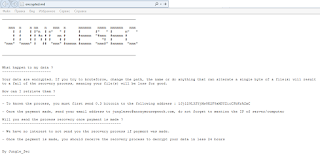

Запиской с требованием выкупа выступает блокировщик экрана с заголовком Delta.

Содержание текста с экрана:

Your files has been safely encrypted

Your files has been safely encrypted

---

Encrypted files: 276

**********

---

[Buy Bitcoins] [Decrypt Files] (Decryptionkey)

---

The only way you can recover your files is to buy a decryption key

The payment method is: Bitcoin. The price is: $50 = Bitcoins

After buying the amount of bitcoins send an email

to king.ouroboros@protonmail.com Your ID: *****

We will provide you with payment address and your decryption key.

You have 72 Hours to complete the payment otherwise your key will be deleted.

Перевод текста с экрана на русский язык:

Ваши файлы были безопасно зашифрованы

Ваши файлы были безопасно зашифрованы

---

Зашифрованных файлов: 276

**********

---

[Купить биткойны] [Расшифровать файлы] (Ключ дешифрования)

---

Единственный способ восстановить ваши файлы - купить ключ дешифрования

Способ оплаты: биткоин. Цена: $50 в биткоинах

После покупки количества биткоинов отправьте email

на king.ouroboros@protonmail.com Ваш ID: *****

Мы предоставим вам платежный адрес и ключ дешифрования.

У вас есть 72 часа для завершения платежа, иначе ваш ключ будет удален.

Технические детали

При распространении выдаёт себя за Java Update Scheduler, что, разумеется, неправда. Вероятно, может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ UAC не обходит, требуется разрешение.

Список файловых расширений, подвергающихся шифрованию:

.3fr, .7z, .aaf, .abw, .accdb, .aep, .aepx, .aet, .afsnit, .ai, .aif, .amf, .arc, .arw, .as, .asc, .asd, .asf, .ashdisc, .asm, .asp, .aspx, .asx, .au3, .aup, .avi, .bay, .bbb, .bdb, .bibtex, .bkf, .bmp, .bpn, .btd, .bw, .bz2, .c, .cdi, .cdr, .cer, .cert, .cfm, .cgi, .cin, .cpio, .cpp, .cr2, .crt, .crw, .csg, .csr, .cue, .dbf, .dcr, .dds, .dem, .der, .dib, .dmg, .dng, .doc, .docm, .docx, .dpx, .dsb, .dwg, .dxf, .dxg, .eddx, .edoc, .ei, .eml, .emlx, .eps, .eps, .epub, .erf, .exr, .fdf, .ffu, .flv, .gam, .gcode, .gho, .gpx, .gz, .h, .hbk, .hdd, .hdr, .hds, .himmel, .hpp, .icb, .icml, .ics, .idml, .iff, .img, .indb, .indd, .indl, .indt, .inx, .ipd, .iso, .isz, .iwa, .j2k, .jp2, .jpe, .jpeg, .jpf, .jpg, .jpm, .jpx, .jsp, .jspa, .jspx, .jst, .kdc, .key, .keynote, .kml, .kmz, .lic, .lwp, .lzma, .m3u, .m4a, .m4v, .ma, .max, .mbox, .md2, .mdb, .mdbackup, .mddata, .mdf, .mdinfo, .mds, .mef, .metadata, .mid, .mos, .mov, .mp3, .mp4, .mpa, .mpb, .mpeg, .mpg, .mpj, .mpp, .mrw, .msg, .mso, .nba, .nbf, .nbi, .nbu, .nbz, .nco, .nef, .nes, .note, .nrg, .nri, .nrw, .odb, .odc, .odm, .odp, .ods, .odt, .off, .ogg, .one, .orf, .ova, .ovf, .oxps, .p12, .p2i, .p65, .p7, .p7b, .p7c, .pages, .pct, .pcx, .pdd, .pdf, .pef, .pem, .pfx, .php, .php3, .php4, .php5, .phps, .phpx, .phpxx, .phtm, .phtml, .pic, .pl, .plist, .pmd, .pmx, .png, .ppdf, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .prproj, .ps, .psd, .pspimage, .pst, .ptx, .pub, .pvm, .qcn, .qcow, .qcow2, .qt, .r3d, .ra, .raf, .rar, .raw, .rgb, .rgbe, .rla, .rle, .rm, .rpf, .rtf, .rw2, .rwl, .s, .sbf, .set, .sgi, .skb, .slf, .sme, .smm, .snp, .spb, .sql, .sr2, .srf, .srt, .srw, .ssc, .ssi, .stg, .stl, .svg, .swf, .sxw, .syncdb, .tager, .tc, .tex, .tga, .thm, .tib, .tif, .tiff, .til, .toast, .torrent, .txt, .vbk, .vcard, .vcd, .vcf, .vda, .vdi, .vfs4, .vhd, .vhdx, .vmdk, .vob, .vsdx, .vst, .wav, .wb2, .wbk, .wbverify, .webm, .wmb, .wpb, .wpd, .wps, .x3f, .xdw, .xlk, .xlr, .xls, .xlsb, .xlsm, .xlsx, .xml, .xqx, .xyze, .xz, .yuv, .zip, .zipx (316 расширений без дублей в верхнем регистре). Список обновлен 6 июля 2018.

.3fr, .7z, .aaf, .abw, .accdb, .aep, .aepx, .aet, .afsnit, .ai, .aif, .amf, .arc, .arw, .as, .asc, .asd, .asf, .ashdisc, .asm, .asp, .aspx, .asx, .au3, .aup, .avi, .bay, .bbb, .bdb, .bibtex, .bkf, .bmp, .bpn, .btd, .bw, .bz2, .c, .cdi, .cdr, .cer, .cert, .cfm, .cgi, .cin, .cpio, .cpp, .cr2, .crt, .crw, .csg, .csr, .cue, .dbf, .dcr, .dds, .dem, .der, .dib, .dmg, .dng, .doc, .docm, .docx, .dpx, .dsb, .dwg, .dxf, .dxg, .eddx, .edoc, .ei, .eml, .emlx, .eps, .eps, .epub, .erf, .exr, .fdf, .ffu, .flv, .gam, .gcode, .gho, .gpx, .gz, .h, .hbk, .hdd, .hdr, .hds, .himmel, .hpp, .icb, .icml, .ics, .idml, .iff, .img, .indb, .indd, .indl, .indt, .inx, .ipd, .iso, .isz, .iwa, .j2k, .jp2, .jpe, .jpeg, .jpf, .jpg, .jpm, .jpx, .jsp, .jspa, .jspx, .jst, .kdc, .key, .keynote, .kml, .kmz, .lic, .lwp, .lzma, .m3u, .m4a, .m4v, .ma, .max, .mbox, .md2, .mdb, .mdbackup, .mddata, .mdf, .mdinfo, .mds, .mef, .metadata, .mid, .mos, .mov, .mp3, .mp4, .mpa, .mpb, .mpeg, .mpg, .mpj, .mpp, .mrw, .msg, .mso, .nba, .nbf, .nbi, .nbu, .nbz, .nco, .nef, .nes, .note, .nrg, .nri, .nrw, .odb, .odc, .odm, .odp, .ods, .odt, .off, .ogg, .one, .orf, .ova, .ovf, .oxps, .p12, .p2i, .p65, .p7, .p7b, .p7c, .pages, .pct, .pcx, .pdd, .pdf, .pef, .pem, .pfx, .php, .php3, .php4, .php5, .phps, .phpx, .phpxx, .phtm, .phtml, .pic, .pl, .plist, .pmd, .pmx, .png, .ppdf, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .prproj, .ps, .psd, .pspimage, .pst, .ptx, .pub, .pvm, .qcn, .qcow, .qcow2, .qt, .r3d, .ra, .raf, .rar, .raw, .rgb, .rgbe, .rla, .rle, .rm, .rpf, .rtf, .rw2, .rwl, .s, .sbf, .set, .sgi, .skb, .slf, .sme, .smm, .snp, .spb, .sql, .sr2, .srf, .srt, .srw, .ssc, .ssi, .stg, .stl, .svg, .swf, .sxw, .syncdb, .tager, .tc, .tex, .tga, .thm, .tib, .tif, .tiff, .til, .toast, .torrent, .txt, .vbk, .vcard, .vcd, .vcf, .vda, .vdi, .vfs4, .vhd, .vhdx, .vmdk, .vob, .vsdx, .vst, .wav, .wb2, .wbk, .wbverify, .webm, .wmb, .wpb, .wpd, .wps, .x3f, .xdw, .xlk, .xlr, .xls, .xlsb, .xlsm, .xlsx, .xml, .xqx, .xyze, .xz, .yuv, .zip, .zipx (316 расширений без дублей в верхнем регистре). Список обновлен 6 июля 2018.

Замечено, что шифруются также следующие файлы:.bak, .bin, .blf, .contact, .css, .dat, .db, .dot, .dotx, .etl, .feed-ms, .feedsdb-ms, .html, .jar, .js, .json, .LOG1, .onetoc2, .msi, .regtrans-ms, .tmp

Вероятно, что в новых версиях в список целевых файлов вносятся изменения.

Файлы, связанные с этим Ransomware:

README!!! ALL YOUR FILES HAVE BEEN SECURELY ENCRYPTED!!!.txt

jusched.exe

Help.lnk

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: king.ouroboros@protonmail.com

URL: xxxx://savemyfiles.pw

xxxx://orangepresident.pw

xxxx://5vlblodoct6ho26swnmxmemiab5mcpyanorzmhvm3nii6izomrbmc1nttexizgh.pw

См. ниже результаты анализов.

Ⓥ VirusBay образец >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

⨇ MalShare анализ >>

⟲ JOE Sandbox анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

CryptoWire - 27 октября 2016

Lomix - 24 ноября 2016

UltraLocker - 10 декабря 2016

Обновление CryptoWire - 3 марта 2017

Обновление CryptoWire - 5 апреля 2017

Обновление CryptoWire - 12 апреля 2017

Обновления CryptoWire позже не добавлялись

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

См. выше Историю семейства.

Обновление от 30 июня 2018:

По данным от Ultimate Decryption Team for Ouroboros.

Вышла новая доработанная версия.

Email: king.ouroboros@tutanota.de

Визуальных информаторов жертвы теперь несколько:

1) файл: README!!! ALL YOUR FILES HAVE BEEN SECURELY ENCRYPTED!!!.txt

2) блокировщик экрана с заголовком And... It's back!

3) изображение, заменяющее обои Рабочего стола с надписью:

YOU FILES HAVE BEEN ENCRYPTED

READ TXT ON DESKTOP

4) экран входа в Windows

Скриншоты новых визуальных информаторов >>

➤ Содержание записки о выкупе:

All your files have been encrypted!

All your files have been encrypted!

The encryption key has been sent online and is not public.

You have 10 days time to contact us or you will lose your data.

The only way you can recover your files is to buy a decryption key.

The payment method is: Bitcoins. The price is: $80 = 0.012 52899 Bitcoins

For instruction on recovery send an email to: king.ouroboros@tutanota.de

We will reply within 48 hours.

DO NOT USE ANY ANTIVIRUS PROGRAMS. YOU WILL NOT BE ABLE TO RECOVER YOUR FILES!

Include this ID in the email you send to us: 4037194142

Обновление от 6 июля 2018:

Email-1: king.ouroboros@protonmail.com

Email-2: king.ouroboros@tutanota.de (заблокирован)

Email-1: king.ouroboros@protonmail.com

Email-2: king.ouroboros@tutanota.de (заблокирован)

Изменения:

Поменялось изображение, заменяющее обои Рабочего стола.

Сумма выкупа изменена и зависит от числа зашифрованных файлов.

Выкуп для бизнес-пользователей уменьшен. Максимум $160 за 70000 файлов и $250, если больше.

Добавлены переводы на 12 языков целевых стран в экране блокировки: английский, германский, греческий, испанский, итальянский, нидерландский, польский, португальский, румынский, русский, турецкий, французский.

Добавлены новые расширения файлов, созданных в программах Adobe Premiere Pro, Adobe After Effects, Adobe InDesign.

Скриншоты новых визуальных информаторов >>

➤ Содержание записки о выкупе:

All your files have been encrypted!

The encryption key has been sent online and is not public.

You have 10 days time to contact us or you will lose your data.

The only way you can recover your files is to buy a decryption key.

The payment method is: Bitcoins. The price is: 60$ USD = 0.00912944 Bitcoin

For instruction on recovery send an email to: king.ouroboros@tutanota.de

We will reply within 48 hours. If we don't reply send email to king.ouroboros@protonmail.com

DO NOT USE ANY ANTIVIRUS PROGRAMS. YOU WILL NOT BE ABLE TO RECOVER YOUR FILES!

Include this ID in the email you send to us: 4037194142

Обновление от 16 июля 2018:

Новая версия от KingOuroboros.

Новая версия от KingOuroboros.

➤ Записок о выкупе теперь 12, т.е. на всех поддерживаемых языках.

➤ Сумма выкупа уменьшена до $30.

Для бизнес-пользователей сумма выкупа осталась прежней, но теперь требуется заплатить $250 (максимум), если более 300000 файлов зашифровано.

В список целей добавлены следующие типы файлов:

.dbf, .err, .fbk, .fdb, .fms, .gdb, .his, .ldf, .res, .sic, .sqe, .tb

Скриншоты новых визуальных информаторов >>

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

© Amigo-A (Andrew Ivanov): All blog articles.

Read to links: Tweet on Twitter + Tweet ID Ransomware (ID as CryptoWire) Write-up, Topic of Support *

Thanks: Michael Gillespie, MalwareHunterTeam Andrew Ivanov Ultimate Decryption Team for Ouroboros *

© Amigo-A (Andrew Ivanov): All blog articles.