XiaoBa 2.0 Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в 0.5 BTC, чтобы вернуть файлы. Оригинальное название: XIAOBA 2.0 Ransomware. На файле написано: что попало. Написан на языке FlyStudio. Фальш-копирайт: Adobe Systems Incorporated. Фальш-имя: Adobe Flash Player Installer/Uninstaller 30.0

© Генеалогия: XiaoBa > XiaoBa 2.0

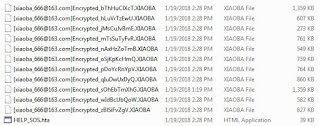

К зашифрованным файлам добавляется расширение: .XIAOBA

Фактически используется составное расширение: .[xiaoba_666@163.com]Encrypted_(random id).XIAOBA

Примеры зашифрованных файлов:

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на начало июля 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется: HELP_SOS.hta

Содержит переводы на 20 языков. Первым открывается записка на китайском.

Содержание записки о выкупе (на английском):

File Recovery Guide

You may have noticed that your file could not be opened and some software is not working properly.

This is not wrong. Your file content still exists, but it is encrypted using "XIAOBA 2.0 Ransomware".

The contents of your files are not lost and can be restored to their normal state by decryption.

The only way to decrypt a file is to get our "RSA 4096 decryption key" and decrypt it using the key.

Please enter 0.5 bitcoin into this address: 1DveXPhdwz69ttF8z2keJT2ux1onaDrzyb

Please contact E-Mail after completing the transaction: xiaoba_666@163.com

Send the file that needs to be decrypted to complete the decryption work

Using any other software that claims to recover your files may result in file corruption or destruction.

You can decrypt a file for free to ensure that the software can recover all your files.

Please find someone familiar with your computer to help you

You can find the same guide named "HELP_SOS.hta" next to the encrypted file.

Содержание записки о выкупе (на русском):

Руководство по восстановлению файлов

Возможно, вы заметили, что ваш файл не может быть открыт, а некоторое программное обеспечение работает неправильно.

Это не так. Содержимое вашего файла все еще существует, но оно зашифровывается с помощью «XIAOBA 2.0 Ransomware» .

Содержимое ваших файлов не будет потеряно и может быть восстановлено до нормального состояния путем дешифрования.

Единственный способ расшифровать файл - получить наш «ключ расшифровки RSA 4096» и расшифровать его с помощью ключа.

Введите 0.5 биткойн в этот адрес: 1DveXPhdwz69ttF8z2keJT2ux1onaDrzyb

Пожалуйста, свяжитесь с E-Mail после завершения транзакции: xiaoba_666@163.com

Отправьте файл, который необходимо дешифровать, чтобы завершить работу по расшифровке

Использование любого другого программного обеспечения, требующего восстановления ваших файлов, может привести к повреждению или уничтожению файлов.

Вы можете бесплатно расшифровать файл, чтобы программное обеспечение могло восстановить все ваши файлы.

Найдите кого-то знакомого с вашим компьютером, чтобы помочь вам

Рядом с зашифрованным файлом вы можете найти тот же справочник с именем «HELP_SOS.hta».

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1. ➤ Удаляет теневые копии файлов, отключает функции восстановления и исправления Windows на этапе загрузки, а затем выключает компьютер, используя команды:

/c vssadmin delete shadow /all /quiet & wmic shadowcopy delete & bcdedit /set {default} boostatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no & wbadmin delete catalog -quiet

➤ Исходное имя зашифрованного файла хранится между файловыми маркерами "XIAOBA". Смотрите скриншот.

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

HELP_SOS.hta

HELP_SOS.vbs

install_flash_player.bin.exe

svchost.exe

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

%TEMP%\HELP_SOS.hta

%TEMP%\HELP_SOS.vbs

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: xiaoba_666@163.com

BTC: 1DveXPhdwz69ttF8z2keJT2ux1onaDrzyb

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

ⴵ VMRay анализ >>

ᕒ ANY.RUN анализ >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

⨇ MalShare анализ >>

⟲ JOE Sandbox анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

XiaoBa Ransomware

XiaoBa 2.0 Ransomware

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

См. выше историю семейства.

Обновление от 26 июля 2018:

По данным, предоставленным Майклом Джиллеспи, вымогатели также участвуют в распространении GlobeImposter-2. На скриншотах ниже можно видеть, что email и BTC совпадают.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet ID Ransomware (ID as XiaoBa 2.0) Write-up, Topic of Support *

Thanks: Rony, Michael Gillespie Andrew Ivanov * *

© Amigo-A (Andrew Ivanov): All blog articles.