Xlockr Ransomware

Этот крипто-вымогатель шифрует данные пользователей с помощью AES + RSA, а затем требует выкуп в $100 в BTC, чтобы вернуть файлы. Оригинальное название: Xlockr. На файлах написано: Extension.exe, Message.exe, Updater.exe

© Генеалогия: выясняется.

Изображение только логотип статьи

К зашифрованным файлам добавляется расширение: .xlockr

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Активность этого крипто-вымогателя пришлась на конец июля 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

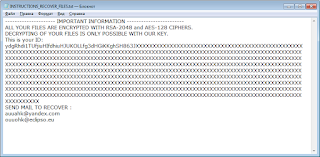

Запиской с требованием выкупа выступает экран блокировки.

Скриншоты процесса показа экрана и сообщений

Скриншот с текстом о выкупе

Содержание текста о выкупе:

Sorry! Your files have been encrypted!

What Happened to My Computer?

Your important files are encrypted.

Many of your documents, photos, videos, databases and other files are no longer accessible because they have been encrypted. Maybe you are busy looking for a way to recover your files, but do not waste your time. Nobody can recover your files without our decryption service.

Can I Recover My Files?

Sure. We guarantee that you can recover all your files safely and easily. But you have not so enough time.

If you want to decrypt all your files, you need to pay.

You only have 3 days to submit the payment. It will be increase $1 every minute.

Also, if you don't pay in 3 days, you won't be able to recover your files forever.

How Do I Pay?

Payment is accepted in Bitcoin only.

Please check the current price of Bitcoin and buy some bitcoins.

And send the correct amount to the address specified in this window.

After your payment, enter your transaction id and click <Check Payment>. Best time to check: 9:00am - 11:00am GMT from Monday to Friday.

Once the payment is checked, you can start decrypting your files immediately.

Contact

If you need our assistance, send a tweet that containing #xlockr hastag.

We strongly recommend you to not remove this software, and disable your anti-virus for a while, until you pay and the payment gets processed. If your anti-virus gets updated and removes this software automatically, it will not be able to recover your files even if you pay!

---

Current Value

$1002

---

Payment will be raised!

Time Left

00:12

---

If you don't pay

Your files will be lost!

Time Left

02:23:57:12

---

Send $100 worth of bitcoin to this address:

[ ] [Copy]

[Check Payment & Decrypt Files]

Перевод текста на русский язык:

Извините! Ваши файлы зашифрованы!

Что случилось с моим компьютером?

Ваши важные файлы зашифрованы.

Многие из ваших документов, фото, видео, баз данных и других файлов не доступны, т.к. они были зашифрованы. Возможно, вы заняты поиском способа восстановить свои файлы, но не тратьте свое время. Никто не может восстановить ваши файлы без нашей службы расшифровки.

Могу ли я восстановить мои файлы?

Конечно. Мы гарантируем, что вы сможете восстановить все ваши файлы безопасно и легко. Но у вас мало времени.

Если вы хотите расшифровать все ваши файлы, вам нужно заплатить.

У вас есть только 3 дня, чтобы заплатить. Это будет расти на 1 доллар каждую минуту.

Кроме того, если вы не платите за 3 дня, вы не сможете восстановить ваши файлы никогда.

Как мне оплатить?

Оплата принимается только в биткоинах.

Пожалуйста, проверьте текущую цену биткоина и купите несколько биткоинов.

И отправьте правильную сумму по адресу, указанному в этом окне.

После оплаты введите свой ID транзакции и нажмите <Проверить платеж>. Лучшее время для проверки: 9:00 - 11:00 по Гринвичу c понедельника по пятницу.

Как только платеж будет проверен, вы можете сразу начать дешифрование файлов.

Контакт

Если вам нужна наша помощь, отправьте твит, содержащий #xlockr хэштег.

Мы настоятельно рекомендуем вам не удалять эту программу и на некоторое время отключить антивирус, пока вы не заплатите, и платеж не будет обработан. Если ваш антивирус обновится и автоматически удалит эту программу, она не сможет восстановить ваши файлы, даже если вы заплатите!

---

Текущая стоимость

$ 1002

---

Оплата будет повышена!

Время вышло

00:12

---

Если вы не платите

Ваши файлы будут потеряны!

Время вышло

02: 23: 57: 12

---

Отправьте биткоин на $100 на этот адрес:

[] [Копировать]

[Проверить платежи и расшифровать файлы]

Сайт распространитель: xxxx://www.yensaogiadinh.com/

Скриншот с сайта

Скриншот сообщения Norton Security об отражённой атаке

Технические детали

Распространяется и устанавливается как расширение для браузера Microsoft Edge. Используется его иконка.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

.3dm, .3fr, .3g2, .3gp, .7z, .aaf, .accdb, .aep, .aepx, .aet, .ai, .aif, .apk, .arch00, .arw, .as, .as3, .asf, .asp, .aspx, .asset, .asx, .avi, .bar, .bay, .bc6, .bc7, .big, .bik, .bkf, .bkp, .blob, .bmp, .bsa, .cas, .cdr, .cer, .cfr, .class, .config, .cpp, .cr2, .crt, .crw, .cs, .cs, .csproj, .css, .csv, .d3dbsp, .das, .dazip, .db, .db0, .dba, .dbf, .dcr, .der, .desc, .dmp, .dng, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .dwg, .dxf, .dxg, .efx, .epk, .eps, .erf, .esm, .ff, .fla, .flv, .forge, .fos, .fpk, .fsh, .gdb, .gho, .hkdb, .hkx, .hplg, .html, .hvpl, .ibank, .icxs, .idml, .iff, .indb, .indd, .indl, .indt, .inx, .itdb, .itl, .itm, .iwd, .iwi, .jar, .java, .jpe, .jpeg, .jpg, .js, .kdb, .kdc, .kf, .layout, .lbf, .litemod,

.lrf, .ltx, .lvl, .m2, .m3u, .m3u8, .m4a, .m4u, .map, .max, .mcmeta, .mdb,

.mdbackup, .mddata, .mdf, .mef, .menu, .mid, .mlx, .mov, .mp3, .mp4, .mpa,

.mpeg, .mpg, .mpqge, .mrw, .mrwref, .msg, .ncf, .nef, .nrw, .ntl, .odb, .odc,

.odm, .odp, .ods, .odt, .orf, .p12, .p7b, .p7c, .pak, .pdb, .pdd, .pdf, .pef,

.pem, .pfx, .php, .pk7, .pkpass, .plb, .pmd, .png, .pot, .potm, .potx, .ppam,

.ppj, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .prel, .prproj, .ps, .psd, .psk,

.pst, .ptx, .py, .qdf, .qic, .r3d, .ra, .raf, .rar, .raw, .rb, .re4, .resx,

.rgss3a, .rim, .rofl, .rtf, .rw2, .rwl, .sav, .sb, .sdf, .settings, .sid, .sidd, .sidn, .sie, .sis, .sldm, .sldx, .slm, .sln, .snx, .sql, .sr2, .srf, .srw, .sum, .svg, .swf, .syncdb, .t12, .t13, .tax, .tif, .tor, .txt, .upk, .vcf, .vdf, .vfs0, .vob, .vpk, .vpp_pc, .vtf, .w3x, .wallet, .wav, .wb2, .wma, .wmo, .wmv, .wotreplay, .wpd, .wps, .x3f, .xf, .xla, .xlam, .xlk, .xll, .xlm, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xqx, .xxx, .zip, .ztmp (273 расширения).

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Extension.exe

Extension_6_.exe

Message.exe

Message.exe.config

Updater.exe

Extension.dat

<random>.exe - случайное название

Проект:

Extension: Extension.pdb, Updater.pdb, Message.pdb

Особенности:

.NET Framework 4.6.1

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

https://ipinfo.io/ (216.239.36.21, США) - для определения IP, страны и пр.

xxxx://app.remaxgllobal.com/check.php

xxxx://www.yensaogiadinh.com/ - VT + NSW + Qu + Su

Redirect: yensaogiadinh.blogspot.com > www.yensaogiadinh.com

xxxx://yensaogiadinh.com/search/label/kia%EF%BF%BD%EF%BF%BDa%EF%BF%BD%EF%BF%BDa%EF%BF%BD%EF%BF%BDn+tha%EF%BF%BD%EF%BF%BDa%EF%BF%BD%EF%BF%BDa%EF%BF%BD%EF%BF%BDc - VT

xxxx://silverandgold101.com/2010/06/11/nass=

URL: xxxx://pakpandir.com/2017/09/cara-membuat-facebook-instant-articles.html

URL: xxxx://pakpandir.com/2017/09/penemuan-baru-fosil-dinosaurus-dari.html

URL: xxxx://pakpandir.com/2017/09/silakan-merokok-rokok-ternyata-banyak.html

IP сервера:

216.239.32.21:80 (США)

54.36.222.41:80 (Франция)

BTC: 1NTfUKuRM7ozht3PxNgzKW6Wb2m9Nu2G87

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ на Extension.exe (главный файл) >>

Ⓗ Hybrid анализ на Updater.exe >>

𝚺 VirusTotal анализ на Extension.exe >>

𝚺 VirusTotal анализ на Message.exe >>

𝚺 VirusTotal анализ на Updater.exe >>

🐞 Intezer анализ на Extension.exe >>

🐞 Intezer анализ на Updater.exe >>

Ⓥ VirusBay образец >>

ⴵ VMRay анализ >>

ᕒ ANY.RUN анализ >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

⨇ MalShare анализ >>

⟲ JOE Sandbox анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links:

Tweet on Twitter + Tweet

ID Ransomware (ID as ***)

Write-up, Topic of Support

*

Read to links:

Tweet on Twitter + Tweet

ID Ransomware (ID as ***)

Write-up, Topic of Support

*

Thanks:

S!Ri, MalwareHunterTeam

Andrew Ivanov

*

*

Thanks:

S!Ri, MalwareHunterTeam

Andrew Ivanov

*

*

© Amigo-A (Andrew Ivanov): All blog articles.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.  Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1. Read to links: Tweet on Twitter + Tweet ID Ransomware (ID as AutoWannaCryV2) Write-up, Topic of Support *

Thanks: MalwareHunterTeam, Michael Gillespie Andrew Ivanov * *