El Ransomware

WAND Ransomware

(шифровальщик-вымогатель, деструктор)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: не указано. На файле написано: нет данных. Фальш-копирайт: Hewlett-Packard 2018

© Генеалогия: выясняется, явное родство с кем-то не доказано.

К зашифрованным файлам добавляется расширение: .WAND

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на конец октября 2018 г. Ориентирован на англоязычных пользователей, включая испанских, немецких, французских и некоторых других, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется: About .WAND unlocking instructions

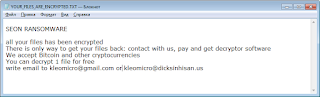

Содержание записки о выкупе:

================================

Hello, friend, Please read the following

Your file has been locked, please do not close the system, or modify the extension name.

***

Please E-Mail me, unlock the cost USD 100.00.

***

E-mail:hackcwandgproton@mail.com

================================

Перевод записки на русский язык:

================================

Привет, друг, Пожалуйста, прочитайте следующее

Ваш файл блокирован, пожалуйста, не закрывайте систему или не меняйте имя расширения.

***

Пожалуйста, напишите мне, разблок за 100 долларов.

***

Email: hackcwandgproton@mail.com

================================

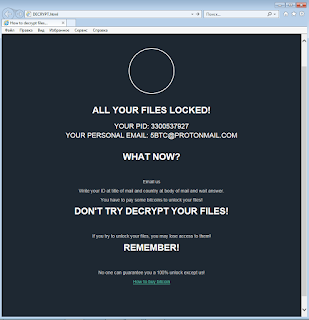

Также имеется экран блокировки с таймером на испанском языке.

Содержание текста с экрана:

Tus archivos han sido encriptados

Muchos archivos con extenciones fueron encryptados del directorio Descargas y Documentos, sigue las instrucciones si deseas recuperarlos.

- COMUNICATE AL CORREO GKTLC5A@PROTONMAIL.COM

- DEPOSITA EL DIÑERO EN LA CUENTA PROPORCIONADA DESDE EL CORREO.

- INGRESA LA CONTRASEÑA RECIBIDA LUEGO DE PAGO.

- TIENES 24 HORAS PARA REALIZAR TODO LO ANTERIOR.

***

Перевод текста с экрана:

Ваши файлы были зашифрованы

Многие файлы с расширениями были зашифрованы из каталога "Загрузки" и "Документы", следуйте инструкциям, если вы хотите их восстановить.

- ОБЩАЙТЕСЬ ПО EMAIL GKTLC5A@PROTONMAIL.COM

- ДЕПОЗИТ ДЕНЕГ НА СЧЕТ, УКАЗАННЫЙ В ПОЧТЕ.

- ВВЕДИТЕ ПАРОЛЬ, ПОЛУЧЕННЫЙ ПОСЛЕ ОПЛАТЫ.

- У ВАС 24 ЧАСА, ЧТОБЫ СДЕЛАТЬ ВСЕ ПЕРЕЧИСЛЕННОЕ.

***

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1. ➤ После обнуления таймера, удаляются все блокированные файлы с Рабочего стола и в паках Пользователя.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

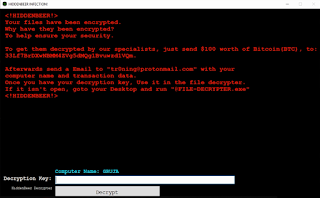

Файлы, связанные с этим Ransomware:

Encriptar.exe

Desencriptar

About .WAND unlocking instructions

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: hackcwand@protonmail.com

gktlc5a@protonmail.com

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

ⴵ VMRay анализ >>

ᕒ ANY.RUN анализ >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

⨇ MalShare анализ >>

⟲ JOE Sandbox анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + myTweet ID Ransomware (ID as ) Write-up, Topic of Support *

Thanks: Leo, MalwareHunterTeam Andrew Ivanov * *

© Amigo-A (Andrew Ivanov): All blog articles.