Gorgon Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в 0.3 BTC, чтобы вернуть файлы. Оригинальное название: Gorgon. На файле написано: Gorgon.exe

© Генеалогия: FilesL0cker >> Gorgon

К зашифрованным файлам добавляется расширение: .[buy-decryptor@pm.me]

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на вторую половину января 2019 г. Штамп времени: 25 января 2019. Ориентирован на англоязычных, китайских и корейских пользователей, что не мешает распространять его по всему миру.

Записки с требованием выкупа называются:

#DECRYPT MY FILES#.HTML

#解密我的文件#.HTML

#내 파일 복구하기#.HTML

Содержание записки о выкупе:

GORGON RANSOMWARE

What happened?

All your important files(database,documents,images,videos,music,etc.)have been encrypted!and only we can decrypt!

To decrypt your files,you need to buy Gorgon Decryptor from us,we are the only one who can decrypt the file for you

Attention!

Trying to reinstall the system and decrypting the file with a third-party tool will result in file corruption,which means no one can decrypt your file(including us)!

If you still try to decrypt the file yourself,you do so at your own risk!

Test decryption!

As a proof,you can email us 3 files to decrypt,and we will send you the decrypted files to prove that we can decrypt your files

How to buy Gorgon Decryptor?

1.Buy 0.3 Bitcoin at https://localbitcoins.com

2.Contact us by email to get a payment address

3.Send 0.3 Bitcoin to our payment address

4.After payment,we will send you Gorgon Decryptor

Email:

buy-decryptor@pm.me

Your ID: *** <base64>

Перевод записки на русский язык:

GORGON RANSOMWARE

Что случилось?

Все ваши важные файлы (база данных, документы, изображения, видео, музыка и т.д.) были зашифрованы! И только мы можем расшифровать!

Чтобы расшифровать ваши файлы, вам нужно купить Gorgon Decryptor у нас, мы единственные, кто может расшифровать файл для вас

Внимание!

Попытка переустановить систему и расшифровать файл сторонним инструментом приведет к повреждению файла, что означает, что никто не сможет расшифровать ваш файл (включая нас)!

Если вы все еще пытаетесь расшифровать файл самостоятельно, вы делаете это на свой страх и риск!

Тестовая расшифровка!

В качестве доказательства вы можете отправить нам 3 файла для расшифровки, и мы вышлем вам расшифрованные файлы, чтобы доказать, что мы можем расшифровать ваши файлы.

Как купить Gorgon Decryptor?

1. Купить 0.3 биткоина на https://localbitcoins.com

2. Связь с нами по email, чтобы получить платежный адрес

3. Отправить 0.3 биткоина на наш платежный адрес

4. После оплаты мы вышлем вам Gorgon Decryptor

Email:

buy-decryptor@pm.me

Ваш ID: *** <base64>

Другими информаторы пострадавших выступает экран блокировки, экран загрузки Windows и изображение WALLPAPER.BMP, заменяющее обои Рабочего стола. Также используется Microsoft Speech.

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Удаляет теневые копии файлов командой:

vssadmin.exe delete shadows /all /quiet

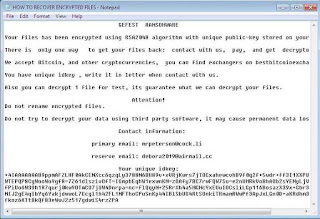

➤ Шифрование реально присутствует. Картинка в подтверждение.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

#DECRYPT MY FILES#.HTML

#解密我的文件#.HTML

#내 파일 복구하기#.HTML

WALLPAPER.BMP

Gorgon.exe

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

DNS: xxxxs://i.loli.net/

Email: buy-decryptor@pm.me

BTC:

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >>

🐞 Intezer analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

ᕒ ANY.RUN analysis >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 6 марта 2019:

Пост в Твиттере >>

Расширение: .[china-decryptor@pm.me]

Записки о выкупе:

#DECRYPT MY FILES#.HTML

#解密我的文件#.HTML

#내 파일 복구하기#.HTML

#РАСШИФРУЙТЕ МОИ ФАЙЛЫ#.HTML

Email: china-decryptor@pm.me

Штамп времени: 20 февраля 2019

➤ Скриншоты записки, экрана блокировки, изображения, заменяющего обои:

Результаты анализов: VT

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet + myTweet ID Ransomware (ID as Gorgon) Write-up, Topic of Support *

Thanks: Jakub Kroustek, Michael Gillespie Andrew Ivanov (author) MalwareHunterTeam *

© Amigo-A (Andrew Ivanov): All blog articles.