Buran Ransomware

Buran 2.0 Ransomware

Этот крипто-вымогатель шифрует данные пользователей с помощью AES + RSA, а затем требует выкуп в $100 в BTC (или больше), чтобы вернуть файлы. Оригинальное название: BURAN (Buran). На файле написано: ctfmon.exe или что-то другое. Написан на Borland Delphi.

---

Обнаружения:

DrWeb -> Trojan.Encoder.28441, Trojan.Encoder.25574, Trojan.Encoder.28155

ALYac -> Trojan.Ransom.VegaLocker BitDefender -> Trojan.GenericKD.41353773, Trojan.GenericKD.32457997

ESET-NOD32 -> Win32/Filecoder.Buran.D, A Variant Of Win32/Filecoder.Buhtrap.D, A Variant Of Win32/Filecoder.Buran.F

Malwarebytes -> Ransom.Jamper.brn, Ransom.FileCryptor

McAfee -> Ransom-Buran.a

Symantec -> ML.Attribute.HighConfidence, Trojan.Gen.2, Downloader

---

© Генеалогия: Vega (VegaLocker) > Jamper (Jumper) > BURAN (Buran) > Buran-Ghost, Storm, Zeppelin и другие варианты

Изображение многоразового космического корабля "Буран" (СССР)

Вырезка из кода Buran Ransomware

К зашифрованным файлам добавляется расширение по шаблону "8-4-4-4-12": .XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX

Примеры расширений:

.62E93854-821C-3F0E-7556-D0F4F2E6E1C2

.3674AD9F-5958-4F2A-5CB7-F0F56A8885EA

.9F9CF853-ED0D-F661-54F1-3761A306C6D1

Примеры зашифрованных файлов:

Document.doc.62E93854-821C-3F0E-7556-D0F4F2E6E1C2

CO.pdf.3674AD9F-5958-4F2A-5CB7-F0F56A8885EA

peaceable.jpg.9F9CF853-ED0D-F661-54F1-3761A306C6D1

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Активность этого крипто-вымогателя пришлась на вторую половину мая 2019 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

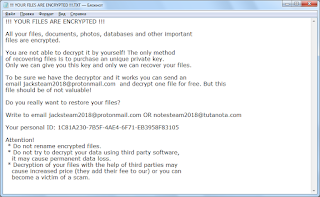

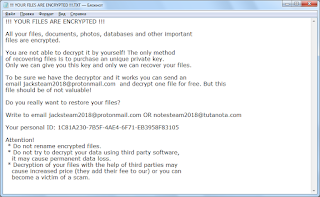

Записка с требованием выкупа называется: !!! YOUR FILES ARE ENCRYPTED !!!.TXT

Содержание записки о выкупе:

Hello. Your files are encrypted. Do not worry, we can help you. You can contact us by email.

recovery_server@protonmail.com

recovery1server@cock.li

Send us 3-5 any encrypted files no larger than 10 MB. And also send us your personal ID:

62E93854-821C-3F0E-7556-D0F4F2E6E1C2

>>> Attention !!!

Send a message to both mailboxes, since the letter cannot get into one of the mailboxes.

Перевод записки на русский язык:

Привет. Ваши файлы зашифрованы. Не волнуйтесь, мы можем вам помочь. Вы можете написать нам на email.

recovery_server@protonmail.com

recovery1server@cock.li

Отправьте нам 3-5 любых зашифрованных файлов размером не более 10 МБ. А также отправьте нам свой личный ID:

62E93854-821C-3F0E-7556-D0F4F2E6E1C2

>>> Внимание !!!

Отправьте сообщение на оба почтовых ящика, т.к. письмо не может попасть в один из почтовых ящиков.

Технические детали

Распространяется как Ransomware для продажи на подпольных форумах.

Текст на форумах распространитель пишет на русском языке.

Сайты-распространители:

xxxxs://ifud.ws/ - с 12 мая 2019

xxxxs://verified.sc/ - в тоже время

xxxxs://exploitinqx4sjro.onion/ - в тоже время

xxxxs://forum.zloy.bz/ - с 14 мая 2019

xxxx://darkmarket.la/ - с 14 мая 2019

Мы не смогли зайти на два сайта. Один из них хочет 50$ за регистрацию, а другой или настроен неправильно, или не хочет, чтобы я на него зашел. Разработчик сделал защиту от запуска на компьютерах пользователей из стран СНГ. Похвально, что ещё кто-то помнит про это СНГ, хотя оно давно лишь фикция.

Текст на ifud.ws:

Buran Ransomware - гарантированная стабильная работа,гибкий функционал и постоянная онлайн-поддержка

Тема в разделе "Покупка/Продажа | Обмен", создана пользователем buransupport, 14 май 2019.

Buran - стабильный оффлайн-криптолокер, с гибким функционалом и саппортом 24/7.

Функционал:

Надежный криптоалгоритм с использованием глобального и сессионного ключей + случайные файловые ключи;

Сканирование всех локальных дисков и всех доступных сетевых путей;

Высокая скорость: для каждого диска и сетевого пути работает отдельный поток;

Пропуск системных каталогов Windows и каталогов браузеров;

Генерация дешифровщика на основе зашифрованного файла;

Корректная работа на всех ОС от Windows XP, Server 2003 до самых новых;

Локер не имеет зависимостей, не использует сторонние библиотеки, только математика и винапи; Завершение некоторых процессов для освобождения открытых файлов (опционально, обговаривается);

Возможность шифрования файлов без смены расширений (опционально);

Удаление точек восстановления + чистка логов на выделенном сервере (опционально);

Стандартные опции: отстук, автозагрузка, самоудаление (опционально);

Установлена защита от запуска в СНГ сегменте.

Условия:

Обговариваются индивидуально для каждого адверта в зависимости от объёмов и материала.

Начните зарабатывать с нами!

Набор в партнерскую программу продолжается.

Индивидуальные условия и стабильный доход.

Контакты для связи:

buransupport@exploit.im

buransupport@xmpp.jp

Текст на darkmarket.la:

Buran - стабильный оффлайн-криптолокер, с гибким функционалом и саппортом 24/7.

Функционал:

Надежный криптоалгоритм с использованием глобального и сессионного ключей + случайные файловые ключи;

Сканирование всех локальных дисков и всех доступных сетевых путей;

Высокая скорость: для каждого диска и сетевого пути работает отдельный поток;

Пропуск системных каталогов Windows и каталогов браузеров;

Генерация дешифровщика на основе зашифрованного файла;

Корректная работа на всех ОС от Windows XP, Server 2003 до самых новых;

Локер не имеет зависимостей, не использует сторонние библиотеки, только математика и винапи;

Завершение некоторых процессов для освобождения открытых файлов (опционально, обговаривается);

Возможность шифрования файлов без смены расширений (опционально);

Удаление точек восстановления + чистка логов на выделенном сервере (опционально);

Стандартные опции: отстук, автозагрузка, самоудаление (опционально);

Установлена защита от запуска в СНГ сегменте.

Условия:

25% за дешифратор с каждой выплаты. Жесткого регламента нет, условия обговариваются индивидуально для каждого адверта в зависимости от объёмов и материала.

Начните зарабатывать с нами!

Контакты:

jabber:

buransupport@exploit.im

buransupport@xmpp.jp

Мы на других бордах:

https://verified.sc/showthread.php?p=1040666

https://exploitinqx4sjro.onion/topic/157000

https://forum.zloy.bz/showthread.php?t=155866

Последнее редактирование: 18.05.19

После покупки или иным способом Buran Ransomware уже может находиться на сайтах, распространяющих взломанные программы. Одним из таких сайтов является crackzsoft.com, одно посещение страниц которого для незащищенного компьютера может иметь плачевные последствия (XXS-атаки с применением JS, Flash Player и что-то ещё). По данным BleepingComputer, на таких сайтах стоит наготове набор эксплойтов RIG.

Специально для тех, кто пользуется Free антивирусами! Они не остановят атаку с использованием уязвимости нулевого дня из набора эксплойтов! Вы и не замените, как они сработают и инфицируют ПК. Прочтите статью об эксплойтах от Лаборатории Касперского.

Специально для тех, кто пользуется Free антивирусами! Они не остановят атаку с использованием уязвимости нулевого дня из набора эксплойтов! Вы и не замените, как они сработают и инфицируют ПК. Прочтите статью об эксплойтах от Лаборатории Касперского.

После покупки и переделки покупателем может начать распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, других наборов эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Использует сайты для определения IP и страны компьютера:

iplogger.ru

geoiptool.com

➤ Распространяется с помощью Rig набора эксплойтов (Rig Exploit Kit).

Завершает процессы:

agntsvc.exe; agntsvc.exe; agntsvc.exe; agntsvc.exe; encsvc.exe; agntsvc.exe; isqlplussvc.exe; anvir.exe; anvir64.exe; ccleaner.exe; ccleaner64.exe; dbeng50.exe; dbsnmp.exe; encsvc.exe; far.exe; firefoxconfig.exe; infopath.exe; isqlplussvc.exe; msaccess.exe; msftesql.exe; mspub.exe; mydesktopqos.exe; mydesktopservice.exe; mysqld-nt.exe; mysqld-opt.exe; mysqld.exe; ncsvc.exe; ocautoupds.exe; ocomm.exe; ocssd.exe; oracle.exe; procexp.exe; regedit.exe; sqbcoreservice.exe; sqlagent.exe; sqlbrowser.exe; sqlserver.exe; sqlservr.exe; sqlwriter.exe; synctime.exe; taskkill.exe; tasklist.exe; tbirdconfig.exe; visio.exe; xfssvccon.exe; sql.exe; oracle.exe; apache.exe; tomcat.exe; tomcat6.exe; u8.exe; ufida.exe; backup.exe; kingdee.exe

➤ Особенности:

Используется файловый маркет BURAN, добавляемый в начало кода файла.

Так это выглядит, если открыть зашифрованные файлы в инструментах анализа или в обычном Блокноте.

Текст из кода:

BEWARE... THIS IS BURAN // MADE IN USSR

Перевод текста:

БОЙТЕСЬ... ЭТО БУРАН // СДЕЛАН В СССР

Список файловых расширений, подвергающихся шифрованию:

Шифрует все файлы, кроме тех, что находятся в белых списках.

Это наверняка будут документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Белый список расширений:

.buran, .cmd, .com, .cpl, .dll, .exe, .log, .msp, .msc, .pif, .scr, .sys

Белый список директорий:

\Windows media player\

\Apple computer\safari\

\Windows photo viewer\

\Windows portable devices\

\Windows security\

\Embedded lockdown manager\

\Reference assemblies\

:\Windows.old\

:\Inetpub\logs\

:\$Recycle.bin\

:\$Windows.~bt\

\Application data\

\Google\chrome\

\Mozilla firefox\

\Opera software\

\Tor browser\

\Common files\

\Internet explorer\

\Windows defender\

\Windows mail\

\Windows nt\

\Windowspowershell\

\Windows journal\

\Windows sidebar\

\Package cache\

\Microsoft help\

:\Recycler

:\Windows\

C:\Windows\

:\Intel\

:\Nvidia\

\All users\

\Appdata\

\Boot\

\Google\

\Mozilla\

\Opera\

\Msbuild\

\Microsoft\

Белый список файлов:

!!! YOUR FILES ARE ENCRYPTED !!!.TXT

boot.ini

bootfont.bin

bootsect.bak

defender.exe

desktop.ini

iconcache.db

ntdetect.com

ntuser.dat.log

unlocker.exe

master.exe

master.dat

ntldr

ntuser.dat

ntuser.ini

temp.txt

thumbs.db

unlock.exe

Файлы, связанные с этим Ransomware:

!!! YOUR FILES ARE ENCRYPTED !!!.TXT

2.exe

2.1.exe

ctfmon.exe

1068A408.buran

68552A69.buran

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

C:\Users\admin\AppData\Roaming\Microsoft\Windows\ctfmon.exe

%APPDATA%\Microsoft\Windows\ctfmon.exe

%TEMP%\1068A408.buran

%TEMP%\68552A69.buran

Записи реестра, связанные с этим Ransomware:

HKEY_CURRENT_USER\Software\Buran

HKEY_CURRENT_USER\Software\Buran\Knock

HKEY_CURRENT_USER\Software\Buran\Service

HKEY_CURRENT_USER\Software\Buran\Service\Machine ID

HKEY_CURRENT_USER\Software\Buran\Service\Public Key

HKEY_CURRENT_USER\Software\Buran\Stop

HKEY_CURRENT_USER\Software\AutoIt v3\AutoIt

HKEY_CURRENT_USER\Software\Borland\Delphi\Locales

HKEY_CURRENT_USER\Software\Borland\Locales

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: recovery_server@protonmail.com, recovery1server@cock.li

Email продающего: buransupport@exploit.im, buransupport@xmpp.jp

BTC: ---

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis 2.exe >>

Ⓗ Hybrid analysis 2.1.exe >>

𝚺 VirusTotal analysis 2.exe >>

𝚺 VirusTotal analysis 2.1.exe >>

🐞 Intezer analysis 2.exe >>

🐞 Intezer analysis 2.1.exe >>

ᕒ ANY.RUN analysis 2.exe >>

ᕒ ANY.RUN analysis 2.1.exe >>

ⴵ VMRay analysis 2.exe >>

ⴵ VMRay analysis 2.1.exe >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== Дешифровщик === Buran Unlocker ===

Пост в Твиттере >>

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Vega (VegaLocker) Ransomware - февраль 2019

Jamper (Jumper) Ransomware - март, апрель, май 2019

Buran Ransomware - май 2019

Buran 2.0 Ransomware - июнь 2019

Buran-Ghost Ransomware - июнь 2019

Buran-Storm Ransomware - июнь, сентябрь 2019

Zeppelin Ransomware - декабрь 2019

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 3-4 июня 2019:

Расширение (шаблон "8-4-4-4-12"): .XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX

Пример расширения: .1C81A230-7B5F-4AE4-6F71-EB3958F83XXX

Пример зашифрованного файла: pacific_2.jpg.1C81A230-7B5F-4AE4-6F71-EB3958F83XXX

Записка: !!! YOUR FILES ARE ENCRYPTED !!!.TXT

Email: jacksteam2018@protonmail.com, notesteam2018@tutanota.com

➤ Содержание записки:

!!! YOUR FILES ARE ENCRYPTED !!!

All your files, documents, photos, databases and other important

files are encrypted.

You are not able to decrypt it by yourself! The only method

of recovering files is to purchase an unique private key.

Only we can give you this key and only we can recover your files.

To be sure we have the decryptor and it works you can send an

email jacksteam2018@protonmail.com and decrypt one file for free. But this

file should be of not valuable!

Do you really want to restore your files?

Write to email jacksteam2018@protonmail.com OR notesteam2018@tutanota.com

Your personal ID: 1C81A230-7B5F-4AE4-6F71-EB3958F83XXX

Attention!

* Do not rename encrypted files.

* Do not try to decrypt your data using third party software,

it may cause permanent data loss.

* Decryption of your files with the help of third parties may

cause increased price (they add their fee to our) or you can

become a victim of a scam.

Обновление от 5-6 июня 2019:

Пост в Твиттере >>

Пост в Твиттере >>

Статья на сайте BleepingComputer >>

Расширение (шаблон "8-4-4-4-12"): .XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX

Пример расширения: .1C81A230-7B5F-4AE4-6F71-EB3958F83XXX

Пример зашифрованного файла: pacific_2.jpg.1C81A230-7B5F-4AE4-6F71-EB3958F83XXX

Записка: !!! YOUR FILES ARE ENCRYPTED !!!.TXT

Email: polssh1@protonmail.com, polssh@protonmail.com

Файлы EXE: ctfmon.exe, SpybtIndentify.exe

Результаты анализов: VT + AR + AR

➤ Содержание записки:

!!! YOUR FILES ARE ENCRYPTED !!!

All your files, documents, photos, databases and other important

files are encrypted.

You are not able to decrypt it by yourself! The only method

of recovering files is to purchase an unique private key.

Only we can give you this key and only we can recover your files.

To be sure we have the decryptor and it works you can send an

email polssh1@protonmail.com and decrypt one file for free. But this

file should be of not valuable!

Do you really want to restore your files?

Write to email polssh1@protonmail.com

polssh@protonmail.com

Your personal ID: 26F2E296-91BD-2D7F-DA91-14A202CD0XXX

Attention!

* Do not rename encrypted files.

* Do not try to decrypt your data using third party software,

it may cause permanent data loss.

* Decryption of your files with the help of third parties may

cause increased price (they add their fee to our) or you can

become a victim of a scam.

Обновление от 8 июня 2019:

Отдельная статья Buran-Ghost >>

Расширение: .ghost

Email: e95c12d08b14@protonmail.com

e95c12d08b14@airmail.cc

Записка: ===HOW TO RECOVER ENCRYPTED FILES===.TXT

Обновление от 10 июня 2019:

Версия: Buran 2.0 (Buran-II)

Содержание текста со скриншота:

Что нового:

! Шифрование рандомных участков больших файлов.

Теперь файлы шифруются с большей скоростью.

Окончательно сведена на нет вероятность частичного восстановления архивов, возможная при использовании других шифровальщиков.

! Асинхронный поиск по файловой системе.

Буран-II шифрует файлы по мере нахождения, "перепрыгивая" с носителя на носитель (диск / папку / сетевой путь), нанося наибольший ущерб за минимальное время работы.

Обновление от 17-19 июня 2019:

Версия: Buran 2.0 (Buran-II)

Содержание текста со скриншота:

* Мы не работаем по СНГ (установлен детект по локали + языку системы)

* Мы не работаем с технически неграмотными и далекими от темы

* Мы можем отказать в выдаче билда без объяснения причин

* Мы не берем оплату за билд и генерацию ключей

---

Наш арсенал пополнился PowerShell-скриптом.

Теперь, помимо боевого exe, мы выдаем PowerShell-скрипт, содержащий загрузчик Бурана. Используемый в скрипте безфайловый метод запуска позволяет отработать софту из памяти с эффективностью и скоростью, сравнимой с обычным билдом, избегая детектов на рантайме.

Обновление от 26 июня 2019:

Топик на форуме >>

Расширение (шаблон): .-XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX

Email: endereless@cock.li, happyless@airmail.cc

Записка: !!! YOUR FILES ARE ENCRYPTED !!!.TXT

➤ Содержание записки:

All your files, documents, photos, databases and other important

files are encrypted.

You are not able to decrypt it by yourself! The only method

of recovering files is to purchase an unique private key.

Only we can give you this key and only we can recover your files.

To be sure that we have the decryptor and it works you can send an

email to endereless@cock.li and decrypt one file for free. But this

file must'nt be of valuable!

Do you really want to restore your files?

If you are ready to buy unique private key send an email including you ID to happyless@airmail.cc

Your personal ID: 1462F1C9-2XXX-BXXX-BXXX-46F88A1FCC7A

Attention!

* Do not rename encrypted files.

* Do not try to decrypt your data using third party software,

it may cause permanent data loss.

* Decryption of your files with the help of third parties may

cause increased price (they add their fee to our) or you can

become a victim of a scam.

Обновление от 27 июня 2019:

Версия: Buran 2.0 (Buran-II)

Содержание текста со скриншота:

* Нас ни разу не дешифровали, аверами неоднократно производился подробный разбор и анализ софта, бесплатный дешифратор не был и не будет выпущен;

* Мы используем свой алгоритм обработки больших файлов, шифруются не первые килобайты данных (многие архивы после такого шифрования можно частично восстановить), не весь файл целиком (очень ресурсоемкая операция, занимает много времени), а случайно выбранные фрагменты, это дает преимущество в скорости и надежности;

* Наш софт работает на всей линейке Windows, начиная от Windows XP ...

Обновление от 29 июня 2019:

Пост на форуме >>

Расширение (шаблон): .XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX

Email: dcr@cumallover.me

Записка: !!! YOUR FILES ARE ENCRYPTED !!!.TXT

➤ Содержание записки:

ALL YOUR FILES HAVE BEEN ENCRYPTED, THERE IS NO WAY TO DECRYPT THEM BY YOURSELF.

IF YOU VALUE YOUR FILES AND WANT TO DECRYPT THEM YOU HAVE TO PAY 100$ IN BITCOINS.

No worry if you don't know what bitcoins are, they are an online currency that is not regulated by any government.

To get some bitcoins you can go to some of this websites:

1. CoinBase.com

In this website you can buy bitcoins using credit card.

2. LocalBitcoins.com

This a popular website where people contact each others to exchange bitcoins for money in paypal, cash and other payment systems.

To get a wallet for payment you need to contact us at dcr@cumallover.me and provide y our personal ID: 5B581BFD-572C-E8D9-9635-4C28FAA9CE59

YOU HAVE 72 HOURS FROM NOW ON TO SEND THE PAYMENT OR YOU WILL LOSE ALL THE DATA!

Обновление от 29 июня 2019:

Пост в Твиттере >>

Подробнее о версии >>

Записка: YOUR FILES ARE ENCRYPTED !!!.TXT

Email: surpriseN1@aol.com, surpriseN1@protonmail.com

➤ Содержание записки:

!!!ALL DATA ON THIS PC HAS BEEN ENCRYPTED !!!

Your ID: <!--ID-->

To decrypted files, you need to otbtain private key.

The single copy of the private key, with will allow you to decrypt the files, is locate on a

secret server on the internet;

The server will destroy the key within 48h after encryption completed.

To decrypt them send e-mail to this address:

surpriseN1@aol.com or surpriseN1@protonmail.com

That you trusted us you can send 1 file NOT containing valuable information for decoding

Attention!

* Maybe you are busy looking for a way to recover your files, but do not waste your time,

nobody can recover your files without our decryption service.

* Do not rename encrypted files.

* Do not try to decrypt your data using third party software, it may cause permanent data loss.

---

➤ Пропускает файлы с расширениями:

.bat, .cmd, .com, .cpl, .dll, .msc, .msp, .pif, .scr, .sys, .log, .exe, .buran

---

➤ Пропускает следующие файлы:

boot.ini; bootfont.bin; bootsect.bak; desktop.ini; ctfmon.exe; iconcache.db; master.exe; master.dat; ntdetect.com; ntldr; ntuser.dat; ntuser.dat.log; ntuser.ini; thumbs.db;

---

➤ Пропускает директории:

:\$RECYCLE.BIN\;:\$Windows.~bt\;:\RECYCLER;:\System Volume Information\;:\Windows.old\;:\Windows\;:\intel\;:\nvidia\;:\inetpub\logs\;\All Users\;\AppData\;\Apple Computer\Safari\;\Application Data\;\Boot\;\Google\;\Google\Chrome\;\Mozilla Firefox\;\Mozilla\;\Opera Software\;\Opera\;\Tor Browser\;\Common Files\;\Internet Explorer\;\Windows Defender\;\Windows Mail\;\Windows Media Player\;\Windows Multimedia Platform\;\Windows NT\;\Windows Photo Viewer\;\Windows Portable Devices\;\WindowsPowerShell\;\Windows Photo Viewer\;\Windows Security\;\Embedded Lockdown Manager\;\Windows Journal\;\MSBuild\;\Reference Assemblies\;\Windows Sidebar\;\Windows Defender Advanced Threat Protection\;\Microsoft\;\Package Cache\;\Microsoft Help\;

---

➤ Завершает процессы:

agntsvc.exe; agntsvc.exeagntsvc.exe; agntsvc.exeencsvc.exe; agntsvc.exeisqlplussvc.exe; anvir.exe; anvir64.exe; ccleaner.exe; ccleaner64.exe; dbeng50.exe; dbsnmp.exe; encsvc.exe; far.exe; firefoxconfig.exe; infopath.exe; isqlplussvc.exe; msaccess.exe; msftesql.exe; mspub.exe; mydesktopqos.exe; mydesktopservice.exe; mysqld-nt.exe; mysqld-opt.exe; mysqld.exe; ncsvc.exe; ocautoupds.exe; ocomm.exe; ocssd.exe; oracle.exe; procexp.exe; regedit.exe; sqbcoreservice.exe; sqlagent.exe; sqlbrowser.exe; sqlserver.exe; sqlservr.exe; sqlwriter.exe; synctime.exe; taskkill.exe; tasklist.exe; tbirdconfig.exe; visio.exe; xfssvccon.exe; sql.exe; oracle.exe; apache.exe; tomcat.exe; tomcat6.exe; u8.exe; ufida.exe; backup.exe; kingdee.exe;

Обновление от 30 июня 2019:

Пост на форуме >>

В начале некоторых зашифрованных файлов есть слова "BURAN" и "STORM".

Обновление от 4 июля 2019:

Пост в Твиттере >>

Расширение (шаблон): .-XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX

Пример расширения: .-20D3E156-A287-60BB-BBEE-4579C665442A

Записка: !!! YOUR FILES ARE ENCRYPTED !!!.TXT

Email: rizonlocker@airmail.cc, rizonlocker@firemail.cc

Файл: \AppData\Local\Temp\PreCrack-Ableton.exe

Файл: \Temp\buran.exe

Файл: \Temp\9B85964F.buran

Файл: \Desktop\b.exe и другие

Результаты анализов: VT + VMR + AR / VT + VMR

➤ Содержание записки:

All your files, documents, photos, databases and other important files are encrypted.

You are not able to decrypt it by yourself! The only method of recovering files is to purchase an unique private key.

Only we can give you this key and only we can recover your files.

To be sure we have the decryptor and it works you can send an email rizonlocker@airmail.cc or rizonlocker@firemail.cc and decrypt one file for free. But this file should be of not valuable!

Do you really want to restore your files?

Write to email rizonlocker@airmail.cc or rizonlocker@firemail.cc

Your personal ID: 240ED6E0-5A46-4764-9910-904D3E83F605

Attention! * Do not rename encrypted files.

* Do not try to decrypt your data using third party software, it may cause permanent data loss.

* Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

Обновление от 8 июля 2019:

Пост в Твиттере >>

Пример расширения: .-16C06E83-81AD-7D23-B247-5A57886B0D29

Результаты анализов: VT + VMR / VT + VMR

Обновление от 15 июля 2019:

Пост в Твиттере >>

Пост в Твиттере >>

Расширение (шаблон): .-XXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX

Расширение (пример): .-11C398BB-DEC0-453B-21AC-C9C8022B4968

Записка: !!! YOUR FILES ARE ENCRYPTED !!!.TXT

Email: johnsmith654@cock.li or johnsmith456@cock.li

Результаты анализов: VT + HA

Обновление от 16 июля 2019:

Пост в Твиттере >>

Расширение (шаблон): .{XXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX}

Расширение (пример): .{XXXXXXX-2499-D1EB-C607-6F3F031062D5}

Записка: !!! YOUR FILES ARE ENCRYPTED !!!.TXT

Email: sanio.marino@aol.com

Результаты анализов: VT + HA

Обновление от 26 июля 2019:

Пост в Твиттере >>

Пример расширения: .{3EC7AD33-C616-54FC-3819-FD033E71F165}

Записка: !!! YOUR FILES ARE ENCRYPTED !!!.TXT

Email: lewismccown@yahoo.com, bullockcraig@aol.com

Email: bavaria54@protonmail.com, nic.shulz@protonmail.com

Результаты анализов на файл: Edwin Dewitt - CV.doc VT + VMR

Результаты анализов на файл: LDR_2886.js VT + VMR

Обновление от 1 сентября 2019:

Самоназвание: Buran Generation V

Расширение: .[XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX]

Записка: !!! ALL YOUR FILES ARE ENCRYPTED !!!.TXT

Email: established01@protonmail.com, established@cock.li

Исследование от K-Vitali >> Результаты анализов: VT + AR ➤ Обнаружения:

DrWeb -> Trojan.Encoder.28155

BitDefender -> Generic.Ransom.Buhtrap.51533F22

ESET-NOD32 -> A Variant Of Win32/Filecoder.Buran.F

Обновление от 13 сентября 2019:

Вариант: Buran-Storm

В начале некоторых зашифрованных файлов есть слова "BURAN" и "STORM".

Топик на форуме >>

Пост на форуме >>

Пример расширения: .[4D038CB6-45CB-303D-B3C5-710D3731F35B]

Email: epicday@cock.li, epicday@airmail.cc

➤ Содержание записки:

!!! ALL YOUR FILES ARE ENCRYPTED !!!.TXT

All your files, documents, photos, databases and other important

files are encrypted.

You are not able to decrypt it by yourself! The only method

of recovering files is to purchase an unique private key.

Only we can give you this key and only we can recover your files.

To be sure we have the decryptor and it works you can send an

email epicday@cock.li OR epicday@airmail.cc and decrypt one file for free. But this

file should be of not valuable!

Do you really want to restore your files?

Write to email epicday@cock.li OR epicday@airmail.cc

Your personal ID: 4D038CB6-XXXX-XXXX-XXXX-XXXXXXXXXXXX

Attention!

* Do not rename encrypted files.

* Do not try to decrypt your data using third party software,

it may cause permanent data loss.

* Decryption of your files with the help of third parties may

cause increased price (they add their fee to our) or you can

become a victim of a scam.

Обновление от 16 сентября 2019:

Пост в Твиттере >>

Расширение: .<Personal_ID>

Расширение (шаблон): .XXX-XXX-XXX

Записка: !!! ALL YOUR FILES ARE ENCRYPTED !!!.TXT

Email: BhatMaker@protonmail.com BhatMaker@tutanota.com

Файл: Claim_916.doc (macros)

Результаты анализов: VT + VT

Обновление от 19 сентября 2019:

Пост в Твиттере >>

Расширение (шаблон): .[XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX]

Расширение (пример): .[1C164FEF-2F8B-8868-C1A0-30A1F9E39331]

Записка: !!! ALL YOUR FILES ARE ENCRYPTED !!!.TXT

Email: decryptor@cock.email, stopcrypt@cock.email

Файл: buran.exe

Результаты анализов: VT + AR

Обновление от 21 октября 2019:

Пост на форуме >>

Пример расширения: .[4D24C321-E3BC-0AA1-FBE9-9E507A76A9B0]

Записка: !!! ALL YOUR FILES ARE ENCRYPTED !!!.TXT

Email: recovery_server@protonmail.com, recowery1servers@cock.li

➤ Содержание записки:

Dear customer We apologize for having to encrypt your files.

It’s not your fault, because your security system is built at a good level, but during the attack we used unique exploits designed for vulnerabilities in microsoft software and antiviruses, which completely does not depend on how well your security system is built.

Encryption algorithm:

Master key: RSA-2048, the public key is stored in the body of ransomwsre,

private is not available (the master key is individual for each

companyes, only used to create decrypt software)

Session key: RSA-512, private key not available (Session

individual key for each attacked PC, private

The session key is encrypted with a Master key and is stored in the body of each

encrypted file, as well as the public Session key)

File key: AES-256 / CBC: individual for each file,

encrypted with a Session key and sewn into the body of each encrypted file.

We strongly recommend that you do not use third-party software to decrypt your files, as this can lead to the final loss of files due to corrupted headers. But if you still want to try to decrypt your files yourself, then make sure that you back up all encrypted files.

You can familiarize yourself with our product on the following reputable sites:

https://id-ransomware.blogspot.com/2019/05/buran-ransomware.html

https://www.acronis.com/en-us/blog/posts/meet-buran-new-delphi-ransomware-delivered-rig-exploit-kit

https://www.bleepingcomputer.com/forums/t/698566/jamper-buran-ransomware-your-files-are-encrypted-txt-support

In no case do we extort money from you, we only offer you our services for decrypting your files + you can get a bonus in the form of a free audit of your security system in order to protect yourself from such attacks and malicious software in the future.

You can contact us by email:

recovery_server@protonmail.com

recowery1servers@cock.li

Send us your personal ID:

Your personal ID: 4D24C321-E3BC-0AA1-FBE9-9E507A76A9B0

Send a message to both mailboxes, since the letter cannot get into one of the mailboxes.

Обновление от 17 ноября 2019:

Пост в Твиттере >>

Расширение (шаблон): .{XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX}

Записка: !!! ALL YOUR FILES ARE ENCRYPTED !!!.TXT

Email: stopcrypt@cock.email, decryptor@cock.email

Результаты анализов: VT + IA

Обновление от 18 ноября 2019:

Статья на сайте BC >>

Описано распространение нового варианта шифровальщика с помощью email-спама с вложенным файлом IQY (документ Excel Web Query). При открытии документа появится запрос на включение источника данных. Если пользователь нажмет кнопку "Включить", вредоносный exe-файл будет загружен и выполнен, что приведет к шифрованию файлов на компьютере.

=== 2020 ===

Новые варианты см. в статье Zeppelin Ransomware >>

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links:

Tweet on Twitter + Tweet + myTweet + Tweet

ID Ransomware (ID as Vega/Jamper/Buran)

Write-up, Topic of Support, Topic of Support

*

Read to links:

Tweet on Twitter + Tweet + myTweet + Tweet

ID Ransomware (ID as Vega/Jamper/Buran)

Write-up, Topic of Support, Topic of Support

*

Added later:

Buran Ransomware (by Alexandre Mundo and Marc Rivero Lopez on Nov 05, 2019)

*

*

Added later:

Buran Ransomware (by Alexandre Mundo and Marc Rivero Lopez on Nov 05, 2019)

*

*

- видеобзор образца 2.exe

- видеобзор образца 2.1.exe

Thanks:

CyberSecurity GrujaRS, Michael Gillespie, Vitali Kremez

Andrew Ivanov (author)

***

to the victims who sent the samples

Thanks:

CyberSecurity GrujaRS, Michael Gillespie, Vitali Kremez

Andrew Ivanov (author)

***

to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.  Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!