QNAPCrypt Ransomware

QNAPCrypt-1: QNAP-NAS-Encrypt, Synology-NAS-Encrypt

Alias: eCh0raix Ransomware

Этот крипто-вымогатель шифрует данные пользователей на сетевых накопителях QNAP NAS с помощью AES-256 (режим CFB) + RSA для ключа, а затем требует выкуп в 0.05-0.06 BTC или больше, чтобы вернуть файлы. Оригинальное название: в записке не указано. Написан на языке Go.

Обнаружения:

DrWeb -> Linux.Siggen.1872, Linux.Encoder.60, Linux.Encoder.64

ALYac -> Trojan.Ransom.Linux.Gen BitDefender - Trojan.Ransom.Linux.Cryptor.A, Trojan.Linux.Ransom.D

ESET-NOD32 -> A Variant Of Linux/Filecoder.V, A Variant Of Linux/Filecoder.ECh0raix.D

ViRobot -> Trojan.Linux.S.QNAPCrypt.4127072

Fortinet -> ELF/Cryptor.B!tr

Ikarus -> Trojan-Ransom.NIX.eCh0raix

Jiangmin -> Trojan.Linux.ta

Kaspersky -> HEUR:Trojan-Ransom.Linux.Cryptor.b

Symantec -> Trojan.Gen.2, Linux.Mirai

TrendMicro - Ransom.Linux.ECHORAIX.A

ZoneAlarm by Check Point -> HEUR:Trojan-Ransom.Linux.Cryptor.b

© Генеалогия: QNAPCrypt. Начало: QNAPCrypt-1 > QNAPCrypt-2

К зашифрованным файлам добавляется расширение: .encrypt

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Этимология названия:

Эта статья первоисточник по этому Ransomware! Первоначально я описал его здесь и дал временное название Unnamed Encrypt Ransomware. Потом, когда выяснилось, что атакуются только NAS-устройства фирмы QNAP, было дано название QNAP-NAS-Encrypt, которое потом упростилось до QNAPCrypt. Потом, спустя 3 недели, некая фирма "Anomali" сделала обзор, где в своей статье назвала это eCh0raix Ransomware, якобы от некой найденной строки в коде. Позже, основываясь на статье от Anomali, сами вымогатели стали использовать это слово, рекламируя свою первоначально безымянную программу и услуги на форуме кибер-андеграунда. Я привожу здесь все названия, чтобы поисковики направляли пострадавших.

Активность этого крипто-вымогателя пришлась на середину июня 2019 г. и позже. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется: README_FOR_DECRYPT.txt

Так выглядят записки у разных пострадавших (нередактированные). Согласно сообщению вымогателей, для последующей расшифровки важна последняя строка в записке.

Содержание записки о выкупе:

All your data has been locked(crypted).

How to unclock(decrypt) instruction located in this TOR website: http://sg3dwqfpnr4sl5hh.onion/order/1MCKJvCc4qQvQ2q45stXcUwRknEhFvdkH9

Use TOR browser for access .onion websites.

https://duckduckgo.com/html?q=tor+browser+how+to

Do NOT remove this file and NOT remove last line in this file!

ow9Hd5MoqpZikd0xlyiYizxeu5stzTEvcyBeOL1LMvTXp9RAcv361EBBrTKu***==

Перевод записки на русский язык:

Все ваши данные заблокированы (зашифрованы).

Как разблокировать (расшифровать) инструкцию, расположенную на этом веб-сайте TOR: http://sg3dwqfpnr4sl5hh.onion/order/1MCKJvCc4qQvQ2q45stXcUwRknEhFvdkH9

Используйте браузер TOR для доступа к сайтам .onion.

https://duckduckgo.com/html?q=tor+browser+how+to

НЕ удаляйте этот файл и НЕ удаляйте последнюю строку в этом файле!

ow9Hd5MoqpZikd0xlyiYizxeu5stzTEvcyBeOL1LMvTXp9RAcv361EBBrTKu***==

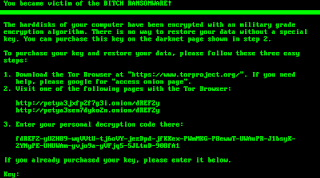

Так выглядит сайт вымогателей с чатом поддержки.

Цели и причины атаки

Пострадашие сообщили, что пострадали их сетевые накопители: QNAP NAS (TS-219P II, QNAP TS-212, QNAP TS-228, QNAP TS-228A, QNAP TS-231, QNAP TS-251, QNAP TS-253A, QNAP TS-421, QNAP TS-451, QNAP TS-459 Pro II, QNAP TS-251, QNAP TS-251+, QNAP TS-253B, QNAP TS-670 Pro и другие). Пользователям этих устройств нужно перейти в центр загрузки и выбрать обновления для своей модели. Это может защитить их устройства от этой атаки. Сообщите мне, если эти обновления не помогли.

➤ Рекомендация от разработчика QNAP.

Через месяц стало известно, что устройства NAS Synology DS214+, Synology DS214SE, Synology DS213J, Synology DS216J, Synology DS218J, Synology DX3615 DSM 6.1.5, Synology DS112+, Synology DS211, Synology DS216+, Synology DS216+II, Synology DS218+, Synology DS416, Synology DS918 также были атакованы этим Ransomware.

➤ Рекомендация от разработчика Synology.

➽ Почему это происходит?

1. Злоумышленники используют доступные им методы для нахождения NAS устройств (поиск в Shodan и другие), которые показывают множество NAS-устройств, подключенных напрямую к Интернету, т.е. незащищенных и таким образом общедоступных.

2. Далее злоумышленники проводят организованную атаку на устройства пользователей через учетную запись "admin", присутствующую в настройках входа по умолчанию. Если пароль не был изменен, то устройство мгновенно оказывается в руках злоумышленников. Если пароль был изменен, а учетная запись "admin" оставлена, то после перебора пароля злоумышленники всё равно получат доступ, войдут в систему и начнут шифрование данных.

3. Поскольку эта атака не связана с уязвимостями в системе безопасности устройств Synology NAS, то пользователям рекомендуется использовать встроенные параметры управления сетью и учетными записями для повышения уровня безопасности системы, чтобы предотвратить злонамеренные атаки из Интернета.

4. Разработчики настоятельно рекомендуют немедленно выполнить следующие несложные операции:

- задать сложный и надёжный пароль и применить эти правила безопасноти и надежности пароля ко всем пользователям;

- создать новую учётную запись в группе администраторов и отключить системную учётную запись "admin", имеющуюся по умолчанию;

- включить на панели управления автоматическую блокировку IP-адреса при большом количестве неудачных попыток входа в систему;

- запустить Security Advisor для проверки безопасности учётных записей, чтобы убедиться, что в системе нет ни одного слабого пароля.

5. Для обеспечения безопасность вашего Synology NAS, разработчики настоятельно рекомендуют:

- включить брандмауэр на панели управления и разрешать использовать публичные порты только службам, когда необходимо;

- включить двухэтапную проверку, чтобы предотвратить попытки несанкционированного входа в систему;

- включить создание моментальных снимков, чтобы защитить ваш NAS от шифровальщиков-вымогателей.

➽ Общая рекомендация для разных сетевых устройств:

Если вам не нужен публичный доступ к вашим файлам, тогда все NAS-устройства должны быть защищены файерволом и доступны только через VPN. Если у вас нет возможности использовать VPN для доступа к вашей внутренней сети, то как минимум вы прежде всего должны установить надежный пароль для доступа к устройству, чтобы обеспечить его безопасность.

Технические детали

Ransomware для сетевых устройств может также распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ При запуске QNAP-NAS-Encrypt проверяет IP-адрес и язык системы, если пользователь из России, Беларуси, Украины, то шифровальщик не будет шифровать файлы. Это известный прием, когда участники вымогательской кампании не хотят шифровать файлы пользователей в своих странах, чтобы избежать уголовного наказания.

➤ Затем осуществляется поиски и вырубание следующих процессов с помощью команды остановки служб (service stop %s or systemctl stop %s):

apache2

httpd

nginx

mysqld

mysqd

php-fpm

Список файловых расширений, подвергающихся шифрованию:

.1st, .3ds, .3fr, .4db, .4dd, .602, .a4p, .a5w, .abf, .abw, .act, .adr, .aep, .aes, .aex, .ai, .aim, .al, .alx, .ans, .apk, .apt, .arj, .aro, .arw, .asa, .asc, .ase, .asp, .asr, .att, .aty, .avi, .awm, .awp, .awt, .aww, .axd, .bar, .bat, .bay, .bc6, .bc7, .big, .bik, .bin, .bit, .bkf, .bkp, .bml, .bok, .bpw, .bsa, .bwp, .bz2, .c++, .cab, .cas, .cat, .cdf, .cdr, .cer, .cfg, .cfm, .cfr, .cha, .chm, .cms, .con, .cpg, .cpp, .cr2, .crl, .crp, .crt, .crw, .cs, .csp, .csr, .css, .csv, .cxx, .dap, .das, .dat, .db, .db0, .dba, .dbf, .dbm, .dbx, .dcr, .der, .dll, .dml, .dmp, .dng, .doc, .dot, .dwg, .dwk, .dwt, .dxf, .dxg, .ece, .eml, .epk, .eps, .erf, .esm, .ewp, .far, .fdb, .fit, .flv, .fmp, .fos, .fpk, .fsh, .fwp, .gdb, .gho, .gif, .gne, .gpg, .gsp, .gxk, .hdm, .hkx, .htc, .htm, .htx, .hxs, .idc, .idx, .ifx, .iqy, .iso, .itl, .itm, .iwd, .iwi, .jcz, .jpe, .jpg, .js, .jsp, .jss, .jst, .jvs, .jws, .kdb, .kdc, .key, .kit, .ksd, .lbc, .lbf, .lrf, .ltx, .lvl, .lzh, .m3u, .m4a, .map, .max, .md, .mdb, .mdf, .mef, .mht, .mjs, .mlx, .mov, .moz, .mp3, .mpd, .mpp, .mvc, .mvr, .myo, .nba, .nbf, .ncf, .ngc, .nod, .nrw, .nsf, .ntl, .nv2, .nxg, .nzb, .oam, .odb, .odc, .odm, .odp, .ods, .odt, .ofx, .olp, .orf, .oth, .p12, .p7b, .p7c, .pac, .pak, .pdb, .pdd, .pdf, .pef, .pem, .pfx, .pgp, .php, .png, .pot, .ppj, .pps, .ppt, .prf, .pro, .ps, .psd, .psk, .psp, .pst, .psw, .ptw, .ptx, .pub, .qba, .qbb, .qbo, .qbw, .qbx, .qdf, .qfx, .qic, .qif, .qrm, .r3d, .raf, .rar, .raw, .re4, .rim, .rjs, .rsn, .rss, .rtf, .rw2, .rw3, .rwl, .rwp, .saj, .sav, .sdb, .sdc, .sdf, .sht, .sid, .sie, .sis, .sko, .slm, .snx, .spc, .sql, .sr2, .src, .srf, .srw, .ssp, .stc, .stl, .stm, .stp, .sum, .svc, .svg, .svr, .swz, .sxc, .t12, .t13, .tar, .tax, .tbl, .tbz, .tcl, .tgz, .tib, .tor, .tpl, .txt, .ucf, .upk, .url, .vbd, .vbo, .vcf, .vdf, .vdi, .vdw, .vlp, .vmx, .vpk, .vrt, .vtf, .w3x, .wav, .wb2, .wbs, .wdb, .web, .wgp, .wgt, .wma, .wml, .wmo, .wmv, .woa, .wpd, .wpp, .wps, .wpx, .wrf, .x3f, .x_t, .xbl, .xbm, .xht, .xla, .xlk, .xll, .xlm, .xls, .xlt, .xlw, .xml, .xpd, .xpm, .xps, .xss, .xul, .xwd, .xws, .xxx, .zfo, .zip, .zul, .zvz (354 расширения).

Еще расширения (с 4 знаками):

.7zip, .adoc, .apkg, .asax, .ascx, .ashx, .asmx, .aspx, .atom, .blob, .cfml, .chat, .cphd, .ctlg, .desc, .docb, .docm, .docx, .dotm, .dotx, .dwfx, .edge, .fcgi, .fits, .fwtb, .gzip, .hdml, .hkdb, .hplg, .html, .hvpl, .hype, .icxs, .indd, .itdb, .itms, .itpc, .jnlp, .jpeg, .json, .jspa, .jspx, .kdbx, .less, .lzma, .maff, .mapx, .menu, .mspx, .muse, .obml, .ognc, .opml, .page, .php2, .php3, .php4, .php5, .phtm, .potm, .potx, .ppam, .ppsm, .ppsx, .pptm, .pptx, .qpkg, .rflw, .rofl, .rwsw, .sass, .scss, .seam, .shtm, .sidd, .sidn, .site, .sldm, .sldx, .step, .stml, .suck, .tvpi, .tvvi, .vfs0, .vhdx, .vmdk, .vmem, .vrml, .wasm, .wdgt, .whtt, .wsdl, .xbel, .xfdl, .xhtm, .xlam, .xlsb, .xlsm, .xlsx, .xltm, .xltx, .ztmp (103 таких расширения).

Еще расширения (с 5 знаками):

.accdb, .accdt, .ascii, .asset, .bckup, .btapp, .ccbjs, .dazip, .dhtml, .disco, .forge, .gcode, .ibank, .iwdgt, .jhtml, .lasso, .local, .mhtml, .mpqge, .onion, .phtml, .plist, .rhtml, .shtml, .sites, .uhtml, .wbxml, .xhtml, .zhtml (29 таких расширений).

Итого 486 расширений.

Это документы MS Office, OpenOffice, PDF, фотографии, музыка, видео, файлы конфигурации, сертификатов, баз данных, C++, дампы, бэкапы, чертежи, архивы, некоторые другие файлы и пр.

➤ Шифровальщик пропускает и не шифрует файлы на устройствах QNAP, находящиеся в папках, местоположение которые включает следующие строки:

/proc

/boot/

/sys/

/run/

/dev/

/etc/

/home/httpd

/mnt/ext/opt

.system/thumbnail

.system/opt

.config

.qpkg.

➤ Вредоносный ELF-файл запрограммирован на самоудаление.

Файлы, связанные с этим Ransomware:

ELF-файл

README_FOR_DECRYPT.txt

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

/tmp/EB93A6/996E.elf

/tmp/bin/996E.elf

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

URL: xxxx://192.99.206.61:65000

Tor URL: xxxx://sg3dwqfpnr4sl5hh.onion/order/1MCKJvCc4qQvQ2q45stXcUwRknEhFvdkH9

xxxx://sg3dwqfpnr4sl5hh.onion/api/GetAvailKeysByCampId/13

xxxx://sg3dwqfpnr4sl5hh.onion/order/1LWqmP4oTjWS3ShfHWm1UjnvaLxfMr2kjm

xxxx://sg3dwqfpnr4sl5hh.onion/static/

Email:

BTC: 1MCKJvCc4qQvQ2q45stXcUwRknEhFvdkH9

18C28bVEctVtVbwNytt4Uy6k7wxpysdDLH

1Fx7jev3dvHobdK8m3Jk6cA8SrfzjjLqvM

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >> VT>

🐞 Intezer analysis >> IA>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно. Присылайте образцы.

=== Рекомендация от разработчика QNAP === Security Advisory for QNAP NAS ===

Ссылка на сайт разработчика устройств QNAP NAS >>>

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 21 июля 2019:

Топик на форуме >>

Устройства: NAS Synology DS214+, Synology DS218J, Synology DS214SE

Расширение: .encrypt

BTC: 16sYqXAncDDiijcuruZecCkdBDwDf4vSEC

➤ Содержание записки:

All your data has been locked(crypted).

How to unclock(decrypt) instruction located in this TOR website: xxxx://qkqkro6buaqoocv4.onion/order/16sYqXAncDDiijcuruZecCkdBDwDf4vSEC

Use TOR browser for access .onion websites.

https://duckduckgo.com/html?q=tor+browser+how+to

Do NOT remove this file and NOT remove last line in this file!

HSwJU+LOOQrjwlVsuAdV4VTQVK*****

Обновление от 31 августа 2019:Само вымогатели опубликовали следующую информацию на форуме кибер-андеграунда.

Участник форума eCh0raix цитирует исследователей угроз (из Anomali и Trend Micro), используя обычную маркетинговую технику, часто используемую поставщиками RaaS для самоутверждения.

Обновление от 30 сентября 2019:

См. отдельное описание в статье Muhstik Ransomware >>

Пост в Твиттере >>

Расширение: .muhstik

Записка: README_FOR_DECRYPT.txt

BTC: 133Y64UxdzREJqYjxXxR3qebbgafpq5FG1

URL-адреса:

hxxx://13.234.89.185/.unlock/payment/9cc32d5a-8fd4-4ee7-b34b-ed6042b51375

hxxx://51.38.231.30/.unlock/payment/9cc32d5a-8fd4-4ee7-b34b-ed6042b51375

Tor-URL: hxxx://5mngytmdpeyyp6xk.onion/payment/9cc32d5a-8fd4-4ee7-b34b-ed6042b51375

➤ Содержание записки о выкупе:

All your files have been encrypted.

You can find the steps to decrypt them in any the following links:

hxxx://13.234.89.185/.unlock/payment/9cc32d5a-8fd4-4ee7-b34b-ed6042b51375 Could go offline at any time

hxxx://51.38.231.30/.unlock/payment/9cc32d5a-8fd4-4ee7-b34b-ed6042b51375 Could go offline at any time

Or use TOR link, guaranteed Online 100% of the time:

hxxx://5mngytmdpeyyp6xk.onion/payment/9cc32d5a-8fd4-4ee7-b34b-ed6042b***** Use TOR browser to access .onion websites.

hxxxs://duckduckgo.com/html?q=tor+browser+how+to

Do NOT remove this file and DO NOT remove last line in this file!

Your ID: 9cc32d5a-8fd4-4ee7-b34b-ed6042b*****

---

➤ Содержание текста на сайте оплаты:

Your files have been encrypted, to recover them you need the decryption software and your private key. You can buy both of them for 0.045 Bitcoin.

Time left for payment:

1 day 17 hours 4 minutes 14 seconds

After this time decryption software cost will be increased to 0.09 BTC.

Find where to get Bitcoin here:

blockchain.info

localbitcoins.com

google.com

Send 0.045 BTC to the following address:

133Y64UxdzREJqYjxXxR3qebbgafpq5FG1

ONLY SUBMIT YOUR EMAIL AFTER YOU SENT THE BTC.

If you submit your email before sending the payment your amount will be instantly doubled!

After payment enter your real email address to get the decryptor software.

Enter a valid email address

Your decrypted demo file is ready to download, open the following link.

hxxx://13.233.53.172/.cache/download/9cc32d5a-8fd4-4ee7-b34b-ed6042b51375-split-IMG_20160608_111553.jpg

Этот вариант можно расшифровать благодаря полученным ключам дешифрования и дешифровщику.

Ссылка на дешифровщик от Emsisoft >>

Обновление от 24 мая 2020 или раньше:

Расширение: .encrypt

Записка: README_FOR_DECRYPT.txt

Сумма выкупа: 0.0547 BTC

Tor-URL: hxxx://veqlxhq7ub5qze3qy56zx2cig2e6tzsgxdspkubwbayqije6oatma6id.onion/*

Вариант от 28 декабря 2020:

Tor-URL: hxxx://veqlxhq7ub5qze3qy56zx2cig2e6tzsgxdspkubwbayqije6oatma6id.onion/***

Расширение: .encrypt

BTC: 1MvivasJz8W9VG9VyUdq66JLUm2puZ3nHX

Записка: README_FOR_DECRYPT.txt

➤ Содержание записки:

All your data has been locked(crypted).

How to unlock(decrypt) instruction located in this TOR website: hxxx://veqlxhq7ub5qze3qy56zx2cig2e6tzsgxdspkubwbayqije6oatma6id.onion/order/1MvivasJz8W9VG9VyUdq66JLUm2puZ3nHX

Use TOR browser for access .onion websites.

hxxxs://duckduckgo.com/html?q=tor+browser+how+to

Новость от 27 декабря 2021:Новые атаки тех же вымогателей.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание!

Файлы иногда можно расшифровать!

Ссылка на дешифровщик от Emsisoft >>

---

Другой способ:

Если у вас есть пара зашифрованный+оригинальный файлы, то можете

использовать ECh0raixDecoder (скачать с сайта BleepingComputer). *

Если он не помогает, пишите там на форум.

Потребуется корректировка под более новый вариант.

Внимание!

Файлы иногда можно расшифровать!

Ссылка на дешифровщик от Emsisoft >>

---

Другой способ:

Если у вас есть пара зашифрованный+оригинальный файлы, то можете

использовать ECh0raixDecoder (скачать с сайта BleepingComputer). *

Если он не помогает, пишите там на форум.

Потребуется корректировка под более новый вариант.

Read to links:

myTweet

ID Ransomware (ID as eCh0raix / QNAPCrypt)

Write-up, Topic of Support, Topic of Support

Read to links:

myTweet

ID Ransomware (ID as eCh0raix / QNAPCrypt)

Write-up, Topic of Support, Topic of Support

Added later:

Write-up by Anomali Lab (on June 10, 2019)

Write-up by Bleeping Computer (on June 10, 2019) *

Write-up by Intezer (on July 10, 2019)

Write-up by Intezer (on March 2, 2021)

*

*

Added later:

Write-up by Anomali Lab (on June 10, 2019)

Write-up by Bleeping Computer (on June 10, 2019) *

Write-up by Intezer (on July 10, 2019)

Write-up by Intezer (on March 2, 2021)

*

*

Thanks:

Andrew Ivanov (author)

Michael Gillespie, quietman7

Anomali Labs, Bleeping Computer

to the victims who sent the samples

Thanks:

Andrew Ivanov (author)

Michael Gillespie, quietman7

Anomali Labs, Bleeping Computer

to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.  Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Read to links: Tweet on Twitter + Tweet + Tweet + myTweet ID Ransomware (ID as ***) Write-up, Topic of Support *

Thanks: Michael Gillespie, MalwareHunterTeam, hasherezade Andrew Ivanov (author) *** to the victims who sent the samples