RansomAES Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-256 + RSA-2048, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: RansomAES. На файле написано: RansomAES.exe. Является вариантом шифровлаьщика семейства SF Ransomware, см. ниже "Генеалогия" и "История семейства" после статьи.

---

Обнаружения:

DrWeb -> Trojan.Encoder.25402, Trojan.Encoder.25430

ALYac -> Trojan.Ransom.RansomAES

Avira (no cloud) -> HEUR/AGEN.1129970

BitDefender -> Generic.Ransom.WCryG.8483FA4E, Generic.Ransom.WCryG.*

ESET-NOD32 -> A Variant Of MSIL/Filecoder.IX

Kaspersky -> Trojan-Ransom.Win32.Spora.*

Microsoft -> Ransom:MSIL/BlackHeart!MTB

Qihoo-360 -> Win32/Trojan.Ransom.e51, Win32/Trojan.Ransom.d2d

Rising -> Ransom.Spora!8.E3EE (CLOUD), Trojan.Filecoder!8.68 (CLOUD)

Symantec -> Downloader, ML.Attribute.HighConfidence

TrendMicro -> Ransom_BlackHeart.R002C0CGP20, Ransom_RAMSIL.SM

---© Генеалогия: Общий крипто-строитель SF Ransomware >> Spartacus, Satyr, RansomAES и другие, см. более новые в статье BlackHeart

К зашифрованным файлам добавляется расширение .RansomAES

Активность этого крипто-вымогателя пришлась на начало мая 2018 г. Ориентирован на корейскоязычных пользователей, что не мешает распространять его по всему миру.

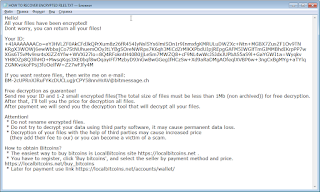

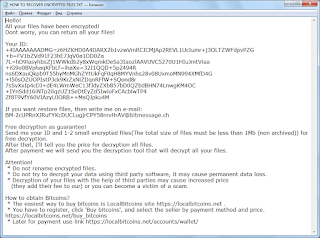

Записка с требованием выкупа называется: READ ME.txt

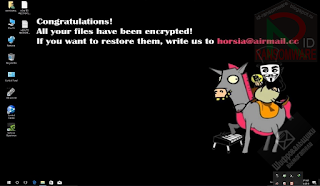

Запиской с требованием выкупа также выступает экран блокировки:

Содержание текста о выкупе (см. первый экран):

RansomAES

당신의 모든 파일이 암호화되었습니다!

당신의 파일이 암호화되었습니다! 당신에 확장자: .AES 이메일로 요청드리면 복구해드립니다. fbgwls245@naver.com 또는 powerhacker03@hotmail.com

Bitcoins 에서 암호 해독에 대한 비용웁 지害해야합니다. 가격은 당신이 우리에게 어떻게 쓰는지에 달려 있습니다. 지뜰 후 우리는 당신에개

모든 파일을 해독할수 었는 해독 도구를 드립니다.

지올 위에 있는 개인 ID는 저희 이메일로 ID를 클립으로 복사해서 ID률 주세요.

Перевод текста на русский язык:

Все ваши файлы зашифрованы!

Ваши файлы зашифрованы! Они получили расширение: .AES

Напишите на наши email и мы их отремонтируем.

fbgwls245@naver.com или powerhacker03@hotmail.com

Оплата за дешифрования должна быть сделана в биткоинах. Цена зависит от того, как вы используете их для нас. После двора у нас есть собаки на вас

Мы предоставим инструменты дешифрования, которые помогут расшифровать все файлы.

Скопируйте ваш персональный идентификатор над документом и пришлите на наш email.

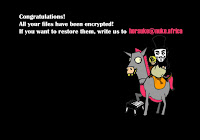

Содержание текста о выкупе (см. второй экран):

RansomAES Ransomware

RansomAES Decrypter

당신의 모든 파일이 암호화되었습니다!

***ID***

[클립 보드에 복사]

1. 내 컴퓨터에 무슨 일이 일어 났습니까?

중요한 파일은 암호화됩니다. 많은 문서, 사진, 비디오, 데이터베이스 및 기타 파일은 암호화되어있어 더 이상 액세스 할 수 없습니다. 어쩌면 파일을 복구하는 방법을 찾는 데 바쁘지 만 시간을 낭비하지 않아도됩니다. 누구도 암호 해독 서비스 없이는 파일을 복구 할 수 없습니다.

2.내 파일은 어떻게 복구 합니까?

Bitcoins에서 암호 해독에 대한 비용을 지불해야합니다. 가격은 당신이 우리에게 어떻게 쓰는지에 달려 있습니다. 지불 후 우리는 당신에게 모든 파일을 해독 할 수 있는 해독 도구를 드립니다. 지금 위에 있는 개인 ID는 저희 이메일로 ID를 클립으로 복사해서 ID를 주세요.

Перевод текста на русский язык:

RansomAES Ransomware

RansomAES Decrypter

Все ваши файлы зашифрованы!

***ID***

[Скопируйте в буфер обмена]

1. Что случилось с моим компьютером?

Важные файлы зашифрованы. Многие документы, фотографии, видео, базы данных и другие файлы зашифрованы и теперь не доступны. Возможно, вы ищете способ восстановления ваших файлов, но вам не тратьте свое время. Никто не сможет восстановить файлы без службы дешифрования.

2. Как восстановить мои файлы?

Придется заплатить за дешифрование в биткоинах. Цена зависит от того, как вы используете их для нас. После оплаты мы предоставим вам инструмент дешифрования для дешифровки всех файлов. Для этого выше есть персональный идентификатор, скопируйте идентификатор и пришлите этот идентификатор на наш email.

Технические детали

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Требования: наличие .NET Framework 4.6.1

➤ Удаляет теневые копии файлов с помощью команды:

vssadmin.exe delete shadows /all /quiet

Список файловых расширений, подвергающихся шифрованию:

.asp, .aspx,

.bmp, .cdr, .cmd, .config, .cpp, .csv, .dbf, .dll, .doc, .docx, .dwg, .exe, .flv,

.gif, .html, .hwp, .ini, .jpg, .js, .mdb, .mp3, .odt, .pdf, .php, .png, .ppt, .pptx, .psd, .rar, .rtf, .sql, .sqlite, .txt, .vbs, .xls,

.xlsx, .xml, .zip (41 расширений).

Файлы, связанные с этим Ransomware:

READ ME.txt - записка о выкупа;

RansomAES.exe - исполняемый файл;

<random>.exe - случайное название.

Компоненты:

RansomAES Ransomware

RansomAES Decrypter

Расположения:

\Desktop\ ->

\User_folders\ ->

\Desktop\RansomAES.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: fbgwls245@naver.com, powerhacker03@hotmail.com

xxxx://securityoverride.org/infusions/pro_download_panel/***

xxxx://427.cc/***

xxxx://037.cc/***

216.58.209.238:80 - сервер в США

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >> HA >

𝚺 VirusTotal анализ >> VT>>

🐞 Intezer анализ >> IA>

ⴵ VMRay анализ >>

ᕒ ANY.RUN анализ >>

Ⓥ VirusBay образец >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

© Amigo-A (Andrew Ivanov): All blog articles.

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Общий крипто-строитель SF Ransomware - апрель 2018 или раньше

Spartacus Ransomware - 15 апреля 2018

BlackRouter Ransomware - 15 апреля 2018, январь 2019

Satyr Ransomware - 18 апреля 2018

RansomAES Ransomware - 7 мая 2018

BlackHeart Ransomware - 21 апреля 2018, июнь 2020

M@r1a Ransomware - 3 ноября 2018, май 2019

BlackHat Ransomware - 4 декабря 2018

Prodecryptor Ransomware - апрель 2019

Tor+ Ransomware - декабрь 2019

Tsar Ransomware - февраль 2020

Badboy Ransomware - июнь 2020

Alix1011RVA Ransomware - сентябрь 2020

Prodecryptor - январь 2021 или раньше

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet ID Ransomware Write-up, Topic of Support 🎥 Video review >>

- видеоролик от CyberSecurity GrujaRS

Thanks: MalwareHunterTeam CyberSecurity GrujaRS * *

© Amigo-A (Andrew Ivanov): All blog articles.