CrazyCrypt Ransomware

Crazy NotDharma Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-256, а затем требует написать на email вымогателей, чтобы узнать как заплатить выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: Crazy Crypt, указано на экране блокировки. На файле проекта написано: CrazyCrypt_Ransomware и Shockwave.pdb. Написан на языке .NET.

© Генеалогия: ✂ Dharma + ✂ Stupid + ✂ Hidden Tear + ✂ Jigsaw >> CrazyCrypt (Crazy NotDharma)

К зашифрованным файлам добавляется расширение: .crazy

Фактически используется составное расширение по шаблону: .id.<victim_id>.[<email>].crazy

Пример зашифрованного файла с разными email:

1.jpg.id.12345ABC.[buykey@decryptionsales.online].crazy

1.jpg.id.12345ABC.[decryptcrazy@gmail.com].crazy

Факты заимствования из Dharma Ransomware:

1) FILES ENCRYPTED.txt - название записки о выкупе

2) содержание записки почти всё, кроме дополнительной 4-й строки

3) .id.<victim_id>.[<email>].<extension> - почти идентичный шаблон, различие только в одном знаке - здесь стоит "." (точка) после <victim_id>, а в шаблоне Dharma используется "-" (дефис).

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на вторую половину февраля 2019 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру. По некоторым данным, распространяется из Бразилии.

Записка с требованием выкупа называется: FILES ENCRYPTED.txt

all your data has been locked us

You want to return?

write email: decryptcrazy@gmail.com

and tell us your unique ID:XXXXXXXX.

Перевод записки на русский язык:

все ваши данные блокированы нами

Вы хотите вернуть?

пишите email: decryptcrazy@gmail.com

и скажите нам свой уникальный ID: XXXXXXXX.

Другим информатором жертвы выступает экран блокировки.

Содержание текста о выкупе:

All your files have been encrypted!

All your files have been encrypted due to a security problem with your PC.

If you want to restore them, Write us to the e-mail:

decryptcrazy@gmail.com

[Cadastrar_Cliente]

Write this ID in the title of your message: E49AD***

The cost of decryption is US $500.

We receive payment only in BITCOINS.

After payment we will send you the decryption key that will decrypt all your files.

Decryption process:

To decrypt the files, transfer money to our bitcoin wallet number:

1MmVistFXCoHVQTxsin5r5nAu5h3PocdDv

After payment we will send you the decryption key

Detailed instruction for decryption.

The easiest way to buy bitcoins: https://localbitcoins.com/

Enter Decryption Key Here: [***]

[I made a payment, now give me my files back]

(Crazy Crypt Online)

Перевод текста на русский язык:

Все ваши файлы зашифрованы!

Все ваши файлы зашифрованы из-за проблем с безопасностью вашего ПК.

Если вы хотите восстановить их, напишите нам на email:

decryptcrazy@gmail.com

[Cadastrar_Cliente]

Напишите этот ID в заголовке вашего сообщения: E49AD***

Стоимость дешифрования составляет $500 США.

Мы получаем оплату только в биткоинах.

После оплаты мы вышлем вам ключ расшифровки, который расшифрует все ваши файлы.

Процесс расшифровки:

Для расшифровки файлов перешлите деньги на наш биткоин-кошелек:

1MmVistFXCoHVQTxsin5r5nAu5h3PocdDv

После оплаты мы вышлем вам ключ расшифровки

Подробная инструкция по расшифровке.

Самый простой способ купить биткоины: https://localbitcoins.com/

Введите ключ расшифровки здесь: [***]

[Я заплатил, теперь верните мне мои файлы]

(Crazy Crypt Online)

По сообщению исследователя сайт по ссылке "Crazy Crypt Online" не открывается. Уплата выкупа бесполезна!

Технические детали

Может выдавать себя за Shockwave Flash или Adobe Flash Player. Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ CrazyCrypt завершает процессы:

"procexp", "SbieCtrl", "SpyTheSpy", "wireshark", "apateDNS", "IPBlocker",

"TiGeR-Firewall", "smsniff", "exeinfoPE", "NetSnifferCs", "Sandboxie Control",

"processhacker", "dnSpy", "CodeReflect", "Reflector", "ILSpy", "VGAuthService",

"VBoxService", "msconfig", "regedit", "cmd", "taskmgr", "ShadowExplorer",

"rstrui", "ShadowExplorerPortable", "SpyHunter-Installer", "SpyHunter"

Список файловых расширений, подвергающихся шифрованию:

.3gp, .aac, .ac3, .adobe, .ahok, .apk, .asp, .aspx, .avi, .bak, .bmp, .crypted, .cs, .csv, .db, .doc, .docx, .encrypt, .exe, .flac, .frm, .gif, .html, .jpeg, .jpg, .js, .ldf, .max, .mdf, .mkv, .mov, .mp3, .mp4, .mpeg, .myd, .myi, .ogg, .pas, .pdf, .php, .png, .ppt, .pptx, .psd, .rar, .raw, .rmvb, .txt, .vb, .wav, .wma, .wmv, .xls, .xlsb, .xlsm, .xlsx, .xltx, .zip (58 типов файлов, если считать без повторов).

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Пропускает папки с именами, оканчивающимися на:

"Bin", "indows", "tings", "System Volume Information", "cache", "very", "rogram Files (x86)", "rogram Files", "boot", "efi", ".old"

Подробности о шифровании:

Шифрование AES-256

Есть ключ SHA512 от строки (в Base64) AQAAAH5oQEh8YL9pOA1D9VAdUTIrS/RYbleDxgg/SU1gHBX2int8YkD4FW/jLjrbpovX5bTgKdVZgpwXQKk9ZJXXtGEyQnyzHiUwO+WqhBD9x00L++9WU4qyCEPzaq3G6tYVB0veTp+6GN2n2e5no96UNR3hPft96SpDDI0/j/HPMbLKtKv2EUI7r6ZR8YbVRGF+uYPNRmoeYuV1d5gq0mFfxxFxJSEl

Вектор тоже SHA512 от набора "{125, 291, 101, 170, 1232, 7314, 141, 3119, 25655, 91231, 45615, 4578, 14231, 254511, 2552, 62342}"

➤ Исполняемый файл CrazyCrypt предназначен шифрования и дешифрования.

Файлы, связанные с этим Ransomware:

FILES ENCRYPTED.txt - файл записки;

HAPUBWS.exe - исполняемый файл;

Administrator.exe - исполняемый файл;

Admin.exe - исполняемый файл;

<random>.exe - случайное название исполняемого файла.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

\Temp\Administrator.exe

<random>.exe - случайное название исполняемого файла.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

\Temp\Administrator.exe

\Desktop\Admin.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

URL: hxxx://crazycrypt.store/requests

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

URL: hxxx://crazycrypt.store/requests

Email-1: buykey@decryptionsales.online

Email-2: decryptcrazy@gmail.com

Email-3: crazycrypt@bk.ru

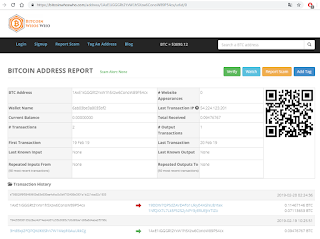

BTC: 1MmVistFXCoHVQTxsin5r5nAu5h3PocdDv

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Triage analysis >>

Email-2: decryptcrazy@gmail.com

Email-3: crazycrypt@bk.ru

BTC: 1MmVistFXCoHVQTxsin5r5nAu5h3PocdDv

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Triage analysis >>

Hybrid analysis >>

VirusTotal analysis >>

Intezer analysis >>

VMRay analysis >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Обновление от 27 февраля 2019:

Пост в Твиттере >>

Самоназвание: CrazyCrypt 2.1

Расширение: .crazy

Записка: FILES ENCRYPTED.txt

Email: crazydecrypt@horsefucker.org

VirusTotal analysis >>

Intezer analysis >>

VMRay analysis >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 27 февраля 2019:

Пост в Твиттере >>

Самоназвание: CrazyCrypt 2.1

Расширение: .crazy

Записка: FILES ENCRYPTED.txt

Email: crazydecrypt@horsefucker.org

FILES ENCRYPTED!

All your data has been locked us you want to return?

Write email: crazydecrypt@horsefucker.org

And tell us your unique ID:

Do not trust anyone! Only we have keys to your files!

Without this keys restore your data is impossible.

Your private key will be destroyed on:

71:59

I file will be deleted.

If you turn off your computer or try to close me,

when I start next time.

you will get 1000 files deleted as a punishment.

Enter Decryption Key Here: [***]

[I made a payment, now give me my files back]

Обновление от 28 февраля 2019:

Пост в Твиттере >>

Самоназвание: CrazyCrypt 3.19

Расширение: .crazy

Составное расширение: .id.<XXXXXXXX>.[buykey@decryptionsales.online].crazy

Записка: FILES ENCRYPTED.txt

Email: buykey@decryptionsales.online

URL: xxxx://crazycrypt.store/requests/website.php

URL: xxxx://crazycrypt.store/requests/write.php?computer_name=XDUWTFONO&userName=5p5NrGJn0jS%20HALPmcxz&password=9C354B42

URL: www.decryptionsales.online

Результаты анализов: VT + VMR

Обновление от 2 февраля 2019:

Пост в Твиттере >>

Самоназвание: CrazyCrypt 4.1

Расширение: .crazy

Записка: FILES ENCRYPTED.txt

Email: buykey@decryptionsales.online

Составное расширение: .id.9AAXXXXX.[pagar40br@gmail.com]

Записка: FILES ENCRYPTED.txt ?

Email: pagar40br@gmail.com

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Файлы можно дешифровать! Рекомендую обратиться по этой ссылке к Michael Gillespie >>

Read to links: Tweet on Twitter + myTweet ID Ransomware (ID as Stupid) Write-up, Topic of Support 🎥 Video review >>

- Видеообзор от CyberSecurity GrujaRS

Thanks: Michael Gillespie, S!Ri, MalwareHunterTeam Andrew Ivanov (author) CyberSecurity GrujaRS to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles.