MegaCortex Ransomware

MegaCortex 2.0-4.0 Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные бизнес-пользователей с помощью AES-256 + RSA, а затем требует выкуп от 2-3 BTC до 600 BTC, чтобы вернуть файлы. Оригинальное название: MegaCortex, указано в записке. На файле написано: megacortex.exe, Defender или что-то еще.

За распространением MegaCortex стоят кибер-группировки из Украины, которые могут действовать и из других стран.

---

Все версии MegaCortex похожи. Они скомпилированы с использованием Microsoft Visual C++ и используют криптографическую библиотеку, написанную для C++ 14 (версия стандарта ISO/IEC 14882 для языка программирования C++), известную как «mbedcrypto», для выполнения процесса шифрования файлов.

---

Обнаружения:

DrWeb -> Trojan.DownLoad4.12168, Trojan.Encoder.29008, Trojan.Encoder.29560, Trojan.Encoder.29665

BitDefender -> Gen:Variant.Trojan.Crypt.63, Trojan.Ransom.MegaCortex.B, Trojan.Ransom.MegaCortex.C, Trojan.GenericKD.32558779, Trojan.GenericKD.32522534

Malwarebytes -> Trojan.MalPack.GS, Ransom.MegaCortex

Rising -> Ransom.MegaCortex!1.B5BB (CLASSIC), Ransom.MegaCortex!1.BD20 (CLASSIC)

ALYac -> Trojan.Ransom.MegaCortex

Symantec -> Ransom.MegaCortex

TrendMicro -> Ransom.Win32.MEGACORTEX.SM, Ransom.Win32.MEGA.THJOAAI

Tencent -> Win32.Trojan.Cortex.***

Kaspersky -> Trojan-Ransom.Win32.Cortex.*

© Генеалогия: LockerGoga > MegaCortex > Good (Goodmen), ABCD, PhobosImposter и другие.

Cм. анализы IntezerAnalyze в разделе "Результаты анализов".

К зашифрованным файлам добавляется расширение: .aes128ctr

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Активность этого крипто-вымогателя пришлась на начало мая 2019 г и продолжалась всё лето и позже. Но активность некоторых образцов могла быть еще в начале 2019 (в Чехии) или в конце 2018. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру. Другие пострадавшие компании из следующих стран: Италия, США, Канада, Великобритания, Нидерланды, Ирландия, Франция, Норвегия. Основное направление: корпоративные сети.

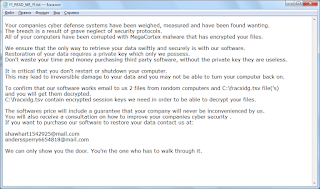

Записка с требованием выкупа называется: !!!_READ_ME_!!!.txt

---

Обнаружения:

DrWeb -> Trojan.DownLoad4.12168, Trojan.Encoder.29008, Trojan.Encoder.29560, Trojan.Encoder.29665

BitDefender -> Gen:Variant.Trojan.Crypt.63, Trojan.Ransom.MegaCortex.B, Trojan.Ransom.MegaCortex.C, Trojan.GenericKD.32558779, Trojan.GenericKD.32522534

Malwarebytes -> Trojan.MalPack.GS, Ransom.MegaCortex

Rising -> Ransom.MegaCortex!1.B5BB (CLASSIC), Ransom.MegaCortex!1.BD20 (CLASSIC)

ALYac -> Trojan.Ransom.MegaCortex

Symantec -> Ransom.MegaCortex

TrendMicro -> Ransom.Win32.MEGACORTEX.SM, Ransom.Win32.MEGA.THJOAAI

Tencent -> Win32.Trojan.Cortex.***

Kaspersky -> Trojan-Ransom.Win32.Cortex.*

© Генеалогия: LockerGoga > MegaCortex > Good (Goodmen), ABCD, PhobosImposter и другие.

Cм. анализы IntezerAnalyze в разделе "Результаты анализов".

Изображение — логотип статьи

К зашифрованным файлам добавляется расширение: .aes128ctr

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на начало мая 2019 г и продолжалась всё лето и позже. Но активность некоторых образцов могла быть еще в начале 2019 (в Чехии) или в конце 2018. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру. Другие пострадавшие компании из следующих стран: Италия, США, Канада, Великобритания, Нидерланды, Ирландия, Франция, Норвегия. Основное направление: корпоративные сети.

Записка с требованием выкупа называется: !!!_READ_ME_!!!.txt

Содержание записки о выкупе:

Your companies cyber defense systems have been weighed, measured and have been found wanting.

The breach is a result of grave neglect of security protocols.

All of your computers have been corrupted with MegaCortex malware that has encrypted your files.

We ensure that the only way to retrieve your data swiftly and securely is with our software.

Restoration of your data requires a private key which only we possess.

Don't waste your time and money purchasing third party software, without the private key they are useless.

It is critical that you don't restart or shutdown your computer.

This may lead to irreversible damage to your data and you may not be able to turn your computer back on.

To confirm that our software works email to us 2 files from random computers and C:\fracxidg.tsv file('s)

and you will get them decrypted.

C:\fracxidg.tsv contain encrypted session keys we need in order to be able to decrypt your files.

The softwares price will include a guarantee that your company will never be inconvenienced by us.

You will also receive a consultation on how to improve your companies cyber security .

If you want to purchase our software to restore your data contact us at:

shawhart1542925@mail.com

anderssperry6654818@mail.com

We can only show you the door. You're the one who has to walk through it.

Перевод записки на русский язык (грамотность отригинала):

Системы киберзащиты вашей компании были взвешены, измерены и признаны нужными.

Нарушение является результатом серьезного пренебрежения протоколами безопасности.

Все ваши компьютеры были повреждены вредоносной программой MegaCortex, которая зашифровала ваши файлы.

Мы гарантируем, что единственный способ быстрого и безопасного извлечения ваших данных - это наше программное обеспечение.

Для восстановления ваших данных требуется личный ключ, которым владеем только мы.

Не тратьте свое время и деньги на покупку стороннего программного обеспечения, без закрытого ключа они бесполезны.

Очень важно, чтобы вы не перезагружали и не выключали компьютер.

Это может привести к необратимому повреждению ваших данных, и вы не сможете снова включить компьютер.

Чтобы подтвердить, что наше программное обеспечение работает, отправьте нам 2 файла со случайных компьютеров и файл C: \ fracxidg.tsv (s)

и вы получите их расшифрованными.

C: \ fracxidg.tsv содержит зашифрованные сеансовые ключи, которые нам нужны для того, чтобы иметь возможность расшифровывать ваши файлы.

Цена на программное обеспечение будет включать гарантию того, что мы никогда не пострадаем от вашей компании.

Вы также получите консультацию о том, как улучшить кибербезопасность вашей компании.

Если вы хотите приобрести наше программное обеспечение для восстановления ваших данных, свяжитесь с нами по адресу:

shawhart1542925@mail.com

anderssperry6654818@mail.com

Мы можем только показать вам дверь. Ты тот, кто должен пройти через это.

Технические детали

Ориентирован на предприятия, организации и крупный бизнес. Пытается нанести максимальный урон и зашифровать все устройства локальной сети.

Для распространения используется загрузчик Rietspoof. Может также распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, SQL-инъекций, фальшивых обновлений, перепакованных и заражённых инсталляторов, чёрного SEO и прочих методов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Как только сеть взломана, злоумышленники устанавливают инструмент тестирования на проникновение под названием Cobalt Strike, с помощью которого они развертывают "маяки" на скомпрометированном устройстве для создания оболочек, выполнения сценариев PowerShell, повышения привилегий или запуска нового сеанса для создания прослушивателя в системе жертвы. Эти субъекты будут находиться в сети в течение нескольких месяцев ("тихий период"). Во время этого тихого периода тайно внедряются трояны, инфо-стилеры, чтобы отслеживать и похищать информацию. После сбора всех ценных данных, злоумышленники разворачивают шифровальщик LockerGoga и более новые варианты.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Дополнительные данные:

➤ Использует самозащиту (анти-анализ), что затрудняет исследование образцов с помощью обычных инструментов анализа.

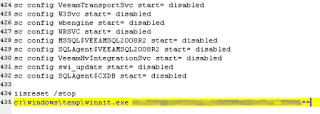

➤ Использует исполняемый файл утилиты PsExec, переименованной в rstwg.exe, для распространения командного файла и исполняемого файла winnit.exe на остальные компьютеры в локальной сети.

➤ После проникновения на компьютер сети stop.bat запускает PowerShell-скрипт, который разворачивает многофункциональную оболочку Meterpreter, при помощи которого злоумышленники получают доступ к контроллеру домена компании и доставляют пейлоад на подключенные к нему машины. В компьютеры сети внедряется исполняемый файл и пакетный сценарий, отвечающий за выгрузку из памяти многих процессов.

➤ Тот же файл stop.bat завершает работу 44 процессов, пытается остановить 189 различные службы, переключает типа запуска для 194 различных служб на "Отключено", чтобы предотвращает их повторный запуск.

➤ Пытается отключить автозагрузку некоторых антивирусных программ, что при правильной настройке антивирусной защиты, может не сработать.

➤ Последняя строка командного файла stop.bat - это команда, которая запускает вредонос-шифратор winnit.exe. Команда использует строку base64 в качестве своего рода пароля для запуска файла. Без использования этой строки двоичный файл завершает работу. Но кроме этого, работа каждого доставленного файла winnit.exe зависит ещё и от времени. Вредонос-шифратор будет работать только при соблюдении обоих этих условий: (a) должен быть использован правильный пароль и (b) часы в целевой системе должны быть в пределах 3-часового периода, жестко закодированного в самом двоичном файле вредоноса-шифратора.

➤ В завершение операции захвата на каждое устройство доставляется файл winnit.exe, отвечающий за загрузку DLL со случайным именем из восьми символов, которая шифрует файлы и размещает в корневом каталоге записку с требованием выкупа. Послание стилизовано под обращение Морфеуса — одного из персонажей известного фильма "Матрица", который работал в корпорации со схожим названием — MetaCortex. В сообщении преступники предлагают обратиться к ним за консультациями по защите корпоративной сети, чтобы обезопасить компанию от будущих нападений.

➤ MegaCortex удаляет теневые копии Windows и свои файлы, которые он использовал в ходе шифрования.

➤ Библиотеки DLL используются для поиска и шифрования файлов. Их запуск осуществляется через утилиту командной строки Rundll32.exe.

➤ Примечательно, что MegaCortex переименовывает файлы прежде, чем шифровать. Такое поведение также наблюдалось в LockerGoga Ransomware, что также говорит в пользу их связи. Другие шифровальщики сначала шифруют файлы. Возможно, это нужно для того, чтобы предотвратить перерасход ресурсов (бинарник и DLL совместно используют одну и ту же память) и повторное шифрование одних и тех же файлов.

➤ MegaCortex завершает следующие службы и процессы (taskkill, net.exe & sc config " start=disabled):

a2guard.exe, a2service.exe, a2start.exe, aawservice.exe, acaas.exe, acaegmgr.exe, acaif.exe, acais.exe, acctmgr.exe, aclient.exe, aclntusr.exe, ad-aware2007.exe, administrator.exe, adminserver.exe, aesecurityservice.exe, aexagentuihost.exe, aexnsagent.exe, aexnsrcvsvc.exe, aexsvc.exe, aexswdusr.exe, aflogvw.exe, afwserv.exe, agntsvc.exe, agt.exe, ahnrpt.exe, ahnsd.exe, ahnsdsv.exe, alert.exe, alertsvc.exe, almon.exe, alogserv.exe, alsvc.exe, alunotify.exe, alupdate.exe, aluschedulersvc.exe, amsvc.exe, amswmagt, anvir.exe, aphost.exe, appsvc32.exe, aps.exe, apvxdwin.exe, ashavast.exe, ashbug.exe, ashchest.exe, ashcmd.exe, ashdisp.exe, ashenhcd.exe, ashlogv.exe, ashmaisv.exe, ashpopwz.exe, ashquick.exe, ashserv.exe, ashsimp2.exe, ashsimpl.exe, ashskpcc.exe, ashskpck.exe, ashupd.exe, ashwebsv.exe, asupport.exe, aswdisp.exe, aswregsvr.exe, aswserv.exe, aswupdsv.exe, aswwebsv.exe, atrshost.exe, atwsctsk.exe, aupdrun.exe, aus.exe, auth8021x.exe, autoup.exe, avadmin.exe, avagent.exe, avastemupdate.exe, avastsvc.exe, avastui.exe, avcenter.exe, avconfig.exe, avconsol.exe, avengine.exe, avesvc.exe, avfwsvc.exe, avgam.exe, avgamsvr.exe, avgas.exe, avgcc.exe, avgcc32.exe, avgcefrend.exe, avgchsvx.exe, avgcmgr.exe, avgcsrva.exe, avgcsrvx.exe, avgctrl.exe, avgdiag.exe, avgemc.exe, avgemca.exe, avgemcx.exe, avgfws.exe, avgfws8.exe, avgfws9.exe, avgfwsrv.exe, avgidsagent.exe, avgidsmonitor.exe, avgidsui.exe, avgidswatcher.exe, avginet.exe, avgmfapx.exe, avgmsvr.exe, avgnsa.exe, avgnsx.exe, avgnt.exe, avgregcl.exe, avgrsa.exe, avgrssvc.exe, avgrsx.exe, avgscanx.exe, avgserv.exe, avgserv9.exe, avgsvc.exe, avgsystx.exe, avgtray.exe, avguard.exe, avgui.exe, avgupd.exe, avgupdln.exe, avgupsvc.exe, avgvv.exe, avgw.exe, avgwb.dat, avgwdsvc.exe, avgwizfw.exe, avira.servicehost.exe, avira.systray.exe, avkproxy.exe, avkservice.exe, avktray.exe, avkwctl.exe, avltmain.exe, avmailc.exe, avmcdlg.exe, avnotify.exe, avp.exe, avpcc.exe, avpdtagt.exe, avpexec.exe, avpm.exe, avpncc.exe, avps.exe, avpui.exe, avpupd.exe, avscan.exe, avscc.exe, avserver.exe, avshadow.exe, avsynmgr.exe, avtask.exe, avwebgrd.exe, basfipm.exe, bavtray.exe, bcreporter.exe, bcrservice.exe, bdagent.exe, bdc.exe, bdlite.exe, bdmcon.exe, bdredline.exe, bdss.exe, bdsubmit.exe, bhipssvc.exe, bka.exe, bkavsystemserver.exe, blackd.exe, blackice.exe, bluestripecollector.exe, blupro.exe, bmrt.exe, bullguard.exe, bullguardbhvscanner.exe, bullguardscanner.exe, bullguardtray.exe, bullguardupdate.exe, bwgo0000, ca.exe, caantispyware.exe, caav.exe, caavcmdscan.exe, caavguiscan.exe, caf.exe, cafw.exe, caissdt.exe, calogdump.exe, capfaem.exe, capfasem.exe, capfsem.exe, capmuam, cappactiveprotection.exe, casc.exe, casecuritycenter.exe, caunst.exe, cavrep.exe, cavrid.exe, cavscan.exe, cavtray.exe, ccap.exe, ccapp.exe, ccemflsv.exe, ccenter.exe, ccevtmgr.exe, ccflic0.exe, ccflic4.exe, cclaw.exe, ccm messaging.exe, ccnfagent.exe, ccprovsp.exe, ccproxy.exe, ccpxysvc.exe, ccschedulersvc.exe, ccsetmgr.exe, ccsmagtd.exe, ccsvchst.exe, ccsystemreport.exe, cctray.exe, ccupdate.exe, cdm.exe, certificateprovider.exe, certificationmanagerservicent.exe, cfftplugin.exe, cfnotsrvd.exe, cfp.exe, cfpconfg.exe, cfpconfig.exe, cfplogvw.exe, cfpsbmit.exe, cfpupdat.exe, cfsmsmd.exe, checkup.exe, chrome.exe, cis.exe, cistray.exe, cka.exe, clamscan.exe, clamtray.exe, clamwin.exe, client.exe, client64.exe, clps.exe, clpsla.exe, clpsls.exe, clshield.exe, cmdagent.exe, cmdinstall.exe, cmgrdian.exe, cntaosmgr.exe, collwrap.exe, comhost.exe, config_api_service.exe, console.exe, control_panel.exe, coreframeworkhost.exe, coreserviceshell.exe, cpd.exe, cpdclnt.exe, cpf.exe, cpntsrv.exe, cramtray.exe, crashrep.exe, crdm.exe, crssvc.exe, csacontrol.exe, csadmin.exe, csauth.exe, csdbsync.exe, csfalconservice.exe, csinject.exe, csinsm32.exe, csinsmnt.exe, cslog.exe, csmon.exe, csradius.exe, csrss_tc.exe, cssauth.exe, cstacacs.exe, ctdataload.exe, cwbunnav.exe, cylancesvc.exe, cylanceui.exe, dao_log.exe, dbeng50.exe, dbserv.exe, dbsnmp.exe, dbsrv9.exe, defwatch, defwatch.exe, deloeminfs.exe, deteqt.agent.exe, diskmon.exe, djsnetcn.exe, dlservice.exe, dltray.exe, dolphincharge.e, dolphincharge.exe, doscan.exe, dpmra.exe, dr_serviceengine.exe, drwagntd.exe, drwagnui.exe, drweb.exe, drweb32.exe, drweb32w.exe, drweb386.exe, drwebcgp.exe, drwebcom.exe, drwebdc.exe, drwebmng.exe, drwebscd.exe, drwebupw.exe, drwebwcl.exe, drwebwin.exe, drwinst.exe, drwupgrade.exe, dsmcad.exe, dsmcsvc.exe, dwarkdaemon.exe, dwengine.exe, dwhwizrd.exe, dwnetfilter.exe, dwrcst.exe, dwwin.exe, edisk.exe, eeyeevnt.exe, egui.exe, ehttpsrv.exe, ekrn.exe, elogsvc.exe, emlibupdateagentnt.exe, emlproui.exe, emlproxy.exe, encsvc.exe, endpointsecurity.exe, engineserver.exe, entitymain.exe, epmd.exe, era.exe, erlsrv.exe, esecagntservice.exe, esecservice.exe, esmagent.exe, etagent.exe, etconsole3.exe, etcorrel.exe, etloganalyzer.exe, etreporter.exe, etrssfeeds.exe, etscheduler.exe, etwcontrolpanel.exe, euqmonitor.exe, eventparser.exe, evtarmgr.exe, evtmgr.exe, evtprocessecfile.exe, ewidoctrl.exe, ewidoguard.exe, excel.exe, execstat.exe, explicit.exe, fameh32.exe, fcappdb.exe, fcdblog.exe, fch32.exe, fchelper64.exe, fcsms.exe, fcssas.exe, fih32.exe, firefox.exe, firefoxconfig.exe, firesvc.exe, firetray.exe, firewallgui.exe, fmon.exe, fnplicensingservice.exe, forcefield.exe, fortiesnac.exe, fortifw.exe, fortiproxy.exe, fortisslvpndaemon.exe, fortitray.exe, fortiwf.exe, fpavserver.exe, fprottray.exe, frameworkservic, frameworkservic.exe, frameworkservice.exe, frzstate2k.exe, fsaa.exe, fsaua.exe, fsav32.exe, fsavgui.exe, fscuif.exe, fsdfwd.exe, fsgk32.exe, fsgk32st.exe, fsguidll.exe, fsguiexe.exe, fshdll32.exe, fshoster32.exe, fshoster64.exe, fsm32.exe, fsma32.exe, fsmb32.exe, fsorsp.exe, fspc.exe, fspex.exe, fsqh.exe, fssm32.exe, fwcfg.exe, fwinst.exe, fws.exe, gcascleaner.exe, gcasdtserv.exe, gcasinstallhelper.exe, gcasnotice.exe, gcasserv.exe, gcasservalert.exe, gcasswupdater.exe, gdfirewalltray.exe, gdfwsvc.exe, gdscan.exe, gfireporterservice.exe, ghost_2.exe, ghosttray.exe, giantantispywaremain.exe, giantantispywareupdater.exe, googlecrashhandler.exe, googlecrashhandler64.exe, googleupdate.exe, guard.exe, guardgui.exe, gziface.exe, gzserv.exe, hasplmv.exe, hdb.exe, healthservice.exe, hpqwmiex.exe, hwapi.exe, icepack.exe, idsinst.exe, iface.exe, igateway.exe, ilicensesvc.exe, inet_gethost.exe, infopath.exe, inicio.exe, inonmsrv.exe, inorpc.exe, inort.exe, inotask.exe, inoweb.exe, isafe.exe, isafinst.exe, isntsmtp.exe, isntsysmonitor, ispwdsvc.exe, isqlplussvc.exe, isscsf.exe, issdaemon.exe, issvc.exe, isuac.exe, iswmgr.exe, itmrt_supportdiagnostics.exe, itmrt_trace.exe, itmrtsvc.exe, ixaptsvc.exe, ixavsvc.exe, ixfwsvc.exe, kabackreport.exe, kaccore.exe, kanmcmain.exe, kansgui.exe, kansvr.exe, kastray.exe, kav.exe, kav32.exe, kavadapterexe.exe, kavfs.exe, kavfsgt.exe, kavfsrcn.exe, kavfsscs.exe, kavfswp.exe, kavisarv.exe, kavlotsingleton.exe, kavmm.exe, kavshell.exe, kavss.exe, kavstart.exe, kavsvc.exe, kavtray.exe, kb891711.exe, keysvc.exe, kis.exe, kislive.exe, kissvc.exe, klnacserver.exe, klnagent.exe, klserver.exe, klswd.exe, klwtblfs.exe, kmailmon.exe, knownsvr.exe, knupdatemain.exe, kpf4gui.exe, kpf4ss.exe, kpfw32.exe, kpfwsvc.exe, krbcc32s.exe, kswebshield.exe, kvdetech.exe, kvmonxp.kxp, kvmonxp_2.kxp, kvolself.exe, kvsrvxp.exe, kvsrvxp_1.exe, kvxp.kxp, kwatch.exe, kwsprod.exe, kxeserv.exe, leventmgr.exe, livesrv.exe, lmon.exe, log_qtine.exe, loggetor.exe, loggingserver.exe, luall.exe, lucallbackproxy.exe, lucoms.exe, lucoms~1.exe, lucomserver.exe, lwdmserver.exe, macmnsvc.exe, macompatsvc.exe, managementagenthost.exe, managementagentnt.exe, mantispm.exe, masalert.exe, massrv.exe, masvc.exe, mbamservice.exe, mbamtray.exe, mcafeedatabackup.exe, mcagent.exe, mcapexe.exe, mcappins.exe, mcconsol.exe, mcdash.exe, mcdetect.exe, mcepoc.exe, mcepocfg.exe, mcinfo.exe, mcmnhdlr.exe, mcmscsvc.exe, mcnasvc.exe, mcods.exe, mcpalmcfg.exe, mcpromgr.exe, mcproxy.exe, mcregwiz.exe, mcsacore.exe, mcscript_inuse.exe, mcshell.exe, mcshield.exe, mcshld9x.exe, mcsvhost.exe, mcsysmon.exe, mctray.exe, mctskshd.exe, mcui32.exe, mcuimgr.exe, mcupdate.exe, mcupdmgr.exe, mcvsftsn.exe, mcvsrte.exe, mcvsshld.exe, mcwce.exe, mcwcecfg.exe, mfeann.exe, mfecanary.exe, mfeesp.exe, mfefire.exe, mfefw.exe, mfehcs.exe, mfemactl.exe, mfemms.exe, mfetp.exe, mfevtps.exe, mfewc.exe, mfewch.exe, mgavrtcl.exe, mghtml.exe, mgntsvc.exe, monitoringhost.exe, monsvcnt.exe, monsysnt.exe, mpcmdrun.exe, mpf.exe, mpfagent.exe, mpfconsole.exe, mpfservice.exe, mpfsrv.exe, mpftray.exe, mps.exe, mpsevh.exe, mpsvc.exe, mrf.exe, msaccess.exe, msascui.exe, mscifapp.exe, msdtssrvr.exe, msftesql.exe, mskagent.exe, mskdetct.exe, msksrver.exe, msksrvr.exe, msmdsrv.exe, msmpeng.exe, mspmspsv.exe, mspub.exe, msscli.exe, msseces.exe, msssrv.exe, musnotificationux.exe, myagttry.exe, mydesktopqos.exe, mydesktopservice.exe, mysqld.exe, mysqld-nt.exe, mysqld-opt.exe, n.exe, nailgpip.exe, naprdmgr.exe, navapsvc.exe, navapw32.exe, navectrl.exe, navelog.exe, navesp.exe, navshcom.exe, navw32.exe, navwnt.exe, ncdaemon.exe, nd2svc.exe, ndetect.exe, ndrvs.exe, ndrvx.exe, neotrace.exe, nerosvc.exe, netalertclient.exe, netcfg.exe, netsession_win.exe, networkagent.exe, ngctw32.exe, ngserver.exe, nimbus.exe, nimcluster.exe, nip.exe, nipsvc.exe, nisoptui.exe, nisserv.exe, nissrv.exe, nisum.exe, njeeves.exe, nlclient.exe, nlsvc.exe, nmagent.exe, nmain.exe, nod32.exe, nod32krn.exe, nod32kui.exe, nod32view.exe, nortonsecurity.exe, npfmntor.exe, npfmsg.exe, npfmsg2.exe, npfsvice.exe, npmdagent.exe, nprotect.exe, npscheck.exe, npssvc.exe, nrmenctb.exe, nscsrvce.exe, nsctop.exe, nslocollectorservice.exe, nsmdemf.exe, nsmdmon.exe, nsmdreal.exe, nsmdsch.exe, nsmdtr.exe, ntcaagent.exe, ntcadaemon.exe, ntcaservice.exe, ntevl.exe, ntrtscan.exe, ntservices.exe, nvcoas.exe, nvcsched.exe, nymse.exe, oasclnt.exe, ocautoupds.exe, ocomm.exe, ocssd.exe, oespamtest.exe, ofcdog.exe, ofcpfwsvc.exe, okclient.exe, olfsnt40.exe, omniagent.exe, omslogmanager.exe, omtsreco.exe, onenote.exe, onlinent.exe, onlnsvc.exe, op_viewer.exe, opscan.exe, oracle.exe, outlook.exe, outpost.exe, paamsrv.exe, padfsvr.exe, pagent.exe, pagentwd.exe, pasystemtray.exe, patch.exe, patrolagent.exe, patrolperf.exe, pavbckpt.exe, pavfires.exe, pavfnsvr.exe, pavjobs.exe, pavkre.exe, pavmail.exe, pavprot.exe, pavprsrv.exe, pavreport.exe, pavsched.exe, pavsrv50.exe, pavsrv51.exe, pavsrv52.exe, pavupg.exe, paxton.net2.clientservice.exe, paxton.net2.commsserverservice.exe, pccclient.exe, pccguide.exe, pcclient.exe, pccnt.exe, pccntmon.exe, pccntupd.exe, pccpfw.exe, pcctlcom.exe, pcscan.exe, pcscm.exe, pcscnsrv.exe, pcsws.exe, pctsauxs.exe, pctsgui.exe, pctssvc.exe, pctstray.exe, pep.exe, persfw.exe, pmgreader.exe, pmon.exe, pnmsrv.exe, pntiomon.exe, pop3pack.exe, pop3trap.exe, poproxy.exe, powerpnt.exe, ppclean.exe, ppctlpriv.exe, ppmcativedetection.exe, ppppwallrun.exe, pqibrowser.exe, pqv2isvc.exe, pralarmmgr.exe, prcalculationmgr.exe, prconfigmgr.exe, prdatabasemgr.exe, premailengine.exe, preventmgr.exe, prevsrv.exe, prftpengine.exe, prgateway.exe, printdevice.exe, privacyiconclient.exe, prlicensemgr.exe, procexp.exe, proficy administrator.exe, proficyclient.exe, proficypublisherservice.exe, proficyserver.exe, proficysts.exe, proutil.exe, prprintserver.exe, prproficymgr.exe, prrds.exe, prreader.exe, prrouter.exe, prschedulemgr.exe, prstubber.exe, prsummarymgr.exe, prunsrv.exe, prwriter.exe, psanhost.exe, psctris.exe, psctrls.exe, psh_svc.exe, pshost.exe, psimreal.exe, psimsvc.exe, pskmssvc.exe, psuamain.exe, psuaservice.exe, pthosttr.exe, pview.exe, pviewer.exe, pwdfilthelp.exe, pxemtftp.exe, pxeservice.exe, qclean.exe, qdcsfs.exe, qhactivedefense.exe, qhsafetray.exe, qhwatchdog.exe, qoeloader.exe, qserver.exe, rapapp.exe, rapuisvc.exe, ras.exe, rasupd.exe, rav.exe, ravalert.exe, ravmon.exe, ravmond.exe, ravservice.exe, ravstub.exe, ravtask.exe, ravtray.exe, ravupdate.exe, ravxp.exe, rcsvcmon.exe, rdrcef.exe, realmon.exe, redirsvc.exe, regmech.exe, remupd.exe, repmgr64.exe, reportersvc.exe, reportingservicesservice.exe, reportsvc.exe, retinaengine.exe, rfwmain.exe, rfwproxy.exe, rfwsrv.exe, rfwstub.exe, rnav.exe, rnreport.exe, routernt.exe, rpcserv.exe, rscd.exe, rscdsvc.exe, rsnetsvr.exe, rssensor.exe, rstray.exe, rtvscan.exe, rulaunch.exe, safeservice.exe, sahookmain.exe, saservice.exe, sav32cli.exe, savadminservice.exe, savfmsectrl.exe, savfmselog.exe, savfmsesjm.exe, savfmsesp.exe, savfmsespamstatsmanager.exe, savfmsesrv.exe, savfmsetask.exe, savfmseui.exe, savmain.exe, savroam.exe, savscan.exe, savservice.exe, savui.exe, sbamsvc.exe, sbserv.exe, scan, scan32.exe, scanfrm.exe, scanmailoutlook.exe, scanmsg.exe, scanwscs.exe, scfagent_64.exe, scfmanager.exe, scfservice.exe, scftray.exe, schdsrvc.exe, schupd.exe, sdrservice.exe, sdtrayapp.exe, seanalyzertool.exe, seccenter.exe, securitycenter.exe, securitymanager.exe, seestat.exe, semsvc.exe, server_eventlog.exe, server_runtime.exe, sesclu.exe, setloadorder.exe, setupguimngr.exe, sevinst.exe, sgbhp.exe, shstat.exe, sidebar.exe, siteadv.exe, slee81.exe, smc.exe, smcgui.exe, smex_activeupda, smex_master.exe, smex_remoteconf, smex_systemwatc, smoutlookpack.exe, sms.exe, smsectrl.exe, smselog.exe, smsesjm.exe, smsesp.exe, smsesrv.exe, smsetask.exe, smseui.exe, smsx.exe, snac.exe, sndmon.exe, sndsrvc.exe, snhwsrv.exe, snicheckadm.exe, snichecksrv.exe, snicon.exe, snsrv.exe, spbbcsvc.exe, spideragent.exe, spiderml.exe, spidernt.exe, spiderui.exe, spntsvc.exe, spooler.exe, spyemergency.exe, spyemergencysrv.exe, sqbcoreservice.exe, sqlagent.exe, sqlbrowser.exe, sqlservr.exe, sqlwriter.exe, srvload.exe, srvmon.exe, sschk.exe, ssecuritymanager.exe, ssm.exe, ssp.exe, ssscheduler.exe, starta.exe, steam.exe, stinger.exe, stopa.exe, stopp.exe, stwatchdog.exe, svcgenerichost, svcharge.exe, svcntaux.exe, svdealer.exe, svframe.exe, svtray.exe, swc_service.exe, swdsvc.exe, sweepsrv.sys, swi_service.exe, swnetsup.exe, swnxt.exe, swserver.exe, symlcsvc.exe, symproxysvc.exe, symsport.exe, symtray.exe, symwsc.exe, synctime.exe, sysdoc32.exe, sysoptenginesvc.exe, system.exe, taskhostw.exe, tbirdconfig.exe, tbmon.exe, tclproc.exe, tdimon.exe, teamviewer_service.exe, tfgui.exe, tfservice.exe, tftray.exe, tfun.exe, thebat.exe, thebat64.exe, thunderbird.exe, tiaspn~1.exe, tmas.exe, tmlisten.exe, tmntsrv.exe, tmpfw.exe, tmproxy.exe, tnbutil.exe, tnslsnr.exe, toolbarupdater.exe, tpsrv.exe, traflnsp.exe, traptrackermgr.exe, trjscan.exe, trupd.exe, tsansrf.exe, tsatisy.exe, tscutynt.exe, tsmpnt.exe, ucservice.exe, udaterui.exe, uiseagnt.exe, uiwatchdog.exe, umxagent.exe, umxcfg.exe, umxfwhlp.exe, umxpol.exe, unsecapp.exe, unvet32.exe, up2date.exe, update_task.exe, updaterui.exe, updtnv28.exe, upfile.exe, uplive.exe, uploadrecord.exe, upschd.exe, url_response.exe, urllstck.exe, usbguard.exe, useractivity.exe, useranalysis.exe, usergate.exe, usrprmpt.exe, v2iconsole.exe, v3clnsrv.exe, v3exec.exe, v3imscn.exe, v3lite.exe, v3main.exe, v3medic.exe, v3sp.exe, v3svc.exe, vetmsg.exe, vettray.exe, vgauthservice.exe, visio.exe, vmacthlp.exe, vmtoolsd.exe, vmware-converter.exe, vmware-converter-a.exe, vmwaretray.exe, vpatch.exe, vpc32.exe, vpdn_lu.exe, vprosvc.exe, vprot.exe, vptray.exe, vrv.exe, vrvmail.exe, vrvmon.exe, vrvnet.exe, vshwin32.exe, vsmain.exe, vsmon.exe, vsserv.exe, vsstat.exe, vstskmgr.exe, webproxy.exe, webscanx.exe, websensecontrolservice.exe, webtrapnt.exe, wfxctl32.exe, wfxmod32.exe, wfxsnt40.exe, win32sysinfo.exe, winlog.exe, winroute.exe, winvnc4.exe, winword.exe, wordpad.exe, workflowresttest.exe, wrctrl.exe, wrsa.exe, wrspysetup.exe, wscntfy.exe, wssfcmai.exe, wtusystemsuport.exe, xcommsvr.exe, xfilter.exe, xfssvccon.exe, zanda.exe, zapro.exe, zavaux.exe, zavcore.exe, zillya.exe, zlclient.exe, zlh.exe, zonealarm.exe, zoolz.exe

Acronis VSS Provider, AcronisAgent, AcrSch2Svc, AdobeARMservice, Alerter, Antivirus, ARSM, aswBcc, Avast Business Console Client Antivirus Service, avast! Antivirus, avbackup, BackupExecAgentAccelerator, BackupExecAgentBrowser, BackupExecDeviceMediaService, BackupExecJobEngine, BackupExecManagementService, BackupExecRPCService, BackupExecVSSProvider, bcrservice, bedbg, BITS, BlueStripeCollector, BrokerInfrastructure, ccEvtMgr, ccSetMgr, Cissesrv, CpqRcmc3, CSAdmin, CSAuth, CSDbSync, CSLog, CSMon, CSRadius, CSTacacs, DB2-0, DB2DAS00, DB2GOVERNOR_DB2COPY1, DB2INST2, DB2LICD_DB2COPY1, DB2MGMTSVC_DB2COPY1, DB2REMOTECMD_DB2COPY1, DCAgent, EhttpSrv, ekrn, Enterprise Client Service, epag, EPIntegrationService, EPProtectedService, epredline, EPSecurityService, EPUpdateService, EraserSvc11710, ERSvc, EsgShKernel, ESHASRV, Eventlog, FA_Scheduler, GoogleChromeElevationService, gupdate, gupdatem, HealthService, IBMDataServerMgr, IBMDSServer41, IDriverT, IISAdmin, IMAP4Svc, ImapiService, KAVFS, KAVFSGT, kavfsslp, klnagent, LogProcessorService, LRSDRVX, macmnsvc, masvc, MBAMService, MBEndpointAgent, McAfee SiteAdvisor Enterprise Service, McAfeeEngineService, MCAFEEEVENTPARSERSRV, McAfeeFramework, McAfeeFrameworkMcAfeeFramework, MCAFEETOMCATSRV530, McShield, McTaskManager, mfefire, mfemms, mfevtp, mfewc, mozyprobackup, MsDtsServer, MsDtsServer100, MsDtsServer110, MsDtsServer130, MSExchangeES, MSExchangeIS, MSExchangeMGMT, MSExchangeMTA, MSExchangeSA, MSExchangeSRS, msftesql$PROD, MSMQ, MSOLAP$SQL_2008, MSOLAP$SYSTEM_BGC, MSOLAP$TPS, MSOLAP$TPSAMA, MSSQL$BKUPEXEC, MSSQL$CITRIX_METAFRAME, MSSQL$ECWDB2, MSSQL$EPOSERVER, MSSQL$ITRIS, MSSQL$NET2, MSSQL$PRACTICEMGT, MSSQL$PRACTTICEBGC, MSSQL$PROD, MSSQL$PROFXENGAGEMENT, MSSQL$SBSMONITORING, MSSQL$SHAREPOINT, MSSQL$SOPHOS, MSSQL$SQL_2008, MSSQL$SQLEXPRESS, MSSQL$SYSTEM_BGC, MSSQL$TPS, MSSQL$TPSAMA, MSSQL$VEEAMSQL2008R2, MSSQL$VEEAMSQL2012, MSSQLFDLauncher, MSSQLFDLauncher$ITRIS, MSSQLFDLauncher$PROFXENGAGEMENT, MSSQLFDLauncher$SBSMONITORING, MSSQLFDLauncher$SHAREPOINT, MSSQLFDLauncher$SQL_2008, MSSQLFDLauncher$SYSTEM_BGC, MSSQLFDLauncher$TPS, MSSQLFDLauncher$TPSAMA, MSSQLLaunchpad$ITRIS, MSSQLSERVER, MSSQLServerADHelper, MSSQLServerADHelper100, MSSQLServerOLAPService, msvsmon90, myAgtSvc, MySQL57, Net2ClientSvc, NetDDE, NetMsmqActivator, NetSvc, NimbusWatcherService, NtLmSsp, NtmsSvc, ntrtscan, odserv, OracleClientCache80, PDVFSService, POP3Svc, ProLiantMonitor, ReportServer, ReportServer$SQL_2008, ReportServer$SYSTEM_BGC, ReportServer$TPS, ReportServer$TPSAMA, RESvc, RSCDsvc, RumorServer, sacsvr, SamSs, SAVAdminService, SAVService, SDD_Service, SDRSVC, SentinelAgent, SentinelHelperService, SentinelStaticEngine, SepMasterService, SepMasterServiceMig, ShMonitor, Smcinst, SmcService, SMTPSvc, SNAC, SnowInventoryClient, SntpService, Sophos Agent, Sophos AutoUpdate Service, Sophos Clean Service, Sophos Device Control Service, Sophos File Scanner Service, Sophos Health Service, Sophos MCS Agent, Sophos MCS Client, Sophos Message Router, Sophos Safestore Service, Sophos System Protection Service, Sophos Web Control Service, sophossps, SQL Backups, SQLAgent$BKUPEXEC, SQLAgent$CITRIX_METAFRAME, SQLAgent$CXDB, SQLAgent$ECWDB2, SQLAgent$EPOSERVER, SQLAgent$ITRIS, SQLAgent$NET2, SQLAgent$PRACTTICEBGC, SQLAgent$PRACTTICEMGT, SQLAgent$PROD, SQLAgent$PROFXENGAGEMENT, SQLAgent$SBSMONITORING, SQLAgent$SHAREPOINT, SQLAgent$SOPHOS, SQLAgent$SQL_2008, SQLAgent$SQLEXPRESS, SQLAgent$SYSTEM_BGC, SQLAgent$TPS, SQLAgent$TPSAMA, SQLAgent$VEEAMSQL2008R2, SQLAgent$VEEAMSQL2012, SQLBrowser, SQLsafe Backup Service, SQLsafe Filter Service, SQLSafeOLRService, SQLSERVERAGENT, SQLTELEMETRY, SQLTELEMETRY$ECWDB2, SQLTELEMETRY$ITRIS, SQLWriter, SSISTELEMETRY130, SstpSvc, svcGenericHost, swi_filter, swi_service, swi_update, swi_update_64, Symantec, Symantec System Recovery, sysdown, System, Telemetryserver, TlntSvr, TmCCSF, tmlisten, TmPfw, tpautoconnsvc, TPAutoConnSvc, TPVCGateway, TrueKey, TrueKeyScheduler, TrueKeyServiceHelper, UI0Detect, Veeam Backup Catalog Data Service, VeeamBackupSvc, VeeamBrokerSvc, VeeamCatalogSvc, VeeamCloudSvc, VeeamDeploymentService, VeeamDeploySvc, VeeamEnterpriseManagerSvc, VeeamHvIntegrationSvc, VeeamMountSvc, VeeamNFSSvc, VeeamRESTSvc, VeeamTransportSvc, VGAuthService, VMTools, VMware, VMwareCAFCommAmqpListener, VMwareCAFManagementAgentHost, vmware-converter-agent, vmware-converter-server, vmware-converter-worker, W3Svc, wbengine, WdNisSvc, WebClient, WinDefend, WinVNC4, WRSVC, Zoolz 2 Service

Среди них файлы и службы антивирусных программ, резервного копирования, обеспечения безопасности Windows и прочие.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Пропускает и не шифрует файлы следующих типов и названий, а также файлы в папках Temp:

.dll, .exe, .sys, .mui, .tmp, .lnk, .config, .manifest, .tlb, .olb, .blf, .ico, .regtrans-ms, .devicemetadata-ms, .settingcontent-ms, .bat, .cmd, .ps1

desktop.ini

iconcache.db

ntuser.dat

ntuser.ini

ntuser.dat.log1

ntuser.dat.log2

usrclass.dat

usrclass.dat.log1

usrclass.dat.log2

bootmgr

bootnxt

temp\

.+\\Microsoft\\(User Account Pictures|Windows\\(Explorer|Caches)|Device Stage\\Device|Windows)\\

Файлы, связанные с этим Ransomware:

!!!_READ_ME_!!!.txt

megacortex.exe

stop.bat

fracxidg.tsv - содержит пути к файлам и base64, с хэшами SHA1

<random>.exe - случайное название вредоносного файла

rstwg.exe - переменованный файл утилиты PsExec

winnit.exe

payload.dll

x5gj5_gmG8.log

1.bat - 6.bat, kill.bat, stop.bat

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: shawhart1542925@mail.com

anderssperry6654818@mail.com

BTC:

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >> HA>>

𝚺 VirusTotal analysis >> VT>> VT>> VT>> VT>>

🐞 Intezer analysis >> IA>> IA>> IA>>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

ᕒ ANY.RUN analysis >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >> JOE>>

Степень распространённости: высокая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

MegaCortex v.1 - май 2019

MegaCortex v.2 - июль 2019

MegaCortex NextGen - позже верхней даты

=== АРЕСТЫ === ARRESTS ===

Ноябрь 2023:

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 17-19 июля 2019:

Пост в Твиттере >>

Пост в Твиттере >>

Статья на сайте BC >>

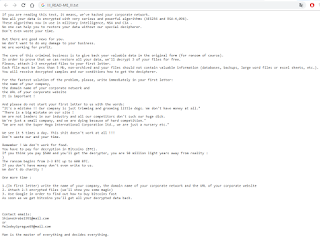

Расширение: .megac0rtx

Маркер файлов: MEGA-G8=

Email: MckinnisKamariyah91@mail.com, ThomassenVallen1999@mail.com

Записка: !!!_READ-ME_!!!.txt

If you are reading this text, it means, we've hacked your corporate network.

Now all your data is encrypted with very serious and powerful algorithms (AES256 and RSA-4,096).

These algorithms now in use in military intelligence, NSA and CIA .

No one can help you to restore your data without our special decipherer.

Don't even waste your time.

But there are good news for you.

We don't want to do any damage to your business.

We are working for profit.

The core of this criminal business is to give back your valuable data in the original form (for ransom of course).

In order to prove that we can restore all your data, we'll decrypt 3 of your files for free.

Please, attach 2-3 encrypted files to your first letter.

Each file must be less than 5 Mb, non-archived and your files should not contain valuable information

(databases, backups, large word files or excel sheets, etc.).

You will receive decrypted samples and our conditions how to get the decipherer.

For the fastest solution of the problem, please, write immediately in your first letter:

the name of your company,

the domain name of your corporate network and

the URL of your corporate website

It is important !

And please do not start your first letter to us with the words:

"It's a mistake !! Our company is just trimming and grooming little dogs. We don't have money at all."

"There is a big mistake on our site !

We are not leaders in our industry and all our competitors don't suck our huge dick.

We're just ? small company, and we are dying because of hard competition."

"We are not the Super Mega International Corporation ltd., we are just a nursery etc."

We see it 5 times a day. This shit doesn't work at all !!!

Don't waste our and your time.

Remember ! We don't work for food.

You have to pay for decryption in Bitcoins (BTC).

If you think you pay $500 and you'll get the decryptor, you are 50 million light years away from reality :)

The ransom begins from 2-3 BTC up to 600 BTC.

If you don't have money don't even write to us.

We don't do charity !

One more time :

1.(In first letter) write the name of your company, the domain name of your corporate network and the URL of your corporate website

2. Attach 2-3 encrypted files (we'll show you some magic)

3. Use Google in order to find out how to buy bitcoins fast

As soon as we get bitcoins you'll get all your decrypted data back.

Contact emails:

MckinnisKamariyah91@mail.com

ThomassenVallen1999@mail.com

Man is the master of everything and decides everything.

Обновление от 23-29 июля 2019:

Подробное описание (статья) + PDF (технический анализ)

Новая версия: MegaCortex 2.0

Расширение: .megac0rtx

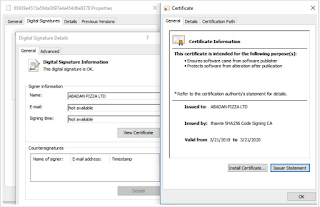

Использует сертификат, выданный на ABADAN PIZZA LTD.

Записка: !!!_READ-ME_!!!.txt

Email: ShianeUrabe1991@mail.com, MelodeySprague89@mail.com

Файлы: mega.exe, nxahoft_G9.log, x5gj5_gmG8.log

Результаты анализов: VT + AR

If you are reading this text, it means, we've hacked your corporate network.

Now all your data is encrypted with very serious and powerful algorithms (AES256 and RSA-4,096).

These algorithms now in use in military intelligence, NSA and CIA .

No one can help you to restore your data without our special decipherer.

Don't even waste your time.

But there are good news for you.

We don't want to do any damage to your business.

We are working for profit.

The core of this criminal business is to give back your valuable data in the original form (for ransom of course).

In order to prove that we can restore all your data, we'll decrypt 3 of your files for free.

Please, attach 2-3 encrypted files to your first letter.

Each file must be less than 5 Mb, non-archived and your files should not contain valuable information (databases, backups, large word files or excel sheets, etc.).

You will receive decrypted samples and our conditions how to get the decipherer.

For the fastest solution of the problem, please, write immediately in your first letter:

the name of your company,

the domain name of your corporate network and

the URL of your corporate website

It is important !

And please do not start your first letter to us with the words:

"It's a mistake !! Our company is just trimming and grooming little dogs. We don't have money at all."

"There is a big mistake on our site !

We are not leaders in our industry and all our competitors don't suck our huge dick.

We're just а small company, and we are dying because of hard competition."

"We are not the Super Mega International Corporation ltd., we are just a nursery etc."

We see it 5 times a day. This shit doesn't work at all !!!

Don't waste our and your time.

Remember ! We don't work for food.

You have to pay for decryption in Bitcoins (BTC).

If you think you pay $500 and you'll get the decryptor, you are 50 million light years away from reality :

)

The ransom begins from 2-3 BTC up to 600 BTC.

If you don't have money don't even write to us.

We don't do charity !

One more time :

1.(In first letter) write the name of your company, the domain name of your corporate network and the URL of your corporate website

2. Attach 2-3 encrypted files (we'll show you some magic)

3. Use Google in order to find out how to buy bitcoins fast

As soon as we get bitcoins you'll get all your decrypted data back.

Contact emails:

ShianeUrabe1991@mail.com

or

MelodeySprague89@mail.com

Man is the master of everything and decides everything.

Пост в Твиттере >>

Пост в Твиттере >>

Маркеры файлов:

MEGA-F3=

MEGA-G9=

MEGA-G8=

Результаты анализов: VT

Обновление от 24 сентября 2019:

Пост в Твиттере >>

Расширение: .m3gac0rtx

Email: JanayshaKennin95@mail.com, MarzocchiZadok95@mail.com

Результаты анализов: VT + VB + AR

Обновление от 29 сентября 2019:

Пост в Твиттере >>

Версия: MegaCortex v3 (?)

Маркер файлов: M3GA-S2=

Лог-файл: njz5pk19S2.log

Файл: env.exe или другой

Результаты анализов: VT

Обновление от 5 октября 2019:

Пост в Твиттере >>

Пост в Твиттере >>

Версия: MegaCortex v3

Записка: !-!_README_!-!.rtf

Маркер файлов: M3GA-W11=

Файл: env.exe или другой

Результаты анализов: VT + IA

➤ Содержание записки:

Your companies network has been breached and infected with MegaCortex Malware.

We ensure that the only way to retrieve your data swiftly and securely is with our software.

Restoration of your data requires a private key which only we possess.

Don't waste your tine and money purchasing third party software, without the private key they are useless.

To confirm that our decryption software works email to us 2 files from random computers.

You will receive further instructions after you send us the test files.

After receiving payment we will provide you decryptor including it full source code and necessary assistance if needed.

Обновление от 5-6-7 ноября 2019:

Пост в Твиттере >>

Пост в Твиттере >>

Пост в Твиттере >>

Версия: MegaCortex v4

Маркеры:

M3GA-M5=

M3GA-M6=

Расширение: .m3g4c0rtx

Записка: !-!_README_!-!.rtf

Файлы: work.dll, scan.dll

- меняется пароль пользователя Windows с помощью команды "net user";

- очищается свободного пространство на диске C;

- усиливается давление на жертв с помощью угроз публикации украденных данных;

- меняется изображение Рабочего стола, включающее надпись "Locked by MegaCortex", с указанием email-адресов;

- запускаемый файл подписан новым сертификатом от Sectigo, выданным на имя австралийской компании Mursa Pty Ltd.

-----------------

Дополнения по MegaCortex

Для обхода средств безопасности, которые не позволяют запускать неподписанный код на компьютерах Windows, MegaCortex устройств использует подписанные файлы. Сертификаты с ЭЦП — это файлы, содержащие цифровую подпись, которую можно использовать для доверенного запуска любых исполняемых файлов и сценариев, предоставляя различным им возможность работать внутри ОС.

Используемые MegaCortex сертификаты с цифровой подписью, который, скорее всего, были выданы фальшивым компаниям, зарегистрированным мошенниками, которые торгуют этими типами сертификатов в темной сети.

По версиям MegaCortex было так:

MegaCortex v1: “3AN LIMITED”

MegaCortex v2: “ABADAN PIZZA LTD”

MegaCortex v3: “LYUKS ELIT, LTD” and “FELIX MEDIA PTY LTD”

MegaCortex v4: “MURSA PTY LTD”

Информация об этих компаниях из открытых источников доказывает, что они вряд ли являются реальными организациями, даже если они зарегистрированы как активные, а в некоторых случаях даже изменили свои адреса. Различные поставщики связывались с сертификационными центрами, выдавшими сертификаты, с просьбой отозвать сертификаты MegaCortex, чтобы остановить вредоносное ПО.

Подробнее см. в статье на сайте SecurityIntelligence.com >>

Новость от 26 октября 2021:

В Украине и Швейцарии были арестованы некоторые подельники группы вымогателей. Подробнее в статье на сайте BleepingComputer >>

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + myTweet + Tweet ID Ransomware (ID as MegaCortex) Write-up, Topic of Support *

Added later: Write-up by Sophos (add. on May 3, 2019) Write-up by Sophos (add. on May 10, 2019)

Thanks: Michael Gillespie Andrew Ivanov (author) Vitali Kremez Andrew Brandt (Sophos)

© Amigo-A (Andrew Ivanov): All blog articles.