CXK-NMSL Ransomware

ChineseBAT Ransomware

(шифровальщик-вымогатель, деструктор) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей, а затем требует выкуп, чтобы вернуть файлы. Оригинальное название: CXK-NMSL (указано в записке). На файле написано: CXK-NMSL.bat. Разработчик: NyanMEMZ, Mimiks-Workshop.

Обнаружения:

DrWeb -> BAT.Encoder.82, BAT.671, BAT.MulDrop.7, Trojan.Encoder.30983

BitDefender -> Trojan.BAT.Ransom.C, Trojan.BAT.Ransom.D, Trojan.GenericKD.32724777

ESET-NOD32 -> BAT/TrojanDropper.Agent.NCY

Symantec -> Trojan Horse, Trojan.Gen.MBT

Microsoft -> Trojan:Win32/Zpevdo.B

© Генеалогия: более ранние BAT Ransomware >> CXK-NMSL (ChineseBAT)

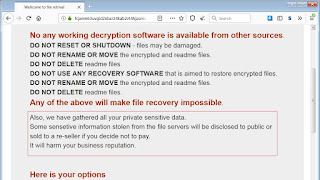

Изображение — логотип статьи

К зашифрованным файлам добавляется расширение: .cxk_nmsl

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на начало июля 2019 г. Ориентирован на китайскоязычных пользователей, что не мешает распространять его по всему миру. Может быть связан с ExpBoot Ransomware.

Записка с требованием выкупа называется: CXK-NMSL-README.txt

Содержание записки о выкупе:

---= CXK NMSL! =---******************************************************************************************

你电脑上的文件都被加密了!

-----------------------------------------------------------

你电脑上的文档、图片、视频、音频、压缩包……几乎所有类型的文件都被cxk-nmsl!勒索 软件加密了,因此无法正常打开。这和已经损坏的文件有本质上的区别。你大可去网上找

找恢复文件的方法,我敢保证,没有我来帮你解密,就算是蔡徐坤来了也恢复不了你的文 件。

如何解密这些文件?

--------------------------------------------------------------------

只有我能帮你解密你的文件,但是这是要付些费用的。你需要购买我的解密器,用它来扫 描并解密你电脑上的文件。

价格及付款方法。

----------------------------------------------------------------------

我只会接受B币如果你搞不懂B币是什么或是不知道怎么购买B币请前往

https://www.bilibili.com/blackboard/help.html#B%E5%B8%81%E7%9B%B8%E5%85%B3?id=669064f15cb84ca5a9ff48081bf00c99

价格

你需要支付100B币,以及给bilibili上的10个蔡徐坤鬼畜视频三连以解密你的文件。

顺便明一下,三连即点赞、投币、收藏。投币即打赏硬币,这和B币是两个概念。

如果你不懂硬币是什么或者不知道怎么获取硬币请前往

https://www.bilibili.com/blackboard/help.html#%E7%A1%AC%E5%B8%81%E7%9B%B8%E5%85%B3?id=0a9b4e2ca5e942b4a565a83390399d0c

付款方法

| 0. 注册一个帐号 - https://www.bilibili.com/

| 1. 购买B币

| 2. 支付100B币到https://space.bilibili.com/272280576

注意,请通过“充电”进行支付,如果你不知道怎么操作讲前往

https://www.bilibili.com/blackboard/help.html#%E5%85%85%E7%94%B5%E8%AE%A1%E5%88%92?id=14cf474095a44dae9a497fba17fa55d7

然后点击<如何给UP主充电?> 电池=B币

| 3. 支付完成后点击<发消息>进行联系,确认付款成功,并将给10个蔡徐坤鬼畜视频三连的截图发给我。

| 4. 由于我不是时刻在线,所以付款完成和发完消息之后请等待回复。

注意!

---------------------------------------------------------------------------------

不要修改文件扩展名及文件内容,这可能会损坏文件。

所以,请不要尝试。

Перевод записки на русский язык:

Файлы на вашем компьютере зашифрованы!

---= CXK NMSL! =---**********************

-----------------------------------------------------------

Документы, изображения, видео, аудио и zip-файлы на вашем компьютере ... Почти все типы файлов зашифрованы с помощью программы-вымогателя cxk-nmsl!, Поэтому их нельзя открыть обычным способом. Это существенно отличается от поврежденного файла. Вы можете выйти в интернет, чтобы найти

Ища способы восстановления файлов, я могу гарантировать, что без меня, чтобы помочь вам расшифровать, даже если придет Cai Xukun, вы не сможете восстановить ваши файлы.

Как расшифровать эти файлы?

--------------------------------------------------------------------

Только я могу помочь вам расшифровать ваши файлы, но это плата. Вам необходимо приобрести мой расшифровщик и использовать его для сканирования и расшифровки файлов на вашем компьютере.

Цена и способ оплаты.

----------------------------------------------------------------------

Я принимаю только B-монеты. Если вы не понимаете, что такое B-монеты или не знаете, как купить B-монеты, перейдите по ссылке

https://www.bilibili.com/blackboard/help.html#B%E5%B8%81%E7%9B%B8%E5%85%B3?id=669064f15cb84ca5a9ff48081bf00c99

Цена

Вам нужно заплатить 100 B-монет и 10 каскадных призрачных видео на bilibili, чтобы расшифровать ваши файлы.

Кстати, три связи - это как монета и коллекция. Монеты, управляемые монетами, вознаграждены, и это и B-монета - два понятия.

Если вы не понимаете, что такое монета или не знаете, как ее получить, перейдите по ссылке

https://www.bilibili.com/blackboard/help.html#%E7%A1%AC%E5%B8%81%E7%9B%B8%E5%85%B3?id=0a9b4e2ca5e942b4a565a83390399d0c

Способ оплаты

| 0. Зарегистрировать аккаунт - https://www.bilibili.com/

| 1. Купить B-монеты

2. Заплатите 100 B-монет на https://space.bilibili.com/272280576

Обратите внимание, пожалуйста, оплатите "зарядкой", если вы не знаете, как работать, перейдите на

https://www.bilibili.com/blackboard/help.html#%E5%85%85%E7%94%B5%E8%AE%A1%E5%88%92?id=14cf474095a44dae9a497fba17fa55d7

Затем нажмите <Как подзарядить батарею? > = валюта B

3. После завершения платежа нажмите <Отправить сообщение>, чтобы связаться, подтвердите, что платеж прошел успешно, и пришлите мне снимок экрана 10 Cai Xukun Ghost Video Three.

4. Поскольку я не в сети все время, дождитесь ответа после завершения платежа и отправки сообщения.

Обратите внимание!

---------------------------------------------------------------------------------

Не изменяйте расширение файла и его содержимое, так как это может повредить файл.

Поэтому, пожалуйста, не пытайтесь.

Технические детали

Нет точных данных о распространении, кроме китайских сайтов и форумов.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

➤ Из-за ошибки в коде шифровальщика удаляет большинство файлов на системном диске, вместо шифрования.

Файлы, связанные с этим Ransomware:

CXK-NMSL.bat

CXK-NMSL-README.txt

CXK-NMSL-README.txt.exe

js-файл

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Страница разработчика NyanMEMZ и его твит:

xxxxs://space.bilibili.com/272280576

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >>

🐞 Intezer analysis >>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 20-22 октября 2019:

DrWeb -> BAT.671

Версия: CXK-NMSL V2.0

Пост в Твиттере >>

Пост в Твиттере >>

Пост в Твиттере >>

Расширение: .cxkdata

Записка: CXK-NMSL-README.txt.exe

Файлы: CXK-NMSL V2.0.bat, CXK-NMSLV2.0.bat.js, x.js

Заменяет обои рабочего стола своим изображением с текстом на китайском и картинками неприличного содержания.

Файл загруженного архива: CXK-NMSL V2.0.bat.zip

Результаты анализов: VT + VT + AR + AR

Обновление от 12 ноября 2019:

Версия: CXK-NMSL V3.1

DrWeb -> BAT.MulDrop.7

Пост в Твиттере >>

Пост в Твиттере >>

Пост в Твиттере >>

Расширение: .cxkdata

Записки: CXK-NMSL-README.txt, CXK-NMSL-README.e

Файлы: exe2bat.py, CXK-NMSL V3.1.bat, CXK-NMSLV3.1.bat.js, CXK-NMSL V3.1.bat.cxkdata

Результаты анализов: VT + HA + AR

➤ Содержание записки:

---= CXK NMSL! V3.1 =---

****************************************************************************************** 你电脑上的文件都被加密了!----------------------------------------------------------- 你电脑上的文档、图片、视频、音频、压缩包……几乎所有类型的文件都被cxk-nmsl!勒索 软件加密了,因此无法正常打开。这和已经损坏的文件有本质上的区别。你大可去网上找 找恢复文件的方法,我敢保证,没有我来帮你解密,就算是蔡徐坤来了也恢复不了你的文 件。 如何解密这些文件?-------------------------------------------------------------------- 只有我能帮你解密你的文件,但是这是要付些费用的。你需要购买我的解密器,用它来扫 描并解密你电脑上的文件。 价格及付款方法。---------------------------------------------------------------------- 我只会接受B币如果你搞不懂B币是什么或是不知道怎么购买B币请前往 https://www.bilibili.com/blackboard/help.html#B%E5%B8%81%E7%9B%B8%E5%85%B3?id=669064f15cb84ca5a9ff48081bf00c99 价格 你需要支付100B币,以及给bilibili上的10个蔡徐坤鬼畜视频三连以解密你的文件。 顺便明一下,三连即点赞、投币、收藏。投币即打赏硬币,这和B币是两个概念。 如果你不懂硬币是什么或者不知道怎么获取硬币请前往 https://www.bilibili.com/blackboard/help.html#%E7%A1%AC%E5%B8%81%E7%9B%B8%E5%85%B3?id=0a9b4e2ca5e942b4a565a83390399d0c 付款方法 | 0. 注册一个帐号 - https://www.bilibili.com/ | 1. 购买B币 | 2. 支付100B币到https://space.bilibili.com/477206244 注意,请通过“充电”进行支付,如果你不知道怎么操作讲前往 https://www.bilibili.com/blackboard/help.html#%E5%85%85%E7%94%B5%E8%AE%A1%E5%88%92?id=14cf474095a44dae9a497fba17fa55d7 然后点击<如何给UP主充电?> 注意:电池=硬币 | 3. 支付完成后点击<发消息>进行联系,确认付款成功,并将给10个蔡徐坤鬼畜视频三连的截图发给我。 | 4. 由于我不是时刻在线,所以付款完成和发完消息之后请等待回复。 注意!--------------------------------------------------------------------------------- 不要修改文件扩展名及文件内容,这可能会损坏文件。 所以,请不要尝试。 ---= END =---

Обновление от 17 ноября 2019:

Версия: CXK-NMSL V3.2

DrWeb -> BAT.MulDrop.7

BitDefender -> Trojan.BAT.Ransom.D, Trojan.GenericKD.32724777

Qihoo-360 -> Win32/Trojan.Ransom.30a

Пост в Твиттере >>

Пост в Твиттере >>

Расширения: .cxkdata и .cxk_nmsl

Записки: CXK-NMSL-README.txt, CXK-NMSL-README.e

Файлы: CXK-NMSL V3.2.bat, exe2bat.py

Результаты анализов: VT + HA + AR / AR + VT

➤ Содержание записки:

---= CXK NMSL! V3.2 =---

****************************************************************************************** 你电脑上的文件都被加密了!----------------------------------------------------------- 你电脑上的文档、图片、视频、音频、压缩包……几乎所有类型的文件都被cxk-nmsl!勒索 软件加密了,因此无法正常打开。这和已经损坏的文件有本质上的区别。你大可去网上找 找恢复文件的方法,我敢保证,没有我来帮你解密,就算是蔡徐坤来了也恢复不了你的文 件。 如何解密这些文件?-------------------------------------------------------------------- 只有我能帮你解密你的文件,但是这是要付些费用的。你需要购买我的解密器,用它来扫 描并解密你电脑上的文件。 价格及付款方法。---------------------------------------------------------------------- 我只会接受B币如果你搞不懂B币是什么或是不知道怎么购买B币请前往 https://www.bilibili.com/blackboard/help.html#B%E5%B8%81%E7%9B%B8%E5%85%B3?id=669064f15cb84ca5a9ff48081bf00c99 价格 你需要支付100B币,以及给bilibili上的10个蔡徐坤鬼畜视频三连以解密你的文件。 顺便明一下,三连即点赞、投币、收藏。投币即打赏硬币,这和B币是两个概念。 如果你不懂硬币是什么或者不知道怎么获取硬币请前往 https://www.bilibili.com/blackboard/help.html#%E7%A1%AC%E5%B8%81%E7%9B%B8%E5%85%B3?id=0a9b4e2ca5e942b4a565a83390399d0c 付款方法 | 0. 注册一个帐号 - https://www.bilibili.com/ | 1. 购买B币 | 2. 支付100B币到https://space.bilibili.com/477206244 注意,请通过“充电”进行支付,如果你不知道怎么操作讲前往 https://www.bilibili.com/blackboard/help.html#%E5%85%85%E7%94%B5%E8%AE%A1%E5%88%92?id=14cf474095a44dae9a497fba17fa55d7 然后点击<如何给UP主充电?> 注意:电池=硬币 | 3. 支付完成后点击<发消息>进行联系,确认付款成功,并将给10个蔡徐坤鬼畜视频三连的截图发给我。 | 4. 由于我不是时刻在线,所以付款完成和发完消息之后请等待回复。 注意!--------------------------------------------------------------------------------- 不要修改文件扩展名及文件内容,这可能会损坏文件。 所以,请不要尝试。 ---= END =---

Обновление от 20 декабря 2019:

Пост в Твиттере >>

Версия: CXK-NMSL V3.3.1

Обновление от 9 февраля 2020:

Пост в Твиттере >>

Теперь группа разработчиков стала называться: Mimiks-Workshop

NyanMEMZ (CXK-NMSL) + MIAIONE (ExpBoot)Пост в Твиттере >>

Версия: CXK-NMSL V3.3.1

Обновление от 9 февраля 2020:

Пост в Твиттере >>

Теперь группа разработчиков стала называться: Mimiks-Workshop

Обновление от 25 февраля 2020:

Пост в Твиттере >>

Расширение: .cxkdata

Файлы: CXK-NMSL.bat, MBR.bat, fuse.bat

Результаты анализов: VT + AR

---

Пост в Твиттере >>

Версия: CXK-NMSL V3.3

Расширения: .cxk_nmsl и .cxkdata

Файлы: CXK-NMSL.bat, fuse.vbs, fuse.bat

Результаты анализов: VT + AR

DrWeb -> Trojan.Encoder.30983

BitDefender -> Gen:Heur.Zilix.1

Rising -> Dropper.Generic!8.35E (CLOUD)

Tencent -> Win32.Packed.Black.Eddt

Symantec -> Trojan.Gen.MBT

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Файлы можно расшифровать, кроме тех, которые физически повреждены или удалены. Пострадавшие могут написать Майклу Джиллеспи. *** В более новых версиях, вероятно, шифрование улучшено.

Read to links: Tweet on Twitter + Tweet + myTweet ID Ransomware (ID as CXK-NMSL) Write-up, Topic of Support *

Thanks: Petrovic, Michael Gillespie Andrew Ivanov (author) NyanMEMZ, dnwls0719, to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles.