CryptoJoker 2019 Ransomware

CryptoJoker-Boom Ransomware

(шифровальщик-вымогатель) (первоисточник на русском)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в 100€ в BTC или в другом случае - 500$ в BTC, чтобы вернуть файлы. Оригинальное название: CryptoJoker. На файле написано: installer.exe или что-то еще.

Обнаружения:

DrWeb -> Trojan.Encoder.29427, Trojan.Encoder.29485

ALYac -> Trojan.Ransom.CryptoJoker

BitDefender -> DeepScan:Generic.Ransom.Hiddentear.A.*

Malwarebytes -> Ransom.CryptoJoker

ESET-NOD32 -> A Variant Of MSIL/Filecoder.CryptoJoker.C, ***.CryptoJoker.D

Microsoft -> Ransom:MSIL/CryptJoke.B!bit

TrendMicro -> RANSOM_CRYPCRYPTOJOKER_GL110

Rising -> Ransom.CryptJoke!8.EC67 *

Symantec -> Trojan.Gen.MBT, Downloader

Kaspersky -> Trojan-Ransom.MSIL.Agent.gog

© Генеалогия: CryptoJoker 2016 ✂️ + EDA2 >> Executioner ⇔ CryptoJoker 2017 > ExecutionerPlus > CryptoNar (CryptoJoker 2018) > CryptoJoker 2019 > CryptoJoker 2020

Intezer подтверждает родство с более ранними вариантами.

Изображение — логотип статьи

К зашифрованным файлам добавляется расширение: .b00m

Фактически используется составное расширение:

.[rans0me@protonmail.com].b00m

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на начало сентября 2019 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

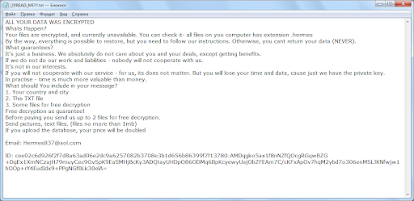

Записка с требованием выкупа называется: HACKED.txt

Содержание записки о выкупе:

Hello, my name is CryptoJoker !!

My name is CryptoJoker. I have encrypted all your precious files including images, videos,

songs, text files, word files and e.t.c So long story short, you are screwed ... but you are lucky

in a way. Why is that ?? I am ransomware that leave you an unlimited amount of time to gather the money

to pay me. I am not gonna go somewhere, neither do your encrypted files.

FAQ:

1. Can i get my precious files back ??

Answer: Ofcourse you can. There is just a minor detail. You have to pay to get them back.

2. Ok, how i am gonna get them back ?

Answer: You have to pay 100€ in bitcoin.

3. There isn't any other way to get back my files ?

Answer: Nahhh.

4. Ok, what i have to do then ?

Answer: Simply, you will have to pay 100€ to this bitcoin address: 34rLmycSxXQQ7Mhz5qFhkrTrovi3LskKQR . When time comes to send me the money, make sure to include your e-mail and your personal ID(you can see it bellow) in the extra information box (it may apper also as 'Extra Note' or 'optional message') in order to get your personal decryption key. It may take up to 6-8 hours to take your personal decryption key.

5. What the heck bitcoin is ?

Answer: Bitcoin is a cryptocurrency and a digital payment system. You can see more information here: https://en.wikipedia.org/wiki/Bitcoin . I recommend to use 'Coinbase' or 'Bitcoin Wallet' as a bitcoin wallet, if you are new to the bitcoin-wallet. Ofcourse you can pay me from whatever bitcoin wallet you want, it deosn't really matter.

6. Is there any chance to unclock my files for free ?

Answer: Not really. After 1-2 or max 3 years there is propably gonna be released a free decryptor. So if you want to wait ... it's fine. As i said, i am not gonna go somewhere.

7. What i have to do after getting my decryption key ?

Answer: Simple. Just press the decryption button bellow. Enter your decryption key you received, and wait until the decryption process is done.

Your personal ID: C4BA36471F8BFBFF00050***

Перевод записки на русский язык:

Привет, меня зовут CryptoJoker!

Меня зовут CryptoJoker. Я зашифровал все ваши драгоценные файлы, в том числе изображения, видео, песни, текстовые файлы, word файлы и т.д. Так, короче говоря, вы облажались ... но вам повезло в некотором смысле. Как это ?? Я вымогатель, который оставляет вам неограниченное количество времени, чтобы собрать деньги, чтобы заплатить мне. Я никуда не уйду, как и твои зашифрованные файлы.

ВОПРОСЫ-ОТВЕТЫ:

1. Могу ли я вернуть свои драгоценные файлы?

Ответ: Конечно, вы можете. Есть только незначительная деталь. Вы должны заплатить, чтобы вернуть их.

2. Хорошо, как мне их вернуть?

Ответ: Вы должны заплатить 100 € в биткойнах.

3. Нет другого способа вернуть мои файлы?

Ответ: Nahhh.

4. Хорошо, что мне тогда делать?

Ответ: просто вам придется заплатить 100 € на этот биткойн-адрес: 34rLmycSxXQQ7Mhz5qFhkrTrovi3LskKQR. Когда придет время отправлять мне деньги, обязательно укажите свой адрес email и свой личный ID (вы можете видеть его ниже) в поле дополнительной информации (оно может также отображаться как 'Extra Note' или 'optional message') для того, чтобы получить ваш личный ключ расшифровки. Чтобы получить личный ключ расшифровки, может потребоваться до 6-8 часов.

5. Что за хрень биткойн?

Ответ: Биткойн - это криптовалюта и цифровая платежная система. Вы можете увидеть больше информации здесь: https://en.wikipedia.org/wiki/Bitcoin. Я рекомендую использовать "Coinbase" или "Bitcoin Wallet" в качестве биткойн-кошелька, если вы новичок в биткойн-кошельке. Конечно, вы можете заплатить мне с любого биткойн-кошелька, который вы хотите, это действительно не имеет значения.

6. Есть ли шанс разблокировать мои файлы бесплатно?

Ответ: не совсем. Через 1-2 или максимум 3 года возможно выйдет свободный расшифровщик. Так что, если вы хотите подождать ... это нормально. Как я уже сказал, я никуда не уйду.

7. Что мне нужно сделать после получения ключа расшифровки?

Ответ: просто. Просто нажмите кнопку расшифровки ниже. Введите полученный ключ дешифрования и дождитесь окончания процесса дешифрования.

Ваш личный ID: C4BA36471F8BFBFF00050***

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

CryptoJoker.exe

dd.exe

b00mDecrypter.exe - отбрасывается на Рабочий стол

HACKED.txt

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютекс:

CryptJokerWalker90912

Сетевые подключения и связи:

URL: blackrann.000webhostapp.com

Email: rans0me@protonmail.com

BTC: 34rLmycSxXQQ7Mhz5qFhkrTrovi3LskKQR

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >> VT>>

🐞 Intezer analysis >>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 6 сентября:

Пост в Твиттере >>

Расширение: .wu.b00m

Составное расширение: .[rans0me@protonmail.com].wu.b00m

BTC: 34rLmycSxXQQ7Mhz5qFhkrTrovi3LskKQR

➤ Содержание записки о выкупе:

I have encrypted all your precious files including images, videos,

songs, text files, word files and e.t.c So long story short, you are screwed ... but you are lucky

in a way. Why is that ?? I am ransomware that leave you an unlimited amount of time to gather the money

to pay me. I am not gonna go somewhere, neither do your encrypted files.

1. Can i get my precious files back ??

Answer: Ofcourse you can. There is just a minor detail. You have to pay to get them back.

2. Ok, how i am gonna get them back ?

Answer: You have to pay USD 500 in bitcoin.

3. There isn't any other way to get back my files ?

Answer: Nahhh.

4. Ok, what i have to do then ?

Answer: Simply, you will have to pay USD 500 to this bitcoin address: 34rLmycSxXQQ7Mhz5qFhkrTrovi3LskKQR . When time comes to send me the money, make sure to include your e-mail and your personal ID

5. What the heck bitcoin is ?

Answer: Bitcoin is a cryptocurrency and a digital payment system. You can see more information here: https://en.wikipedia.org/wiki/Bitcoin . I recommend to use 'Coinbase' or 'Bitcoin Wallet" a

6. Is there any chance to unclock my files for free ?

Answer: Wot really. After 1-2 or max 3 years there is propably gonna be released a free decryptor. So if you want to wait ... it's fine. As i said, i am not gonna go somewhere.

7. What i have to do after getting my decryption key ?

Answer: Simple. Dust press the decryption button bellow. Enter your decryption key you received, and wait until the decryption process is done.

Your personal ID: ***

---

Перевод записки на русский язык:

Я зашифровал все ваши драгоценные файлы, в том числе изображения, видео, песни, текстовые файлы, word-файлы и т.д. Так что, короче говоря, вы облажались ... но вам повезло в некотором смысле. Как это ?? Я вымогатель, который оставляет вам неограниченное количество времени, чтобы собрать деньги заплатить мне. Я не уйду куда-то, как и твои зашифрованные файлы.

1. Могу ли я вернуть свои драгоценные файлы?

Ответ: Конечно, вы можете. Есть только незначительная деталь. Вы должны заплатить, чтобы вернуть их.

2. Хорошо, как мне их вернуть?

Ответ: Вы должны заплатить 500$ США в биткойнах.

3. Нет другого способа вернуть мои файлы?

Ответ: Nahhh.

4. Хорошо, что мне тогда делать?

Ответ: просто вам придется заплатить 500$ США на этот адрес биткойна: 34rLmycSxXQQ7Mhz5qFhkrTrovi3LskKQR. Когда придет время отправить мне деньги, обязательно укажите свой адрес email и свой личный ID

5. Что за хрень биткойн?

Ответ: Биткойн - это криптовалюта и цифровая платежная система. Вы можете увидеть больше информации здесь: https://en.wikipedia.org/wiki/Bitcoin. Я рекомендую использовать "Coinbase" или "Bitcoin Wallet"

6. Есть ли шанс разблокировать мои файлы бесплатно?

Ответ: действительно. Через 1-2 или максимум 3 года возможно выйдет свободный расшифровщик. Так что, если вы хотите подождать ... это нормально. Как я уже сказал, я не уйду куда-то.

7. Что мне нужно сделать после получения ключа расшифровки?

Ответ: просто. Нажмите на кнопку расшифровки ниже. Введите полученный ключ дешифрования и дождитесь окончания процесса дешифрования.

Ваш личный ID: ***

© Amigo-A (Andrew Ivanov): All blog articles.

Я зашифровал все ваши драгоценные файлы, в том числе изображения, видео, песни, текстовые файлы, word-файлы и т.д. Так что, короче говоря, вы облажались ... но вам повезло в некотором смысле. Как это ?? Я вымогатель, который оставляет вам неограниченное количество времени, чтобы собрать деньги заплатить мне. Я не уйду куда-то, как и твои зашифрованные файлы.

1. Могу ли я вернуть свои драгоценные файлы?

Ответ: Конечно, вы можете. Есть только незначительная деталь. Вы должны заплатить, чтобы вернуть их.

2. Хорошо, как мне их вернуть?

Ответ: Вы должны заплатить 500$ США в биткойнах.

3. Нет другого способа вернуть мои файлы?

Ответ: Nahhh.

4. Хорошо, что мне тогда делать?

Ответ: просто вам придется заплатить 500$ США на этот адрес биткойна: 34rLmycSxXQQ7Mhz5qFhkrTrovi3LskKQR. Когда придет время отправить мне деньги, обязательно укажите свой адрес email и свой личный ID

5. Что за хрень биткойн?

Ответ: Биткойн - это криптовалюта и цифровая платежная система. Вы можете увидеть больше информации здесь: https://en.wikipedia.org/wiki/Bitcoin. Я рекомендую использовать "Coinbase" или "Bitcoin Wallet"

6. Есть ли шанс разблокировать мои файлы бесплатно?

Ответ: действительно. Через 1-2 или максимум 3 года возможно выйдет свободный расшифровщик. Так что, если вы хотите подождать ... это нормально. Как я уже сказал, я не уйду куда-то.

7. Что мне нужно сделать после получения ключа расшифровки?

Ответ: просто. Нажмите на кнопку расшифровки ниже. Введите полученный ключ дешифрования и дождитесь окончания процесса дешифрования.

Ваш личный ID: ***

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet + myTweet ID Ransomware (ID as CryptoJoker) Write-up, Topic of Support *

Thanks: Raby, GrujaRS Andrew Ivanov (author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles.