Xorist 2020-2023 Ransomware

Сборник разных случаев за 2020-2023 годы

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью алгоритмов XOR и TEA, а затем требует выкуп в долларах, BTC или в другой валюте, чтобы вернуть файлы. Оригинальное название: Xorist, на файлах может быть написано что угодно. Распространяется разными группами вымогателей с февраля 2012 года. На одном из ранних образцов имеется штамп даты: 29 января 2012. Мы ничего не знаем о вымогателях и распространителях, и не собираем ничью личную информацию. Множество предыдущих вариантов можно увидеть в Списке по алфавиту или в конце каждой статьи про Xorist в "ИСТОРИЯ СЕМЕЙСТВА".

Мы не ставим перед собой задачу собрать и проанализировать все варианты, указать подробные данные или помочь расшифровать файлы. В каждом расшифрованном варианте будут ссылки на форум или специалиста, который может помочь расшифровать файлы.

Обнаружения (первоначальные):

DrWeb -> Trojan.Encoder.94, Trojan.Encoder.25389

BitDefender -> Trojan.Ransom.AIG

Avira (no cloud) -> TR/Ransom.Xorist.EJ

ESET-NOD32 -> Win32/Filecoder.Q, A Variant Of Win32/Filecoder.Q

Kaspersky -> Trojan-Ransom.Win32.Xorist.ln

Malwarebytes -> Ransom.Xorist

Microsoft -> Ransom:Win32/Sorikrypt.A

Rising -> Ransom.Sorikrypt!8.8822 (CLOUD)

Symantec -> Ransom.CryptoTorLocker

Tencent -> Trojan.Win32.CryptoTorLocker2015.a

TrendMicro -> Ransom_XORIST.SMA

---

To AV vendors! Want to be on this list regularly or be higher on the list? Contact me!

AV вендорам! Хотите быть в этом списке регулярно или повыше? Сообщите мне!

© Генеалогия: Xorist >> Xorist 2012 > Xorist 2016-2019 > Xorist 2020

К зашифрованным файлам добавляются различные расширения, причем, некоторые из них комбинируются друг с другом:

.GiTeR

.ZyNoXiOn

.BlOCkED

.CrYo

.TeOnS

.ENCRYPTED

.hex911

.[dungeon]-0_0

.CroNi

.ZoNe

.{loly} _zip

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Я могу не добавлять их в список.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Я могу не добавлять их в список.

Активность этого крипто-вымогателя началась в начале 2012 года и продолжается в течение 2020 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Malwarebytes -> Ransom.Xorist

Microsoft -> Ransom:Win32/Sorikrypt.A

Rising -> Ransom.Sorikrypt!8.8822 (CLOUD)

Symantec -> Ransom.CryptoTorLocker

Tencent -> Trojan.Win32.CryptoTorLocker2015.a

TrendMicro -> Ransom_XORIST.SMA

---

To AV vendors! Want to be on this list regularly or be higher on the list? Contact me!

AV вендорам! Хотите быть в этом списке регулярно или повыше? Сообщите мне!

© Генеалогия: Xorist >> Xorist 2012 > Xorist 2016-2019 > Xorist 2020

Изображение — логотип статьи

К зашифрованным файлам добавляются различные расширения, причем, некоторые из них комбинируются друг с другом:

.GiTeR

.ZyNoXiOn

.BlOCkED

.CrYo

.TeOnS

.ENCRYPTED

.hex911

.[dungeon]-0_0

.CroNi

.ZoNe

.{loly} _zip

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Я могу не добавлять их в список.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Я могу не добавлять их в список. Активность этого крипто-вымогателя началась в начале 2012 года и продолжается в течение 2020 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа обычно называется: HOW TO DECRYPT FILES.txt

Содержание записки о выкупе:

*** см. в новых вариантах ниже ***

Иногда запиской с требованием выкупа может выступать изображение, заменяющее обои Рабочего стола.

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ UAC не обходит, требуется разрешение на запуск.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

HOW TO DECRYPT FILES.txt - название файла с требованием выкупа

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. в разделе обновлений.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: см. в разделе обновлений.

BTC: см. в разделе обновлений.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >>

🐞 Intezer analysis >>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Xorist-Vandev Ransomware - февраль 2012

другие ранние варианты - 2012-2015

Xorist (2016-2019) Ransomware - март 2016

Xorist-EnCiPhErEd Ransomware - май 2016

Xorist-FakeRSA Ransomware - февраль 2017

Xorist-Zixer2 Ransomware - апрель 2017

Xorist-TraNs Ransomware июнь 2017

Xorist-RuSVon Ransomware - июль 2017

Xorist-Hello Ransomware - август 2017

Xorist-CerBerSysLock Ransomware - декабрь 2017

Xorist-Frozen Ransomware - февраль 2018

Xorist-XWZ Ransomware - март 2018

Xorist-TaRoNiS Ransomware - июль 2018

Xorist-Mcafee Ransomware - январь 2019

Xorist-Mcrypt2019 Ransomware - июль 2019

Xorist 2020 Ransomware - весь 2020 год - > 2021

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 14 февраля 2020:

Файлы можно расшифровать! Обращайтесь на форум поддержки >>

Пост на форуме >>

Расширение: .GiTeR

Записка: HOW TO DECRYPT FILES.txt

Email: gitersupp@protonmail.com, giter@cock.li

BTC: 12uLgUi9A2fBuFVtC4pWjjkeAdeU6fVQrU

Результаты анализов: VT + HA + IA + VMR + AR + TG

---

ATENTION!!!

I am truly sorry to inform you that all your important files are crypted.

Atention! I do not offer for free the decrypt key's, for that you have to pay 0.13 BITCOIN.

You can get bitcoin very easy on this sites:

www.localbitcoins.com

www.paxful.com

You have to create an account and to buy 0.13 BITCOIN from a seller located in your city.

Then you have to send the amount at this BTC adress: 12uLgUi9A2fBuFVtC4pWjjkeAdeU6fVQrU

After that, contact me at this email adress: gitersupp@protonmail.com or giter@cock.li

With this subject: GITER-H457342020***

After the payment you will receive the key's to decrypt your files and a tutorial

Here is another list where you can buy bitcoin:

https://bitcoin.org/en/exchanges

Вариант от 22 марта 2020:

Файлы можно расшифровать! Ссылка на дешифровщик >>

Сообщение >>

Пост на форуме >>

Расширение: .ZyNoXiOn.BlOCkED

Записка: HOW TO DECRYPT FILES.txt

Email: zynoxion@protonmail.com

BTC: 1F3SBmMNsQASLAt8xfD9JYDPhvb7B7d1CB

Ключи реестра:

HKEY_CLASSES_ROOT\.ZyNoXiOn

HKEY_CLASSES_ROOT\SIMENIVCOUVOZVO

HKEY_CLASSES_ROOT\SIMENIVCOUVOZVO\DefaultIcon

HKEY_CLASSES_ROOT\SIMENIVCOUVOZVO\shell\open\command

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\Alcmeter

Результаты анализов: VT + HA + IA + VMR + AR + TG

---

ATENTION!!!

I am truly sorry to inform you that all your important files are crypted.

Atention! I do not offer for free the decrypt key's, for that you have to pay 0.13 BITCOIN.

You can get bitcoin very easy on this sites:

www.localbitcoins.com

www.paxful.com

You have to create an account and to buy 0.13 BITCOIN from a seller located in your city.

Then you have to send the amount at this BTC address: 1F3SBmMNsQASLAt8xfD9JYDPhvb7B7d1CB

After that, contact me at this email address: zynoxion@protonmail.com

With this subject: ZYNOXION-G43829340920***

After the payment you will receive the key's to decrypt your files and a tutorial

Here is another list where you can buy bitcoin:

https://bitcoin.org/en/exchanges

Вариант от 7 мая 2020:

Файлы можно расшифровать! Обращайтесь на форум >>

Сообщение >>

Пост на форуме >>

Расширение: .CrYo.TeOnS

Записка: HOW TO DECRYPT FILES.txt

Email: cryoteons@protonmail.com

BTC: 1Cc6m6b6mgks7e9cQBknNWQcJj69x2y3U1

Результаты анализов: VT + HA + IA + VMR + AR + TG

Attention, all your files have been encrypted.

To access your files again, you must pay for the decryption keys.

The amount you have to pay is 0.15 BITCOIN

You can get bitcoin very easily on these sites:

www.localbitcoins.com

www.paxful.com

The decryption process:

Send 0.15 Bitcoin to this address:

1Cc6m6b6mgks7e9cQBknNWQcJj69x2y3U1

After submitting, contact me at this email address: cryoteons@protonmail.com

With this subject: CRYOTEONS015-2938129***

After completing all these steps, you will be emailed the keys and a tutorial to decrypt the files.

Here's another list of where to buy bitcoin:

https://bitcoin.org/en/exchanges

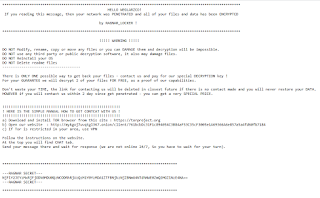

Вариант от 28 мая 2020:

Файлы можно расшифровать! Обращайтесь на форум >>

Пост на форуме >>

Пост на форуме >>

Расширение: .ENCRYPTED

Записка: HOW TO DECRYPT FILES.txt

Email: mrnice@riseup.net

BTC: -

Результаты анализов: VT + HA + IA + VMR + AR + TG

All of your files have been encrypted.

There is no way to recover your files without purchasing your key.

You were flagged in our server and monitored for quite some time now.

We have recorded all sorts of data on you, including social contacts and financial data. Don't worry, your information is safe and secure, right now. We will not go through any of it or pass any of it on to our operatives as long as you pay the one time fee. The one time fee guarantees you get your files decrypted and all information we have collected on you deleted. It is highly advised you pay the one time fee of $50 or you may end up paying more. We do not want to damage your life. We hope you make the right decision.

Contact by email: mrnice@riseup.net

We are expecting your email soon.

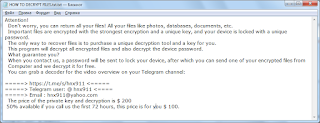

Вариант от 1 июня 2020:

Файлы можно расшифровать! Ссылка на дешифровщик >>

Сообщение >>

Сообщение >>

Пост на форуме >>

Расширение: .hex911

Записка: HOW TO DECRYPT FILES.txt

Email: H911X@yahoo.com

Telegram : @HEX911 | https://t.me/HEX911

BTC: 1AxiJAhH3BnLg4ht6SfcH21BZzzoA5mXWX

Результаты анализов: VT + HA + IA + VMR + AR + TG

Device ID: 1CIY512EI***

Don't Worry

Device files are currently encrypted which is impossible

You only get it now when you pay $ 1,400 in BTC. You have 4 days to get a discount

Communication ways: -

Email: H911X@yahoo.com

Account on Telegram : @HEX911 | https://t.me/HEX911

Be careful when contacting us on e-mail, check your junk mailbox

WALLET BTC: 1AxiJAhH3BnLg4ht6SfcH21BZzzoA5mXWX

*Note Files are removed within half an hour after the money transfer process and do not tamper with device hint files or settings

Because if it is tampered with, we will not be able to recover your files

Payment only via #Bitcoin cryptocurrency#

You have some attempts to enter the password incorrectly after which the device is locked permanently and all data is erased

* How to decrypt files:

1-Save device ID first message

2-Transfer money on encrypted wallet

3-Send the Device ID to an email

4-You will be sent the key and full steps after a quarter of an hour to half an hour maximum

All rights reserved: HEX911.

Вариант от 18 июня 2020:

Файлы можно расшифровать! Ссылка на дешифровщик >>

Сообщение >>

Расширение: .[dungeon]-0_0

Записка: HOW TO DECRYPT FILES.txt

Email: 1413201760@qq.com

#####Your files have been compressed!#####

hello, if you received this message you need my help retrieving your information,

please contact me email: 1413201760@qq.com

count on me to help you in the best way, ok?

but I will only be available to help you in a countdown of 24:00 hours when opening this message.

remembering that to help you I will charge a small fragment in bitcoin.

bitcoin fragment nowadays and very easy to get, just have bank account.

Вариант от 18 июня 2020:

Статус: Файлы можно расшифровать! Обращайтесь на форум >>

Сообщение >>

Пост на форуме >>

Расширение: .CroNi.ZoNe

Записка: HOW TO DECRYPT FILES.txt

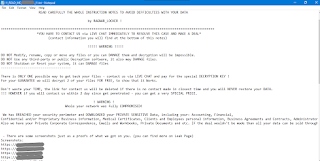

Вариант от 25 июня 2020:

Пост в Твиттере >>

Сообщение >>

Расширение: .{loly} _zip

Записка: HOW TO DECRYPT FILES.txt

Email: lolyta_restore@protonmail.ch

Результаты анализов: VT + HA + IA + VMR + AR + TG

################# YOUR FILES HAVE BEEN ENCRYPTED ##################

{Good Morning! - I'm LOLYTA.}

First of all I would like to apologize for the inconvenience and for my actions.

we fight against ethnic sovereignty that resides within each tyrant of our country.

to continue with our cause we need to raise funds.

we don't want to harm anyone, we are in the banner of peace

we will resolve this situation quickly.

SEND AN EMAIL TO: lolyta_restore@protonmail.ch WITH ID - 84286813XVDVBVVXVVXVVXVXNBXMZBDHAJXNBZZV***

no need to format your computer

do not attempt to recover data with third party software - this will result in total loss of all files.

trust no one! only we have the key to recover your files.

we are not responsible for the negligence of your IT team.

to get your trust, send some JPG along with the ID. {loly} _zip

we respond with file in perfect condition and with instructions.

Вариант от 26 июня 2020:

Пост в Твиттере >>

Расширение: .YaKo.MoKo

Записка: HOW TO DECRYPT FILES.txt

Email: ***

Вариант от от 1 июля 2020:

Сообщение >>

Расширение: .freelocker

Записка: HOW TO DECRYPT FILES.txt

Email: freelocker@riseup.net

Результаты анализов: VT + HA + IA + VMR + AR + TG

Contact freelocker@riseup.net for support with decryption.

The decryption fee is $50 (USD)

Your files are safe and can be easily decrypted.

To prevent things like this happening in the future we advise you to put pressure on the

website you obtained this virus from. If for some reason you cannot pay the $50 fee, I hope these companies compensate you for your loss.

Вариант от 15 июля 2020:

Сообщение >>

Расширение: .YaKo

Записка: HOW TO DECRYPT FILES.txt

Email: yakomoko@protonmail.com

Вариант от 31 июля 2020:

Сообщение >>

Расширение: .GlUtEzOn.VaNoLe

Записка: HOW TO DECRYPT FILES.txt

Вариант от 2 августа 2020:

Сообщение >>

Расширение: .ZaCaPa

Записка: HOW TO DECRYPT FILES.txt

Email: zacapa@cock.li

Результаты анализов: VT + VT

Вариант от 15 августа 2020:

Сообщение >>

Расширение: .MakaLi

Записка: HOW TO DECRYPT FILES.txt

Email: makalikozo@cock.li, makalikozo@protonmail.com

BTC: 15962xUrHBa43khYusFZcZWxuASEjNnyX5

Результаты анализов: VT

Вариант от 18 августа 2020:

Сообщение >>

Расширение: .jigsaaw

Записка: HOW TO DECRYPT FILES.txt

Результаты анализов: VT + VMR

Вариант от 19 августа 2020:

Сообщение >>

Расширение: .wannacry

Записка: HOW TO DECRYPT FILES.txt

Результаты анализов: VT + VMR

Вариант от 8 сентября 2020:

Сообщение >>

Расширение: .hnx911

Email : hnx911@yahoo.com

Telegram user: @ hnx911

Записка: HOW TO DECRYPT FILES.txt

Attention!

Don't worry, you can return all your files! All your files like photos, databases, documents, etc.

Important files are encrypted with the strongest encryption and a unique key, and your device is locked with a unique password.

The only way to recover files is to purchase a unique decryption tool and a key for you.

This program will decrypt all encrypted files and also decrypt the device password.

What guarantee you?

When you contact us, a password will be sent to lock your device, after which you can send one of your encrypted files from

Computer and we decrypt it for free.

You can grab a decoder for the video overview on your Telegram channel:

=====> https://t.me/s/hnx911 <=====

=====> Telegram user: @ hnx911 <====

=====> Email : hnx911@yahoo.com

The price of the private key and decryption is $ 200

50% available if you call us the first 72 hours, this price is for you $ 100.

Вариант от 10 сентября 2020:

Сообщение >>

Расширение: .BD

Записка: HOW TO DECRYPT FILES.txt

Email: virusjahid4209@cyberper.net

BTC: 37t6hwuzJbq6PtEgaxyS3AWyLS99qMGrt8

Результаты анализов: VT + VMR + IA

Вариант от 16 сентября 2020:

Сообщение >>

Расширение: .YOURPCISHACK16024752552658

Записка: HOW TO DECRYPT FILES.txt

BTC: 3Ea3ECw6rspNGUpSm271TCxkkJNNm4iHVb

Discord: Hacker16#9844

Telegram: @Modhack16

ATTENTION!

Your PC Is Hack And All File Are encrypted Using Strongest Encryption

I Think if U Need Back Your Data So Pay On This Bitcoin Address :-3Ea3ECw6rspNGUpSm271TCxkkJNNm4iHVb

20$ bitcoin Pay And Then Contact Me On Discord Ya Telegram

Discord :- Hacker16#9844

Telegram :- @Modhack16

Вариант от 17 сентября 2020:

Расширение: .TAKA

Записка: HOW TO DECRYPT FILES.txt

Email: viruszone4209@opentrash.com

BTC: 37t6hwuzJbq6PtEgaxyS3AWyLS99qMGrt8

Результаты анализов: VT + VMRВариант от 29 сентября 2020:

Расширение: .mame vse

Вариант от 26 сентября 2020:

Расширение: .ZaLtOn

Email: zalton@tuta.io

Вариант от 8 октября 2020:

Расширение: .locked3dllkierff

Согласно анализу, по коду связан с тем, что известно как Vaca Ransomware, но вполне может быть более новой модификацией.

Вариант от 30 октября 2020:

Расширение: .pethya zaplat zasifrovano.pethya zaplat zasifrovano.pethya zaplat zasifrovano

Записка: HOW TO DECRYPT FILES.txt

Файл: dddd.exe

Местонахождение: %TEMP%\javas2.exe

%TEMP%\asat2.exe

%TEMP%\javas.exe

Вариант от 29 ноября 2020:

Расширение: .hacker crypt 2020.data

Записка: HOW TO DECRYPT FILES.txt

Email: mujkontakt@protonmail.com

BTC: 1QDoqyz76PMobSQ9G1tDcNMMnXwZDyggfN

Странно, что чешский текст содержит датскую букву "ø". Возможно замена произошла при копировании текста записки.

Вариант от 4 декабря 2020:

Расширения: .zasifrovano zaplat

.zasifrovano zaplat 3000kc!!!

Статус: Файлы можно расшифровать!

Вариант от 5 декабря 2020:

Расширение: .Hacker zasifroval zaplat.cryp

Email: mujkontakt@protonmail.com

Файлы: satanfin.exe, satan.exe, satan2.exe

Вариант от 10 декабря 2020:

Расширение: .NIGG3R

Email: niggapoopoo123@protonmail.com

Этот адрес также используется в Clay Ransomware (та же дата).

Результаты анализов: VT

Вариант от 16 декабря 2020:

Сообщение >>

Расширение: .greedyfuckers

Записка: HOW TO DECRYPT FILES.txt и текст в диалоговом окне.

Замена обоев Рабочего стола файлом Wallpaper.jpg.

Email: imbun6@gmail.com

Размещение файлов:

C:\Users\Admin\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\HOW TO DECRYPT FILES.txt

C:\Users\Admin\Desktop\HOW TO DECRYPT FILES.txt

C:\Users\Public\Desktop\HOW TO DECRYPT FILES.txt

C:\Users\Admin\AppData\Local\Temp\9Jco18128GARf90.exe

Изменения в реестре:

\REGISTRY\USER\S-1-5-21-3825035466-2522850611-591511364-1000\Control Panel\Desktop\Wallpaper = "C:\\Users\\Admin\\AppData\\Local\\Temp\\egfhjkmobcegikmo.bmp"

\REGISTRY\USER\S-1-5-21-3825035466-2522850611-591511364-1000\Control Panel\Desktop\Wallpaper = "C:\\Users\\Admin\\Pictures\\Wallpaper.jpg"

Вариант от 29 декабря 2020:

Расширение: .lockerxxs

Записка: HOW TO DECRYPT FILES.txt

Файл вложения: Company turnover.doc

Malware URL: xxxx://lancosi928.tech/one.exe

➤ Обнаружения:

ALYac -> Trojan.Ransom.AIG

Avira (no cloud) -> TR/Ransom.Xorist.EJ

BitDefender -> Trojan.Ransom.AIG

DrWeb -> Trojan.Encoder.25389

ESET-NOD32 -> A Variant Of Win32/Filecoder.Q

Microsoft -> Ransom:Win32/Sorikrypt

Rising -> Ransom.Sorikrypt!8.8822 (TFE:5*

Symantec -> Ransom.CryptoTorLocker

Tencent -> Trojan.Win32.CryptoTorLocker2015.a

TrendMicro -> Ransom_XORIST.SMA

=== 2021 ===

Варианты от 4-5 января 2021:

BTC: 1Mc9xe3mjaMLz99CUjao88s65X3ydVEZbX

Email: frankhans@tuta.io

Malware-URL: xxxx://lancosi928.tech/one.exe

Вариант от 26 января 2021:

Расширение: .LyDark

Записка: HOW TO DECRYPT FILES.txt

Telegram: @LyDarkr

Вариант от 26 января 2021:

Расширение: .ZaToN

Записка: HOW TO DECRYPT FILES.txt

Email: zaton@tuta.io

BTC: 1G91imBejqS5PDn9jAyPiV5uMsvaXuzNaj

Вариант от 26 января 2021:

Расширение: .EnCryp13d

Записка: HOW TO DECRYPT FILES.txt

Email: ssget@protonmail.com

BTC: 1AnpWuA8myCioniyBcZ6nghsMWXboFE7Tf

Вариант от 26 января 2021:

Расширение: .CryptPethya

Записка: HOW TO DECRYPT FILES.txt

Email: -

BTC: 1752ysz2nvdYpCZuxueyDnwozJyJYQMWwG

Вариант от 26 января 2021:

Расширение: .Zasifrovano.zaplat.za klic 2021

Записка: HOW TO DECRYPT FILES.txt

Email: -

BTC: 1752ysz2nvdYpCZuxueyDnwozJyJYQMWwG

Вариант от 12 марта 2021:

Записка: HOW TO DECRYPT FILES.txt

Email: zinton@tuta.io

BTC: 1N6raut5QL6AnUZ9nHA59PUtPmJRaLwrS

Вариант от 16 марта 2021:

Расширение: .sandboxtest

Вариант от 31 марта 2021:

Расширение: .emilisub

Email: bufalo@boximail.com

BTC: 3QgJDoVEaksAs9kFz1vcueG8DKF4hPrARW

Записка: HOW TO DECRYPT FILES.txt

Результаты анализов: VT

Вариант от 8 апреля 2021:

Расширение: .greed

Записка: HOW TO DECRYPT FILES.txt

Результаты анализов: VT

Вариант от 8 апреля 2021:

Расширение: .MailRU

Записка: КАК РАСШИФРОВАТЬ ФАЙЛЫ.txt

Результаты анализов: VT

Вариант от 17-19 апреля 2021:

Расширение: .btCry_zip

Записка: HOW TO DECRYPT FILES.txt

Email: btcontact@protonmail.com

*** пропущенные варианты ***

Вариант от 5 августа 2021:

Расширение: .divinity

Записка: HOW TO DECRYPT FILES.txt

Файл: divinity.exe

Результаты анализов: VT

=== 2022 ===

Вариант от 24 апреля 2022:

Расширение: .huis_bn

Записка: КАК РАСШИФРОВАТЬ ФАЙЛЫ.txt

Результаты анализов: VT

Вариант от 27 апреля 2022:

Расширение: .BLOCK

Записка: КАК РАСШИФРОВАТЬ ФАЙЛЫ.txt

Email: lovestoryforyou@protonmail.com, gizmo12@tutanota.com

Вариант от 4 мая 2022:

Расширение: .Mal

Записка: HOW TO DECRYPT FILES.txt

Результаты анализов: VT

Обнаружения:

DrWeb -> Trojan.Encoder.94

ESET-NOD32 -> A Variant Of Win32/Filecoder.Q

Kaspersky -> Trojan-Ransom.Win32.Xorist.lk

Вариант от 8 мая 2022:

Расширение: .WanaCray2023+

Записка: HOW TO DECRYPT FILES.txt;

Результаты анализов: VT

Вариант от 13 апреля 2022:

Расширение: .Pay

Записка: HOW TO DECRYPT FILES.txt

Результаты анализов: VT

Вариант от 16 апреля 2022:

Доп. название: Crypt2020 Ransomware

Расширение: .hacker crypt2020(dot)data

Записка: HOW TO DECRYPT FILES.txt (на чешском языке)

Результаты анализов: VT

***** пропущенные варианты *****

=== 2023 ===

Вариант 14 февраля или раньше:

Самоназвание: Mortal Kombat Ransomware

Расширение: ..Remember_you_got_only_24_hours_to_make_the_payment_if_you_dont_pay_prize_will_triple_Mortal_Kombat_Ransomware

Записка: HOW TO DECRYPT FILES.txt

Email: hack3dlikeapro@proton.me

Вероятно новый вариант Xorist-Frozen Ransomware

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter ID Ransomware (ID as Xorist) Write-up, Topic of Support *

Thanks: Michael Gillespie, thyrex Andrew Ivanov (author) Emmanuel_ADC-Soft, quietman7, Kangxiaopao to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.