FonixCrypter Ransomware

Fonix Ransomware

Variants: Repter, XINOF

Этот крипто-вымогатель шифрует данные пользователей с помощью Salsa + RSA, а затем требует написать на email вымогателей, чтобы заплатить выкуп в # BTC и вернуть файлы. Оригинальное название: FonixCrypter и Fonix Ransomware. На файле написано: нет данных. Разработка: FonixTeam.

---

Обнаружения:

DrWeb -> Trojan.Encoder.31902, Trojan.Encoder.32210, Trojan.Encoder.33262, Trojan.Encoder.33394

Avast/AVG -> Win32:Malware-gen

Avira (no cloud) -> TR/Diss.cxjcx

BitDefender -> Trojan.GenericKD.43207004, Gen:Variant.Razy.603845, Dropped:Generic.Ransom.DMR.C4685C28

ESET-NOD32 -> A Variant Of Generik.IZSVMDG, A Variant Of Win64/Filecoder.BY

Kaspersky -> Trojan.Win32.Diss.suvbu

Rising -> Trojan.Diss!8.7F0 (CLOUD), Ransom.Fonix!1.CA6D (CLASSIC)

Symantec -> Trojan.Gen.MBT, ML.Attribute.HighConfidence

Tencent -> Win32.Trojan.Diss.Wtnj, Win32.Trojan.Filecoder.Sxny

TrendMicro -> Trojan.Win32.MALREP.THFOCBO, TROJ_GEN.R002H0CGC20, Ransom_Filecoder.R002C0DKT20

---

To AV vendors! Want to be on this list regularly or be higher on the list? Contact me!

AV вендорам! Хотите быть в этом списке регулярно или повыше? Сообщите мне!

© Генеалогия: Afrodita >> FonixCrypter

Изображение — логотип статьи

К зашифрованным файлам добавляется расширение: .Fonix

Фактически используется составное расширение по шаблону: .EMAIL=[fonix@tuta.io]ID=[<id>].Fonix

Этимология названия:

Fønix (датский) = Phoenix (английский)

Főnix (венгерский) = Phoenix (английский)

Таким образом обыгрывается название типа Феникс.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Образец этого крипто-вымогателя был обнаружен и загружен на VT в конце мая, но представлен в начале июня 2020 г.. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

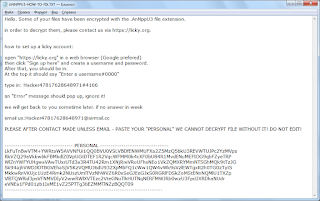

Записка с требованием выкупа называется: # How To Decrypt Files #.hta

Содержание записки о выкупе:

All your important files like photoes, documents, audios and etc

has been encrypted by FonixCrypter using strong cryptography algorithms Salsa20and RSA 4098

Decryption key is hold in our server

!!Recovery tools and other software will not help you !!

The only way to receive your key and decrypt your files is the payment with bitcoin

You have to 48 hours(2 Day) To contact or paying us

After that, you have to Pay Double!!

Our Email = fonix@tuta.io

in case of no answer in 24 hours write us to this Email = fonix@mailfence.com

if you don't know how to buy bitcoin you can use this link

https://www.coindesk.com information/how-can-i-buv-bitcoins

the easiest way to buy bitcoin is localBitcoins

https://localbitcoins.com/

Note: Before payment, you can contact with us and send 1 free small file (size less 2Mb) as decryption test

The test files shouldn't contain valuable data like large SQL or Backup files.

ATTENTIONS :

- Don't delete any files or rename encrypted files

- If you using other applications to decrypt, it may damage your files

- Don't find your backups? they have been Successfully encrypted too or securly wiped.

Regards-FonixTeam

Перевод записки на русский язык:

Все ваши важные файлы, такие как фотографии, документы, аудио и т. д. зашифрованы FonixCrypter с использованием надежных алгоритмов криптографии Salsa20 и RSA 4098

Ключ расшифровки хранится на нашем сервере

Инструменты восстановления и другие программы не помогут вам!

Единственный способ получить ваш ключ и расшифровать ваши файлы - это оплата биткойнами

Вам нужно 48 часов (2 дня), чтобы связаться или заплатить нам

После этого вам придется платить дважды!

Наш Email = fonix@tuta.io

в случае отсутствия ответа в течение 24 часов напишите нам на этот Email = fonix@mailfence.com

если вы не знаете, как купить биткойн, вы можете воспользоваться этой ссылкой

https://www.coindesk.com информация / how-can-i-buv-bitcoins

Самый простой способ купить биткойны - это localBitcoins

https://localbitcoins.com/

Примечание. Перед оплатой вы можете связаться с нами и отправить 1 бесплатный небольшой файл (размер менее 2 МБ) в качестве тест-расшифровки.

Тестовые файлы не должны содержать ценные данные, такие как большие файлы SQL или резервные файлы.

ВНИМАНИЕ:

- Не удаляйте файлы и не переименовывайте зашифрованные файлы.

- Если вы используете другие приложения для расшифровки, это может повредить ваши файлы

- Не нашли свои резервные копии? они были также успешно зашифрованы или надежно стерты.

С уважением-FonixTeam

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Удаляет теневые копии файлов, манипулирует размером теневого хранилища, отключает функции восстановления и исправления Windows на этапе загрузки командами:

C:\Windows\system32\cmd.exe /c cmd.exe /c vssadmin Delete Shadows /All /Quiet & wmic shadowcopy delete & bcdedit /set {default} boostatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no & wbadmin delete catalog -quiet/ & icacls * /grant Everyone:(OI)(CI)F /T /C /Q

➤ Отключает в реестре Windows Defender и TaskManager командами:

reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender" /v DisableAntiSpyware /t REG_DWORD /d 1 /f

C:\Windows\system32\cmd.exe /c reg add HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System /v DisableTaskMgr /t REG_DWORD /d 1 /f

➤ Добавляет себя в Автозагрузку Windows, регистрируя раздел "PhoenixTechnology":

reg add HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce\ /v "PhoenixTechnology" /t REG_SZ /d C:\Users\Admin\AppData\Local\TempFonixCrypter.exe /f

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

# How To Decrypt Files #.hta - название файла с требованием выкупа;

TempFonixCrypter.exe Fonix decrypter.exe - файл оригинального дешифровщика;

ServerDecrypter.exe - файл оригинального дешифровщика;

de8a4978d6541c3abc958757d9fb3909c6cd58447a67877177c3434cb7438e2e.exe - случайное название вредоносного файла;

cpub.key

cpriv.key

spub.key

spriv.key

Иконка исполняемого файла FonixCrypter

Расположения:

\Desktop\ ->

\User_folders\ ->

C:\Users\Admin\AppData\Local\TempFonixCrypter.exe

\%TEMP%\ ->

%TEMP%\cpub.key

%APPDATA%\cpub.key

C:\Users\User\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Cpriv.key

C:\Users\User\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\# How To Decrypt Files #.hta

C:\Users\User\AppData\Roaming\Microsoft\Word\STARTUP\# How To Decrypt Files #.hta

C:\Users\User\AppData\Roaming\Microsoft\Word\STARTUP\Cpriv.key Files #.hta

%TEMP%\cpriv.key

%APPDATA%\cpriv.key

Записи реестра, связанные с этим Ransomware:

\REGISTRY\MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run\PhoenixTechnology = "C:\\Users\\Admin\\AppData\\Local\\TempFonixCrypter.exe"

\REGISTRY\USER\S-1-5-21-910373003-3952921535-3480519689-1000\Software\Microsoft\Windows\CurrentVersion\Run\PhoenixTechnology = "C:\\Users\\Admin\\AppData\\Local\\TempFonixCrypter.exe"

\REGISTRY\MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\RunOnce\PhoenixTechnology = "C:\\Users\\Admin\\AppData\\Local\\TempFonixCrypter.exe"

\REGISTRY\USER\S-1-5-21-910373003-3952921535-3480519689-1000\Software\Microsoft\Windows\CurrentVersion\RunOnce\PhoenixTechnology = "C:\\Users\\Admin\\AppData\\Local\\TempFonixCrypter.exe"

HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce\PhoenixTechnology

HKLM\Software\WOW6432Node\Microsoft\Windows\CurrentVersion\RunOnce\PhoenixTechnology

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\PhoenixTechnology

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\repter\Index

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\repter\Id

HKLM\Software\WOW6432Node\Microsoft\Windows\CurrentVersion\Run\PhoenixTechnology

---

Удаляет ключ реестра:

HKLM\System\CurrentControlSet\Control\SafeBoot\AlternateShell

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: fonix@tuta.io, fonix@mailfence.com

BTC:

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

🔻 Triage analysis >>

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >>

🐞 Intezer analysis >> IA>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 8 июля 2020:

Пост в Твиттере >>

Расширение: .repter

Составное расширение: .EMAIL=[repter@tuta.io]ID=[<id>].repterПримертакого расширения: .EMAIL=[repter@tuta.io]ID=[B2AA21BF].repter

Email: repter@tuta.io

Файл EXE: Repter.exe

Результаты анализов: VT + IA

Обновление от 12 июля 2020:

Пост в Твиттере >>

Расширение: .XINOF

Составное расширение: .Email=[Thunder@fonix.email]ID=[<id>].XINOF

XINOF - это FONIX наоборот.Записка: How To Decrypt Files.hta

Email: Thunder@fonix.email

Файл в Автозагрузке: C:\Users\User\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\XINOF.exe

Файл: C:\Users\User\AppData\Local\Temp\XINOF.exe

Результаты анализов: VT + IA + TG

Обновление от 5 августа 2020:

Пост в Твиттере >>

Расширение: .XINOF

Записки TXT: Help.txt, Hello Michaelle Gllips.txt

Email: ransom12344@fonix.email, ransom12344@protonmail.com

Записка HTA: How To Decrypt Files.htaРезультаты анализов: VT + VT

Обновление от 3 сентября 2020:

Расширение: .XINOF

Составное расширение: .Email=[Flashkingg@cock.li]ID=[BF2DDDFE].XINOF

Email: Flashkingg@cock.li Специальный файл: Cpriv.key

Обновление от 9 сентября 2020:

Расширение: .XINOF

Составное расширение: .Email=[GreenArrow@cock.li]ID=[FE1FE292].XINOF

Email: GreenArrow@cock.li

Специальный файл: Cpriv.key

Обновление от 10 октября 2020:

Расширение: .XINOF

Составное расширение: .Email=[Encgod93@gmail.com]ID=[8F478483].XINOF

Записки: Help.txt, How To Decrypt Files.hta

Специальный файл: Cpriv.key

Расширение: .XINOF

Составное расширение: .Email=[Maschinengewehr@fonix.email]ID=[8F435467].XINOF

Записки: Help.txt, How To Decrypt Files.hta

Email: Maschinengewehr@fonix.email, Maschinengewehr@cock.li

Специальные файлы: Cpub.key, Cpriv.key

➤ Обнаружения:

DrWeb -> Trojan.Encoder.32767

ALYac -> Trojan.Ransom.Fonix

Avira (no cloud) -> TR/Ransom.Fonix.A

BitDefender -> Generic.Ransom.DMR.9D5F0326

ESET-NOD32 -> A Variant Of Win32/Filecoder.FONIX.A

Kaspersky -> Trojan-Ransom.Win32.Fonix.c

Microsoft -> Ransom:Win64/FonixCrypt.AC!MTB

Rising -> Ransom.Fonix!1.CA6D (CLASSIC)

TrendMicro -> Ransom_FonixCrypt.R002C0DJ121

Вариант от 21 октября 2020:

Расширение: .XINOF

Составное расширение: .Email=[satanishere@tutanota.com]ID=[XXXXXXXX].XINOF

Записки: Help.txt, How To Decrypt Files.hta

Email: satanishere@tutanota.com

Результаты анализов:

VT + IA

➤ Обнаружения:

DrWeb -> Trojan.Encoder.32910

ALYac -> Trojan.Ransom.Fonix

BitDefender -> Generic.Ransom.DMR.D60D3EFB

ESET-NOD32 -> A Variant Of Win32/Filecoder.NHQ

Malwarebytes -> Ransom.Fonix

Вариант от 23 октября 2020:

Версия: v.4.2.1

Расширение: .XINOF

Составное расширение: .Email=[bondbond1@protonmail.com]ID=[XXXXXXXX].XINOF

Записки: Help.txt, How To Decrypt Files.hta

Email: bondbond1@protonmail.com

➤ Обнаружения:

DrWeb -> Trojan.Encoder.32924

ALYac -> Trojan.Ransom.Fonix

BitDefender -> Generic.Ransom.DMR.F72B4C1F

ESET-NOD32 -> A Variant Of Win32/Filecoder.FONIX.A

Malwarebytes -> Ransom.Fonix

TrendMicro -> Ransom.Win32.FONIX.SMTH

Обновление от 29 ноября 2020:

Расширение: .XINOF

Email: SatanWasHere@Cock.li, SatansSlave@Cock.li

Записки: Help.txt, How To Decrypt Files.hta

Специальные файлы: Cpub.key, Cpriv.key

Файл: XINOF.exe

Результаты анализов: VT + AR ➤ Обнаружения:

DrWeb -> Trojan.Encoder.33262

BitDefender -> Dropped:Generic.Ransom.DMR.C4685C28

ESET-NOD32 -> A Variant Of Win32/Filecoder.FONIX.A

Microsoft -> Ransom:Win32/Filecoder.EA!MTB

Rising -> Ransom.Fonix!1.CA6D (CLASSIC)

Symantec -> ML.Attribute.HighConfidence

Tencent -> Win32.Trojan.Filecoder.Sxny

TrendMicro -> Ransom_Filecoder.R002C0DKT20

В HTA-записке использует следующие изображения: XINOFLOGO.png, XINOFALERT.png, но они почему-то не отображаются.

=== 2021 ===

Вариант от 1 января 2021:

Версия: 4.4.1

Расширение: .XINOF

Записки: Help.txt, How To Decrypt Files.hta

Email: Crxl@hackorans.com, CrXL@cock.li

Файл: XINOF.exe

➤ Обнаружения:

DrWeb -> Trojan.Encoder.33394

ALYac -> Trojan.Ransom.Fonix

BitDefender -> Generic.Ransom.HydraCrypt.276E237A

ESET-NOD32 -> A Variant Of Win32/Filecoder.FONIX.A

Malwarebytes -> Ransom.Fonix

Symantec -> ML.Attribute.HighConfidence

Вариант от 3-4 января 2021:

.Email=[supportfonix@criptext.com]ID=[1E6ED54A].XINOF

Вариант от 24 января 2021:

Версия: 4.3.2

Записка: How To Decrypt Files.hta

Файл проекта: C:\~Ransomware\Fonix - 4.3.2\x64\Release\Fonix.pdb

Файл: XINOF.exe

Результаты анализов:

VT + VMRМьютекс: XINOF4MUTEX

Некоторые разделы реестра с именем Майкла Гиллеспи:

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce\Michael Gillespie

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\Michael Gillespie

HKEY_CURRENT_USER\Software\Microsoft\Command Processor

Обновление от 29 января 2021:

Вымогатели объявили о том, что они закрыли свою вредоносную компанию, опубликовали мастер-ключи и свой дешифровщик.

Они постарались максимально привлечь внимание к этому событию, создав аккаунт в Твиттере с большим баннером.

После этого Лаборатория Касперского обновила свой RakhniDecryptor, чтобы пострадавшие могли расшифровать файлы.

Зашифрованные файлы могут быть расшифрованы, кроме тех, которые были повреждены.

Вариант версии 4.3.2 от 17 апреля 2021:

Расширение: .harma

Имитация под Dharma Ransomware.

Email: decryptioner@airmail.cc, Decryptioner@uncryptfile.com

Файл проекта: C:\~Ransomware\Fonix - 4.3.2 - DharmaVersion\x64\Release\Fonix.pdbVT: C53F1932C9B1AEF9869B856ADB05F587 - непубличный образец

Вариант от 30 июля 2021:

Расширение: .XINOF

Расширение: .Email=[decryptyourfiles@firemail.cc]ID=[4D061395].XINOF

Записки: Help.txt, How To Decrypt Files.hta

Email: decryptyourfiles@firemail.cc, decryptioner@airmail.cc, Mr.decryption@protonmail.com

C:\Users\Phoenix\Downloads\cryptopp800

Файл: XINOF4.3.232.exe

Результаты анализов:

VT + AR

Вариант от 24 августа 2021:Расширение: .RYK

Записка: RyukReadMe.txt

Email: decryptioner@uncryptfile.com, decoder@firemail.com

Это не первый раз, когда Fonix выдает себя за другой Ransomware.

*** Однотипные варианты пропущены ***

Вариант от 23 февраля 2023:

Новый вариант Fonix (от 23 февраля) притворяется Ryuk - имя файла, мьютекс, запланированное задание... Его тоже можно расшифровать.

Avast обновили бесплатную версию своего дешифратора.

---

Расширение: .[Vulcanteam@CYBERFEAR.COM].RYK

Записка: RyukReadMe.txt

Email: Vulcanteam@CYBERFEAR.COM, vulcanteam@inboxhub.net

Файл: ryuk.exe

Результаты анализов:

VT +

TG

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links:

Tweet on Twitter + Tweet + myTweet

ID Ransomware (ID as FonixCrypter)

Write-up, Topic of Support

*

Read to links:

Tweet on Twitter + Tweet + myTweet

ID Ransomware (ID as FonixCrypter)

Write-up, Topic of Support

*

Thanks:

Michael Gillespie, dnwls0719

Andrew Ivanov (author)

Emmanuel_ADC-Soft, Gruja RS

to the victims who sent the samples

Thanks:

Michael Gillespie, dnwls0719

Andrew Ivanov (author)

Emmanuel_ADC-Soft, Gruja RS

to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.  Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Read to links: Tweet on Twitter + Tweet + myTweet ID Ransomware (ID as ***) Write-up, Topic of Support *

Thanks: GrujaRS Andrew Ivanov (author) *** to the victims who sent the samples