Flamingo Ransomware

Variants: Flamingo, LandSlide, Lizard, DoNotWorry, Summon, VILKAS, HYDRA

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES+RSA (разные комбинации), а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: Flamingo и Flamingo Ransomware. На файле написано: Flamingo.exe. Вымогатели называют себя King Of Ransom. В последующих вариантах стали использоваться другие названия (см. в разделе обовлений).

---

Обнаружения:

DrWeb -> Trojan.Encoder.32508

BitDefender -> Trojan.GenericKD.43799432, Trojan.GenericKD.43805854

Avira (no cloud) -> TR/FileCoder.ajkop, HEUR/AGEN.1129606

ESET-NOD32 -> Win32/Filecoder.ODG, A Variant Of Win32/Filecoder.ODG, Win32/Filecoder.Flamingo.A

Malwarebytes -> ***

Rising -> ***

Symantec -> Trojan Horse, ML.Attribute.HighConfidence

Tencent -> Win32.Trojan.Filecoder.Tdzl, Win32.Trojan.Filecoder.Wptp

TrendMicro -> TROJ_GEN.R069H0CIB20, TROJ_GEN.R023H0CIC20, TROJ_GEN.R03BC0PJE20

---

To AV vendors! Want to be on this list regularly or be higher on the list? Contact me!

AV вендорам! Хотите быть в этом списке регулярно или повыше? Сообщите мне!

© Генеалогия: TheDRM >> Flamingo, LandSlide, Lizard, DoNotWorry

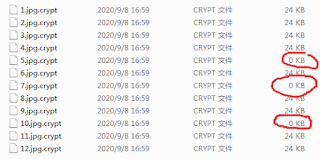

К зашифрованным файлам добавляется расширение: .FLAMINGO

Фактически используется составное расширение по формату [<email>][ID=XXXXXXXX]<filename>.FLAMINGO

TrendMicro -> TROJ_GEN.R069H0CIB20, TROJ_GEN.R023H0CIC20, TROJ_GEN.R03BC0PJE20

---

To AV vendors! Want to be on this list regularly or be higher on the list? Contact me!

AV вендорам! Хотите быть в этом списке регулярно или повыше? Сообщите мне!

© Генеалогия: TheDRM >> Flamingo, LandSlide, Lizard, DoNotWorry

Изображение — логотип статьи

К зашифрованным файлам добавляется расширение: .FLAMINGO

Фактически используется составное расширение по формату [<email>][ID=XXXXXXXX]<filename>.FLAMINGO

Пример зашифрованного файла: [FlamingoRans@tutamail.com][ID=0EA5BCFF]document001.doc.FLAMINGO

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Активность этого крипто-вымогателя пришлась на начало сентября 2020 г. Штамп даты: 21 августа 2020. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

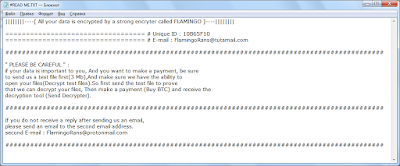

Записка с требованием выкупа называется: #READ ME.TXT

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на начало сентября 2020 г. Штамп даты: 21 августа 2020. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется: #READ ME.TXT

Содержание записки о выкупе:

||||||||----[ All your data is encrypted by a strong encryter called FLAMINGO ]----||||||||

================================== # Unique ID : 10B65F10

================================== # E-mail : FlamingoRans@tutamail.com

############################################################################################

" PLEASE BE CAREFUL " :

if your data is important to you, And you want to make a payment, be sure

to send us a test file first(3 Mb),And make sure we have the ability to

open your files(Decrypt test files).So first send the test file to prove

that we can decrypt your files, Then make a payment (Buy BTC) and receive the

decryption tool (Send Decrypter).

############################################################################################

If you do not receive a reply after sending us an email,

please send an email to the second email address.

second E-mail : FlamingoRans@protonmail.com

############################################################################################

Перевод записки на русский язык:

||||||||----[Все ваши данные зашифрованы надежным шифровальщиком FLAMINGO]----||||||||

================================== # Уникальный ID: 10B65F10

================================== # Email: FlamingoRans@tutamail.com

################################################ #########################################

" ПОЖАЛУЙСТА, ОСТОРОЖНО " :

если ваши данные важны для вас, и вы хотите заплатить, обязательно

сначала пришлите нам тест-файл (3 Мб) и убедиться, что у нас есть возможность

открыть ваши файлы (расшифровать тест-файлы). Так что сначала пришлите тест-файл для проверки

что мы можем расшифровать ваши файлы, затем сделайте оплату (купите BTC) и получите инструмент дешифрования (Send Decrypter).

############################################### #########################################

Если вы не получили ответа после отправки нам email,

отправьте email на второй email-адрес.

второй E-mail: FlamingoRans@protonmail.com

############################################### #########################################

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Flamingo.exe - название вредоносного файла;

#READ ME.TXT - название файла с требованием выкупа, в более новых вариантах название может быть другим;

<random>.exe - случайное название вредоносного файла;

key.txt - специальный файл.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%USERPROFILE%\Crypto\

\%TEMP%\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: FlamingoRans@tutamail.com

FlamingoRans@protonmail.com

BTC: -

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >> VT>

🐞 Intezer analysis >> IA>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно. Присылайте образцы.

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

BTC: -

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >> VT>

🐞 Intezer analysis >> IA>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

TheDMR Ransomware - с декабря 2019 по октябрь 2020 с вариантами DMR64, Clown, NotFound, Clown+, Valley, ALVIN

Flamingo Ransomware - с сентября 2020 в 2021 год с вариантами:

Flamingo - сентябрь 2020

LandSlide - ноябрь 2020

Lizard - ноябрь 2020 - январь 2021

DoNotWorry - январь 2021

Summon - январь 2021

Vilkas - март 2021

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 14 октября 2020:

Расширение: .FLAMINGO

Пример зашифрованого файла: [OwnerRansom@tutanota.com][ID=28C68F19]Configuracion.pdf.FLAMINGO

Email: OwnerRansom@tutanota.com, OwnerRansom@protonmail.com

Записка: #READ ME.TXT

Вариант от 25 октября 2020:

Расширение: .FLAMINGO

Пример зашифрованного файла: [OwnerRansom@tutanota.com][ID=C0BCDB10]eula.1033.txt.FLAMINGO

Email: OwnerRansom@tutanota.com, MrArturX@yandex.ru

Записка: #READ ME.TXT

Файл проекта:

C:\Users\AnonyMous\Documents\Visual Studio 2015\Projects\Binary\Release\ConsoleApplication7.pdb

Вариант от 14 октября 2020:

Расширение: .FLAMINGO

Пример зашифрованого файла: [RansSupport@elude.in][ID=ECBE3D7C]Filename.docx.FLAMINGO

Email: RansSupport@elude.in, MrArturX@yandex.ru

Записка: #READ ME.TXT

Вариант от 16 ноября 2020:

Расширение: .LIZARD

Пример зашифрованного файла: [LizardInfo@yandex.ru][id=460B22EA]Filename.docx.LIZARD

Записка: #READ ME.TXT

Email: LizardInfo@yandex.ru, LizardSup@tutanota.com

Отдельная статья LandSlide Ransomware >>

Вымогатели называют себя King Of Ransom LANDSLIDE Ran$omW4rE.

Вымогатели называют себя King Of Ransom LANDSLIDE Ran$omW4rE.

Расширение: .LANDSLIDE

Составное расширение (шаблон): [<email_ransom>][id=XXXXXXXX]Document.pdf.LANDSLIDE

Составное расширение (пример): [nataliaburduniuc96@gmail.com][id=D2C85***]Document.pdf.LANDSLIDE

Email: nataliaburduniuc96@gmail.com, aliseoanal@gmail.com

Записки: #ReadThis.HTA, #ReadThis.TXT

➤ Содержание записки о выкупе:

Your SERVER/COMPUTER is encrypted by us !_

Hello Admin/Guest!

[ENCRYPTER] => All your data is encrypted by us ..

[ENCRYPTER] => Your Server Unique ID : [D2C85***]

[ENCRYPTER] => Do you want to decrypt your data?

[ENCRYPTER] => To trust us, first send us a 100-200 KB file,

we will decrypt it to build trust for you.

[AFTERTRUST] => What should you do after building trust?

Help

(

All your data is encrypted,

If your data is important and you want to decrypt it,

You must pay the bitcoin amount set by us,

Send a message to our emails first, after pricing, us and your trust,

Do a Google search to buy bitcoins,

For example: "Buy bitcoins in rubles".

After purchasing Bitcoin, you must

transfer the Bitcoin to our wallet,

After payment, the decryption tool will be sent to you

along with how to execute it properly

)

ENCRYPTER@server ~ $ To contact us, first send a message to our first email.

[FiRsT Email:] nataliaburduniuc96@gmail.com

ENCRYPTER@server # If your email is not answered after 24 hours, our email may be blocked.

So send a message to our second email.

[SeCoNd email:] aliseoanal@gmail.com

King Of Ransom

LANDSLIDE Ran$omW4rE

Вариант от 30 декабря 2021:

Расширение: .LIZARD

Пример зашифрованного файла: [DeathSpicy@yandex.ru][id=365430DB]Filename.docx.LIZARD

Email: DeathSpicy@yandex.ru, DeathSpicy@tutanota.com

Записки: #ReadThis.TXT, #ReadThis.HTA

➤ Содержание записки:

Your SERVER/COMPUTER is encrypted by us !_

Hello Admin/Guest!

[ENCRYPTER] => All your data is encrypted by us ..

[ENCRYPTER] => Your Server Unique ID : [ XXXXXXXX ]

[ENCRYPTER] => Do you want to decrypt your data?

[ENCRYPTER] => To trust us, first send us a 100-200 KB file,

we will decrypt it to build trust for you.

[AFTERTRUST] => What should you do after building trust?

Help

(

All your data is encrypted,

If your data is important and you want to decrypt it,

You must pay the bitcoin amount set by us,

Send a message to our emails first, after pricing, us and your trust,

Do a Google search to buy bitcoins,

For example: "Buy bitcoins in rubles".

After purchasing Bitcoin, you must

transfer the Bitcoin to our wallet,

After payment, the decryption tool will be sent to you

along with how to execute it properly

)

ENCRYPTER@server ~ $ To contact us, first send a message to our first email.

[FiRsT Email:] DeathSpicy@yandex.ru

ENCRYPTER@server # If your email is not answered after 24 hours, our email may be blocked.

So send a message to our second email.

[SeCoNd email:] DeathSpicy@tutanota.com

King Of Ransom

LIZARD Ran$omW4rE

---

Важное дополнение!

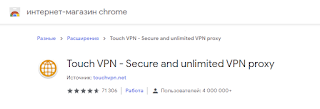

Пострадавшие сообщают о том, что атака с шифрованием файлов началась сразу после установки расширения для браузера Touch VPN - Secure and unlimited VPN proxy: xxxxs://chrome.google.com/webstore/detail/touch-vpn-secure-and-unli/bihmplhobchoageeokmgbdihknkjbknd/

Расширение: .LIZARD

Пример зашифрованного файла: [MrDecrypter@yandex.com][id=2C123E45]document.txt.LIZARD

Email: MrDecrypter@yandex.com, MrD3crypter@tuta.io

Записка: #ReadThis.TXT

Вариант от 10-11 января 2021:

Расширение: .DoNotWorry

Пример зашифрованного файла: [elixuwaril@gmail.com][id=165F421C]document.txt.DoNotWorry

Дополнительные файлы:

[ID=165F421C][ID=165F421C][ID=165F421C][id=165F421C]versions.txt

[id=165F421C]part1603.log

Email: elixuwaril@gmail.com, donuvnami@gmail.com

Записки: #ReadThis.TXT, #ReadThis.HTA

➤ Содержание записки:

Your SERVER/COMPUTER is encrypted by us !_

Hello Admin/Guest!

[ENCRYPTER] => All your data is encrypted by us ..

[ENCRYPTER] => Your Server Unique ID : [ B8D91*** ]

[ENCRYPTER] => Do you want to decrypt your data?

[ENCRYPTER] => To trust us, first send us a 100-200 KB file,

we will decrypt it to build trust for you.

[AFTERTRUST] => What should you do after building trust?

Help

(

All your data is encrypted,

If your data is important and you want to decrypt it,

You must pay the bitcoin amount set by us,

Send a message to our emails first, after pricing, us and your trust,

Do a Google search to buy bitcoins,

For example: "Buy bitcoins in rubles".

After purchasing Bitcoin, you must

transfer the Bitcoin to our wallet,

After payment, the decryption tool will be sent to you

along with how to execute it properly

)

ENCRYPTER@server ~ $ To contact us, first send a message to our first email.

[FiRsT Email:] elixuwaril@gmail.com

ENCRYPTER@server # If your email is not answered after 24 hours, our email may be blocked.

So send a message to our second email.

[SeCoNd email:] donuvnami@gmail.com

King Of Ransom

Вариант от 14 января 2021:

Расширение: .Summon

Пример зашифрованного файла: [Dude@mailfence.com][id=C879E678]SQLAGENT.8.SUMMON

Email: Dude@mailfence.com, Summon@nuke.africa

Записки: #ReadThis.TXT, #ReadThis.HTA

➤ Содержание записки:

Your SERVER/COMPUTER is encrypted by us !_

Hello Admin/Guest!

[ENCRYPTER] => All your data is encrypted by us ..

[ENCRYPTER] => Your Server Unique ID : [ C879E*** ]

[ENCRYPTER] => Do you want to decrypt your data?

[ENCRYPTER] => To trust us, first send us a 100-200 KB file,

we will decrypt it to build trust for you.

[AFTERTRUST] => What should you do after building trust?

Help

(

All your data is encrypted,

If your data is important and you want to decrypt it,

You must pay the bitcoin amount set by us,

Send a message to our emails first, after pricing, us and your trust,

Do a Google search to buy bitcoins,

For example: "Buy bitcoins in rubles".

After purchasing Bitcoin, you must

transfer the Bitcoin to our wallet,

After payment, the decryption tool will be sent to you

along with how to execute it properly

)

ENCRYPTER@server ~ $ To contact us, first send a message to our first email.

[FiRsT Email:] Dude@mailfence.com

ENCRYPTER@server # If your email is not answered after 24 hours, our email may be blocked.

So send a message to our second email.

[SeCoNd email:] Summon@nuke.africa

King Of Ransom

SUMMON Ran$omW4rE

Вариант от 7 марта 2021:

Расширение: .VILKAS

На литовском языке vilkas - это волк.

Пример зашифрованного файла: [italykarlmarx@gmail.com][id=7C8AEE25]image001.jpg.VILKAS

Email: italykarlmarx@gmail.com, felsalentina@gmail.com

Вариант от 14 апреля 2021:

Расширение: .LIZARD

Пример зашифрвоанного файла: [BTCDecrypter@gmail.com][id=AE5C31C3]11-01-2021.zip.LIZARD

Записки: #ReadThis.TXT, #ReadThis.HTA

Email: BTCDecrypter@gmail.com, BTCDecrypter@yandex.com

Варианты от 30 июля 2021:

Расширение: .HYDRA

Пример зашифрованного файла: [gooodperson@yandex.ru][ID=86046FB8]original_filename.HYDRA

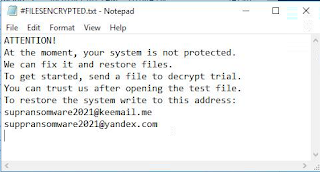

Записка: #FILESENCRYPTED.txt

Email: gooodperson@yandex.ru, gooodperson@mailingaddress.org

Результаты анализов: VT

Вариант от 18 августа 2021:

Расширение: .HYDRA

Пример зашифрованного файла: [HydaHelp1@tutanota.com][ID=victim's_ID]original_filename.HYDRA

➤ Обнаружения:

DrWeb -> Trojan.Encoder.34351

BitDefender -> Gen:Variant.Ransom.Hydra.1

ESET-NOD32 -> Win32/Filecoder.OIH

Kaspersky -> HEUR:Trojan-Ransom.Win32.DMR.gen

Microsoft -> Ransom:Win32/Hydra.PAC!MTB

Вариант от 1 октября 2021:

Самоназвание: HYDRA Ransomware

Расширение: .HYDRA

Пример зашифрованного файла: [supransomware2021@keemail.me][ID=0C287F38]desktop.ini.HYDRA

Записка: #FILESENCRYPTED.txt

Специальный файл: D9F57D92.txt

Email: supransomware2021@keemail.me, suppransomware2021@yandex.com

Mutex: Local\$hYdr4Rans$

Обнаружения:

DrWeb -> Trojan.Encoder.34431

ALYac -> Gen:Variant.Ransom.Hydra.1

BitDefender -> Gen:Variant.Ransom.Hydra.1

ESET-NOD32 -> A Variant Of Win32/Filecoder.OIH

Kaspersky -> HEUR:Trojan-Ransom.Win32.DMR.gen

Malwarebytes -> Malware.AI.2453785575

Microsoft -> Ransom:Win32/Hydra.PAC!MTB

Symantec -> ML.Attribute.HighConfidence

Tencent -> Win32.Trojan.Filecoder.Wrgf

TrendMicro -> Ransom_Hydra.R002C0DJ121

Вариант от 8 ноября 2021:

Расширение: .HYDRA

Пример зашифрованного файла: [hydrarans@yandex.com][ID=7CA06C98]Навес 3D.pdf.HYDRA

Записка: #FILESENCRYPTED.txt

Email: hydrarans@yandex.com, hydraransomware@aol.com

=== 2022 ===

Вариант от 9 января 2022:

Расширение: .DRWEB

Пример зашифрованного файла (реконструкция, не подтверждено): [drweb.dec@yandex.ru][ID=7CA06C98]document.pdf.DRWEB

Записка: #FILESENCRYPTED.txt

Email: drweb.dec@yandex.ru, drweb.dec@tutanota.com

Вариант от 10 мая 2022:

Расширение: .HYDRA

Пример зашифрованного файла: [decrypterbtc@gmail.com][ID=XXXXXXXX]PICT0001.JPG.HYDRA

Записка: #FILESENCRYPTED.txt

Email: decrypterbtc@gmail.com, decrypterbtc2@gmail.com

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet + myTweet ID Ransomware (ID as Flamingo или некоторые под The DRM) Write-up, Topic of Support *

Внимание! В некоторых случаях файлы можно расшифровать. Закажите расшифровку в DrWeb по ссылке: https://legal.drweb.ru/encoder/?lng=ru https://legal.drweb.com/encoder/?lng=en

Thanks: Michael Gillespie Andrew Ivanov (author) Alex Svirid, Sandor to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.