Amjixius Ransomware

Ancrypted Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES+RSA, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: в записке не указано. На файле написано: ancrypted1@gmail.com.exe

---

Обнаружения:

DrWeb -> Trojan.Encoder.33331

BitDefender -> Trojan.GenericKD.35784096

Avira (no cloud) -> HEUR/AGEN.1129525

ESET-NOD32 -> A Variant Of MSIL/Filecoder.AEQ

Malwarebytes -> Ransom.FileCryptor

Microsoft -> Trojan:Win32/Ymacco.AAD6

Qihoo-360 -> Win32/Trojan.c96

Symantec -> Trojan.Gen.MBT

Tencent -> Win32.Trojan.Generic.Tayv

TrendMicro -> TROJ_GEN.R002C0WLN20

---

© Генеалогия: ??? >> Amjixius (Ancrypted)

К зашифрованным файлам добавляется расширение: .AMJIXIUS

К зашифрованным файлам добавляется составное расширение по шаблону:

Symantec -> Trojan.Gen.MBT

Tencent -> Win32.Trojan.Generic.Tayv

TrendMicro -> TROJ_GEN.R002C0WLN20

---

© Генеалогия: ??? >> Amjixius (Ancrypted)

Изображение — логотип статьи

К зашифрованным файлам добавляется расширение: .AMJIXIUS

К зашифрованным файлам добавляется составное расширение по шаблону:

.[ancrypted1@gmail.com][<id>].AMJIXIUS

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Образец этого крипто-вымогателя найден в середине декабря 2020 г., в день компиляции исполняемого файла, потому вряд ли он успел широко распространиться. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

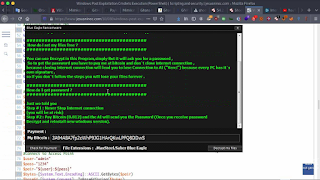

Запиской с требованием выкупа выступает экран блокировки, который можно закрыть. Есть крестик в правом верхнем углу.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

<ransom_note>.txt - название файла с требованием выкупа

ancrypted1@gmail.com.exe - название вредоносного файла

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Образец этого крипто-вымогателя найден в середине декабря 2020 г., в день компиляции исполняемого файла, потому вряд ли он успел широко распространиться. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

Запиской с требованием выкупа выступает экран блокировки, который можно закрыть. Есть крестик в правом верхнем углу.

Содержание записки о выкупе:

Перевод записки на русский язык:

ID : MzlmFG3W4***

---

All your files have been encrypted

Contact us to this email to decrypt your files:

ancrypted1@gmail.com

In case of of no answer in 24 hours contact the secondary email:

ancrypted1@gmail.com

You can unlock them by buying the special key generated for you

Free decryption as guarantee

Before paying you can send us up to 5 files for free decryption. The total size of files must be less than 4Mb (non archived),and files should not contain valuable information. (databases,backups,large excel sheets, etc.)

Payment is possible only with bitcoin

How to obtain bitcoins

The easoway to buy bitcoins is LocalBitcoins site, you have to register, click ?Buy bitcoins?, and select the seller by payment ***

Перевод записки на русский язык:

ID: MzlmFG3W4***

---

Все ваши файлы зашифрованы

Свяжитесь с нами по этому email-адресу, чтобы расшифровать ваши файлы:

ancrypted1@gmail.com

В случае отсутствия ответа в течение 24 часов, обратитесь на дополнительный email-адрес:

ancrypted1@gmail.com

Вы можете разблокировать их, купив сгенерированный для вас специальный ключ.

Бесплатная расшифровка как гарантия

Перед оплатой вы можете отправить нам до 5 файлов для бесплатной расшифровки. Общий размер файлов не должен превышать 4 МБ (без архива), и файлы не должны содержать ценной информации. (базы данных, резервные копии, большие таблицы Excel и т.д.)

Оплата возможна только биткойнами

Как получить биткойны

Легкий способ купить биткойны - это сайт LocalBitcoins, вы должны зарегистрироваться, нажать «Купить биткойны» и выбрать продавца по способу оплаты ***

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

<ransom_note>.txt - название файла с требованием выкупа

ancrypted1@gmail.com.exe - название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: ancrypted1@gmail.com

BTC: -

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

🔻 Triage analysis >>

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >>

🐞 Intezer analysis >>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 21 января 2021:

Расширение: .AMJIXIUS

Шаблон расширения: .[surpakings@mail.ee][<id>].AMJIXIUS

Email: surpakings@mail.ee

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage ID Ransomware (ID as ***) Write-up, Topic of Support *

Thanks: Michael Gillespie, M. Shahpasandi Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.