TimeCrypt Ransomware

Kcry Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.EncoderNET.30

ALYac -> Trojan.Ransom.Filecoder

Avira (no cloud) -> -> Trojan.Ransom.Filecoder

BitDefender -> Gen:Variant.Bulz.97395

ESET-NOD32 -> A Variant Of MSIL/Filecoder.AJX

Malwarebytes -> Ransom.FileCryptor

Microsoft -> Ransom:MSIL/TimeCrypt.MK!MTB

Symantec -> ML.Attribute.HighConfidence

Tencent -> Msil.Trojan.Denes.Hsjf

TrendMicro -> TimeCrypt.R002C0DIN21

---

© Генеалогия: ??? >> TimeCrypt, Kcry

Обнаружения:

DrWeb -> Trojan.EncoderNET.30

ALYac -> Trojan.Ransom.Filecoder

Avira (no cloud) -> -> Trojan.Ransom.Filecoder

BitDefender -> Gen:Variant.Bulz.97395

ESET-NOD32 -> A Variant Of MSIL/Filecoder.AJX

Malwarebytes -> Ransom.FileCryptor

Microsoft -> Ransom:MSIL/TimeCrypt.MK!MTB

Symantec -> ML.Attribute.HighConfidence

Tencent -> Msil.Trojan.Denes.Hsjf

TrendMicro -> TimeCrypt.R002C0DIN21

---

© Генеалогия: ??? >> TimeCrypt, Kcry

Сайт "ID Ransomware" это пока не идентифицирует.

Информация для идентификации

Образец этого крипто-вымогателя был обнаружен во второй половине сентября 2021 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .kcry

Использует фальшивый экран установки обновлений Windows, а сам в это время шифрует файлы, затем открывает записку с требованиеями выкупа.

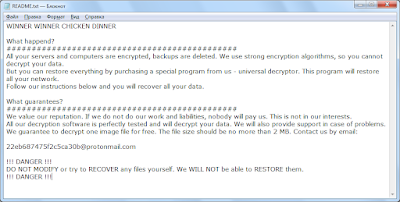

Записка с требованием выкупа называется: kcry-info.txt

Содержание записки о выкупе:

Перевод записки на русский язык:

Congratulations!

You were infected with a very sofisticated R.A.N.S.O.M.W.A.R.E V.I.R.U.S!

All your precious files are now E.N.C.R.Y.P.T.E.D!

Do not alert your IT or the Police if you ever want to get your files back!

Send $200 until the end of the week to the following B.I.T.C.O.I.N address >>> 19a2cHhnF8sxQWU4428SHMpvYfXRARsVxF <<< and your files will automatically be retrieved.

[!] Your Company doesn't need to know that you were compromised.

[!] Your familiy doesn't have to see you getting fired for this.

[!] Just pay us the money and you will be fine.

Перевод записки на русский язык:

Поздравляю!

Вы были заражены очень изощренной системой R.A.N.S.O.M.W.A.R.E V.I.R.U.S!

Все ваши драгоценные файлы теперь E.N.C.R.Y.P.T.E.D!

Не предупреждайте ИТ-службу или полицию, если вы когда-нибудь захотите вернуть свои файлы!

Отправьте $200 до конца недели на следующий адрес B.I.T.C.O.I.N >>> 19a2cHhnF8sxQWU4428SHMpvYfXRARsVxF <<<, и ваши файлы будут автоматически загружены.

[!] Вашей компании не нужно знать, что вы были скомпрометированы.

[!] Ваша семья не должна видеть, как вас за это увольняют.

[!] Просто заплатите нам деньги и все будет в порядке.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом. Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Согласно анализу Intezer вымогатель содержит BabaxStealer.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

kcry-info.txt - название файла с требованием выкупа;

TimeCrypt.exe - название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: -

BTC: 19a2cHhnF8sxQWU4428SHMpvYfXRARsVxF

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: 22ff13395d2dbf841909c4f348dfd6c1

SHA-1: 5b90b19882166214a64c9af5a2a28a5f5a1a0d6f

SHA-256: d1d1f2984d23b53c022e454b0736b65375926d73c7db299f4a931c974ad9a8b4

Vhash: 26503675651250c81a213022

Imphash: f34d5f2d4577ed6d9ceec516c1f5a744

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support *

Thanks: Michael Gillespie, MalwareHunterTeam, GrujaRS, S!Ri, xiaopao, dnwls0719 Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.