CatB Ransomware

Aliases: FishA, CatFish, FishCat, Fish-Cat, FishA-CatB

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные на компьютерах компаний с помощью комбинации алгоритмов (в тексте вымогателей указан только алгоритм RSA-2048), а затем требует заплатить выкуп в 50-130 BTC в течение нескольких дней (сумма растёт каждый день!), чтобы вернуть файлы. Оригинальное название: в записке не указано. На файле написано: нет данных. Получил название по логину одного из email вымогателей.

---

Обнаружения:

DrWeb -> Trojan.Encoder.36354

BitDefender -> Gen:Heur.Ransom.REntS.Gen.1

ESET-NOD32 -> A Variant Of Win64/Agent.BTE

Kaspersky -> Trojan-Ransom.Win32.Fishcat.b

Malwarebytes -> Ransom.FileCryptor

Microsoft -> Ransom:Win64/CatB.AD!MTB

Rising -> Ransom.Cryptor!8.10A9 (CLOUD)

Tencent -> Malware.Win32.Gencirc.10bdf7fb

TrendMicro -> Ransom_Cryptor.R002C0PK822

---

DrWeb -> Trojan.Encoder.36257

BitDefender -> Gen:Heur.Ransom.REntS.Gen.1

ESET-NOD32 -> Win64/Agent.BTE

Kaspersky -> Trojan-Ransom.Win64.Fishcat.a

Malwarebytes -> Ransom.FileCryptor

Microsoft -> Ransom:Win64/CatB.AD!MTB

Rising -> Ransom.Cryptor!8.10A9 (CLOUD)

Tencent -> Malware.Win32.Gencirc.10be031c

TrendMicro -> Ransom_Cryptor.R06BC0PK322

---

Обнаружения:

DrWeb -> Trojan.Encoder.37041

BitDefender -> Trojan.Ransom.CatB.A

ESET-NOD32 -> A Variant Of Win64/Filecoder.GK

Kaspersky -> Trojan-Ransom.Win32.Fishcat.d

Malwarebytes -> Ransom.FileCryptor

Microsoft -> Ransom:Win64/CatB.A!MTB

Rising -> Ransom.Fishcat!8.173F0 (CLOUD)

Tencent -> ***

TrendMicro -> Backdoor.Win64.COBEACON.YXCLBZ

---

© Генеалогия: родство выясняется >> CatB

Сайт "ID Ransomware" идентифицирует это как CatB (с 15 марта 2023).

Обнаружения:

DrWeb -> Trojan.Encoder.37041

BitDefender -> Trojan.Ransom.CatB.A

ESET-NOD32 -> A Variant Of Win64/Filecoder.GK

Kaspersky -> Trojan-Ransom.Win32.Fishcat.d

Malwarebytes -> Ransom.FileCryptor

Microsoft -> Ransom:Win64/CatB.A!MTB

Rising -> Ransom.Fishcat!8.173F0 (CLOUD)

Tencent -> ***

TrendMicro -> Backdoor.Win64.COBEACON.YXCLBZ

---

© Генеалогия: родство выясняется >> CatB

Информация для идентификации

Активность этого крипто-вымогателя началась в начале и в середине ноября 2022 г. и продолжилась в начале 2023 года. Ориентирован на англоязычных пользователей, может распространяться по всему миру. Первые пострадавшие были связаны с автомобильной промышленностью.

К зашифрованным файлам никакое расширение не добавляется.

Записка с требованием выкупа вписывается в каждый зашифрованный файл. Чтобы прочитать содержимое записки, нужно открыть зашифрованный файлы Блокноте Windows или альтернативной программе для текстовых файлов.

Записка с требованием выкупа вписывается в каждый зашифрованный файл. Чтобы прочитать содержимое записки, нужно открыть зашифрованный файлы Блокноте Windows или альтернативной программе для текстовых файлов.

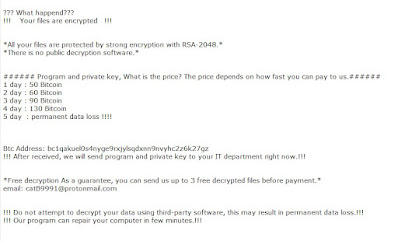

Содержание текста о выкупе:

??? What happend???

!!! Your files are encrypted !!!

*All your files are protected by strong encryption with RSA-2048.*

*There is no public decryption software.*

###### Program and private key, What is the price? The price depends on how fast you can pay to us.######

1 day : 50 Bitcoin

2 day : 60 Bitcoin

3 day : 90 Bitcoin

4 day : 130 Bitcoin

5 day : permanent data loss !!!!

Btc Address: bc1qakuel0s4nyge9rxjylsqdxnn9nvyhc2z6k27gz

!!! After received, we will send program and private key to your IT department right now.!!!

*Free decryption As a guarantee, you can send us up to 3 free decrypted files before payment.*

email: catB9991@protonmail.com

!!! Do not attempt to decrypt your data using third-party software, this may result in permanent data loss.!!!

!!! Our program can repair your computer in few minutes.!!!

ХХХХХ

Перевод текста на русский язык:

??? Что случилось???

!!! Ваши файлы зашифрованы!!!

*Все ваши файлы защищены надежным шифрованием RSA-2048.*

*Отсутствует общедоступное программное обеспечение для расшифровки.*

###### Программа и приватный ключ, Какая цена? Цена зависит от того, как быстро вы сможете заплатить нам.######

1 день: 50 биткойнов

2 день: 60 биткойнов

3 день: 90 биткойнов

4 день: 130 биткойнов

5 день: безвозвратная потеря данных!!!!

Адрес BTC: bc1qakuel0s4nyge9rxjylsqdxnn9nvyhc2z6k27gz

!!! После получения мы отправим программу и закрытый ключ в ваш ИТ-отдел прямо сейчас.!!!

*Бесплатная расшифровка В качестве гарантии вы можете отправить нам до 3 бесплатных расшифрованных файлов перед оплатой.*

Email: catB9991@protonmail.com

!!! Не пытайтесь расшифровать свои данные с помощью сторонних программ, это может привести к безвозвратной потере данных.!!!

!!! Наша программа может исправить ваш компьютер за несколько минут.!!!

ХХХХХДругой вариант текста записки:

В нём указан Email: fishA001@protonmail.com

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ CatB обнаруживает виртуальные машины/песочницы, проверяя размер физической памяти. Это делается путем получения информации как о физической, так и о виртуальной памяти с помощью API-функции GlobalMemoryStatusEx. В данном случае CatB завершает работу, если на машине менее 2 ГБ физической памяти.

➤ В дополнение к шифрованию и обфускации файлов CatB Ransomware попытается собрать конфиденциальную информацию из целевых систем. включая браузеры (Google Chrome, Microsoft Edge, Internet Explorer, Mozilla Firefox) и учётные данные.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр., в том числе: exe, dll, sys, html.

Файлы, связанные с этим Ransomware:

key - специальный файл, оставляется на ПК каждой жертвы;

<text inside> - текст с требованием выкупа вписан в каждый файл;

svchosts.exe - один из вредоносных файлов;

oci.dll, version.dll, <random>.dll {exe} - название вредоносного dll-файла.

oci.dll, version.dll, <random>.dll {exe} - название вредоносного dll-файла.

➤ CatB использует перехват DLL через координатора распределенных транзакций Microsoft (MSDTC) для извлечения и незаметного запуска пейлоада (полезной нагрузки) программы-вымогателя.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

C:\Users\Public\key

C:\Users\Admin\Documents\OutInvoke.mht

C:\Users\Admin\Downloads\EditExpand.txt

C:\Users\Admin\AppData\Local\Google\Chrome\User Data\chrome_shutdown_ms.txt

C:\Users\Admin\AppData\Local\Microsoft\Internet Explorer\brndlog.txt

C:\Users\Admin\AppData\Local\Microsoft\OneDrive\18.151.0729.0013\ErrorPage.html

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email-1: catB9991@protonmail.com

Email-2: fishA001@protonmail.com

BTC: bc1qakuel0s4nyge9rxjylsqdxnn9nvyhc2z6k27gz

BTC: bc1qakuel0s4nyge9rxjylsqdxnn9nvyhc2z6k27gz

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: 152355ae53f89b83d40983afa3d9726b

SHA-1: 8c11109da1d7b9d3e0e173fd24eb4b7462073174

SHA-256: 512587a73cd03c6324ade468689510472c6b9e54074f3cf115aa54393b14f037

Vhash: 015076655d155515555az4f!z

Imphash: 9ee213cc92019de3ab89fab1fe03397f

---

MD5: b6c1128fbff30b2a37498a042261ebbf

SHA-1: 1028a0e6cecb8cfc4513abdbe3b9d948cf7a5567

SHA-256: 35a273df61f4506cdb286ecc40415efaa5797379b16d44c240e3ca44714f945b

Vhash: 115076655d155515155az5-z

Imphash: 36895010a51643fd82e39e17faab3448

---

MD5: edc87da8654e966bee0e5c9b92ed67cb

SHA-1: db99fc79a64873bef25998681392ac9be2c1c99c

SHA-256: 9990388776daa57d2b06488f9e2209e35ef738fd0be1253be4c22a3ab7c3e1e2

Vhash: 015076655d155515555az4f!z

Imphash: 9ee213cc92019de3ab89fab1fe03397f

Другие IOC:

db99fc79a64873bef25998681392ac9be2c1c99c

dd3d62a6604f28ebeeec36baa843112df80b0933

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + Message Write-up, Write-up, Write-up, Write-up, Topic of Support ***

Thanks: MinervaLabs, PCrisk, SentinelOne, Fortinet Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.