KaWaLocker Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.Encoder.42502

BitDefender -> Generic.Ransom.GarrantDecrypt.B.96D162F6

ESET-NOD32 -> A Variant Of Win64/Filecoder.ZC

Kaspersky -> Trojan-Ransom.Win32.Encoder.adxd

Malwarebytes -> Neshta.Virus.FileInfector.DDS

Microsoft -> Ransom:Win32/Babuk.SIB!MTB

Rising -> Ransom.Agent!8.6B7 (CLOUD)

Tencent -> Malware.Win32.Gencirc.14944e8f

TrendMicro -> Ransom.Win64.KAWA.A

---

© Генеалогия: родство выясняется >> KaWaLocker

Активность этого крипто-вымогателя была в конце июня 2025 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру. Среди пострадавших компании в США, Германии, Японии.

К зашифрованным файлам добавляется расширение: .C3680868C

Записка с требованием выкупа называется: !!Restore-My-file-Kavva.txt

Содержание записки о выкупе:

Перевод записки на русский язык:

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Удаляет теневые копии файлов, очищает журналы Windows.

Записка с требованием выкупа называется: !!Restore-My-file-Kavva.txt

Содержание записки о выкупе:

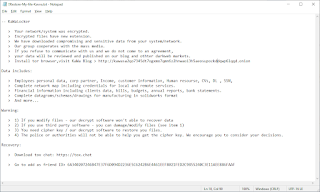

-- KaWaLocker

> Your network/system was encrypted.

> Encrypted files have new extension.

> We have downloaded compromising and sensitive data from your system/network.

> Our group cooperates with the mass media.

> If you refuse to communicate with us and we do not come to an agreement,

> your data will be reviewed and published on our blog and othter darkweb markets.

> Install tor browser,visit KaWa Blog > hxxx://kawasa2qo7345dt7ogxmx7qmn6z2hnwaoi3h5aeosupozkddqwp6lqqd.onion

Data includes:

> Employees personal data, corp partner, Income, customer information, Human resourse, CVs, DL , SSN,

> Complete network map including credentials for local and remote services.

> Financial information including clients data, bills, budgets, annual reports, bank statements.

> Complete datagrams/schemas/drawings for manufacturing in solidworks format

> And more...

Warning:

> 1) If you modify files - our decrypt software won't able to recover data

> 2) If you use third party software - you can damage/modify files (see item 1)

> 3) You need cipher key / our decrypt software to restore you files.

> 4) The police or authorities will not be able to help you get the cipher key. We encourage you to consider your decisions.

Recovery:

> Download tox chat: https://tox.chat

> Go to add as friend ID> 6A340207246B47E37F6D094D2236E5C6242B6E4461EEF80***

Перевод записки на русский язык:

-- KaWaLocker

> Ваша сеть/система была зашифрована.

> Зашифрованные файлы имеют новое расширение.

> Мы загрузили компрометирующие и конфиденциальные данные из вашей системы/сети.

> Наша группа сотрудничает с СМИ.

> Если вы откажетесь общаться с нами и мы не придем к соглашению,

> ваши данные будут раскрыты и опубликованы в нашем блоге и других рынках даркнета.

> Установите браузер Tor, посетите блог KaWa > hxxx://kawasa2qo7345dt7ogxmx7qmn6z2hnwaoi3h5aeosupozkddqwp6lqqd.onion

Данные включают:

> Персональные данные сотрудников, корпоративных партнеров, доход, информацию о клиентах, человеческие ресурсы, резюме, DL, SSN,

> Полная карта сети, включая учетные данные для локальных и удаленных служб.

> Финансовая информация, включая данные клиентов, счета, бюджеты, годовые отчеты, банковские выписки.

> Полные датаграммы/схемы/чертежи для производства в формате SolidWorks

> И многое другое...

***

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Удаляет теневые копии файлов, очищает журналы Windows.

Меняет иконку зашифрованных файлов на собственную.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Пропускает, не шифрует файлы с расширениями:

.ani, .bat, .cab, .cmd, .cpl, .cur, .dia2gcab, .diagpkg, .dll, .drv, .exe, .hlp, .icl, .icns, .ico, .ics, .idx, .iso, .key, .ldf, .lnk, .mod, .mpa, .msc, .msi, .msp, .msstyles, .msu, .mui, .nomedia, .ocx, .prf, .rom, .rtp, .scr, .shs, .spl, .sys, .theme, .themepack, .ttf

Пропускает, не шифрует следующие файлы:

boot.ini

desktop.ini

ntuser.dat

ntuser.ini

bootmgr

thumbs.db

autorun.inf

Пропускает, не шифрует следующие папки:

$Recycle.bin

All Users, PerfLogs

Program Files (x86), Program Files, ProgramData

Windows.old, Windows

System Volume Information

Boot, Bootmgr

cpqsystem, font, azagent, Packages, kworking

Завершает следующие процессы:

agntsvc.exe, avagent.exe, avscc.exe, bedbh.exe, benetns.exe, bengien.exe, beserver.exe, CagService.exe, cvd.exe, cvfwd.exe, CVMountd.exe, CVODS.exe, dbeng50.exe, dbsnmp.exe, DellSystemDetect.exe, encsvc.exe, EnterpriseClient.exe, excel.exe, firefox.exe, infopath.exe, isqlplussvc.exe, msaccess.exe, mspub.exe, mydesktopqos.exe, mydesktopservice.exe, notepad.exe, ocautoupds.exe, ocomm.exe, ocssd.exe, onenote.exe, oracle.exe, outlook.exe, powerpnt.exe, pvlsvr.exe, QBCFMonitorService.exe, QBDBMgrN.exe, QBIDPService.exe, raw_agent_svc.exe, SAP.exe, saphostexec.exe, saposcol.exe, sapstartsrv.exe, sqbcoreservice.exe, sql.exe, sqlbrowser.exe, sqlservr.exe, sqlwriter.exe, steam.exe, synctime.exe, tbirdconfig.exe, TeamViewer.exe, TeamViewer_Service.exe, thebat.exe, thunderbird.exe, tv_w32.exe, tv_x64.exe, VeeamDeploymentSvc.exe, VeeamNFSSvc.exe, VeeamTransportSvc.exe, visio.exe, vsnapvss.exe, vxmon.exe, winword.exe, wordpad.exe, xfssvccon.exe

Отключает следующие службы:

AcronisAgent, AcrSch2Svc, backup, BackupExecAgentAccelerator, BackupExecAgentBrowser, BackupExecDiveciMediaService, BackupExecJobEngine, BackupExecManagementService, BackupExecRPCService, BackupExecVSSProvider, CAARCUpdateSvc, CASAD2DWebSvc, ccEvtMgr, ccSetMgr, DefWatch, GxBlr, GxCIMgr, GxClMgrS, GxCVD, GxFWD, GXMMM, GxVss, GxVssHWProv, Intuit.QuickBooks.FCS, memtas, mepocs, MSExchange, MSSQL$SQLEXPRESS, MVArmor, MVarmor64, mysql, PDVFSService, QBCFMonitorService, QBDBMgrN, QBFCService, QBIDPService, RTVscan, SAP, SAPHostControl, SAPHostExec, SAPService, SavRoam, sophos, sql, SQLWriter, stc_raw_agent, veeam, VeeamDeploymentService, VeeamNFSSvc, VeeamTransportSvc, VMAuthdService, VSNAPVSS, vss, WSBExchange, YooBackup, YooIT

!!Restore-My-file-Kavva.txt - название файла с требованием выкупа;

C3CE46D40.exe - название вредоносного файла.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Tor-URL: kawasa2qo7345dt7ogxmx7qmn6z2hnwaoi3h5aeosupozkddqwp6lqqd.onion

Email: kawa4096@onionmail.org

TOX ID: 6A340207246B47E37F6D094D2236E5C6242B6E4461EEF8021FED2C9855240C3E11AEE886FAAF

BTC: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: c3ce46d40b2893e30bf00fce72c2e1fa

SHA-1: bd30c87774c083a1003c0b9fb0a922b702302272

SHA-256: f3a6d4ccdd0f663269c3909e74d6847608b8632fb2814b0436a4532b8281e617

Vhash: 016066655d156515524z72z897z5045z3021z55z67z

Imphash: 4c1c8cbbd976ae3a112e8ba7d16b465c

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновлений не было или не добавлены.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support Added later: Write-up

Thanks: Hyuna Lee, petik, S!Ri Andrew Ivanov (article author) Cyfirma to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

Комментариев нет:

Отправить комментарий

ВНИМАНИЕ!

Новые комментарии проверяются. Всё, кроме спама, будет опубликовано. Вам нужен Google аккаунт для комментария.

---

Please note!

New comments are moderated. Anything other than spam will be published. You need a Google account to post a comment.

---

Bitte beachten Sie!

Neue Kommentare werden moderiert. Alle Kommentare, die kein Spam sind, werden veröffentlicht. Sie benötigen ein Google-Konto, um einen Kommentar zu hinterlassen.

---

Veuillez noter!

Les nouveaux commentaires sont modérés. Tous les commentaires, à l'exception des spams, seront publiés. Vous devez disposer d'un compte Google pour publier un commentaire.

---

¡Tenga en cuenta!

Los nuevos comentarios son moderados. Se publicarán todos los comentarios excepto el spam. Para escribir un comentario necesitas una cuenta de Google.