MerryChristmas Ransomware

MRCR1 Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей, а затем требует связаться с вымогателями, чтобы вернуть файлы. Оригинальное название MicrRp, другие: MerryChristmas, Merry X-Mas или сокращенно MRCR. Разработчик: MicrRp. Фальш-имя: Advanced Malware Protection. Написан на Delphi. Обновления и изменения см. в конце статьи.

© Генеалогия: MerryChristmas. Начало.

К зашифрованным файлам добавляется одно из следующих расширений:

.MRCR1

.PEGS1

.RARE1

.RMCM1

.MERRY - (вариант от 17 января)

Активность этого крипто-вымогателя пришлась на конец декабря 2016 г. Ориентирован на англоязычных и итальянских пользователей, что не мешает распространять его по всему миру. Замечен в атаках на пользователей Великобритании и Италии. Целью являются компьютеры пользователей, организаций и серверов.

Спам-сообщение "Уведомление о жалобе потребителя" (Consumer complaint notification) приходит якобы от Федеральной торговой комиссии США (Federal Trade Commission), которая не имеет никакого отношения ни к Великобритании, ни тем более к Италии. К нему прилагается файл Complaint.PDF, имеющий скрытое EXE-расширение.

Содержание записки о выкупе:

ALL SERVER DATA ENCRYPTED! // ALL COMPUTER DATA ENCRYPTED

03 days 23:57:30 0109

TIME AFTER ALL FILES WILL BE DELETED

YOUR ID

NOW YOU NEED TO PAY TO RECOVER YOUR DATA

AFTER MONEY TRANSFER YOU WILL RECIEVE THE DECRYPTOR

CONTACTS

TELEGRAM @comodosecunty

EMAIL comodosec@yandex.com

Any attempts to return your files with the third-party tools can be fatal for your encrypted files! The most part of the third-party software change data within the encrypted file to restore it but this causes damage to the files.

Finally it will be impossible to decrypt your files! There are several plain steps to restore your files but if you do not follow them we will not be able to help you!

Перевод записки на русский язык:

Все данные сервера зашифрованы! // Все данные компьютера зашифрованы!

03 дня 23:57:30 0109

После времени все файлы будут удалены

ВАШ ID

Теперь вам нужно заплатить, чтобы восстановить данные

После передачи денег вы получите декриптор

КОНТАКТЫ

TELEGRAM @comodosecunty

E-MAIL comodosec@yandex.com

Любые попытки вернуть файлы чужими инструментами могут быть фатальными для ваших зашифрованных файлов! Большая часть сторонних инструментов изменяет данные внутри зашифрованного файла, чтобы восстановить его, но это приводит к повреждению файлов.

В итоге будет невозможно расшифровать файлы! Есть несколько шагов для простого восстановления ваших файлов, но если вы не следуете им, мы не сможем вам помочь!

Примеры ID:

пример ID для MRCR1: 8483CE4927234AEF310A6843407FBEB2

пример ID для RARE1: 5DBB73D6E3DF3EB39190AF05175F9714

пример ID для RMCM1: AAED4F4B621E5EFE5B582A8486ABD6C3

Примечательно, что ранее контакт "TELEGRAM @comodosecunty" использовали вымогатели, создавшие Globe2 Ransomware. Вряд ли они его кому-то передали. Выводы очевидны. ✋

Это также подтверждает описанную мною ранее модель командной работы вымогателей. Подробнее см. в статье "Шифровальщики — чума Интернета".

Распространяется или может распространяться с помощью email-спама и вредоносных вложений (в том числе фальшивых PDF-документов), эксплойтов, фальшивых обновлений, перепакованных и заражённых инсталляторов. Не исключен взлом с помощью программ удаленного управления, работающих по протоколу RDP. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

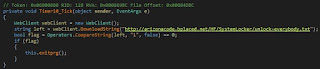

После шифрования теневые копии файлов удаляются командой:

cmd /c vssadmin delete shadows /all /quiet

Список файловых расширений, подвергающихся шифрованию:

.001, .1cd,

.3d, .3d4, .3df8, .3dm, .3ds, .3fr, .3g2, .3ga, .3gp, .3gp2, .3mm, .3pr, .7z,

.7zip, .8ba, .8bc, .8be, .8bf, .8bi8, .8bl, .8bs, .8bx, .8by, .8li, .a2c, .aa,

.aa3, .aac, .aaf, .ab4, .abk, .abw, .ac2, .ac3, .accdb, .accde, .accdr, .accdt,

.ace, .ach, .acr, .act, .adb, .ade, .adi, .adp, .adpb, .adr, .ads, .adt, .aep,

.aepx, .aes, .aet, .afp, .agd1, .agdl, .ai, .aif, .aiff, .aim, .aip, .ais,

.ait, .ak, .al, .allet, .alphacrypt, .amf, .amr, .amu, .amx, .amxx, .ans, .aoi,

.ap, .ape, .api, .apj, .apk, .apnx, .app, .arc, .arch00, .ari, .arj, .aro,

.arr, .arw, .as, .as3, .asa, .asc, .ascx, .ase, .asf, .ashx, .asm, .asmx, .asp,

.aspx, .asr, .asset, .asx, .automaticdestinations-ms, .avi, .avs, .awg, .azf,

.azs, .azw, .azw1, .azw3, .azw4, .b2a, .back, .backup, .backupdb, .bad, .bak,

.bank, .bar, .bat, .bay, .bc6, .bc7, .bck, .bcp, .bdb, .bdp, .bdr, .bfa, .bgt,

.bi8, .bib, .bic, .big, .bik, .bin, .bkf, .bkp, .bkup, .blend, .blob, .blp,

.bmc, .bmf, .bml, .bmp, .boc, .bp2, .bp3, .bpk, .bpl, .bpw, .brd, .bsa,

.bsk, .bsp, .btoa, .bvd, .bz2, .c, .cag, .cam, .camproj, .cap, .car, .cas,

.cat, .cbf, .cbr, .cbz, .cc, .ccd, .ccf, .cch, .cd, .cdf, .cdi, .cdr, .cdr3,

.cdr4, .cdr5, .cdr6, .cdrw, .cdx, .ce1,.ce2, .cef, .cer, .cert, .cfg, .cfm,

.cfp, .cfr, .cgf, .cgi, .cgm, .cgp, .chk, .chml, .cib, .class, .clr, .cls,

.clx, .cmd, .cmf, .cms, .cmt, .cnf, .cng, .cod, .col, .con, .conf, .config,

.contact, .cp, .cpi, .cpio, .cpp, .cr2, .craw, .crd, .crt, .crw, .crwl, .crypt,

.crypted, .cryptra, .cryptXXX, .cs, .csh, .csi, .csl, .cso, .csr, .css, .csv,

.ctt, .cty, .cue, .cwf, .d3dbsp, .dac, .dal, .dap, .das, .dash, .dat, .data,

.database, .dayzprofile, .dazip, .db, .db_journal, .db0, .db3, .dba, .dbb,

.dbf, .dbfv, .db-journal, .dbx, .dc2, .dc4, .dch, .dco, .dcp, .dcr, .dcs, .dcu,

.ddc, .ddcx, .ddd, .ddoc, .ddrw, .dds, .default, .dem, .der, .des, .desc,

.design, .desklink, .dev, .dex, .dfm, .dgc, .dic, .dif, .dii, .dim, .dime,

.dip, .dir, .directory, .disc, .disk, .dit, .divx, .diz, .djv, .djvu, .dlc,

.dmg, .dmp, .dng, .dob, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .dox,

.dpk, .dpl, .dpr, .drf, .drw, .dsk, .dsp, .dtd, .dvd, .dvi, .dvx, .dwg, .dxb,

.dxe, .dxf, .dxg, .e4a, .edb, .efl, .efr, .efu, .efx, .eip, .elf, .emc, .emf,

.eml, .enc, .enx, .epk, .eps, .epub, .eql, .erbsql, .erf, .err, .esf, .esm,

.euc, .evo, .ex, .exf, .exif, .f90, .faq, .fcd, .fdb, .fdr, .fds, .ff, .ffd,

.fff, .fh, .fhd, .fla, .fla, .flf, .flp, .flv, .flvv, .for, .forge, .fos,

.fpenc, .fpk, .fpp, .fpx, .frm, .fsh, .fss, .fxg, .gadget, .gam, .gbk, .gbr,

.gdb, .ged, .gfe, .gfx, .gho, .gif, .gpg, .gpx, .gray, .grey, .grf,

.groups, .gry, .gthr, .gxk, .gz, .gzig, .gzip, .h, .h3m, .h4r, .hbk, .hbx,

.hdd, .hex, .hkdb, .hkx, .hplg, .hpp, .hqx, .htm, .html, .htpasswd, .hvpl,

.hwp, .ibank, .ibd, .ibooks, .ibz, .ico, .icxs, .idl, .idml, .idx, .ie5, .ie6,

.ie7, .ie8, .ie9, .iff, .iif, .iiq, .img, .incpas, .indb, .indd, .indl, .indt,

.ink, .inx, .ipa, .iso, .isu, .isz, .itdb, .itl, .itm, .iwd, .iwi, .jac, .jar,

.jav, .java, .jbc, .jc, .jfif, .jge, .jgz, .jif, .jiff, .jks, .jnt, .jpc, .jpe,

.jpeg, .jpf, .jpg, .jpw, .js, .json, .jsp, .just, .k25, .kc2, .kdb, .kdbx,

.kdc, .kde, .key, .kf, .klq, .kml, .kmz, .kpdx, .kwd, .kwm, .laccdb,

.lastlogin, .lay, .lay6, .layout, .lbf, .lbi, .lcd, .lcf, .lcn, .ldb, .ldf,

.lgp, .lib, .lit, .litemod, .lngttarch2, .localstorage, .locky, .log, .lp2,

.lpa, .lrf, .ltm, .ltr, .ltx, .lua, .lvivt, .lvl, .m, .m2, .m2ts, .m3u,

.m3u8, .m4a, .m4p, .m4u, .m4v, .mag, .man, .map, .mapimail, .max, .mbox, .mbx,

.mcd, .mcgame, .mcmeta, .mcrp, .md, .md0, .md1, .md2, .md3, .md5, .mdb,

.mdbackup, .mdc, .mdf, .mdl, .mdn, .mds, .mef, .menu, .meo, .mfd, .mfw, .mic,

.mid, .mim, .mime, .mip, .mjd, .mkv, .mlb, .mlx, .mm6, .mm7, .mm8, .mme, .mml,

.mmw, .mny, .mobi, .mod, .moneywell, .mos, .mov, .movie, .moz, .mp1, .mp2,

.mp3, .mp4, .mp4v, .mpa, .mpe, .mpeg, .mpg, .mpq, .mpqge, .mpv2, .mrw, .mrwref,

.ms11(Securitycopy), .ms11, .mse, .msg, .msi, .msp, .mts, .mui, .mxp, .myd,

.myi, .nav, .ncd, .ncf, .nd, .ndd, .ndf, .nds, .nef, .nfo, .nk2, .nop, .note,

.now, .nrg, .nri, .nrw, .ns2, .ns3, .ns4, .nsd, .nsf, .nsg, .nsh, .ntl,

.number, .nvram, .nwb, .nx1, .nx2, .nxl, .nyf, .oab, .obj, .odb, .odc, .odf,

.odg, .odi, .odm, .odp, .ods, .odt, .oft, .oga, .ogg, .oil, .opd, .opf, .orf,

.ost, .otg, .oth, .otp, .ots, .ott, .owl, .oxt, .p12, .p7b, .p7c, .pab, .pack,

.pages, .pak, .paq, .pas, .pat, .pbf, .pbk, .pbp, .pbs, .pcd, .pct, .pcv, .pdb,

.pdc, .pdd, .pdf, .pef, .pem, .pfx, .php, .pif, .pkb, .pkey, .pkh, .pkpass,

.pl, .plb, .plc, .pli, .plugin, .plus_muhd, .pm, .pmd, .png, .po, .pot, .potm,

.potx, .ppam, .ppd, .ppf, .ppj, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .prc,

.prel, .prf, .priv, .privat, .props, .prproj, .prt, .ps, .psa, .psafe3, .psd,

.psk, .pspimage, .pst, .psw6, .ptx, .pub, .puz, .pwf, .pwi, .pwm, .pxp, .py, .qba,

.qbb, .qbm, .qbr, .qbw, .qbx, .qby, .qcow, .qcow2, .qdf, .qed, .qel, .qic,

.qif, .qpx, .qt, .qtq, .qtr, .r00, .r01, .r02, .r03, .r3d, .ra, .ra2, .raf,

.ram, .rar, .rat, .raw, .rb, .rdb, .rdi, .re4, .res, .result, .rev, .rgn,

.rgss3a, .rim, .rll, .rm, .rng, .rofl, .rpf, .rrt, .rsdf, .rsrc, .rss, .rsw,

.rte, .rtf, .rts, .rtx, .rum, .run, .rv, .rvt, .rw2, .rwl, .rwz, .rzk, .rzx,

.s3db, .sad, .saf, .safe, .sas7bdat, .sav, .save, .say, .sb, .sc2save, .sch,

.scm, .scn, .scx, .sd0, .sd1, .sda, .sdb, .sdc, .sdf, .sdn, .sdo, .sds, .sdt,

.search-ms, .sef, .sen, .ses, .sfs, .sfx, .sgz, .sh, .shar, .shr, .shw, .shy,

.sid, .sidd, .sidn, .sie, .sis, .sitx, .sldm, .sldx, .slk, .slm, .sln, .slt,

.sme, .snk, .snp, .snx, .so, .spd, .spr, .sql, .sqlite, .sqlite3, .sqlitedb,

.sqllite, .sqx, .sr2, .srf, .srt, .srw, .ssa, .st4, .st5, .st6, .st7, .st8,

.stc, .std, .sti, .stm, .stt, .stw, .stx, .sud, .suf, .sum, .svg, .svi, .svr,

.swd, .swf, .switch, .sxc, .sxd, .sxg, .sxi, .sxm, .sxw, .syncdb, .t01, .t03,

.t05, .t12, .t13, .tar, .tar.bz2, .tarbz2, .tax, .tax2013, .tax2014, .tbk,

.tbz2, .tch, .tcx, .teslacrypt, .tex, .text, .tg, .tga, .tgz, .thm, .thmx,

.tif, .tiff, .tlb, .tlg, .tlz, .tmp, .toast, .tor, .torrent, .tpu, .tpx, .trp, .ts, .tu, .tur, .txd, .txf, .txt, .uax, .udf, .uea, .umx, .unity3d, .unr, .unx, .uop, .uot, .upk, .upoi, .url, .usa, .usx, .ut2, .ut3, .utc, .utx, .uu, .uud, .uue, .uvx, .uxx, .val, .vault, .vb, .vbox, .vbs, .vc, .vcd, .vcf, .vcxpro, .vdf, .vdi, .vdo, .ver, .vfs0, .vhd, .vhdx, .vlc, .vlt, .vmdk, .vmf, .vmsd, .vmt, .vmx, .vmxf, .vob, .vp, .vpk, .vpp_pc, .vsi, .vtf, .w3g, .w3x, .wab, .wad, .wallet, .war, .wav, .wave, .waw, .wb2, .wbk, .wdgt, .wks, .wm, .wma, .wmd, .wmdb, .wmmp, .wmo, .wmv, .wmx, .wotreplay, .wow, .wpd, .wpe, .wpk, .wpl, .wps, .wsf, .wsh, .wtd, .wtf, .wvx, .x11, .x3f, .xcodeproj, .xf, .xhtml, .xis, .xl, .xla, .xlam, .xlc, .xlk, .xll, .xlm, .xlr, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlv, .xlw, .xlwx, .xml, .xpi, .xps, .xpt, .xqx, .xsl, .xtbl, .xvid, .xwd, .xxe, .xxx, .yab, .ycbcra, .yenc, .yml, .ync, .yps, .yuv, .z02, .z04, .zap, .zip, .zipx, .zoo, .zps, .ztmp (1085 расширений).

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, обычные архивы, бэкапы, разные сохранения, серверные папки, файлы и тарбол-архивы и пр.

Файлы, связанные с этим Ransomware:

MicrRp.exe и другие (см. обновления).

YOUR_FILES_ARE_DEAD.HTA

<random_text>.pdf.exe, например, в данном случае COMPLAINT.pdf.exe

%TEMP%\<random>.tmp

%TEMP%\<random>.tmp.exe

Записи реестра, связанные с этим Ransomware:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

"Adobe2" = %UserProfile%\Desktop\YOUR_FILES_ARE_DEAD.HTA

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

Adobe = {Malware Path}\{Malware Name}.exe

См. также ниже результаты анализов.

Сетевые подключения и связи:

***onion1.host (81.4.123.67:443) Нидерланды

***onion1.host/cd/copy/gate.php

***portableapps.com

***onion1.pw 168.235.98.160 (США)

***crl4.digicert.com 66.225.197.197 (США)

***crl3.digicert.com 93.184.220.29 (Евросоюз)

TELEGRAM @comodosecunty

comodosec@yandex.com

См. больше в результатах анализов.

Результаты анализов:

Гибридный анализ MRCR1 >>

Гибридный анализ RARE1 >>

Гибридный анализ RMCM1 >>

VirusTotal анализ MRCR1 >>

VirusTotal анализ RARE1 >>

VirusTotal анализ на 'YOUR_FILES_ARE_DEAD.HTA' от MRCR1>>

VirusTotal анализ на 'YOUR_FILES_ARE_DEAD.HTA' от RMCM1 >>

Malwr анализ >>

Обновление от 8 января:

Версия: 2.70.312

Файлы: roaming.exe (Roaming.eXe), PGPClient.exe

PlaintNote_12545_copy.zip (PlaintNote_12545_copy.doc)

Фальш-имя: Advanced Malware Protection

Записка: YOUR_FILES_ARE_DEAD.HTA

Образ персонажа: Robot Santa Claus

Расширение: .RMCM1

Доставка вредоноса: DiamondFox

Распространение: по миру, где празднуют Рождество 7 января.

Результаты анализов: VT, HA

Статьи: от "IT Security News" и "InfoSec Handlers Diary Blog", см. по ссылкам ниже.

Обновление от 17 января 2017:

Пост в Твиттере >>

Записка: MERRY_I_LOVE_YOU_BRUCE.HTA

Расширение: .MERRY

Файлы: flashplayer.exe, Chrome_font.exe и другие.

Фальш-имя: Adobe Download Manager

Сетевые адреса: ***onion2.space:443/chat/index.php (168.235.78.247:443 - США)

Обновление от 27 января 2017:

Записка: MERRY_I_LOVE_YOU_BRUCE.HTA

Email: comodosec@india.com

Результаты анализов: VT

Обновление от 6 февраля 2017:

Файл: file6.exe

Фальш-имя: AdwCleaner is a free Adware/PUP removal tool

Фальш-дэв: Malwarebytes

Результаты анализов: VT

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

© Amigo-A (Andrew Ivanov): All blog articles.

Обновление от 8 января:

Версия: 2.70.312

Файлы: roaming.exe (Roaming.eXe), PGPClient.exe

PlaintNote_12545_copy.zip (PlaintNote_12545_copy.doc)

Фальш-имя: Advanced Malware Protection

Записка: YOUR_FILES_ARE_DEAD.HTA

Образ персонажа: Robot Santa Claus

Расширение: .RMCM1

Доставка вредоноса: DiamondFox

Распространение: по миру, где празднуют Рождество 7 января.

Результаты анализов: VT, HA

Статьи: от "IT Security News" и "InfoSec Handlers Diary Blog", см. по ссылкам ниже.

Обновление от 17 января 2017:

Пост в Твиттере >>

Записка: MERRY_I_LOVE_YOU_BRUCE.HTA

Расширение: .MERRY

Файлы: flashplayer.exe, Chrome_font.exe и другие.

Фальш-имя: Adobe Download Manager

Сетевые адреса: ***onion2.space:443/chat/index.php (168.235.78.247:443 - США)

Обновление от 27 января 2017:

Записка: MERRY_I_LOVE_YOU_BRUCE.HTA

Email: comodosec@india.com

Результаты анализов: VT

Обновление от 6 февраля 2017:

Файл: file6.exe

Фальш-имя: AdwCleaner is a free Adware/PUP removal tool

Фальш-дэв: Malwarebytes

Результаты анализов: VT

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

Чтобы начать процесс дешифровки вам понадобится файловая пара, состоящая из зашифрованного файла и незашифрованные версии того же файла. Файлы должны иметь размер от 64 Кб и 100 Мб. Выберите оба, наибольшего размера, и перетащите их на исполняемый файл декриптера, чтобы начать процесс дешифровки. Если в системе зашифрованы все нужные файлы, поищите на флешках, дисках... Один файл всё же найти можно.Внимание!Для зашифрованных файлов есть декриптер.

Read to links: Tweet on Twitter + Topic on BC + Tweet ID Ransomware (ID as MRCR1) Write-up (n/a)

Write-up (Added on January 4, 2017) Write-up (Added on January 4, 2017) Video review (Added on January 6, 2017) Write-up (Added on January 9, 2017) Write-up (Added on January 9, 2017)

Thanks: xXToffeeXx, Michael Gillespie, Thyrex, GrujaRS, Fabian Wosar, Karsten Hahn, Lawrence Abrams ...

© Amigo-A (Andrew Ivanov): All blog articles.