Ishtar Ransomware

(шифровальщик-вымогатель)

Как удалить? Как расшифровать? Как вернуть данные?

По ссылке выберите Управление "К" МВД России и подайте онлайн-заявление.

См. также статьи УК РФ:

ст. 272 "Неправомерный доступ к компьютерной информации"

ст. 273 "Создание, использование и распространение вредоносных компьютерных программ"

Информация о шифровальщике

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-256 + RSA-2048, а затем требует связаться с вымогателями по email, чтобы вернуть файлы. В среднем сумма выкупа, по сообщениям пострадавших, составляет 15 тысяч рублей. Название получил от используемого вымогателем слова ISHTAR.

© Генеалогия: Ishtar. Начало.

К зашифрованным файлам добавляется приставка ISHTAR- . Таким образом файл image.jpg после шифрования станет файлом ISHTAR-image.jpg

Первая активность этого криптовымогателя пришлась на конец октября 2016 г., но продолжается на протяжении ноября. Ориентирован на русскоязычных и англоязычных пользователей, что не мешает ему атаковать и иноязычных пользователей.

Записка с требованием выкупа написана сразу на двух языках (русском и английском) и называется: README-ISHTAR.txt

Если вам нужны оригинал-скриншоты без водяных знаков и в высоком разрешении, напишите автору блога.

Если вам нужны оригинал-скриншоты без водяных знаков и в высоком разрешении, напишите автору блога. If you need the original screenshots without watermarks and in high resolution, please contact to author of blog.

Содержание записки о выкупе:

ДЛЯ РАСШИФРОВКИ ФАЙЛОВ ОБРАТИТЕСЬ НА ПОЧТУ youneedmail@protonmail.com

ЛИБО НА

BM-NBYR3ctSgr67iciT43rRNmHdHPAYBBK7 ИСПОЛЬЗУЯ BITMESSAGE DESKTOP ИЛИ https://bitmsg.me/

БАЗОВЫЕ ТЕХНИЧЕСКИЕ ДЕТАЛИ:

> Стандартный порядок шифрования: AES 256 + RSA 2048.

> Для каждого файла создается уникальный AES ключ.

> Расшифровка невозможна без файла ISHTAR.DATA (см. директорию %APPDATA%).

-----

TO DECRYPT YOUR FILES PLEASE WRITE TO youneedmail@protonmail.com

OR TO

BM-NBYR3ctSgr67iciT43rRNmHdHPAYBBK7 USING BITMESSAGE DESKTOP OR https://bitmsg.me/

BASIC TECHNICAL DETAILS:

> Standart encryption routine: AES 256 + RSA 2048.

> Every AES key is unique per file.

> Decryption is impossible without ISHTAR.DATA file (see %APPDATA% path).

Распространяется с помощью email-спама и вредоносных вложений, в том числе под видом документов MS Office с макросами, фальшивых обновлений, перепакованных и заражённых инсталляторов.

Ishtar Ransomware заставляет пользователя "исправить" документ

После шифрования теневые копии файлов удаляются командой:

cmd.exe /c vssadmin delete shadows /all /quiet

Список файловых расширений, подвергающихся шифрованию:

.001, .3fr, .accdb, .apk, .arch00, .arw, .asset, .avi, .bar,

.bay, .bc6, .bc7, .big, .bik, .bkf, .bkp, .blob, .bsa, .cas, .cdr, .cer, .cfr,

.cr2, .crt, .crw, .css, .csv, .d3dbsp, .das, .dazip, .db0, .dbfv, .dcr, .der,

.desc, .dmp, .dng, .doc, .docm, .docx, .dwg, .dxg, .epk, .eps, .erf, .esm,

.flv, .forge, .fos, .fpk, .fsh, .gdb, .gho, .hkdb, .hkx, .hplg, .hvpl, .ibank,

.icxs, .indd, .itdb, .itl, .itm, .iwd, .iwi, .jpeg, .jpg, .kdb, .kdc, .layout,

.lbf, .lrf, .ltx, .lvl, .m3u, .m4a, .map, .mcgame, .mcmeta, .mdb, .mddata,

.mdf, .mef, .menu, .mlx, .mpqge, .mrwref, .ncf, .nrw, .ntl, .odb, .odc, .odm,

.odp, .ods, .odt, .orf, .p12, .p7b, .p7c, .pak, .pdd, .pdf, .pef, .pem, .pfx,

.pkpass, .png, .ppt, .pptm, .pptx, .psd, .psk, .pst, .ptx, .qdf, .qic, .r3d,

.raf, .rar, .raw, .re4, .rgss3a, .rim, .rofl, .rtf, .rw2, .rwl, .sav, .sid,

.sidn, .sie, .sis, .slm, .snx, .sr2, .srf, .srw, .sum, .svg, .syncdb,.t12,

.t13, .tax, .tor, .txt, .upk, .vdf, .vfs0, .vpk, .vpp_pc, .vtf, .w3x, .wb2,

.wma, .wmo, .wmv, .wpd, .wps, .x3f, .xlk, .xls, .xlsb, .xlsm, .xlsx, .xxx,

.zip, .ztmp (168 расщирений).

Файлы, связанные с Ishtar Ransomware:

%User_name%/AppData/Roaming/winishtar.exe - исполняемый файл шифровальщика

ishtar_ransomware.exe - исполняемый файл шифровальщика (23-24 ноября)

%User_name%/AppData/Roaming/<ransom_name>.exe - копия исполняемого файла

%User_name%/AppData/Roaming/<ransom_name>.tmp

%APPDATA%\<random>.exe - копия исполняемого файла

%APPDATA%\<random>.tmp

C:\README-ISHTAR.txt - записка о выкупе

%AppData%\Roaming\README-ISHTAR.txt - копия записки о выкупе

C:\ISHTAR.DATA - уникальный файл-ключ для ПК с Windows 7 и выше

%AppData%\ISHTAR.DATA - тот же уникальный файл-ключ для ПК с Windows 7 и выше

%AppData%\Roaming\ISHTAR.DATA - копия уникального ключа для ПК с Windows 7 и выше

C:\Documents and Settings\<USER>\Application Data\ISHTAR.DATA - файл-ключ для ПК с Windows XP

%USERPROFILE%\Desktop\Ishtar_ransomware.docx

%APPDATA%\Microsoft\Templates\~$Normal.dotm

Anketa sotrudnikov pretend na povushenie.exe - пример вредоносного вложения

Счет_отправлено_контрагенту_22_11.exe - пример вредоносного вложения

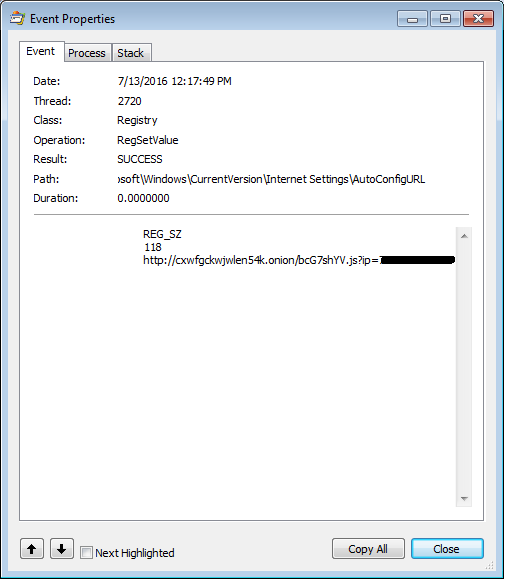

Записи реестра, связанные с Ishtar Ransomware:

См. ниже гибридный анализ.

Сетевые подключения и связи:

хттп://5.189.156.184/files_rec/gate_rec.php

хттпs://bitly.com (67.199.248.11:80) (США)

www.google.ru (216.58.210.3) (США)

хттп://46.45.138.138/pw/gate.php (Турция) - 23-24 ноября

Результаты анализов:

Гибридный анализ >>

Гибридный анализ от 23-24 ноября >>

VirusTotal анализ >>

VirusTotal анализ ещё >>

VirusTotal анализ от 24 ноября >>

Гибридный анализ от 15 декабря >>

VirusTotal анализ от 15 декабря >>

Степень распространённости: высокая.

Подробные сведения собираются.

Обновление от 2 февраля:

Email: youneedmail@bitmai.la

Записка:

# TO DECRYPT YOUR FILES PLEASE WRITE TO youneedmail@bitmai.la

# OR TO

# BM-NB29yqgNJsWrWJT5fQR1JC5uoz2EoAGV

USING BITMESSAGE DESKTOP OR https://bitmsg.me/

Злоумышленники не отвечают пострадавшим.

Обновление от 27 февраля 2017:

Email: youneedhelp@mail2tor.com

Обновление от 30 мая 2017:

Записка:

Email: support4you@protonmail.#

Обновление от 10 мая 2017:

Записка: README-ISHTAR.txt

Email: youneedhelp@mail2tor.com

BM-NB29yqgNJsWrWJT5fQR1JC5uoz2EoAGV

<< Скриншот записки о выкупе

Обновление от 27 февраля 2017:

Email: youneedhelp@mail2tor.com

Обновление от 30 мая 2017:

Записка:

Email: support4you@protonmail.#

Обновление от 10 мая 2017:

Записка: README-ISHTAR.txt

Email: youneedhelp@mail2tor.com

BM-NB29yqgNJsWrWJT5fQR1JC5uoz2EoAGV

<< Скриншот записки о выкупе

Обновление от 30 мая 2017:

Записка: README-ISHTAR.txt

Записка: README-ISHTAR.txt

Email: support4you@protonmail.com

BM-NB29yqgNJsWrWJT5fQR1JC5uoz2EoAGV

<< Скриншот записки о выкупе

© Amigo-A (Andrew Ivanov): All blog articles.

Записка: README-ISHTAR.txt

Записка: README-ISHTAR.txtEmail: support4you@protonmail.com

BM-NB29yqgNJsWrWJT5fQR1JC5uoz2EoAGV

<< Скриншот записки о выкупе

Read to links: Tweet on Twitter Topic of Support *

Thanks: Michael Gillespie Jakub Kroustek mike 1 (за список расширений)

© Amigo-A (Andrew Ivanov): All blog articles.