Press Ransomware

Aliases: Dwarf, Spfre

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb ->

BitDefender ->

ESET-NOD32 ->

Kaspersky ->

Malwarebytes ->

Microsoft ->

Rising ->

Tencent ->

TrendMicro ->

---

© Генеалогия: Thanos >> Press с вариантами

Информация для идентификации

Активность этого крипто-вымогателя началась в декабре 2023 г. и продолжилась в начале 2024 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру. Некоторые пострадавшие из Италии, другие не сообщили своего местопребывания.

К зашифрованным файлам добавляются расширения:

.dwarf

.press

.spfre

All your important files are encrypted!.txt

RECOVERY NFO.txt

Так выглядит более ранний вариант записки:

Содержание записки о выкупе:

Any attempts to recover your files using

third-party software will have fatal consequences,

the files will be changed forever,

without the possibility of recovery.

There is only one way to get your files back Important: install the tor browser https://www.torproject.org/download

Warning: Create a new email on the service https://onionmail.org/account/create for contact!

write to me at KatrinaTren@onionmail.org or KatrinaTren@tutanota.com

Send me your ID by email

Key Identifier:

{BASE64 684}

Перевод записки на русский язык:

Любые попытки восстановить ваши файлы сторонним ПО

будут иметь фатальные последствия,

файлы будут изменены навсегда,

без возможности восстановления.

Вернуть файлы можно только одним способом. Важно: установите Tor-браузер https://www.torproject.org/download.

Внимание: создайте новый email на сервисе https://onionmail.org/account/create для для контакта!

напишите мне на KatrinaTren@onionmail.org или KatrinaTren@tutanota.com

Отправьте мне ваш ID по email

Key Identifier:

{BASE64 684}

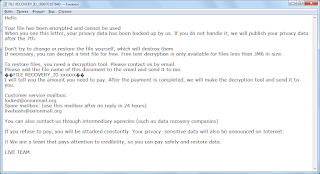

Так выглядит декабрьский вариант записки о выкупе:

RECOVERY NFO.txt

Содержание записки о выкупе:

Hello!

We're sorry, but your data are stolen and encrypted.

In case of nonpayment - all sensitive information will be sold or made publicly accessible.

Compared to other ransomware we charge a lot less, so don't be stingy!

If you pay - we will provide you with decryption software and remove your data from our servers. We work honesty!

Warning! Do not delete or modify any files, it can lead to recovery problems!

You can contact us using TOX messenger without registration and SMS https://tox.chat/download.html

Tox ID: ABF256935FB3F8E5DE4E0127A98300EA41B9F3F651598B1BF37823EA46E8017CC740F9FFED83

Or download Tor Browser https://www.torproject.org/download/ , create an account on the mail service onionmail.org

and email us at Tyhelpss@onionmail.org

Send us your KeyID and 2 files with SIMPLE extensions(jpg,xls,doc, etc... not databases!) and low sizes(max 2 mb) for free decryption.

Use https://ufile.io

Good luck!

Key Identifier:

YhxEkP4uQgFcT***VJuKCo25I=

Перевод записки на русский язык:

Привет!

Сожалеем, но ваши данные украдены и зашифрованы.

В случае неуплаты вся конфиденциальная информация будет продана или станет общедоступной.

По сравнению с другими ransomware мы берем гораздо меньше, так что не скупитесь!

Если вы заплатите — мы предоставим вам программу для расшифровки и удалим ваши данные с наших серверов. Мы работаем честно!

Предупреждение! Не удаляйте и не изменяйте файлы, это может привести к проблемам с восстановлением!

Вы можете написать нам в мессенджере TOX без регистрации и СМС https://tox.chat/download.html

ID Tox: ABF256935FB3F8E5DE4E0127A98300EA41B9F3F651598B1BF37823EA46E8017CC740F9FFED83

Или скачайте Tor Browser https://www.torproject.org/download/, создайте аккаунт на email-сервисе onionmail.org

и email на Tyhelpss@onionmail.org

Пришлите нам свой KeyID и 2 файла с ПРОСТЫМИ расширениями (jpg, xls, doc и т. д., а не базы данных!) и небольшими размерами (максимум 2 МБ) для бесплатной расшифровки.

Используйте https://ufile.io

Удачи!

Key Identifier:

YhxEkP4uQgFcT***VJuKCo25I=

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

All your important files are encrypted!.txt, RECOVERY NFO.txt - названия файлов с требованием выкупа;

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: KatrinaTren@onionmail.org

KatrinaTren@tutanota.com

Tyhelpss@onionmail.org

Tox ID:

38C33361543386450F28020A9363FD1BCF7FDB314FCBD6876B56FEADFBFE3A5F36A248431D37

ABF256935FB3F8E5DE4E0127A98300EA41B9F3F651598B1BF37823EA46E8017CC740F9FFED83

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

IOC: VT, HA, IA, TG, AR, VMR, JSB

MD5: -

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Dwarf Ransomware - сентябрь 2023

Press Ransomware - декабрь 2023

Spfre Ransomware - февраль 2024

Вместо публикации новых вариантов, я привел некоторые из них в списке расширений, так нет образцов для каждого варианта.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вместо публикации новых вариантов, я привел некоторые из них в списке расширений, так нет образцов для каждого варианта.

Вариант с расширением .dwarf, вероятно, является более ранним, т.к. дата шифрования файлов с таким расширение ми запиской All your important files are encrypted!.txt относится к сентябру 2023 года.

=== ДЕШИФРОВКА === DECRYPTION ===

Нет публичного дешифровщика, но не потому, что его невозможно сделать. Можно сделать, но тогда вымогатели изменят шифрование и то решение, которое позволяет вернуть файлы пострадавшим, не будет работать.

Обращайтесь на форум BC в тему поддержки. Без посредников. Помощь предоставляется только самим пострадавшим.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + Message Write-up, Topic of Support ***

Thanks: PCrisk, rivitna, quietman7 Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.