Scarab-Jackie Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: Jackie Chan. На файле написано: Manager_Agent.old.exe и Manager_Agent.exe

© Генеалогия: Scarab > Scarab-Jackie

К зашифрованным файлам добавляется расширение .[Jackie7@asia.com]

Шаблон можно записать так: .[email]

Сами файлы переименовываются с помощью Base64.

Примеры зашифрованных файлов:

3geBKTm1xU3=IH6q6JIJGx7Tp6HZAnX8beI.[Jackie7@asia.com]

Aty7HN=sAoq0EwKi=N9RC0EfRmdoeowL.[Jackie7@asia.com]

cDqsTYg0IsByvxqbia0HUydL43m2r76+TB=1OCQz.[Jackie7@asia.com]

9diZ3uLI569RuzS1IR+JBhbceHiTCp==.[Jackie7@asia.com]

YFTEPFcrsYsBzQ23ksfXXIS96L3b0wfbQrE.[Jackie7@asia.com]

Вымогатели прикрываются именем Джекки Чана

Активность этого крипто-вымогателя пришлась на конец октября - ноябрь - декабрь 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

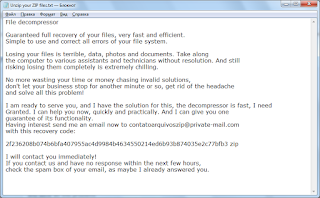

Записка с требованием выкупа называется: INSTRUCTION FOR DATA RECOVERY.TXT

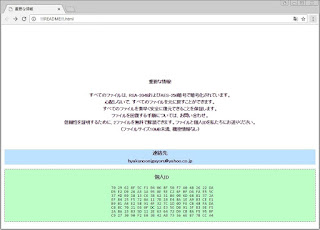

Видимо некую запугивающую роль играет изображение, которое загружается по одной из коротких ссылок:

Содержание записки о выкупе:

Your personal ID

AAAAAAABRSCtIJZ***

* No data from your computer has been stolen or deleted.

* Follow the instructions to restore the files.

* How to get the automatic decryptor:

1) Contact us by e-mail: Jackie7@asia.com. In the letter, indicate your personal identifier (look at the beginning of this document) and the external ip-address of the computer on which the encrypted files are located.

2) After answering your request, our operator will giue you further instructions that will show what to do next (the answer you will receive as soon as possible)

** Send a copy of the letter to Second email address : Jchan@india.com

* Free decryption as guarantee?

Before paying you can send us up to 5 files for free decryption.

The total size of files must be less than 5 Mb (non archived), and files should not contain valuable information (databases, backups, large excel sheets, etc.).

ATTENTION!

* Do not rename encrypted files.

* Do not try to decrypt your data using third party software, it may cause permanent data loss.

* Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

* If you do not receive a reply within 24 hours, create an account on Gmail.com and try again.

Перевод записки на русский язык:

Ваш личный идентификатор

AAAAAAABRSCtIJZ ***

* Данные с вашего компьютера не украдены или удалены.

* Следуйте инструкциям по восстановлению файлов.

* Как получить автоматический декриптор:

1) Свяжитесь с нами по email: Jackie7@asia.com. В письме укажите свой личный идентификатор (смотрите начало этого документа) и внешний ip-адрес компьютера, на котором находятся зашифрованные файлы.

2) После ответа на ваш запрос наш оператор даст вам дальнейшие инструкции, которые покажут, что делать дальше (ответ вы получите как можно скорее)

** Отправьте копию письма на второй email-адрес: Jchan@india.com

* Бесплатное дешифрование в качестве гарантии?

Перед оплатой вы можете отправить нам до 5 файлов для бесплатного дешифрования.

Общий размер файлов должен быть менее 5 Мб (без архивирования), а файлы не должны содержать ценную информацию (базы данных, резервные копии, большие листы Excel и т. Д.).

ВНИМАНИЕ!

* Не переименовывайте зашифрованные файлы.

* Не пытайтесь расшифровывать свои данные чужими программами, это может привести к безвозвратной потере данных.

* Расшифровка ваших файлов с помощью третьих лиц может привести к увеличению цены (они добавляют плату за нас), или вы можете стать жертвой мошенничества.

* Если вы не получили ответ в течение 24 часов, создайте учетную запись на Gmail.com и повторите попытку.

Технические детали

Распространяется путём взлома через незащищенную конфигурацию RDP. Также может распространяться с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов (Necurs и других), эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Удаляет теневые копии файлов, отключает функции восстановления и исправления Windows на этапе загрузки командами:

cmd.exe /c wbadmin DELETE SYSTEMSTATEBACKUP

wbadmin.exe wbadmin DELETE SYSTEMSTATEBACKUP

cmd.exe /c wmic SHADOWCOPY DELETE

WMIC.exe wmic SHADOWCOPY DELETE

cmd.exe /c vssadmin Delete Shadows /All /Quiet

vssadmin.exe vssadmin Delete Shadows /All /Quiet

cmd.exe /c bcdedit /set {default} recoveryenabled No

bcdedit.exe bcdedit /set {default} recoveryenabled No

cmd.exe /c bcdedit /set {default} bootstatuspolicy ignoreallfailures

bcdedit.exe bcdedit /set {default} bootstatuspolicy ignoreallfailures

Затем оставляет записки о выкупе и открывает перед жертвой одну их них командами:

cmd.exe /c start /max notepad.exe "%USERPROFILE%\INSTRUCTION FOR DATA RECOVERY.TXT"

notepad.exe %USERPROFILE%\INSTRUCTION FOR DATA RECOVERY.TXT"

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

INSTRUCTION FOR DATA RECOVERY.TXT

Manager_Agent.exe

Manager_Agent.old.exe

picture-13-18.jpg

Meeting Holland and Barrett 19.10.17.docx.[Jackie7@Asia.Com]

Расположения:

%USERPROFILE%\INSTRUCTION FOR DATA RECOVERY.TXT"

C:\Users\user\AppData\Roaming\Manager_Agent.exe

\Desktop\ ->

\User_folders\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: Jackie7@asia.com and Jchan@india.com

Связанные URL: xxxx://www.yip[.]su/ - опасный сайт, потому [.]

xxxxs://yip[.]su/2w3t45 >> xxxxs://cache.eremnews.com/wp-content/uploads/2016/08/13-18.jpg

xxxx://iplogger.com/ (88.99.66.31:80 Германия)

xxxxs://iplogger.com/2Y9P65 >> xxxxs://www.google.com.sa/webhp?hl=ar (Саудовская Аравия, арабский язык)

xxxxs://2no.co/3ixuB3.csv

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Гибридный анализ на файл Word-документа - 15.11.17 >>

VirusTotal анализ на файл Word-документа - 15.11.17 >>

JoeSandbox анализ и PDF-отчёт >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Scarab Family (семейство Scarab):

Scarab (ScarabLocker) - июнь-август 2017, ноябрь 2017

Scarab-Scorpio (Scorpio) - июль 2017

Scarab-Jackie - октябрь 2017

Scarab-Russian (Scarabey) - декабрь 2017

Scarab-Decrypts - март 2018

Scarab-Crypto - март 2018

Scarab-Amnesia - март 2018

Scarab-Please - март 2018

Scarab-XTBL - апрель 2018

Scarab-Oblivion - апрель 2018

Scarab-Horsia - май 2018

Scarab-Walker - май 2018

Scarab-Osk - май 2018

Scarab-Rebus - май 2018

Scarab-DiskDoctor - июнь 2018

Scarab-Danger - июнь 2018

Scarab-Crypt000 - июнь 2018

Scarab-Bitcoin - июнь 2018

Scarab-Bomber - июнь 2018

Scarab-Omerta - июнь-июль 2018

Scarab-Bin - июль 2018

Scarab-Recovery - июль 2018

Scarab-Turkish - июль 2018

и другие

и другие

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

См. выше Историю семейства

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter ID Ransomware (ID under Scarab) Write-up, Topic of Support *

Thanks: Andrew Ivanov Michael Gillespie (victim in the topics of support) *

© Amigo-A (Andrew Ivanov): All blog articles.