UserFilesLocker Ransomware

CzechoSlovak Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-256+RSA, а затем требует выкуп в 0,8 - 2,1 биткоинов, чтобы вернуть файлы. Оригинальное название: UserFilesLocker или FilesLocker. На файле написано: Installer. Такой разброс в названиях говорит о неопытности вымогателей.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: выясняется.

К зашифрованным файлам добавляется расширение .ENCR

Активность этого крипто-вымогателя пришлась на конец февраля 2017 г. Ориентирован на чешских и словацких пользователей.

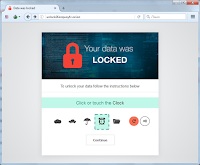

Запиской с требованием выкупа выступает экран блокировки с заголовком FilesLocker.

Содержание первой вкладки:

VŠECHNA VAŠE OSOBNI DATA BYLA NANESTESTI PRO VAS KOMPLETNE ZASIFROVANA

Informace

Krok 1 - PLATBA

Krok 2 - Informujte nas

Step 3 - Obnova dat

Vaše data a soubory jsou nyni bohužel zašifrovaný našim klicem. K šifrováni byl použit unikatni AES-256 key generovaný na tomto pocitaci. V tento okamžik jsou jiz všechny soubory zašifrované a klic bezpecne uloženy v zasifrovane v podobě klice RSA-2048.

Jediný a pouze mozny způsob navraceni Vašich souboru je provést platbu Bitcoinem a vyzadat od nas klice k odsifrovani. Neverte zadnym pohádkám na internetu, ze toto je mozne obejit, jednoduše neni kdyby bylo mnoho veci na tomto svete přestane fungovat.

Zaplatte dle instrukci v následujících krocích podle listy nahoře a vyčkejte na Vaše klice. I nam jde o profesionální klientsky servis a reputaci na trhu, proto se budeme snažit odemknout Vaše soubory co nejdříve.

Castka k uhrade: 0.8 BTC

Castka k uhrade: 2.1 BTC (another variant)

Перевод текста с первой вкладки на русский язык:

Все ваши личные данные, к сожалению для вас, были зашифрованы

Информация

Шаг 1 - ОПЛАТА

Шаг 2 - Расскажите нам

Шаг 3 - Восстановление данных

Ваши данные и файлы были зашифрованы, к сожалению, нашим ключом. Для шифрования использован уникальный ключ AES-256, созданный на этом компьютере. На данный момент все файлы уже зашифрованы и ключи надежно сохранены в зашифрованном виде с RSA-2048.

Только одним способом можно вернуть ваши файлы - произвести оплату в биткоинах и получить у нас ключ для расшифровки. Не верьте никаким сказкам в Интернете, что это можно обойти, если бы это было просто, то много вещей в мире перестало работать.

Заплатите по инструкции, переходя по вкладкам, и ждите ваших ключей. Мы дорожим профессиональным обслуживанием клиентов и репутацией на рынке, поэтому постараемся разблокировать ваши файлы как можно скорее.

Сумма платежа: 0,8 BTC

Сумма платежа: 2.1 BTC (другой вариант)

Все вкладки экрана блокировки

Распространяется путём размещения вредоноса на скомпрометированных сайтах (один сайт чешский, другой словацкий). На скриншоте указаны стрелками.

Может также начать распространяться с помощью email-спама и вредоносных вложений, эксплойтов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Список файловых расширений, подвергающихся шифрованию:

.asf, .avi, .cer, .div, .dll, .exe, .flv, .inf, .ini, .jpg, .mkv, .mng, .mov, .mp3, .mp4, .mpeg, .mpg, .ogg, .ogv, .pkg, .qt, .rm, .rmvb, .run, .sh, .txt, .webm, .wmw, .xvid, .yuv (19 расширений).

Это текстовые файлы, сертификаты, DLL, EXE, фотографии, музыка, видео и прочие файлы.

Список директорий, в которых файлы подвергаются шифрованию:

Contacts

Desktop

Documents

Downloads

Favorites

Links

Music

Pictures

SavedGames

SavedSearches

Videos

Файлы, связанные с этим Ransomware:

UserFilesLocker.exe

elektronicka-komunikacia-instalacia.exe

prehled_hotely.exe

Installer.exe

IUDL.exe

encrypt.pinfo - файл с паролем шифрования

Decryptor.exe

Расположения:

%USERPROFILE%\Documents\UserFilesLocker.exe

%USERPROFILE%\Desktop\__encrypt.pinfo

%USERPROFILE%\Documents\__encrypt.pinfo

См. ниже результаты анализов.

Сетевые подключения и связи:

***uradvlady.eu

***financnasprava.digital

***www.easycoin.cz

***www.localbitcoins.com

***www.simplecoin.cz

vlastnou.hlavou@mailfence.com

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >> Ещё >>

VirusTotal анализ >> Ещё >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

Read to links: Tweet on Twitter ID Ransomware (ID as UserFilesLocker) Video review (add. March 1, 2017)

Thanks: Jiri Kropac Alex Svirid Michael Gillespie GrujaRS

© Amigo-A (Andrew Ivanov): All blog articles.