THT Ransomware

TimisoaraHackerTeam Ransomware

(BestCrypt-based Ransomware)

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные на серверах организаций с помощью AES, а затем требует выкуп в 10 BTC, чтобы вернуть файлы. Оригинальное название. На файле написано: *нет данных*.

© Генеалогия: выясняется.

К зашифрованным файлам добавляется расширение: *нет данных*.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на конец июня 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

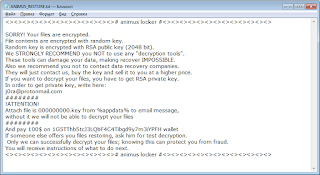

Записка с требованием выкупа называется: Readme unlock.txt

Содержание записки о выкупе:

Hello. Sorry, your company's server hard drive was encrypted by us.

We use the most complex encryption algorithm (AES256). Only we can decrypt.

Please contact us: TimisoaraHackerTeam@protonmail.com (Please check spam, Avoid missing mail)

Identification code: ******* (Please tell us the identification code)

Ransom: Please pay 10 bitcoins. After the payment is successful, we will tell the Password.

(If the contact is fast, we will give you a discount.)

In order for you to believe in us, we have prepared the test server. Please contact us and we will tell the test server and decrypt the password.

How to buy and pay for Bitcoin:

xxxx://www.localbitcoins. com

Or you can google search "How to buy Bitcoin"

If you know other trading websites better.

We are a professional hacker team, not a virus. We only take directional attacks. We know everything about your company. If you refuse to pay, we will disclose important documents that we have (file, email, contracts and many more).

We are a reputable organization and definitely not a liar. Our business covers more than 20 countries around the world. There are hundreds of companies that have successfully unlocked.

Перевод записки на русский язык ("грамотность" оригинала):

Привет. К сожалению, серверный жесткий диск вашей компании был зашифрован нами.

Мы используем самый сложный алгоритм шифрования (AES256). Только мы можем расшифровать.

Пожалуйста, свяжитесь с нами: TimisoaraHackerTeam@protonmail.com (Пожалуйста, проверьте спам, избегайте пропажи почты)

Идентификационный код: ******* (Пожалуйста, сообщите нам идентификационный код)

Выкуп: Заплатите 10 биткоинов. После успешной оплаты мы сообщим пароль.

(Если контакт будет быстрым, мы предоставим вам скидку.)

Чтобы вы поверили в нас, мы подготовили тестовый сервер. Пожалуйста, свяжитесь с нами, и мы скажем тестовый сервер и расшифруем пароль.

Как купить и оплатить биткоин:

xxxx://www.localbitcoins.com

Или вы можете поискать в Google "How to buy Bitcoin"

Если вы знаете другие торговые сайты лучше.

Мы профессиональная команда хакеров, а не вирус. Мы проводим направленные атаки. Мы знаем все о вашей компании. Если вы откажетесь платить, мы раскроем важные документы, которые у нас есть (файл, email, контракты и многое другое).

Мы уважаемая организация и определенно не лжец. Наш бизнес охватывает более 20 стран мира. Есть сотни компаний, которые успешно разблокированы.

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1. Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

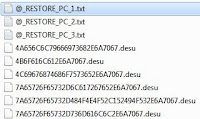

Файлы, связанные с этим Ransomware:

Readme unlock.txt

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

TimisoaraHackerTeam@protonmail.com

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

ᕒ ANY.RUN анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

ⴵ VMRay анализ >>

⨇ MalShare анализ >>

⟲ JOE Sandbox анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 10 октября 2018:

Записка: Readme unlock.txt

Email: m4xroothackerteam@protonmail.com

➤ Содержание записки:

Hello. Sorry, your company's server hard drive was encrypted by us.

We use the most complex encryption algorithm (AES256).Only we can decrypt.

Please contact us: m4xroothackerteam@protonmail.com (Please check spam,Avoid missing mail)

Identification code:3GRRR9RW*** (Please tell us the identification code)

Ransom: Please pay bitcoins.After the payment is successful, we will tell the Password.

(If the contact is fast, we will give you a discount.)

In order for you to believe in us, we have prepared the test server.Please contact us and we will tell the test server and decrypt the password.

How to buy and pay for Bitcoin:

http://www.localbitcoins.com

Or you can google search "How to buy Bitcoin"

If you know other trading websites better.

We are a professional hacker team, not a virus.We only take directional attacks.We know everything about your company.If you refuse to pay, we will disclose important documents that we have(file,email,contracts and many more).

We are a reputable organization and definitely not a liar.Our business covers more than 20 countries around the world. There are hundreds of companies that have successfully unlocked.

---

Обновление от 25 февраля 2020:

Топик на форуме >>

Пост в Твиттере >>

Email: Vitaly.Yermakov@protonmail.com, VitalyYermakov@cock.li

Записка: Readme unlock.txt

➤ Содержание записки:

Hello. Your company's server hard drive was encrypted by us.

We use the most complex encryption algorithm (AES256).Only we can decrypt.

Please contact us: Vitaly.Yermakov@protonmail.com

(Please check spam,Avoid missing mail)

Identification code: O0AgnFIOS*** (Please tell us the identification code)

Please contact us and we will tell you the amount of ransom and how to pay.

(If the contact is fast, we will give you a discount.)

After the payment is successful, we will tell the decrypt password.

In order for you to believe in us, we have prepared the test server.Please contact us and we will tell the test server and decrypt the password.

Please do not scan encrypted hard drives or attempt to recover data.Prevent data corruption.

How to buy and pay for Bitcoin:

http://www.localbitcoins.com

Or you can google search "How to buy Bitcoin"

If you know other trading websites better.

Tips:

If we don't respond in three days. Please contact an alternate mailbox:VitalyYermakov@cock.li

We will enable the alternate mailbox only if the first mailbox is not working properly.

---

Шифрование могло быть проведено с помощью BestCrypt, т.к. был обнаружены файлы bcfmgr.exe и rescue.rsc. Об этом на сайте jetico.com

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet ID Ransomware (THT Ransomware) Write-up, Topic of Support *

Thanks: MalwareHunterTeam, Michael Gillespie Andrew Ivanov * *

© Amigo-A (Andrew Ivanov): All blog articles.