---

Обнаружения:

DrWeb -> Trojan.MulDrop18.36585

BitDefender -> Trojan.GenericKD.37497577

ESET-NOD32 -> A Variant Of MSIL/ClipBanker.SX

Kaspersky -> HEUR:Trojan-Dropper.MSIL.Autit.gen

Malwarebytes -> Ransom.FileCryptor

Microsoft -> Ransom:MSIL/Penta.B!MTB

Symantec -> Trojan.Gen.MBT

Tencent -> Win32.Trojan.Raas.Auto

TrendMicro -> Ransom_Penta.R067C0DIG21

---

© Генеалогия: ??? >> Penta

Сайт "ID Ransomware" это пока не идентифицирует.

Информация для идентификации

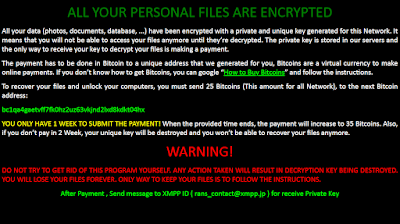

Образец этого крипто-вымогателя был обнаружен в конце августа 2021 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .PENTA

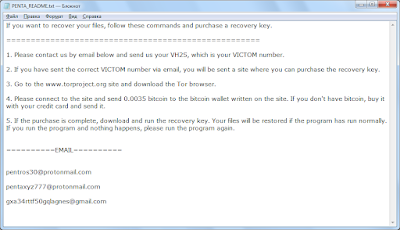

Записка с требованием выкупа называется: PENTA_README.txt

Содержание записки о выкупе:

Перевод записки на русский язык:

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

В зашифрованном файле содержится ключ шифрования.

Записка с требованием выкупа называется: PENTA_README.txt

If you want to recover your files, follow these commands and purchase a recovery key.

====================================================

1. Please contact us by email below and send us your VH2S, which is your VICTOM number.

2. If you have sent the correct VICTOM number via email, you will be sent a site where you can purchase the recovery key.

3. Go to the www.torproject.org site and download the Tor browser.

4. Please connect to the site and send 0.0035 bitcoin to the bitcoin wallet written on the site. If you don't have bitcoin, buy it with your credit card and send it.

5. If the purchase is complete, download and run the recovery key. Your files will be restored if the program has run normally. If you run the program and nothing happens, please run the program again.

==========EMAIL==========

pentros30@protonmail.com

pentaxyz777@protonmail.com

gxa34rttf50gqlagnes@gmail.com

Перевод записки на русский язык:

Если вы хотите восстановить файлы, следуйте этим командам и купите ключ восстановления.

================================================== ==

1. Напишите нам на email ниже и отправьте нам свой VH2S, который является вашим номером ЖЕРТВЫ.

2. Если вы отправили правильный номер ЖЕРТВЫ на email, вам будет отправлен сайт, на котором вы сможете купить ключ восстановления.

3. Зайдите на сайт www.torproject.org и загрузите браузер Tor.

4. Подключитесь к сайту и отправьте 0.0035 биткойнов на биткойн-кошелек, указанный на сайте. Если у вас нет биткойнов, купите его с помощью кредитной карты и отправьте.

5. Если покупка завершена, загрузите и запустите ключ восстановления. Ваши файлы будут восстановлены, если программа работает нормально. Если при запуске программы ничего не происходит, запустите ее еще раз.

==========EMAIL==========

pentros30@protonmail.com

pentaxyz777@protonmail.com

gxa34rttf50gqlagnes@gmail.com

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом. Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

В зашифрованном файле содержится ключ шифрования.

Файлы, связанные с этим Ransomware:

PENTA_README.txt - название файла с требованием выкупа;

PENTA.exe - название вредоносного файла;

PENTA_RANSOMWARE.exe - название вредоносного файла.

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: pentros30@protonmail.com

pentaxyz777@protonmail.com

gxa34rttf50gqlagnes@gmail.com

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: ebe64febebaba6afb65f51168a40934b

SHA-1: 9e04c2831f89085edc646cdf25afbdf24d3236be

SHA-256: e990841e3e475107fcd59bee9ab18b79d44d8602e20b877a6959a68117540365

Vhash: 27403665151110262f122080

Imphash: f34d5f2d4577ed6d9ceec516c1f5a744

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 11 сентября 2021:

Записка: PENTA_README.txt

BTC: 0.0035

Email: pentros30@protonmail.com

Tor-URL: www.pentakey_35FH_0V1X_GRR3.onion

Файл: PENTA_RANSOMWARE.exe

Результаты анализов:

IOS: VT, AR

MD5: 81f5893f673b81ed4a271634c899aed2

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support *

Thanks: Petrovic, Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.