DcDcrypt Ransomware

RanHassan Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью алгоритма Rijndael (режим CBC), а затем требует связаться с вымогателями, чтобы узнать как заплатить и расшифровать вернуть файлы. Оригинальное название: в записке не указано. На файле написано: Encrypter и Encrypter.exe. Написан на C#.

---

Обнаружения:

DrWeb -> Trojan.Encoder.36016

BitDefender -> Trojan.Ransom.RanHassan.A

ESET-NOD32 -> MSIL/Filecoder.ARI

Kaspersky -> Undetected

Malwarebytes -> Ransom.FileCryptor

Microsoft -> Trojan:Win32/Wacatac.B!ml

Rising -> Ransom.Agent!8.6B7 (CLOUD)

Tencent -> Win32.Trojan.Ransom.Ncnw

TrendMicro -> TROJ_GEN.R002H09HV22

---

© Генеалогия: RURansom и другие >> DcDcrypt (RanHassan)

Информация для идентификации

Ранняя активность этого крипто-вымогателя началась в мае 2022 г и продолжилась позже. В первую очередь был нацелен на пользователей в Индии и арабоязычных странах, в той или иной мере знающих английский язык, но может распространяться и по всему миру.

По всей видимости к этому вымогательству приложили руку антироссийские хакеры-вымогатели, которые хотят помешать экономическому сотрудничеству России с Индией и арабскими странами.

К зашифрованным файлам добавляется длинное расширение которое начинается на .[Enc]

В сообщении на сайте исследователей есть более длинный вариант расширения:

.[Enc][dc.dcrypt@cyberfear.com And dc.dcrypt@mailfence.com (send both) ATTACK ID = %userID% Telegram ID = @decryptionsupport1]

С учетом опубликованной ниже записки, где виден ID, расширение должно выглядеть следующим образом:

.[Enc][dc.dcrypt@cyberfear.com And dc.dcrypt@mailfence.com (send both) ATTACK ID = 7I3S7Q3S6T7Y9Z Telegram ID = @decryptionsupport1]

О других вариантах расширения не говорится, но они могут быть и с другими адресами.

Записка с требованием выкупа называется:

_ATENTION...ATENTION...ATENTION...ATENTION...ATENTION....hta

или даже

_ATENTION...ATENTION...ATENTION...ATENTION...ATENTION....hta referencing [dc.dcrypt@tutanota.com](mailto:dc.dcrypt@tutanota.com) and [dc.dcrypt@mailfence.com](mailto:dc.dcrypt@mailfence.com)

Из сообщений на сайтах исследователей вымогателя не совсем ясно, где название, а где текст с адресами. Но файл записки имеет расширение .hta, в этом нет сомнения.

Содержание записки о выкупе:

What happened to my files?

Your files have been decrypted by me ;)

for more information send your Attack ID to the folowing Email

Email 1 = dc.dcrypt@cyberfear.com

Email 2 = dc.dcrypt@mailfence.com

Telegram ID = @decryptionsupport1

*******Send Email To both Address*******

---------- Atention ----------

Do not try to kill the ransomware in any way

Do not install ant antivirus its a joke ;)

Do not try to open Encrypted file

Do not trust anybody for decryption

Failure to do so may result in the destruction of your information forever

When the timer expires, your data will be Kill

Attack ID also Writed to end of each file

before pay you can send us up to 3 test file

for free decryption (less than 5 MB)

Remember your files should not be database or archive files

***DO NOT PAY ANY MONEY BEFORE DECRYPTING TEST FILE***

Your Attack ID = 7I3S7Q3S6T7Y9Z

Перевод записки на русский язык:

Что случилось с моими файлами?

Ваши файлы были расшифрованы мной ;)

для дополнительной информации отправьте ваш Attack ID на следующий email-адрес

Email 1 = dc.dcrypt@cyberfear.com

Email 2 = dc.dcrypt@mailfence.com

Telegram ID = @decryptionsupport1

*******Отправьте email на оба адреса*********

---------- Внимание ----------

Ни в коем случае не пытайтесь убить ransomware.

Не ставьте ant antivirus, это шутка ;)

Не пытайтесь открыть Зашифрованный файл

Не доверяйте никому расшифровку

Невыполнение этого требования навсегда уничтожит вашу информации

Когда таймер остановится, ваши данные будут уничтожены

Attack ID также записывается в конец каждого файла.

перед оплатой вы можете отправить нам до 3 тест-файлов

для бесплатной расшифровки (менее 5 МБ)

Помните, что ваши файлы не должны быть базой данных или архивными файлами.

*** НЕ ПЛАТИТЕ ДЕНЬГИ ДО РАСШИФРОВКИ ТЕСТ-ФАЙЛА***

Ваш Attack ID = 7I3S7Q3S6T7Y9Z

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

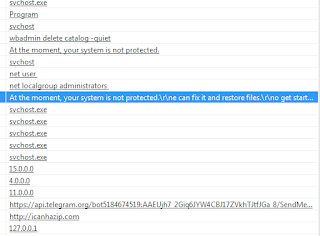

Эта программа-вымогатель не шифрует ничего, кроме содержимого текущего каталога, из которого она была запущена. Теневые копии файлов не удаляются.

➤ Вот что исследователи рассказали о шифровании

После генерации пароля шифровальщик начинает шифровать содержимое текущего каталога. Метод шифрования принимает текущий путь к каталогу в качестве аргумента и начинает шифрование файлов внутри, обходя все папки внутри текущего каталога. После инициализации всех переменных, связанных с шифрованием, шифровальщик записывает примечание о выкупе в текущий каталог. Затем он проверяет размер файла. Если он меньше 1000000 байт, то создаётся новый файл с тем же именем + расширение шифрования, а затем зашифруется исходный файл и зашифрованное содержимое помешщается в новый файл и удаляется исходный файл. Если файл больше указанного размера, шифровальщик выполнит XOR 1-го байта файла с 255 и переименует файл с исходным именем + расширением шифрования, где расширение шифрования .[Enc][dc.dcrypt@cyberfear.com And dc.dcrypt@mailfence.com (send both) ATTACK ID = %userID% Telegram ID = @decryptionsupport1].

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

_ATENTION...ATENTION...ATENTION...ATENTION...ATENTION....hta - название файла с требованием выкупа;

ID.cl - специальный файл с идентификатором жертвы, который вымогатель создает вначале процесса шифрования;

desktop.ini — это файл конфигурации шифровальщика;

Encrypter.exe - название файла шифровальщика.

Encrypter.exe - название файла шифровальщика.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: dc.dcrypt@tutanota.com, dc.dcrypt@mailfence.com

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: 1a5c50172527d4f867951ff73ab09ed5

SHA-1: daf90b51e5f7d331bb6ba622f9c71ae0c01eb0c2

SHA-256: f54a2373225b570572f677bd601e1fed2ef7b72582af894b7132b8a390e35593

Vhash: 21403655151a084ec0027

Imphash: f34d5f2d4577ed6d9ceec516c1f5a744

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Исследователям из компаний K7SecurityLabs и BitDefender удалось разгадать секреты шифровальщика и использовать их для расшифровки. Вот небольшой текст, который объясняет это.

"""Вымогатель генерирует пароль, используя ID пользователя, созданный случайным образом, и жестко закодированную соль, поскольку каждый зараженный ПК имеет уникальный ATTACK ID, и мы знаем, что он будет храниться в файле с именем ID.cl , поэтому BDRanHassanDecryptTool должен прочитать файл ID.cl, чтобы получить ID пользователя, и использовать тот же метод для генерации пароля, что и программа-вымогатель.

После этого этот инструмент будет сканировать все диски на наличие зашифрованных файлов, все зашифрованные файлы имеют расширение .[Enc], поэтому идентифицировать зашифрованный файл будет несложно."""

Пострадавшие могут скачать дешифратор из статьи BitDefender и расшифровать свои файлы.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: myMessage + Message + Message Write-up, Write-up, Topic of Support ***

Thanks: K7SecurityLabs, BitDefender *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.