Muhstik Ransomware

QNAPCrypt-2 Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей на сетевых накопителях QNAP NAS с помощью AES-256 (режим CBC) + SHA256, а затем требует выкуп в 0.045 - 0.09 BTC (~$700), чтобы вернуть файлы. Оригинальное название: в записке не указано. На файле написано: нет данных. Также, как его предшественник QNAPCrypt-1, он предназначен для шифрования данных на сетевых устройствах QNAP, отсюда его второе название. По сообщениям исследователей, эта программа не имеет прямого отношения к QNAPCrypt-1 (eCh0raix), хотя есть определенное внешнее сходство.

Обнаружения:

DrWeb ->

BitDefender ->

© Генеалогия: QNAPCrypt-1 (eCh0raix) >> QNAPCrypt-2 (Muhstik)

Изображение — только логотип статьи (муха сидит на замке с шифром)

К зашифрованным файлам добавляется расширение: .muhstik

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на начало октября 2019 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

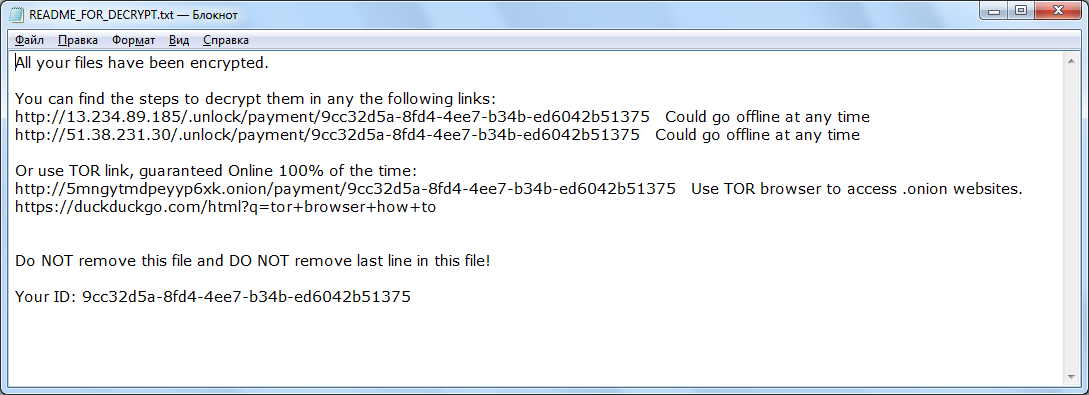

Записка с требованием выкупа называется: README_FOR_DECRYPT.txt

Содержание записки о выкупе:

All your files have been encrypted.

You can find the steps to decrypt them in any the following links:

http://13.234.89.185/.unlock/payment/9cc32d5a-8fd4-4ee7-b34b-ed6042b51375 Could go offline at any time

http://51.38.231.30/.unlock/payment/9cc32d5a-8fd4-4ee7-b34b-ed6042b51375 Could go offline at any time

Or use TOR link, guaranteed Online 100% of the time:

http://5mngytmdpeyyp6xk.onion/payment/9cc32d5a-8fd4-4ee7-b34b-ed6042b51375 Use TOR browser to access .onion websites.

https://duckduckgo.com/html?q=tor+browser+how+to

Do NOT remove this file and DO NOT remove last line in this file!

Your ID: 9cc32d5a-8fd4-4ee7-b34b-ed6042b51375

Перевод записки на русский язык:

Все ваши файлы были зашифрованы.

Вы можете найти шаги, чтобы расшифровать их в любой из следующих ссылок:

http://13.234.89.185/.unlock/payment/9cc32d5a-8fd4-4ee7-b34b-ed6042b51375 Может быть отключен в любое время

http://51.38.231.30/.unlock/payment/9cc32d5a-8fd4-4ee7-b34b-ed6042b51375 Может быть отключен в любое время

Или используйте TOR-ссылку, гарантирующую 100% времени онлайн:

http://5mngytmdpeyyp6xk.onion/payment/9cc32d5a-8fd4-4ee7-b34b-ed6042b51375 Используйте TOR-браузер для доступа к веб-сайтам .onion.

https://duckduckgo.com/html?q=tor+browser+how+to

НЕ удаляйте этот файл и НЕ удаляйте последнюю строку в этом файле!

Ваш ID: 9cc32d5a-8fd4-4ee7-b34b-ed6042b51375

Содержание текста на сайте оплаты:

Your files have been encrypted, to recover them you need the decryption software and your private key. You can buy both of them for 0.045 Bitcoin.

Time left for payment:

1 day 17 hours 4 minutes 14 seconds

After this time decryption software cost will be increased to 0.09 BTC.

Find where to get Bitcoin here:

blockchain.info

localbitcoins.com

google.com

Send 0.045 BTC to the following address:

133Y64UxdzREJqYjxXxR3qebbgafpq5FG1

ONLY SUBMIT YOUR EMAIL AFTER YOU SENT THE BTC.

If you submit your email before sending the payment your amount will be instantly doubled!

After payment enter your real email address to get the decryptor software.

Enter a valid email address

Your decrypted demo file is ready to download, open the following link.

http://13.233.53.172/.cache/download/9cc32d5a-8fd4-4ee7-b34b-ed6042b51375-split-IMG_20160608_111553.jpg

Перевод текст ана русский язык:

Ваши файлы были зашифрованы, для их восстановления вам нужна программа для расшифровки и ваш личный ключ. Вы можете купить оба за 0.045 биткойнов.

Оставшееся время для оплаты:

1 день 17 часов 4 минуты 14 секунд

По истечении этого времени стоимость программы для расшифровки будет увеличена до 0.09 BTC.

Здесь можно найти биткойны:

blockchain.info

localbitcoins.com

google.com

Отправьте 0.045 BTC по следующему адресу:

133Y64UxdzREJqYjxXxR3qebbgafpq5FG1

ТОЛЬКО ПРИШЛИТЕ СВОЙ EMAIL ПОСЛЕ ТОГО, КАК ВЫ ОТПРАВИЛИ BTC.

Если вы отправите email перед отправкой платежа, ваша сумма будет мгновенно удвоена!

После оплаты введите свой реальный email-адрес, чтобы получить программу для расшифровки.

Введите корректный email

Ваш расшифрованный демонстрационный файл готов к загрузке, откройте следующую ссылку.

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

➤ Вредоносный ELF-файл запрограммирован на самоудаление.

Файлы, связанные с этим Ransomware:

README_FOR_DECRYPT.txt

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

URL-адреса:

xxxx://13.234.89.185/.unlock/payment/9cc32d5a-8fd4-4ee7-b34b-ed6042b51375

xxxx://51.38.231.30/.unlock/payment/9cc32d5a-8fd4-4ee7-b34b-ed6042b51375

Tor-URL: xxxx://5mngytmdpeyyp6xk.onion/payment/9cc32d5a-8fd4-4ee7-b34b-ed6042b51375

Email:

BTC: 133Y64UxdzREJqYjxXxR3qebbgafpq5FG1

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >>

🐞 Intezer analysis >>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Файлы можно расшифровать, если вы можете подключиться к QNAP-устройству через Windows или переместить файлы в другое место, куда ПК с Windows может получить к ним доступ, то вы можете использовать для расшифровки файлов бесплатные расшифровщики от Emsisoft и McAfee. Если ключа нет в базе данных, то расшифровка невозможна. Скачать Emsisoft Decryptor for Muhstik >> Скачать McAfee Ransomware Recover (Decryption Tool) >>

Read to links: my Tweet on Twitter + Tweet ID Ransomware (ID as Muhstik) Write-up, Topic of Support *

Thanks: Emmanuel_ADC-Soft, Andrew Ivanov (author) Michael Gillespie, Lawrence Abrams, quietman7 Tobias Frömel to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles.