H34rtBl33d Ransomware

HeartBleed Ransomware

D3G1D5Crypt Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные сайтов и серверов, а затем требует выкуп в ~ 0.1337 BTC - 0.05 BTC, чтобы вернуть файлы. Оригинальное название: H34rtBl33d (упоминается в тексте вымогателей) и H34rtBl33d Ransomware. Выявлена связь с вымогателем (вымогателями), которые разрабатывали Halloware Ransomware. Разработчик-вымогатель или его посредник в данном случае имеет ник: D3g1d5 Cyber Crew (D3G1D5 Cyber Crew, D3G1D5CYBERCREW). Файл подписан: [!]DnThirteen™ D3G1D5 Cyber Crew. Страна: Индонезия.

шифровальщик вирус-шифровальщик троян-шифровальщик aes крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder filecoder key ransom decrypt decryption recovery remove restore files data public private

© Генеалогия: ранние проекты > Halloware, KNTLCrypt, D3G1D5Crypt, H34rtBl33d, DnThirTeen (Dn13), ScorpionLocker

К зашифрованным файлам добавляются расширения

.H34rtBl33d

.d3g1d5

или новые.

Этимология названия:

В названии H34rtBl33d скрыты английские слова Heart Bleed. Это подтверждает своеобразный логотип, стилизованный под истекающую кровью фразу.

Активность этого крипто-вымогателя пришлась на конец марта 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записки с требованием выкупа называются:

H34rtBl33d.txt

H34rtBl33d.html

H34rtBl33d.bmp

Содержание текстовой записки о выкупе:

This Is Your Personal Key : RDNHMUQ1Q1lCRVJDUkVXUENQQ2FkbWluTVRjNFFrWkNSa1l3TURBek1EWkR*****

Pay Some Money To Recover Your Data, Zuahahahaha!

Содержание HTML записки о выкупе:

All Your File At Your Computer Has Been Encrypted By H34rtBl33d~

Contact Me For Decrypter Key :

http://trl74246phm5t2gn.onion.to

Who Am I? :

[!]DnThirTeen - JCOder - WongTani

Содержание BMP записки о выкупе:

Скриншоты с Рабочего стола

Также используется BalloonTips — системная функция всплывающих подсказок в области уведомлений, которая показывает всплывающие "пузыри" с текстом вымогателей в панели уведомлений Windows.

Содержание текстов из уведомлений:

Error! Your file could not be opened

Please Decrypt Your File Using H34rtBl33d Decrypter

-

Want Your Files Back? Click here

Find out here about H34rtBl33d Decrypter and how to return it click here

-

cheaper than wannacry!

H34rtBl33d very good ransomware in the world

-

Ransomware With Cheapest Ransom!

FACT! Ransomware that has infected your computer turned out RANSOMWARE WITH THE LOWEST CHOICE. Want your file back? Click here

-

Go Home Kidz, Zuahahaha!

-

Pay Some Money To Recover Your Data, Zuahahahaha!

Перевод текстов на русский язык:

Ошибка! Не удалось открыть файл.

Расшифруйте файл с помощью H34rtBl33d декриптер

-

Хотите вернуть свои файлы? Кликните сюда

Узнайте здесь о H34rtBl33d декриптере и о том, как вернуть это, здесь.

-

дешевле, чем wannacry!

H34rtBl33d лучший выкуп в мире

-

Ransomware с самым дешевым выкупом!

ФАКТ! Ransomware, заразивший ваш компьютер, оказался RANSOMWARE С САМЫМ НИЗКИМ ВЫБОРОМ. Хотите вернуть свой файл? Кликните сюда

-

Идите домой дети, Зуахахаха!

-

Заплатите немного денег, чтобы вернуть ваши данные, Зуахахахаха!

Скриншот с сайта вымогателей:

Содержание текста с сайта scorpionlocker.xyz:

(Уж не знаю, этот сайт был скомпрометирован или вымогатели сами себя так преподносят).

Your Data Have Been Encrpyted

/\

||

||

||

|| ~-----~

|| /===-- ---~~~

|| ;' /==~- -- - ---~~~

|| (/ (' /=---- ~~_ --( '

|| ' / ;' /=---- \__~

' ~==_=~ '(' ~-~~ ~~~~ ~~~--\~'

\\ (c_\_ .i. /~-- ~~~-- -~ ( '

`\ (}| / / : \ / ~~------~ ~~\ (

\ ' ||/ \ |===| /~/ ~~~ \ \(

``~\ ~~\ )~.~_ >._.< _~-~ |`_ ~~-~ )\

'-~ { / ) \___/ ( \ |` ` _ ~~ '

\ -~\ -<__/ - - L~ -; \\ \ _ _/

`` ~~=\ { : }\ ,\ || _ :(

\ ~~=\__ \ _/ \_ / ) } _// ( `|'

`` , ~\--~=\ \ / / _/ / ' ( '

\` } ~ ~~ -~=\ _~_ / \ / \ )^ ( // :_ / '

| , _~-' '~~__-_ / - |/ \ (

\ ,_--_ _/ \_'---', -~ . \

)/ /\ / /\ ,~, \__ _} \_ "~_

, { ( _ )'} ~ - \_ ~\ (-:-) "\ ~

/'' '' )~ \~_ ~\ )-> \ :| _, "

(\ _/)''} | \~_ ~ /~( | :) / }

<`` >;,,/ )= \~__ {{{ ' \ =( , , ;

{o_o }_/ |v '~__ _ )-v| " : ,"

{/"\_) {_/' \~__ ~\_ \\_} ' { /~\

,/! '_/ '~__ _-~ \_' : ' ," ~

(''` /,'~___~ | / ," \ ~'

'/, ) (-) '~____~"; ," , }

/,') / \ / ,~-" '~'

( ''/ / ( ' / / '~'

~ ~ ,, /) , (/( \) ( -) /~'

( ~~ )` ~} ' \)' _/ / ~'

{ |) /`,--.( }' ' ( / /~'

(` ~ ( c|~~| `} ) '/:\ ,'

~ )/``) )) '|), (/ | \)

(` (-~(( `~`' ) ' (/ '

`~' )'`') '

` ``

If You Need Your Data Back You Need To

Pay Us 0.1337 Bitcoins Hehehe

Contact: torbox3uiot6wchz.onion create a account here and email us blackpanda007@torbox3uiot6wchz.onion

Your Data Is Safe When You Pay Us We Will Give You Key And You Can Unencrpyt Your Data

////////////////////////////// All Hope Is Gone \\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\

Heart Bleed

//////////////////////////////// [ Login ] \\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\

Перевод текста на русский язык:

Ваши данные были закодированы

Если вам нужны ваши данные назад, вам нужно

Заплатить нам 0.1337 биткоинов Хехехе

Контакт: torbox3uiot6wchz.onion создайте здесь учетную запись и напишите нам на blackpanda007@torbox3uiot6wchz.onion

Ваши данные безопасны, когда вы платите нам. Мы дадим вам ключ, и вы можете расшифровать ваши данные

/// Надежды больше нет \\\

Heart Bleed

/// [ Login ] \\\

✋ Фон показался мне знакомым и я сравнил его с Halloware Ransomware. См. там текст с ошибками и блок обновлений, где страшный зайчик переместился на такой же фон. Более того, ошибки в словах оказались прежними: слова Encrpyted и Unencrpyt.

Технические детали

Распространяется путём взлома через незащищенную конфигурацию RDP (архивный файл помещается в корневую директорию, а затем открывается). Может также начать распространяться с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Имеется множество интересных функций: попытка заразить файлы, распространять их через P2P с помощью файлообменника Limewire, попытка добавлять копию Ransomware в RAR-файлы, использование BalloonTips (функция всплывающих подсказок в области уведомлений), отправка информации о заражении на 3 email-адреса, разговор с сервером...

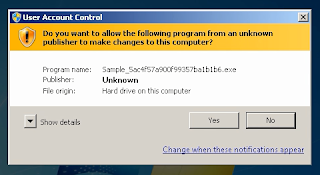

➤ Не обходит UAC. Требуется разрешение на запуск.

➤ Удаляет теневые копии файлов на всех локальных дисках, отключает функции восстановления и исправления Windows на этапе загрузки, добавляет пользователей D3g1d5 и Dwixtkj37 в группу пользователей, а затем добавляет D3g1d5 в группу администраторов, используя команды:

vssadmin delete shadows /for=c: /all /quiet

vssadmin delete shadows /for=d: /all /quiet

/C bcdedit /set {bootmgr} displaybootmenu no

/C Net localgroup Administrators D3g1d5 /add

/C Net user D3g1d5 Dwixtkj37 /add

Список файловых расширений, подвергающихся шифрованию:

.123, .3dm, .3ds, .3g2, .3gp, .602, .7z, .accdb, .aes, .ai, .ARC, .asc, .asf, .asm, .asp, .avi, .backup, .BAK, .bak, .bat, .bmp, .brd, .config, .css, .doc, .gif, .htm, .html, .jpeg, .jpg, .js, .key, .lay, .lay6, .ldf, .log, .m3u, .m4u, .max, .mdb, .mdf, .mid, .mkv, .mml, .mov, .mp3, .mp4, .mpeg, .mpg, .msg, .msi, .onetoc2, .pdb, .php, .phtml, .png, .pst, .rb, .rtf, .sch, .sh, .sldm, .sldx, .slk, .sql, .sqlite3, .stc, .std, .sti, .stw, .svg, .swf, .sxc, .sxd, .txt, .wmv, .xml (75 расширения) и другие.

Это документы MS Office, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов и пр.

Файлы, связанные с этим Ransomware:

DnThirTeen.exe (DnThirteen или Dn13)

D3g1d5.zip

d3g1d5.exe

\H34rtBl33d\H34rtBl33d.exe

\H34rtBl33d\d3g1d5.zip

H34rtBl33d.exe

H34rtBl33d.html

H34rtBl33d.bmp

H34rtBl33d.txt

rar.exe

autorun.inf

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

%AppData%\H34rtBl33d\H34rtBl33d.exe

C:\Users\admin\AppData\Local\H34rtBl33d\H34rtBl33d.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

➤ URL: xxxx://scorpionlocker.xyz/ - главный сайт, который ранее принадлежал вымогателям, распространявшим ScorpionLocker Ransomware

xxxx://scorpionlocker.xyz/h34rtbl33d - поддиректория

xxxx://h34rtbl33d.scorpionlocker.xyz - C2

Tor-URL: xxxx://trl74246phm5t2gn.onion.to/

➤ Email на сайте: blackpanda007@torbox3uiot6wchz.onion

➤ Email-отправитель: h34rtbl33d@0day.today

Email-получатели: btc.fresh01@gmail.com

unixc47@gmail.com

d3g1d5@gmail.com

khiwosang@gmail.com

➤ Скомпрометированный сайт: xxxx://www.stevenahoy.esy.es/

Файлы имеют расширения .d3g1d5

➤ D3g1d5 Cyber Crew в Интернете:

xxxxs://www.facebook.com/D3g1d5.Cyber.Crew/

xxxxs://www.instagram.com/explore/locations/1020398306/d3g1d5-cyber-crew/

xxxx://d3-g1d5.blogspot.com/2014/09/gta-iv-for-pc-full-crack.html

➤ сайт проекта KNTLCrypt (на индонезийском)

xxxx://vtqvjjoarqagdro7.onion/ - Konfirmasi Pembayaran KNTLCrypt

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

ᕒ ANY.RUN анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Halloware, KNTLCrypt, D3G1D5Crypt, H34rtBl33d, DnThirTeen (Dn13), ScorpionLocker

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Для зашифрованных файлов есть декриптер Скачать StupidDecrypter для дешифровки >> *

Read to links: Tweet on Twitter ID Ransomware (ID under Stupid Ransomware) Write-up, Topic of Support *

Thanks: MalwareHunterTeam Lawrence Abrams Andrew Ivanov ANY.RUN

© Amigo-A (Andrew Ivanov): All blog articles.