Cataka Ransomware

CATAKA Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.Encoder.38146

BitDefender -> Generic.Ransom.Small.D5A61D14

ESET-NOD32 -> A Variant Of MSIL/Filecoder.Chaos.B

Kaspersky -> HEUR:Trojan-Ransom.Win32.Generic

Malwarebytes -> Ransom.Chaos.MSIL

Microsoft -> Trojan:Win32/ScarletFlash.A

Rising -> Ransom.HakunaMatata!1.E7BF (CLASSIC)

Tencent -> Malware.Win32.Gencirc.13f35a47

TrendMicro -> Ransom.MSIL.HAKUNAMATATA.THJBEBC

---

© Генеалогия: ✂ Chaos + другой код >>

Информация для идентификации

Активность этого крипто-вымогателя была в середине — конце октября 2023 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется случайное расширение: .<random>

Примеры таких расширений:

Примеры таких расширений:

.qMQea

.yPkJX

.5TgUi

Записка с требованием выкупа называется: Readme.txt

Записка с требованием выкупа называется: Readme.txt

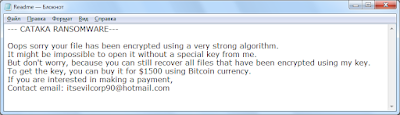

Содержание записки о выкупе:

Перевод записки на русский язык:

--- CATAKA RANSOMWARE---

Oops sorry your file has been encrypted using a very strong algorithm.

It might be impossible to open it without a special key from me.

But don't worry, because you can still recover all files that have been encrypted using my key.

To get the key, you can buy it for $1500 using Bitcoin currency.

If you are interested in making a payment,

Contact email: itsevilcorp90@hotmail.com

Перевод записки на русский язык:

--- CATAKA RANSOMWARE---

К сожалению, ваш файл зашифрован с очень надежным алгоритмом.

Возможно, его невозможно открыть без моего специального ключа.

Но не волнуйтесь, вы можете восстановить все файлы, зашифрованные с помощью моего ключа.

Чтобы получить ключ, вы можете купить его за $1500 в валюте Биткойн.

Если вы заинтересованы в совершении платежа,

Пишите на email: itevilcorp90@hotmail.com

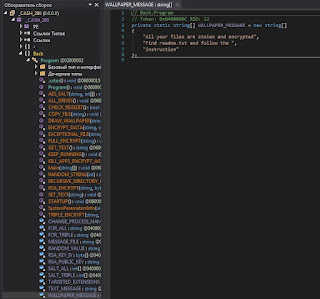

Записка с указанием на прочтение текстового файла написана на изображении, заменяющем обои Рабочего стола:

Текст на экране:

All your files are stolen and encrypted

Find readme.txt and follow the instruction

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

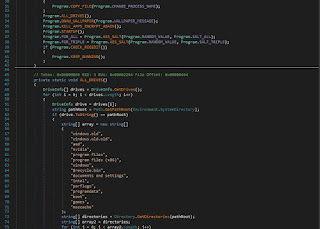

➤ Прибивает приложения, чтобы не мешали шифровать файлы:

agntsvc, CNTAoSMgr, code, dbeng50, dbsnmp, encsvc, excel, firefoxconfig, infopath, isqlplussvc, mbamtray msaccess, msftesql, mspub, mydesktopqos, mydesktopservice, mysqld, mysqld-nt, mysqld-opt, Ntrtscan, ocautoupds, ocomm, ocssd, onenote, oracle, outlook, PccNTMon, powerpnt, ProcessHacker, sqbcoreservice, sqlagent, sqlbrowser, sqlservr, sqlwriter, steam, synctime, tbirdconfig, thebat, thebat64, thunderbird, tmlisten, VBoxSVC, VirtualBoxVM, visio, vmplayer, winword, wordpad, wps, xfssvccon, zoolz

Список типов файлов, подвергающихся шифрованию:

.1c, .1cd, .3ds, .3fr, .3g2, .3gp, .7z, .7zip, .accda, .accdb, .accdc, .accde, .accdr, .accdt, .accdw, .ace, .adp, .ai, .ai3, .ai4, .ai5, .ai6, .ai7, .ai8, .amv, .apk, .arj, .arw, .ascx, .asm, .asmx, .asp, .aspx, .avi, .avs, .backup, .bak, .bay, .bin, .bk, .blob, .bmp, .bz2, .c, .cab, .cer, .cfm, .ckp, .config, .contact, .core, .cpp, .crt, .cs, .css, .csv, .cub, .cvs, .dacpac, .dae, .dat, .db, .db3, .dbc, .dbf, .dbs, .dbt, .dbv, .dbx, .dc3, .dcm, .dcr, .dib, .dic, .dif, .divx, .djvu, .dmg, .doc, .docm, .docx, .dot, .dotx, .dt, .dwg, .dwt, .epsp, .exif, .exr, .f4v, .flv, .frm, .geo, .gif, .gz, .gzip, .htm, .html, .ibank, .ico, .iff, .inc, .indd, .ini, .iso, .jar, .java, .jpe, .jpeg, .jpg, .js, .json, .json, .jsp, .jsp, .jsx .key, .kmz, .kwm, .lnk, .log, .lzh, .lzma, .lzo, .m1v, .m4a, .m4p, .m4v, .max, .mda, .mdb, .mde, .mdf, .mdw, .mht, .mhtml, .mka, .mkv, .mov, .mp3, .mp4, .mpeg, .mpg, .mpv, .mrg, .mrg, .msg, .mwb, .myd, .myi, .ndf, .nef, .nrw, .obj, .odc, .odm, .odp, .ods, .odt, .oft, .onepkg, .onetoc2, .opt, .oqy, .orf, .ova, .p12, .p7b, .p7c, .pam, .pas, .pdb, .pdf, .pfx, .php, .pict, .pl, .pls, .png, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppt, .pptm, .pptx, .ps, .psb, .psd, .pst, .py, .qry, .r3d, .rar, .raw, .rb, .rgbe, .rss, .rtf, .safe, .sdb, .sdf, .settings, .sie, .slk, .sln, .sql, .sqlite, .sqlite3, .stm, .sum, .svg, .svgz, .swf, .swift, .tab, .tar, .tar.gz, .tar.xz, .tbi, .tgz, .tif, .tmd, .torrent, .txt, .txz, .udl, .uxdc, .vb, .vbox, .vbs, .vdi, .vmdk, .vmx, .vob, .vsdx, .vss, .wallet, .wav, .wdb, .webm, .wim, .wma, .wmf, .wmv, .wpd, .wps, .xhtml, .xla, .xlam, .xlk, .xlm, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xps, .xsd, .xsf, .xsl, .xslt, .xsn, .xtp2, .xz, .z, .zip, .zipx

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, изображения, фотографии, чертежи, 1С-файлы, веб-файлы, музыка, видео, файлы образов, архивы и пр.

Пропускает файлы и папки:

Пропускает файлы и папки:

$recycle.bin,

autorun.inf, boot.ini, bootfont.bin, bootmgr, bootmgr.efi, bootmgfw.efi,

.bat, .bat.exe, clip.exe и другие exe-файлы,

desktop.ini, iconcache.db,

ntuser.dat, ntuser.ini,

thumbs.db,

windows, windows.old, windows.old.old,

amd, boot, games, msocache, nvidia,

documents and settings, intel, perflogs,

program files, program files (x86), programdata,

Файлы, связанные с этим Ransomware:

Readme.txt - название файла с требованием выкупа;

clip.exe - название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

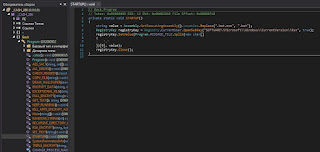

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: itsevilcorp90@hotmail.com

BTC: -

Readme.txt - название файла с требованием выкупа;

clip.exe - название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: itsevilcorp90@hotmail.com

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Скриншоты из pestudio:

Скриншоты из dnSpy:

MD5: 1974b3efe52893678a024e9fe8ff07a0

SHA-1: 4d5b9d7b81cf7e38e65d402bf30a3b90f7271022

SHA-256: 38e48171841e732efe6ce8b4713c315a805a6cbb347eb98b9a6e4daeb230b095

Vhash: 22403655151d00812b0017

Imphash: f34d5f2d4577ed6d9ceec516c1f5a744

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support ***

Thanks: PCrisk Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.