Paymen45 Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES+RSA, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: в записке не указано. На файле написано: нет данных. Среда разработки: библиотека Crypto++.

---

Обнаружения:

DrWeb -> Trojan.Encoder.31700, Trojan.Encoder.31793

BitDefender -> Trojan.GenericKDZ.66838, Gen:Variant.Ursu.849717, Gen:Variant.Midie.72044

ALYac -> TR/AD.RansomHeur.lnhyk

Avira (no cloud) -> TR/AD.RansomHeur.bffyr

ESET-NOD32 -> Win32/Filecoder.NSF

Kaspersky -> UDS:DangerousObject.Multi.Generic

Malwarebytes -> Trojan.MalPack.GS, Spyware.Agent

Rising -> Malware.Heuristic!ET#90% (RDMK:cmRtazre9*, Trojan.Kryptik!8.8 (CLOUD), Trojan.Kryptik!1.C5BA (CLOUD)

Symantec -> ML.Attribute.HighConfidence

TrendMicro -> TROJ_GEN.R069H0CE120, TROJ_GEN.R002C0DE120

---

To AV vendors! Want to be on this list regularly or be higher on the list? Contact me!

AV вендорам! Хотите быть в этом списке регулярно или повыше? Сообщите мне!

© Генеалогия: Oled > Paymen45

Изображение — логотип статьи

К зашифрованным файлам предположительно добавляется расширение:

.<random> или .<similar_to_random>

➤ Пример, который обнаружен у разных пострадавших: .g8R4rqWIp9

Возможно, это статическое расширение является основным.

Позже появились варианты с другим расширениями.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Активность этого крипто-вымогателя пришлась на конец апреля 2020 г. Судя по датам создания разных образцов эта программа-вымогатель могла быть создана в мае 2019 года. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется: readme.txt

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на конец апреля 2020 г. Судя по датам создания разных образцов эта программа-вымогатель могла быть создана в мае 2019 года. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется: readme.txt

Содержание записки о выкупе:

Dear user! Your computer is encrypted! We demand a ransom!

Decryption service is paid !!!! PAYMENT FOR BITCOIN !!!

To decrypt your computer, you need to download the TOR browser at https://www.torproject.org/download/

Install it and visit our website for further action http://paymen45oxzpnouz.onion/f4f74e9a11

Also from your servers files, documents, databases SQL, PDF were uploaded to our cloud storage

After we agree, you will receive a decryption program, valuable advice in order not to fall into this situation in the future, as well as all your files on our server will be deleted.

Otherwise, they will fall into the open access of the Internet!

Use any third party software for restoring your data or antivirus solutions will result in a loose of data.

Please be sure that we will find common languge. We will restore all the data and give you recommedations how to configure the protection of your server.

Перевод записки на русский язык:

Дорогой пользователь! Ваш компьютер зашифрован! Мы требуем выкуп!

Услуга расшифровки платная !!!! ОПЛАТА ЗА БИТКОЙНЫ !!!

Для расшифровки вашего компьютера вам надо скачать TOR-браузер по адресу https://www.torproject.org/download/

Установите его и посетите наш сайт для дальнейших действий http://paymen45oxzpnouz.onion/f4f74e9a11

Также с ваших серверов в наше облачное хранилище были загружены файлы, документы, базы данных SQL, PDF.

После того, как мы согласимся, вы получите программу дешифрования, ценные советы, чтобы не попасть в эту ситуацию в будущем, а также все ваши файлы на нашем сервере будут удалены.

Иначе они попадут в открытый доступ в интернет!

Использование любой сторонней программы для восстановления ваших данных или антивирусных решений приведет к потере данных.

Пожалуйста, будьте уверены, что мы найдем общий язык. Мы восстановим все данные и дадим вам рекомендации по настройке защиты вашего сервера.

Инструкцией по уплате выкупа выступает onion-сайт вымогателей:

Содержание сайта вымогателей:

Your local network has been hacked

Your documents, photos, databases and other important files are encrypted

To decrypt your files you need to contact us via chat. We demand a ransom!

You can do it right now. Use chat bellow. But remember that you do not have much time

Contact with support

-

Enter your ID code to start

Your ID ***

[Next]

---

Contact with support

-

We have received your details.

If you are serious about decrypting your data, then pay via BTC (bitcoin) for activation CHAT with our support

The amount: $10 (summ in bitcoin 0.00115) to address:

1payWS2MDcUTpYEV8aw3jYKUHaWAs3mcY

Ваша локальная сеть взломана

Ваши документы, фото, базы данных и другие важные файлы зашифрованы

Для расшифровки ваших файлов вам надо связаться с нами через чат. Мы требуем выкуп!

Вы можете сделать это прямо сейчас. Используйте чат ниже. Но помните, что у вас немного времени

Контакт с поддержкой

-

Введите свой ID код, чтобы начать

Ваш ID ***

[Далее]

---

Контакт с поддержкой

-

Мы получили ваши данные.

Если вы серьезно относитесь к расшифровке ваших данных, то заплатите через BTC (биткойн) за активацию ЧАТа с нашей поддержкой.

Сумма: $10 (сумма в биткойнах 0,00115) по адресу:

1payWS2MDcUTpYEV8aw3jYKUHaWAs3mcY

Технические детали

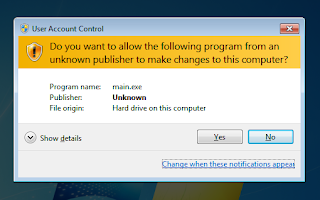

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ ID находится в конце зашифрованного файла.

/ID [<5C916CA0A77615D82F2C7A81A6338AF9><5C916CA0A77615D82F2C7A81A6338AF9>]

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

readme.txt - название файла с требованием выкупа

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Tor-URL: xxxx://paymen45oxzpnouz.onion/f4f74e9a11

Tor-URL в примере: xxxx://paymen45oxzpnouz.onion/f4f74e9a11

Email: -

BTC:

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >> VT> VT>

🐞 Intezer analysis >> IA> IA>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Oled (Oled-Makop) Ransomware

Makop Ransomware

Paymen45 Ransomware

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 3 мая 2020:

Ещё один случай с тем же Paymen45 Ransomware

Пост на форуме >>

Расширение: .g8R4rqWIp9

Записка: readme.txt

Обновление от 11 мая 2020:

Пост в Твиттере >>

Расширение: .KJHslgjkjdfg

Записка: readme-warning.txt

Tor-URL: xxxx://paymen45oxzpnouz.onion/

Название файла проекта: C:\socicepi75_vecesakalimubefebe-yirafenuxahesi-hayixofojuzokoxa29 r.pdb

Мьютекс: m23071644

Файл exe: lok.exe, output.159342821.txt {EXE}

Результаты анализов: VT + AR + VMR / VT + VMR

➤ Содержание записки:

Dear user! Your computer is encrypted! We demand a ransom!

Decryption service is paid !!!! PAYMENT FOR BITCOIN !!!

Also from your servers files, documents, databases SQL, PDF were uploaded to our cloud storage

After we agree, you will receive a decryption program, valuable advice in order not to fall into this situation in the future, as well as all your files on our server will be deleted.

Otherwise, they will fall into the open access of the Internet!

Use any third party software for restoring your data or antivirus solutions will result in a loose of data.

Please be sure that we will find common languge. We will restore all the data and give you recommedations how to configure the protection of your server.

COMMUNICATION METHOD:

To decrypt your computer, you need to download the TOR browser at https://www.torproject.org/download/

Install it and visit our website for further action http://paymen45oxzpnouz.onion/DE3DF***

Dear user! Your computer is encrypted! We demand a ransom!

Decryption service is paid !!!! PAYMENT FOR BITCOIN !!!

Also from your servers files, documents, databases SQL, PDF were uploaded to our cloud storage

After we agree, you will receive a decryption program, valuable advice in order not to fall into this situation in the future, as well as all your files on our server will be deleted.

Otherwise, they will fall into the open access of the Internet!

Use any third party software for restoring your data or antivirus solutions will result in a loose of data.

Please be sure that we will find common languge. We will restore all the data and give you recommedations how to configure the protection of your server.

COMMUNICATION METHOD:

To decrypt your computer, you need to download the TOR browser at https://www.torproject.org/download/

Install it and visit our website for further action http://paymen45oxzpnouz.onion/DE3DF***

Обновление от 12-13 мая 2020:

Расширение: .encrypted

Записка: readme.txt

Обновление от 22 июня 2020:

Пост на форуме >>

Расширение: .notron

Записка: readme.txt

Tor-URL: xxxx://paymen45oxzpnouz.onion/

➤ Содержание записки:

Dear user! Your computer is encrypted! We demand a ransom!

Decryption service is paid !!!! PAYMENT FOR BITCOIN !!!

To decrypt your computer, you need to download the TOR browser at https://www.torproject.org/download/

Install it and visit our website for further action http://paymen45oxzpnouz.onion/2044ff3210

Also from your servers files, documents, databases SQL, PDF were uploaded to our cloud storage

After we agree, you will receive a decryption program, valuable advice in order not to fall into this situation in the future, as well as all your files on our server will be deleted.

Otherwise, they will fall into the open access of the Internet!

Use any third party software for restoring your data or antivirus solutions will result in a loose of data.

Please be sure that we will find common languge. We will restore all the data and give you recommedations how to configure the protection of your server.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter: myTweet ID Ransomware (ID as Paymen45) Write-up, Topic of Support *

Thanks: Andrew Ivanov (author) dnwls071, Michael Gillespie *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.