KesLan Ransomware

MMRansom, ZZZZZZZZZZ, TurkishRansom, TRSomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в турецких лирах и BTC, чтобы вернуть файлы. Оригинальное название: в записке не указано. На файле написано: ZZZZZZZZZZ.exe или что-то другое. Разработчик: MMTeam из Турции. Файлы можно расшифровать!

Обнаружения:

DrWeb -> Trojan.Encoder.30247, Trojan.DownLoader30.47135, Trojan.Encoder.30250, Trojan.Encoder.30252, Trojan.Encoder.30257, Trojan.Encoder.30290, Trojan.Packed2.42156

BitDefender -> Gen:Heur.Ransom.RTH.1, Gen:Heur.Ransom.HiddenTears.1, Gen:Heur.Ransom.Imps.3

ESET-NOD32 -> A Variant Of MSIL/Filecoder.AK, A Variant Of MSIL/Filecoder.FU

Rising -> Trojan.Filecoder!8.68*

Symantec -> Ransom.HiddenTear!g1, ML.Attribute.HighConfidence, Downloader

© Генеалогия: ✂️ HiddenTear >> KesLan > TRSomware ⇒ MaMo434376 (MaMo, MZRevenge) > Deniz Kızı (Mermaid)

Знак "⇒" здесь означает переход на другую разработку. KesLan был основан на HiddenTear, а варианты семейства MaMo разработаны в Delphi.

Изображение — логотип статьи

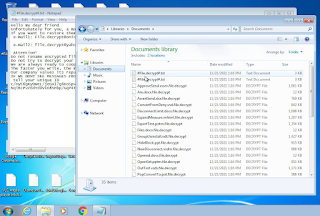

К зашифрованным файлам добавляются расширения:

.TR

.MMTeam

.Sifrelendi

.TMTEAM

.TRSomware

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на конец ноября - начало декабря 2019 г. Ориентирован на турецких пользователей, что не мешает распространять его по всему миру.

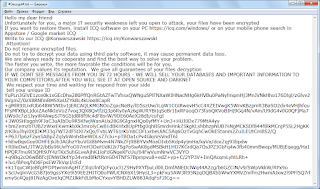

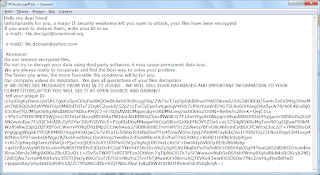

Записка с требованием выкупа называется: Dosyalarını Kurtarmak İstiyorsan Oku!!!.txt

Содержание записки о выкупе:

Sen: Dosyalarımı Nasıl Kurtarabilirim

Ben: 400 TL Karşılığın'da Dosyalarınızı Kurtarabilirsiniz.

Aksi Taktir'de Dosyalarınızı Sonsuza Kadar Kurtaramazsınız. :)

Kısaca 400 = Decryptor Kapiş?

Sen: Adresi Ver OÇ

BTC(Bitcoin) Address: ***

Ben: Kes Lan

Перевод записки на русский язык:

Вы: Как восстановить мои файлы

Я: 400 турецких лир чтобы восстановить ваши файлы.

Иначе вы не сможете восстановить свои файлы никогда. :)

Короче 400 = за дешифровщик понятно?

Вы: Дайте адрес кошелька

BTC (Биткойн) Адрес: ***

Я: Разговор окончен.

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Dosyalarını Kurtarmak İstiyorsan Oku!!!.txt

vicswors.vbs

WindowsFormsApp.exe

<random>.exe - случайное название вредоносного файла

@MMDecrypt0r@.exe - дешифровщик от вымогателей

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

URL: anonymousfiles.io

Email:

BTC:

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >> VT> VT>

🐞 Intezer analysis >>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

KesLan Ransomware - ноябрь 2019

MMRansom Ransomware - декабрь 2019

TRSomware Ransomware - декабрь 2019

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 1 декабря 2019:

Пост в Твиттере >>

Пост в Твиттере >>

Расширение-1: .MMTeam

Расширение-2: .Sifrelendi

Записка: Dosyalarını Kurtarmak İstiyorsan Oku!!!.txt

Контакт в Discord: 0xDays#8262

Файл: ZZZZZZZZZZ.exe

Результаты анализов: VT + VT

➤ Обнаружения:

Trojan.Encoder.30252

BitDefender -> Gen:Heur.Ransom.HiddenTears.1

Обновление от 1 декабря 2019:

Пост в Твиттере >>

Расширение: .TMTEAM

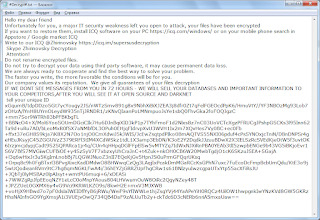

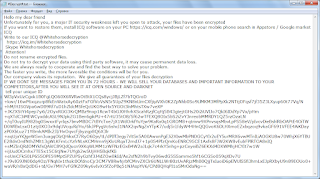

Записка: @Lütfen Beni Oku!@.txt

Контакт в Discord: 0xDays#8262

Файл: ZZZZZZZZZZ.exe

Результаты анализов: VT + AR

➤ Обнаружения:

Trojan.Encoder.30257

BitDefender -> Gen:Heur.Ransom.HiddenTears.1

Symantec -> Ransom.HiddenTear!g1

Обновление от 2 декабря 2019:

Пост в Твиттере >>

Расширение: .TRSomware

Записка: @Lütfen Beni Oku!@.txt

Изображения: @TMTeam@.png, wallpaper.bmp

Контакт в Discord: 0xDays#8262

Файл: ZZZZZZZZZZ.exe

Результаты анализов: VT + AR

➤ Обнаружения:

Trojan.Encoder.30257

BitDefender -> Gen:Heur.Ransom.HiddenTears.1

Symantec -> Ransom.HiddenTear!g1

Обновление от 3 декабря 2019:

Пост в Твиттере >>

Пост в Твиттере >>

Расширение: .TRSomware

Записка: @Lütfen Beni Oku!@.txt

URL: xxxx://x46d789dsa7985615asd777.rf.gd/

На Рабочий стол отбрасывается файл @MMDecrypt0r@.exe

Файл: ZZZZZZZZZZ.exe

Результаты анализов: VT + AR + VT (@mmdecrypt0r@.exe) + VT (11.vbs)

Обновление от 5 декабря 2020:

Пост в Твиттере >>

Записка-1 (на турецком): @Lütfen_Beni_Oku!@.txt

Записка-2 (на английском): @Please_Read_Me@.txt

Специальное изображение с текстом на турецком и английском языках заменяет обои Рабочего стола и информирует пострадавшего пользователя.

URL/DNS: http://mamo434376.0fees.us/*

Этот адрес подтверждает связь между KesLan MMRansom, TRSomware) Ransomware и MaMo434376 (MaMo, MZRevenge) Ransomware. Видимо, вымогатели, которые распространяли KesLan, основанный на HiddenTear и его модификациях, потом стали распространять MaMo434376 и его варианты, разработанные в Delphi.

Файл: ZZZZZZZZZZ.exe

Результаты анализов: VT

Обнаружения:

DrWeb -> Trojan.Packed2.42156

BitDefender -> Gen:Heur.Ransom.Imps.3

ESET-NOD32 -> A Variant Of MSIL/Filecoder.FU

F-Secure -> Trojan.TR/Ransom.dnrjd

Kaspersky -> HEUR:Trojan-Ransom.MSIL.Tear.gen

Malwarebytes -> Ransom.Mamo

McAfee -> RDN/Ransom

Tencent -> Msil.Trojan.Tear.Lpbj

TrendMicro -> Ransom_Tear.R002C0PL819

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Для зашифрованных файлов есть дешифровщик Скачать 360 Ransomware Decryption Tools и расшифровать файлы >> Прочтите подробную инструкцию перед запуском.

Read to links: Tweet on Twitter + Tweet + myTweet ID Ransomware (ID as KesLan) Write-up, Topic of Support *

Thanks: CyberSecurity GrujaRS, dnwls0719, Raby, Michael Gillespie Andrew Ivanov (author) Qihoo 360 (360 Ransomware Decryption Tools) to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles.